漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153238

漏洞标题:回家吃饭由测试环境引发的主站信息泄露

相关厂商:回家吃饭

漏洞作者: 小r00to1

提交时间:2015-11-10 14:10

修复时间:2015-12-25 14:12

公开时间:2015-12-25 14:12

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:12

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

老妈在家没事,本来想开个家厨的,结果审核的大爷说家庭条件不符合,好吧,那就让老人家休息。。。

详细说明:

1.搜索发现了一个地址,一看就就是测试的。好吧,先拿测试的开刀:

http://123.56.117.57/Public/login

管理后台地址:

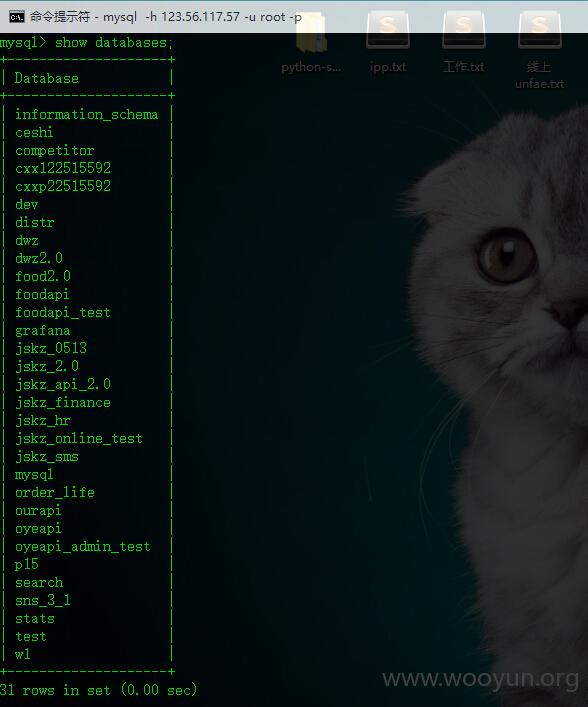

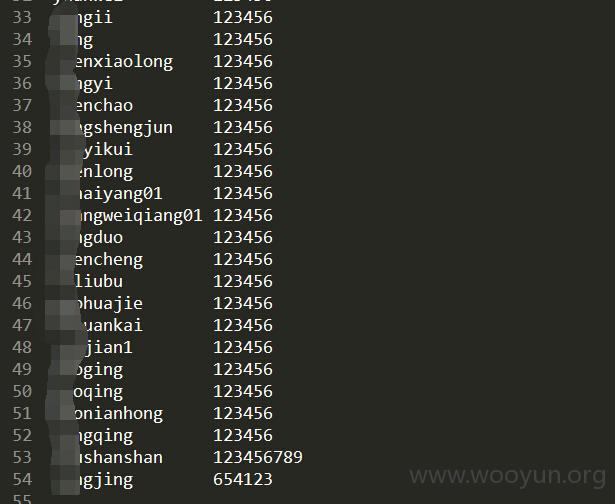

尝试弱口令未果,但是发现了3306,连之,通:

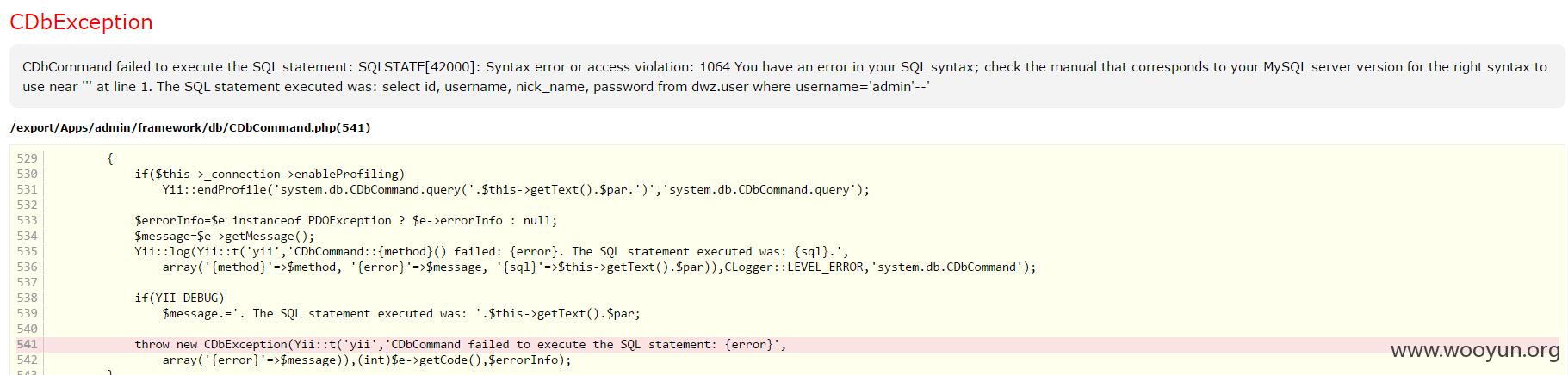

提交admin‘--

报错,好吧,查库:

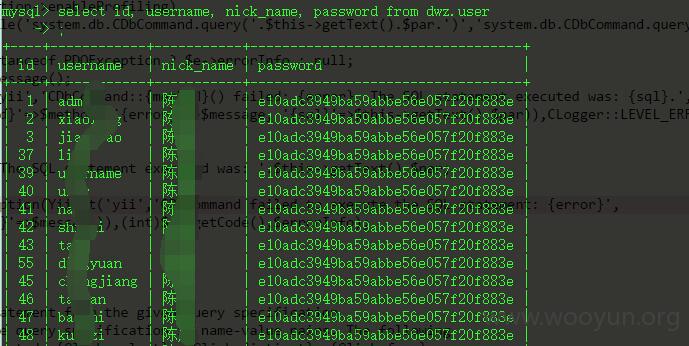

一看就是测试库,弱口令

搞到了这些来看看线上地址:

漏洞证明:

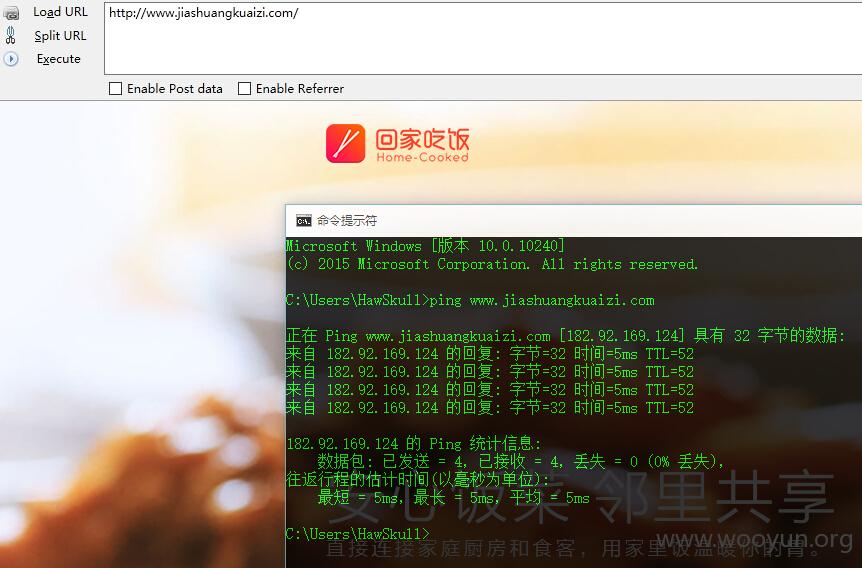

1.线上地址:

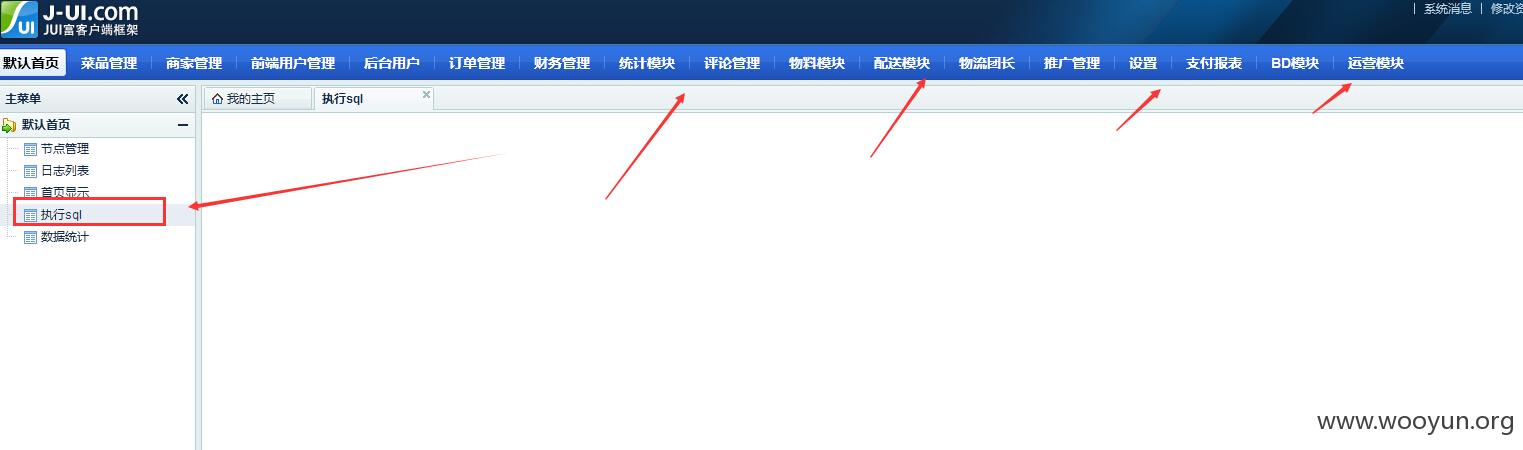

后台地址:http://admin.jiashuangkuaizi.com/Public/login

先看了下端口,未果,找个弱口令试试:

好吧,成功登陆,貌似不是管理的。

继续找,于是找到了这么多:

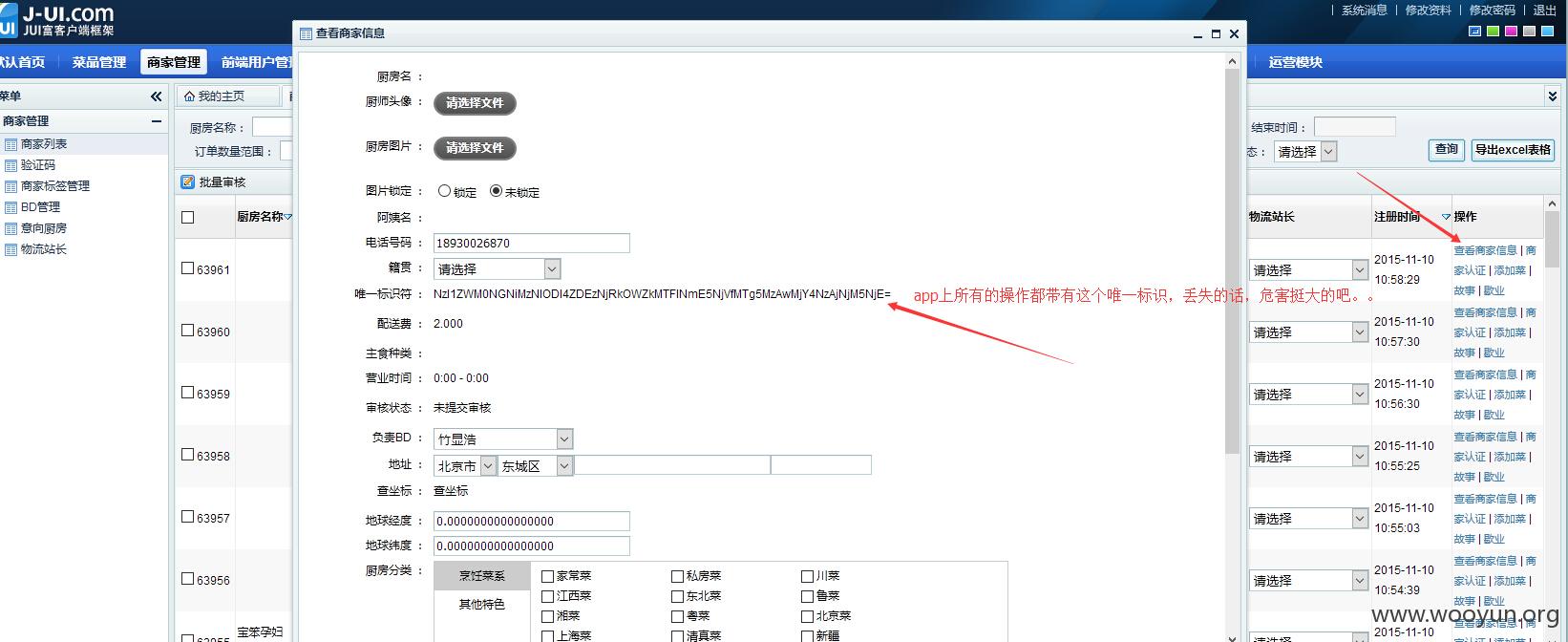

通过某些老大的账号可以看到某些家厨挣钱还真多呢,哎,不给机会。。。

这个权限比较大:

做个东西不容易,听说这个老大也是阿里派的。。。

另外还发现了另外一个系统,不知道和你们有关系吗?

给个高点rank吧。

修复方案:

1.修改弱口令

2.验证码要起到作用

版权声明:转载请注明来源 小r00to1@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝