漏洞概要

关注数(24)

关注此漏洞

漏洞标题:金山逍遥存在SQL注射等安全问题

漏洞作者: 李白

提交时间:2013-09-16 10:52

修复时间:2013-10-31 10:52

公开时间:2013-10-31 10:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:11

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-09-16: 细节已通知厂商并且等待厂商处理中

2013-09-17: 厂商已经确认,细节仅向厂商公开

2013-09-27: 细节向核心白帽子及相关领域专家公开

2013-10-07: 细节向普通白帽子公开

2013-10-17: 细节向实习白帽子公开

2013-10-31: 细节向公众公开

简要描述:

话说前天发了一个猎豹浏览器的,然后索要地址之后发现,竟然金山旗下所有部门都可以获得地址...其中有一个金山逍遥,不明觉厉

详细说明:

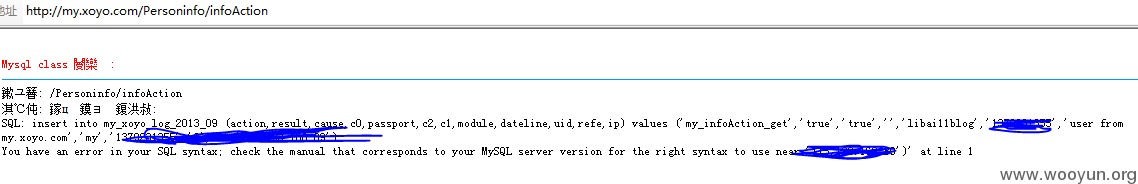

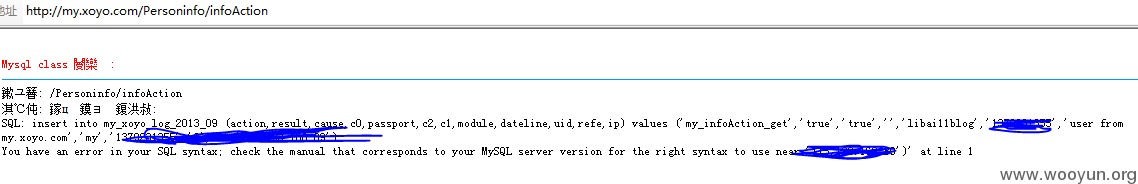

1.SQL注入

发生在后台资料修改页面

为post注入.

返回为

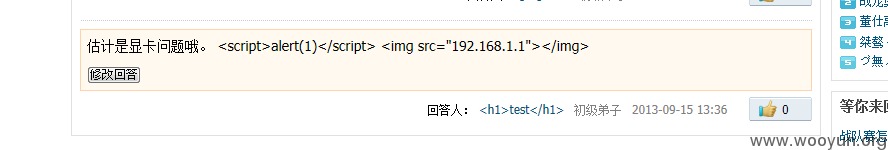

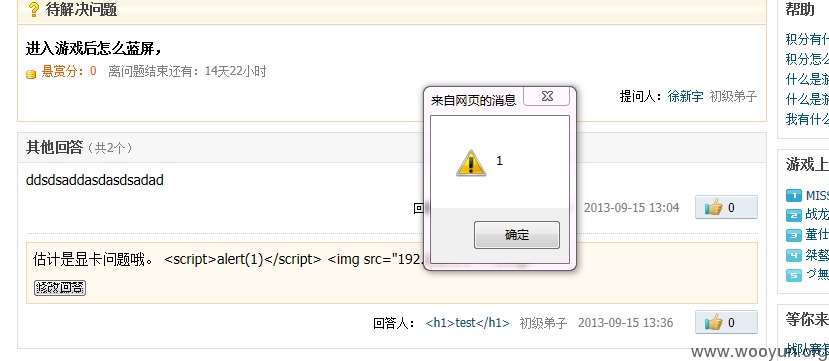

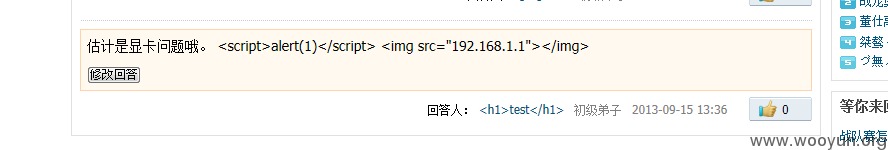

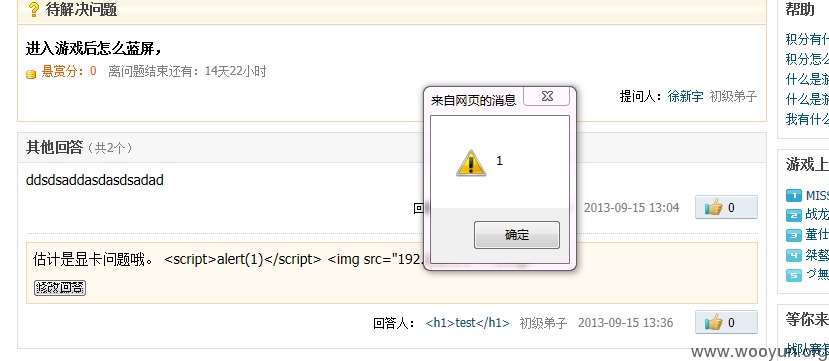

2.一次性XSS

在逍遥社区回答问题,在回答处插入XSS代码

此时如果去更改时,xss即触发

比如管理员看到xss代码,为了社区的安定和谐,于是想去修改他人回答时,一点修改,啪嗒,的确是牺牲了自己,换取了他人

3.反射形XSS

发生在后台实名认证处

http://my.xoyo.com/personinfo/idCard/no/no?%3E%27%22%3E%3Cscript%3Ealert%2891812%29%3C%2Fscript%3E=123

漏洞证明:

修复方案:

版权声明:转载请注明来源 李白@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-09-17 11:37

厂商回复:

收到,确认问题存在,另外之前洞主给的联系方式,打电话没人接,猎豹浏览器的问题还需要再确认下

最新状态:

暂无