漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152494

漏洞标题:山东农业大学多个站点存在webshell导致大量信息泄露

相关厂商:CCERT教育网应急响应组

漏洞作者: system-admin

提交时间:2015-11-08 20:00

修复时间:2015-11-21 16:52

公开时间:2015-11-21 16:52

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-08: 细节已通知厂商并且等待厂商处理中

2015-11-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

有问题的站点:

南来的风**.**.**.**

新闻网**.**.**.**(同一台服务器还有**.**.**.**、**.**.**.**、**.**.**.**、**.**.**.**、**.**.**.**)

教务处**.**.**.**

图书馆**.**.**.**

课程中心**.**.**.**

实验室与实践教学**.**.**.**:8099/aexp/

网上报修**.**.**.**/zongwu/biaozhun/index.php

后勤处http://**.**.**.**/zongwu/

农学院教务信息网**.**.**.**

山东农业大学宣传部**.**.**.**

一些泄露的账号密码…

具体来说:

南来的风**.**.**.**

webshell地址:http://**.**.**.**/bfst/admin/db.inc.php?gateway=hfdydar2

3389管理员账户:SUPPORT_388945a0 密码wooyun 3389端口连接成功登入

其中服务器上的大学生心理测验及档案管理系统 V6.0也含有新生信息,如下图

(如果无法访问请更换下线路,联通宽带访问不了;最近经常无法访问,请审核的大神耐心点,上图是今天刚截取的...)

新闻网**.**.**.**

后台地址http://**.**.**.**/web_manage/index.php 账户admin888 密码xcb301 成功登录,如下图

修改后台网站信息中的上传参数即可上传.php文件,如下图

webshell地址:http://**.**.**.**/uploadfile/upload/2011082203560054.php?gateway=hfdydar2

同服务器其它站点webshell地址:

http://**.**.**.**/index22.php?gateway=hfdtdar2

http://**.**.**.**/data/log/miniUpload.php

http://**.**.**.**/lzjs/2011-12-06/38.php?gateway=hfdydar2

mysql数据库账号root密码sin3021,通过更改数据可以间接影响到官网**.**.**.**主页内容,如下图

迅速更改,迅速改回,仅以图为证,不搞破坏

教务处综合教务系统**.**.**.**(选课差成绩提交都在这)

webshell地址:http://**.**.**.**/userInfoEdit.jsp

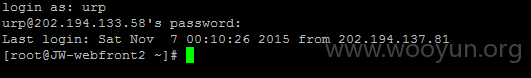

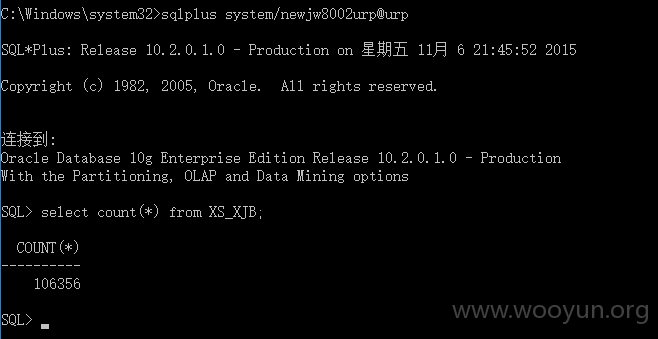

ssh登录

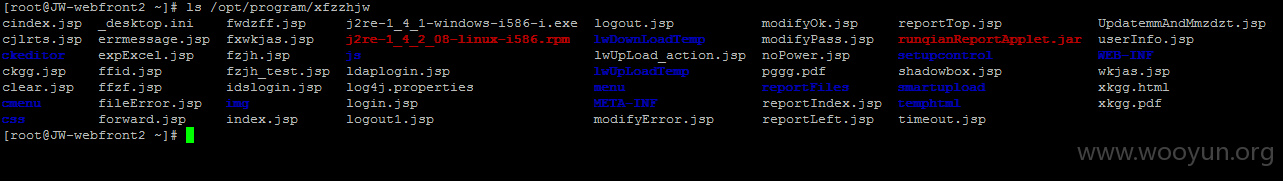

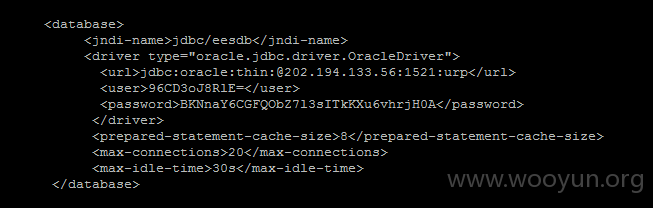

教务处数据库地址在**.**.**.** oracle数据库 用户名96CD3oJ8RlE= 密码BKNnaY6CGFQObZ7l3sITkKXu6vhrjH0A 连接名urp,网站目录及resion.conf如下图,站点是root权限运行的

用下载到本地的urp数据库查了下含有106356条学籍信息

另外,教师提交成绩账号即是自己个工号,密码是000000,而大部分老师没有改;

不知道为什么数据库里有个SYS_YHMMB,直接记录了明文密码,不知道为什么这么做;

GBP_USER表加密都是md5加密,不知道为什么不能多加个salt;

图书馆**.**.**.**

webshell地址:**.**.**.**/data/wooyun.php

教务处数据库地址在**.**.**.** oracle数据库 用户名libsys 密码libsys 连接名orcl

这个数据库含有所有教职工和研究生的注册信息,教务处并没有研究生的信息

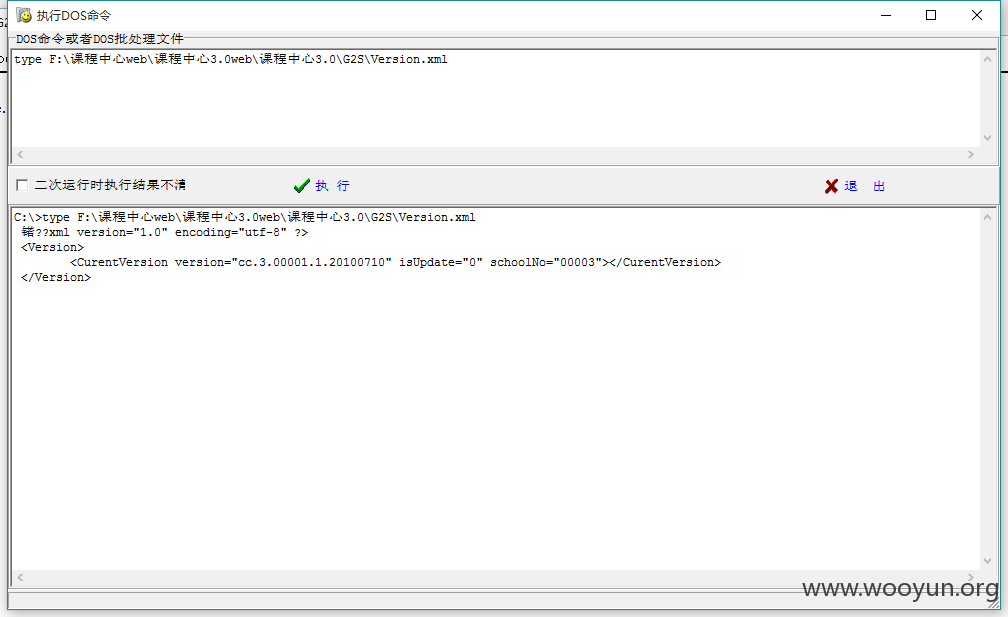

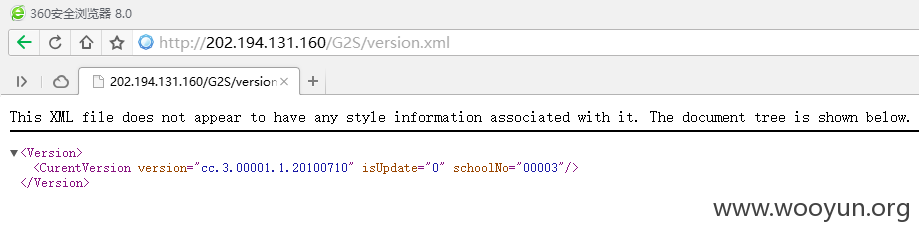

课程中心**.**.**.**

站点管理员账户able 密码jyhuang 登入后可以导出学生和教职工部分信息

通过对网站配置信息中出现的账户进行分析成功组合出MSSQL账户sa,密码able@2014,外网可连接

实验室与实践教学**.**.**.**:8099/aexp/

教职工工号在课程中心可获取,密码默认均为000000

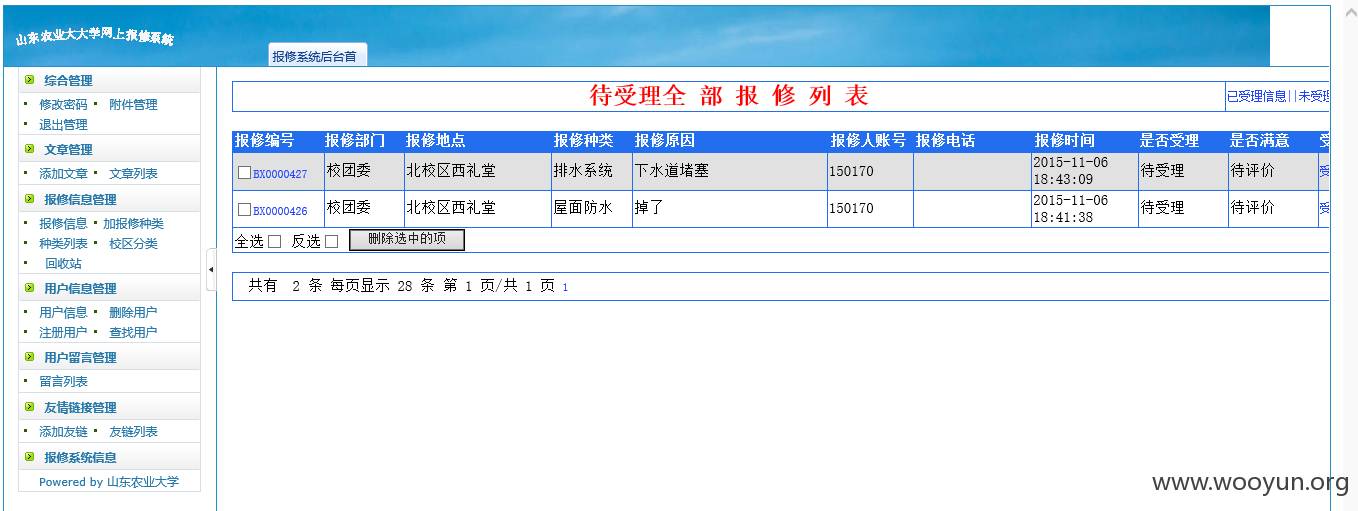

网上报修**.**.**.**/zongwu/biaozhun/index.php

**.**.**.**/zongwu/zwc/sdn/爆出物理路径

sql注入点**.**.**.**/zongwu/biaozhun/baoxiu/listxiangxi.php?bxid=355

另一个注入点http://**.**.**.**/zongwu/biaozhun/baoxiu/articleviewsql.php?id=37

后台登录地址:http://**.**.**.**/zongwu/biaozhun/mydecms/login.php

账户 1 密码 1

后勤处后台及账户密码

http://**.**.**.**/zongwu/zwc/suguan/new/admin/login.php admin gyglzx

http://**.**.**.**/zongwu/sdnzx/admincp.php admin admin123456

**.**.**.**/zongwu/zwc/sdn/admin.php hzm 8261086(验证码分大小写否则进不去)

http://**.**.**.**/zongwu/zwc/fx/admin/login.php admin 123789

农学院教务信息网**.**.**.**

注入点http://**.**.**.**/index/zxgkjjshow.asp?key=教学快报&id=321

注入点http://**.**.**.**/index/imageshow.asp?id=24

注入点http://**.**.**.**/asp/xinxidetail.asp?ID=656

后台弱密码http://**.**.**.**/index/admin/admin_login.asp admin admin

后台弱密码http://**.**.**.**/zdsys/admin/admin.asp admin admin

论文查询http://**.**.**.**/asp/bylw/cx.asp 例如,学号19990001 密码19990001'(同学们写毕业论文时身边多了好多抄袭的资料)

http://**.**.**.**/asp/admin.asp 密码n-xy 密码写在js里

山东农业大学宣传部旧站**.**.**.**

http://**.**.**.**/admin/index.php admin admin

未提权未getshell,但总归是一个小瑕疵,何况同服务器还有使用中的站点,比如校园植物志

信息门户**.**.**.**

http://**.**.**.**/xg xg1/xg

http://**.**.**.**

账号rsjbxxdr/rsjbxxdr

账号bkszssjdr/bkszssjdr

账号yjsxjdr/yjsxjdr

WebplusEx(各个院的内容门户)

管理的值均为**.**.**.**

http://**.**.**.**账号mpacc密码a111111

http://**.**.**.**/sklab账号xsun密码a222222

http://**.**.**.**/wylab用户wylab密码a222222

http://**.**.**.**/cxcy账号xxzz密码a222222

http://**.**.**.**/chlab账号qjzlab密码a11111

账号agribio密码a111111

http//**.**.**.**/mpac账号mpac密码a111111

http://**.**.**.**/yjsjy账号lixiu密码a111111

账号krshi密码a111111

http://**.**.**.**账号ngw密码888888

http://**.**.**.**账号houhx密码a11111

账号sltmlab密码888888

http://**.**.**.**/syzx账号zhaochq密码zcq1701

library@**.**.**.** 密码huiwen-opac

这个邮箱挺不错,很有权威性,利用其可信度以图书馆名义进行社工应很好使

最会用图标注下,看看农大官网主页上有问题的站点

漏洞证明:

见详细说明

修复方案:

针对具体问题绝体解决吧,不用的站点把域名解析停掉服务器关掉,有洞的修修补补

还有一个小魔术,如果这个通过了我再提交…

无意冒犯学校,纯粹为了攒积分进乌云社区学习新知识…

版权声明:转载请注明来源 system-admin@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-21 16:52

厂商回复:

最新状态:

暂无