漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150630

漏洞标题:黄河银行Android版手机客户端信任任意服务端证书漏洞

相关厂商:黄河农村商业银行

漏洞作者: 大头鬼

提交时间:2015-11-20 16:26

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-20: 细节已通知厂商并且等待厂商处理中

2015-11-24: 厂商已经确认,细节仅向厂商公开

2015-11-27: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

黄河银行Android版手机客户端信任任意服务端证书漏洞

详细说明:

客户端程序覆盖了谷歌默认的证书检查机制,但应用程序自己未对所连服务端证书做验证。手机不需安装代理服务器证书的情况下,中间人代理服务器可解密客户端与服务端通信的报文数据。

漏洞证明:

1.基本信息

apk : com.bank, 10, 2.0.1, 黄河银行

apkmd5: 5cb9942f297c4cc4e12a6decde923c90

证书 :

certmd5: 84b3acd2483de19f0768477681294116

issuer: C=CN, ST=宁夏回族自治区, L=银川, O=黄河农村商业银行, OU=黄河农村商业

银行, CN=YRRCB

subject: C=CN, ST=宁夏回族自治区, L=银川, O=黄河农村商业银行, OU=黄河农村商

业银行, CN=YRRCB

下载地址:官网

2.漏洞证明:

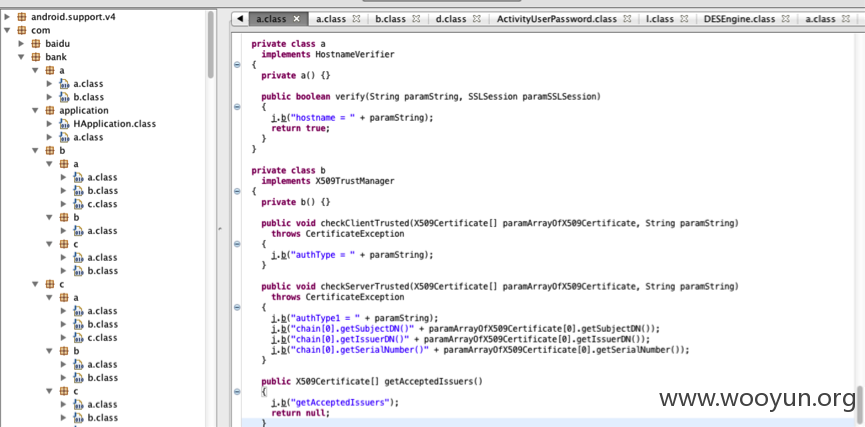

通过客户端程序的反编译后的java代码分析可看出,客户端程序覆盖了谷歌默认的证书检查机制,但自己未对服务端证书做验证:

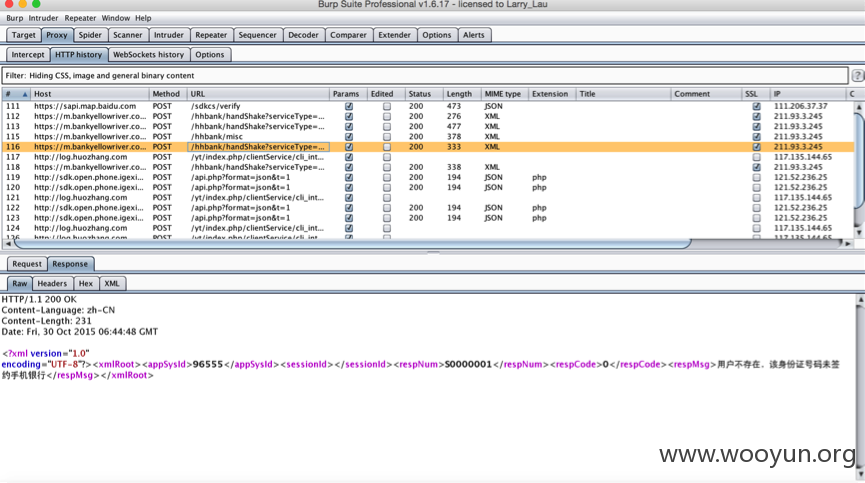

手机连入burpsuite设置代理(手机不安装任何代理服务器证书),burpsuite可解密客户端与银行服务端的通信报文数据:

修复方案:

版权声明:转载请注明来源 大头鬼@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-11-24 18:17

厂商回复:

CNVD未复现所述情况,已经转由CNCERT向银行业信息化主管部门通报,由其后续协调网站管理单位处置,同时转由CNCERT发宁夏分中心。

最新状态:

暂无