漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147936

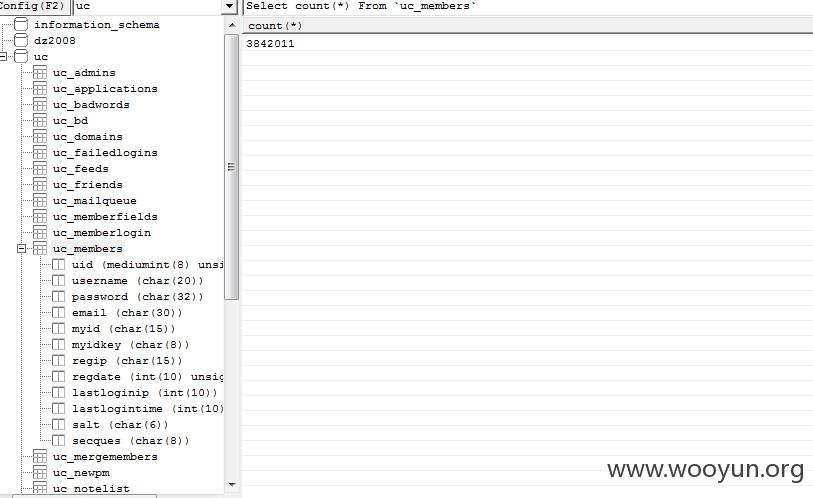

漏洞标题:快速问医生某站弱密码导致爱爱医主站Shell(涉及384W+用户数据)

相关厂商:快速问医生

漏洞作者: Hancock

提交时间:2015-10-20 10:18

修复时间:2015-12-05 11:12

公开时间:2015-12-05 11:12

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-20: 细节已通知厂商并且等待厂商处理中

2015-10-21: 厂商已经确认,细节仅向厂商公开

2015-10-31: 细节向核心白帽子及相关领域专家公开

2015-11-10: 细节向普通白帽子公开

2015-11-20: 细节向实习白帽子公开

2015-12-05: 细节向公众公开

简要描述:

快速问医生某站弱密码导致爱爱医主站shell(表达不太好,流程大概就是这样子的)

详细说明:

1.C段扫描

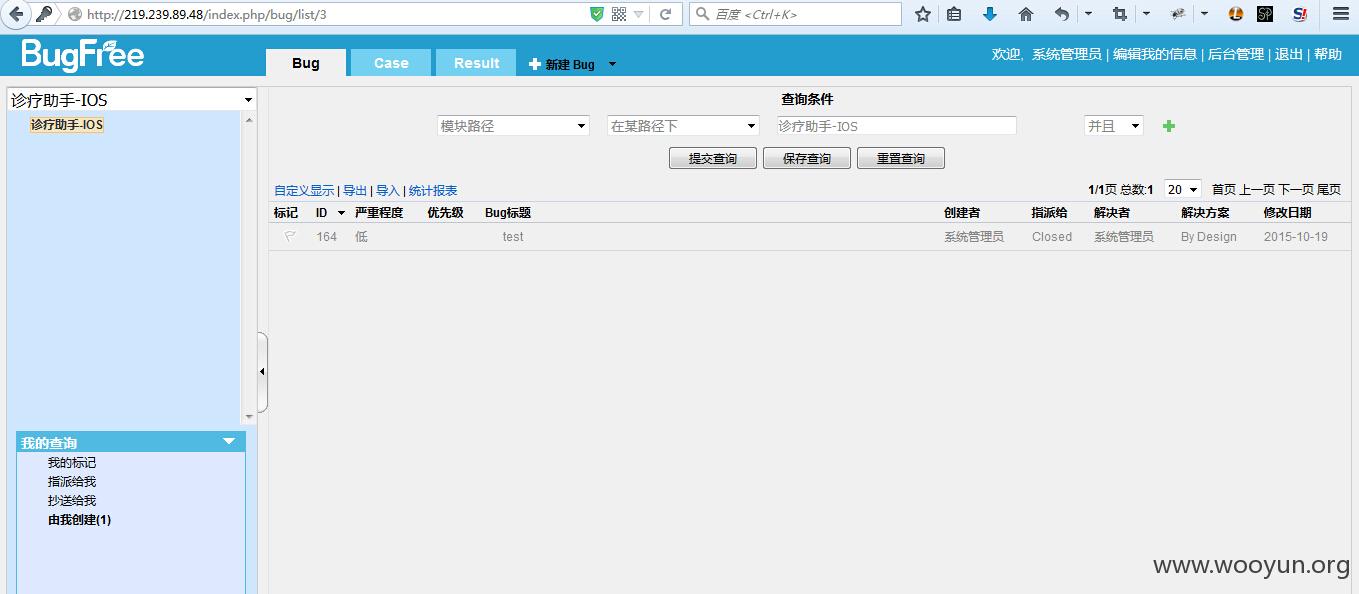

BugFree管理员口令:

感觉是个废弃的系统 没有什么信息

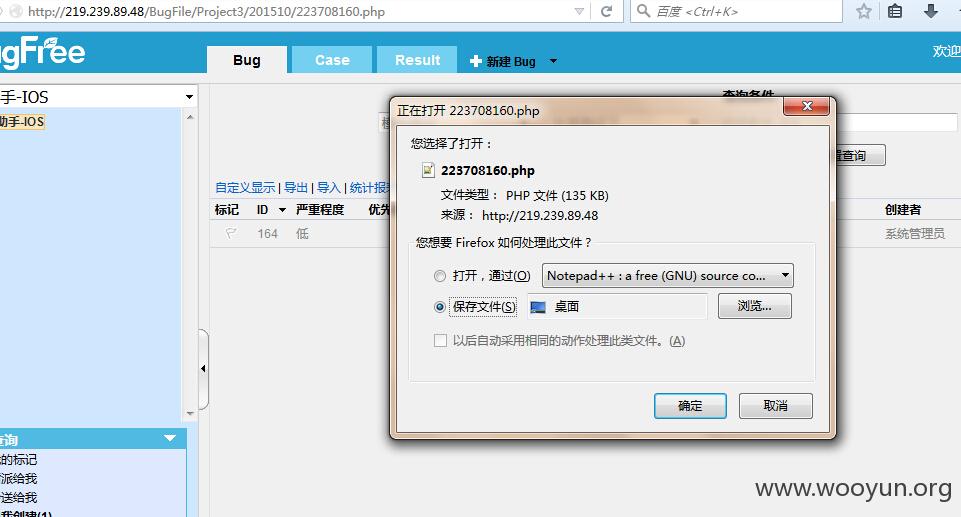

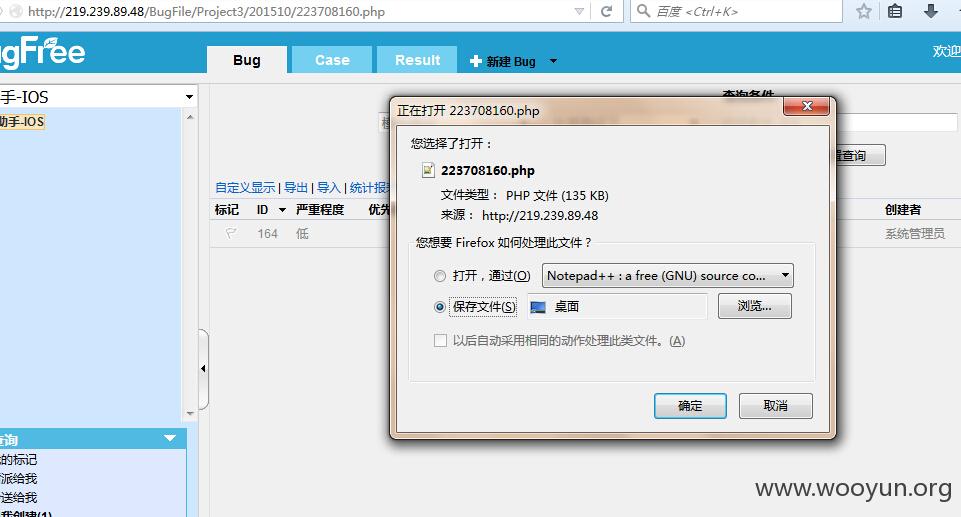

试着用 WooYun: BugFree任意文件上传漏洞 这个洞拿shell

发现目录不解析

于是再找一些其他用户信息

2.

收集了一下这些邮箱 26条有点少了 准备加上500名字用top100爆破

得到三个弱口令

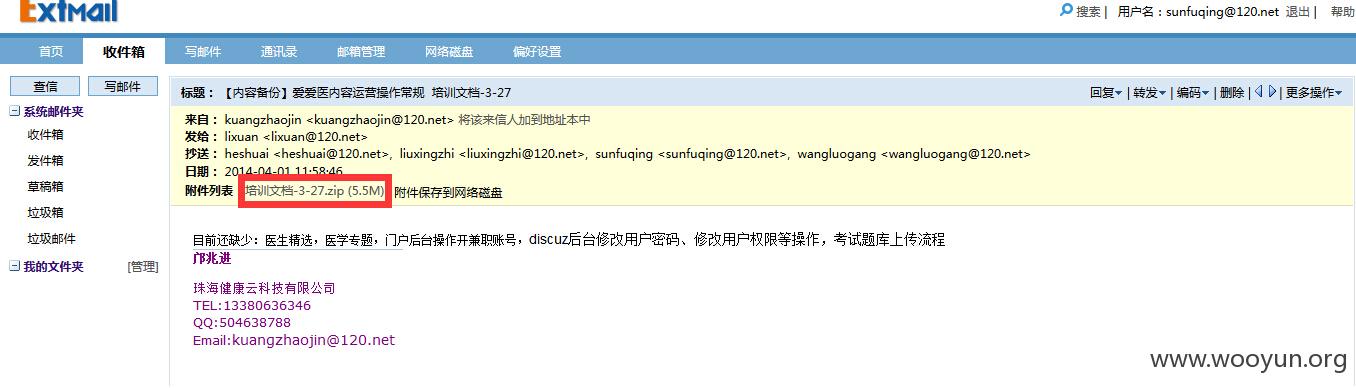

lijun同学的邮箱(对后面的测试没任何帮助,只是泄漏一些公司情况):

chenweinan这个是个空邮箱 没有信件

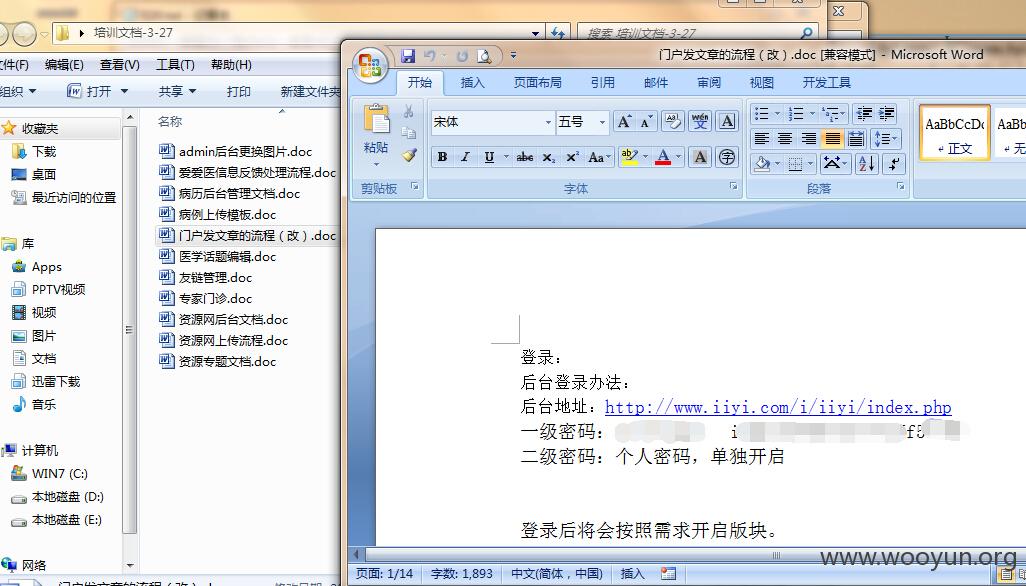

sunfuqing邮箱,泄漏了一份重要文件↓

关于一些后台操作的培训,把一级密码列出来了

3.

看了一下,一级密码就是一个基础认证

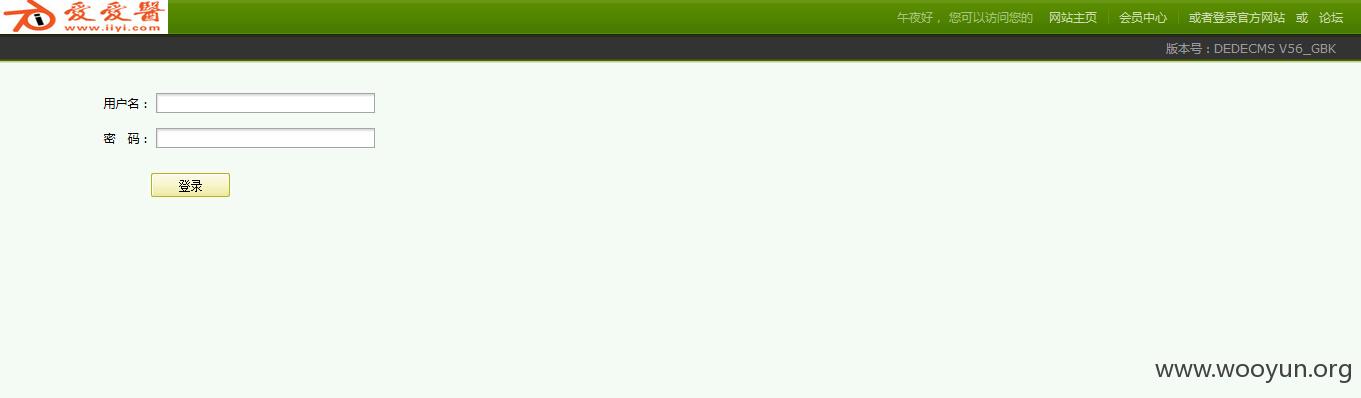

填写密码后跳转到织梦5.6后台登录页面

试了下admin test iiyi这些用户都不存在也没有这些exp就不找了

直接fuzz testing

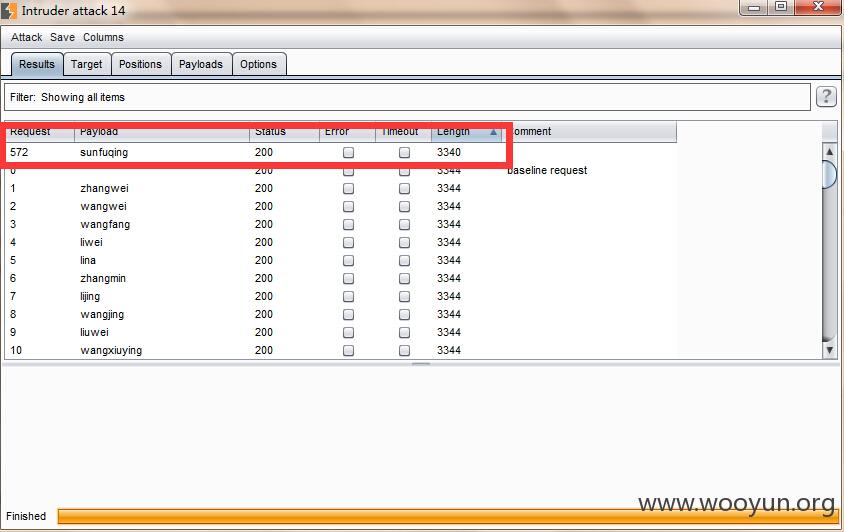

织梦不存在的用户返回不存在的先确认有那些用户先

列举了这么多只有sunfuqing这个用户存在

试了下弱密码 发现密码也是sunfuqing

是个低权限的用户 也懒得搜网上的拿shell姿势了 毕竟5.6的洞难找

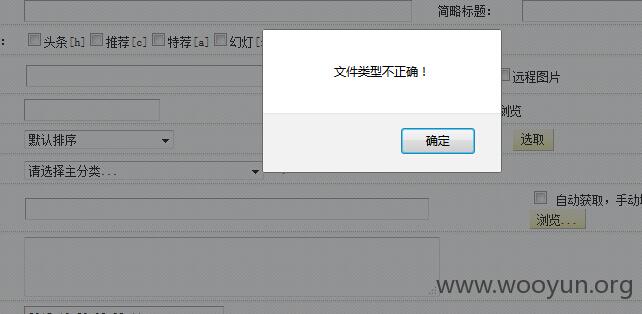

先测的上传 在专题管理—添加专题—本地上传处传php文件

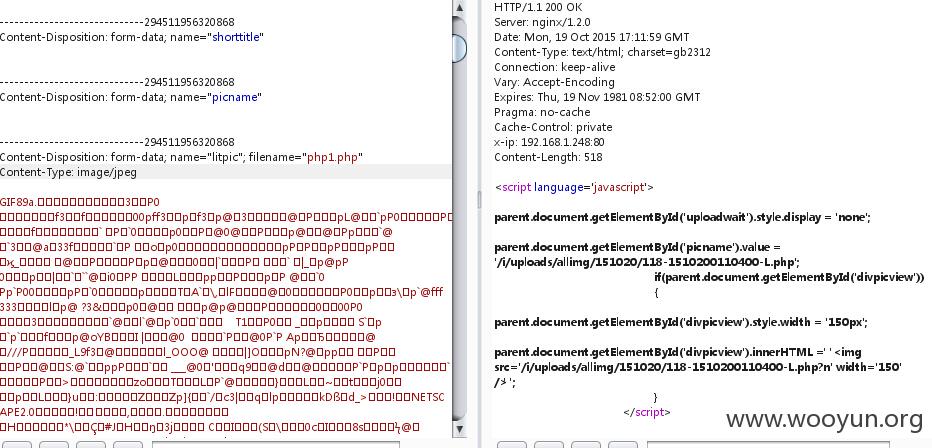

抓包:

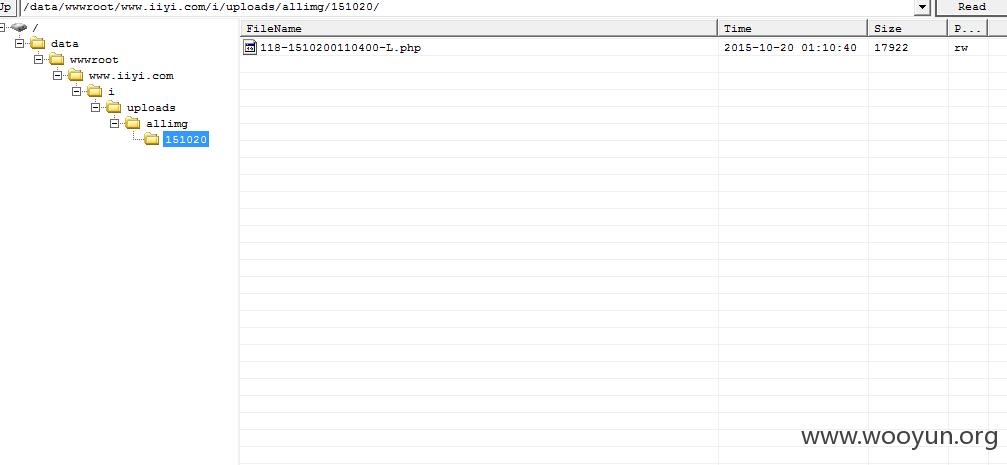

修改后缀后直接上传成功

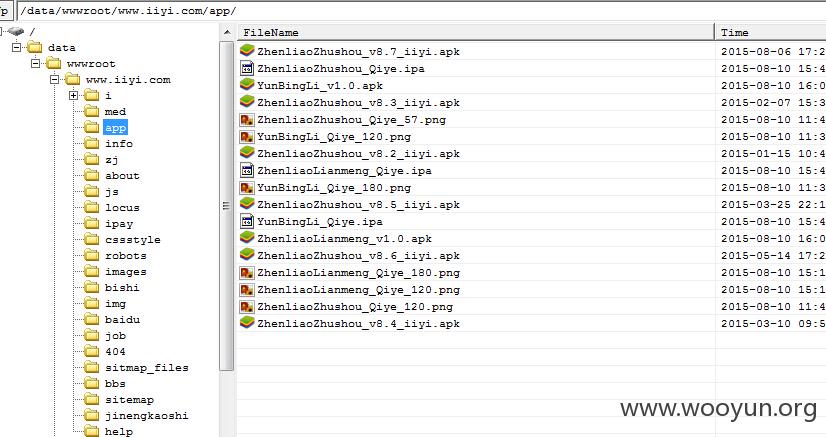

漏洞证明:

修复方案:

密码改了吧~~~

版权声明:转载请注明来源 Hancock@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-21 11:10

厂商回复:

漏洞确认,感谢朋友!

最新状态:

暂无