漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146679

漏洞标题:悦读网存储服务器配置不当导致Getshell或可实现免费阅读

相关厂商:悦读网

漏洞作者: 路人甲

提交时间:2015-10-14 14:17

修复时间:2015-11-28 14:18

公开时间:2015-11-28 14:18

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

配置不当导致getshell

详细说明:

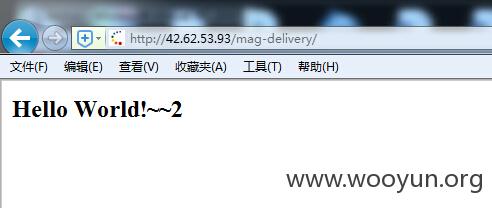

目标地址:http://42.62.53.93/mag-delivery/

表面上看不出什么,不要在意这些外在

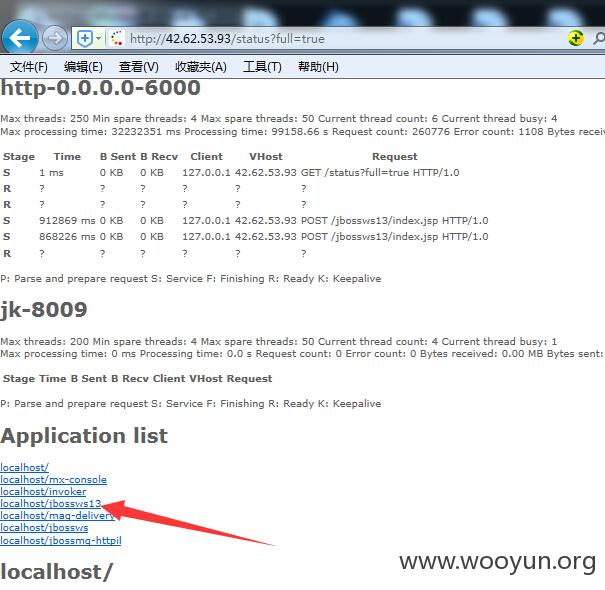

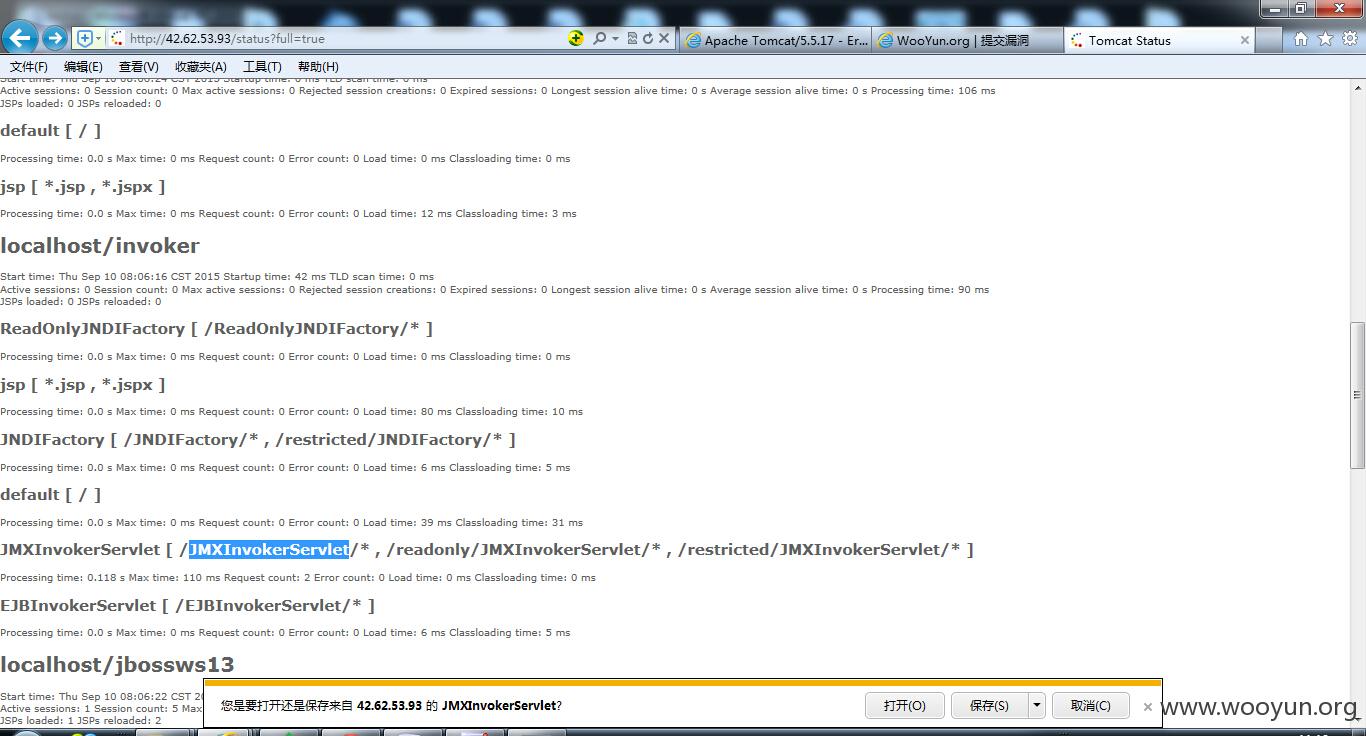

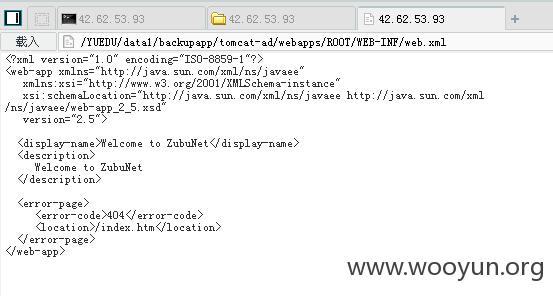

先拿shell,jboss中间件

利用http://42.62.53.93/invoker/JMXInvokerServlet上传shell

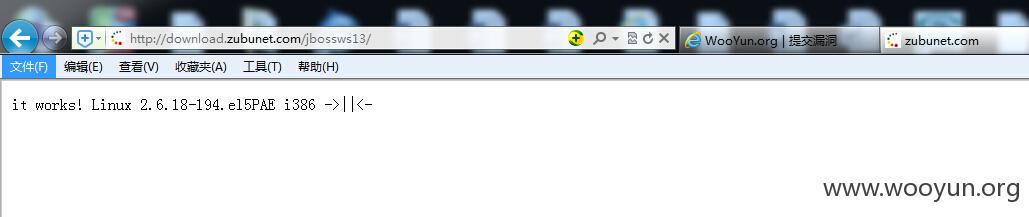

一句话地址:http://42.62.53.93/jbossws13/index.jsp

密码:gainoverqq

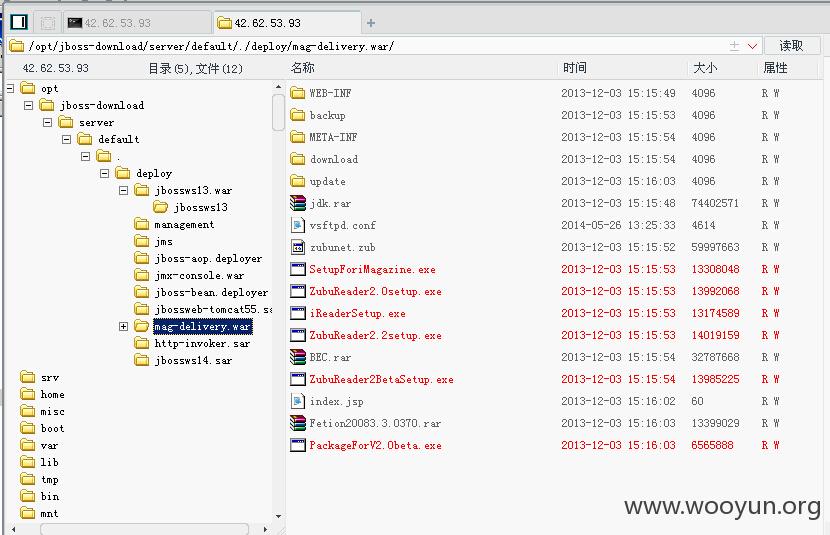

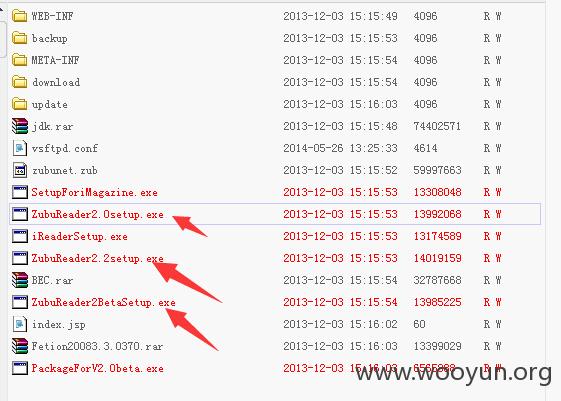

服务器里看这个站点其实是个荒废的站点

貌似是ZubuReader阅读器的下载地址

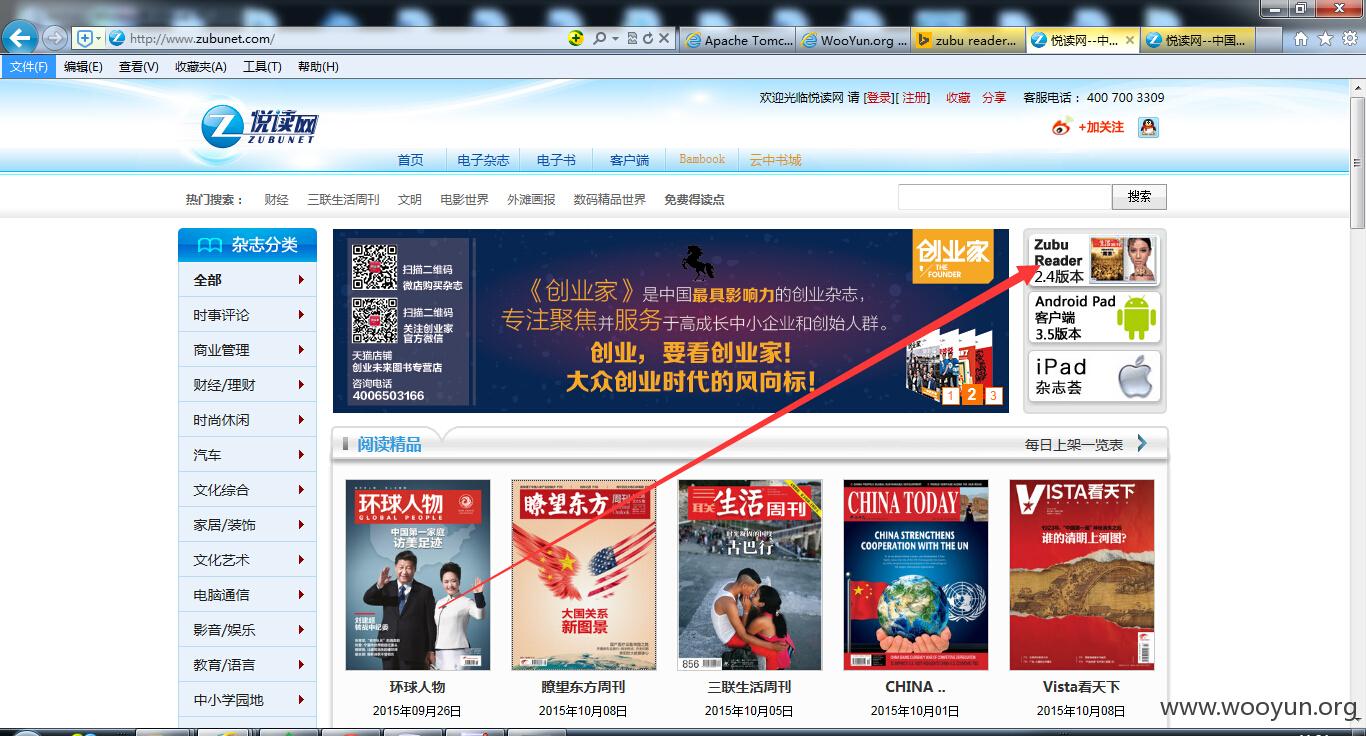

也就是这个

漏洞证明:

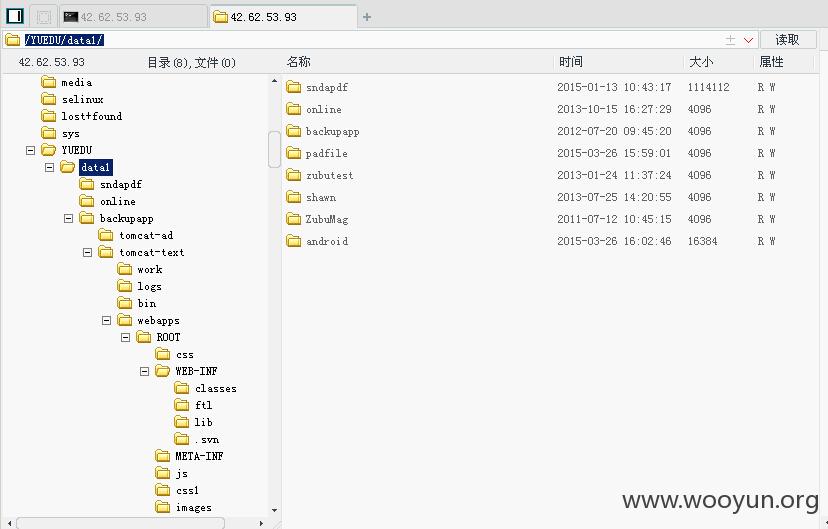

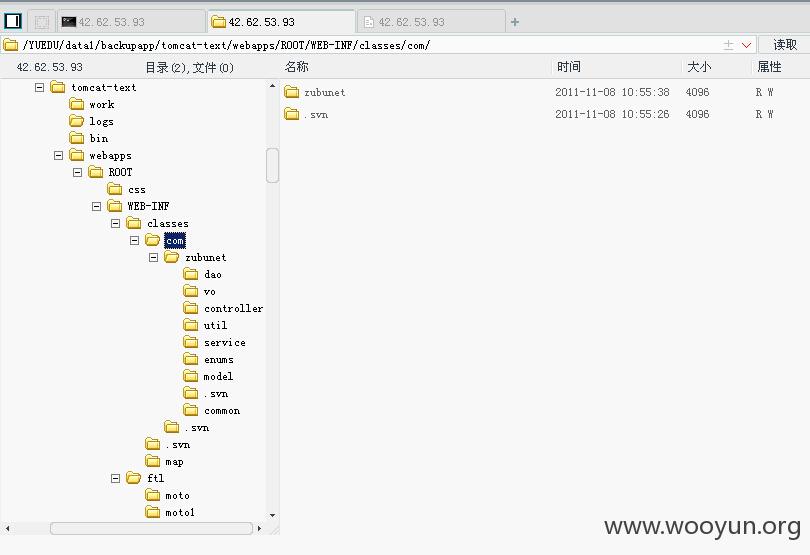

再翻下去我发现

在根目录下有个文件夹家YUEDU

/YUEDU/data1/

这里面的文件一直都出在更新状态

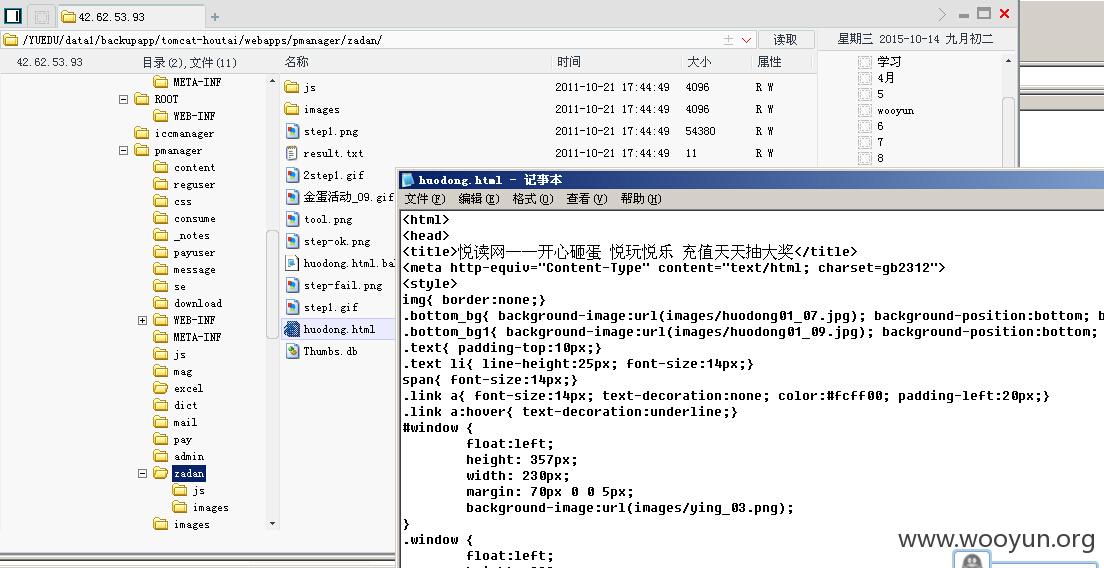

什么砸蛋活动

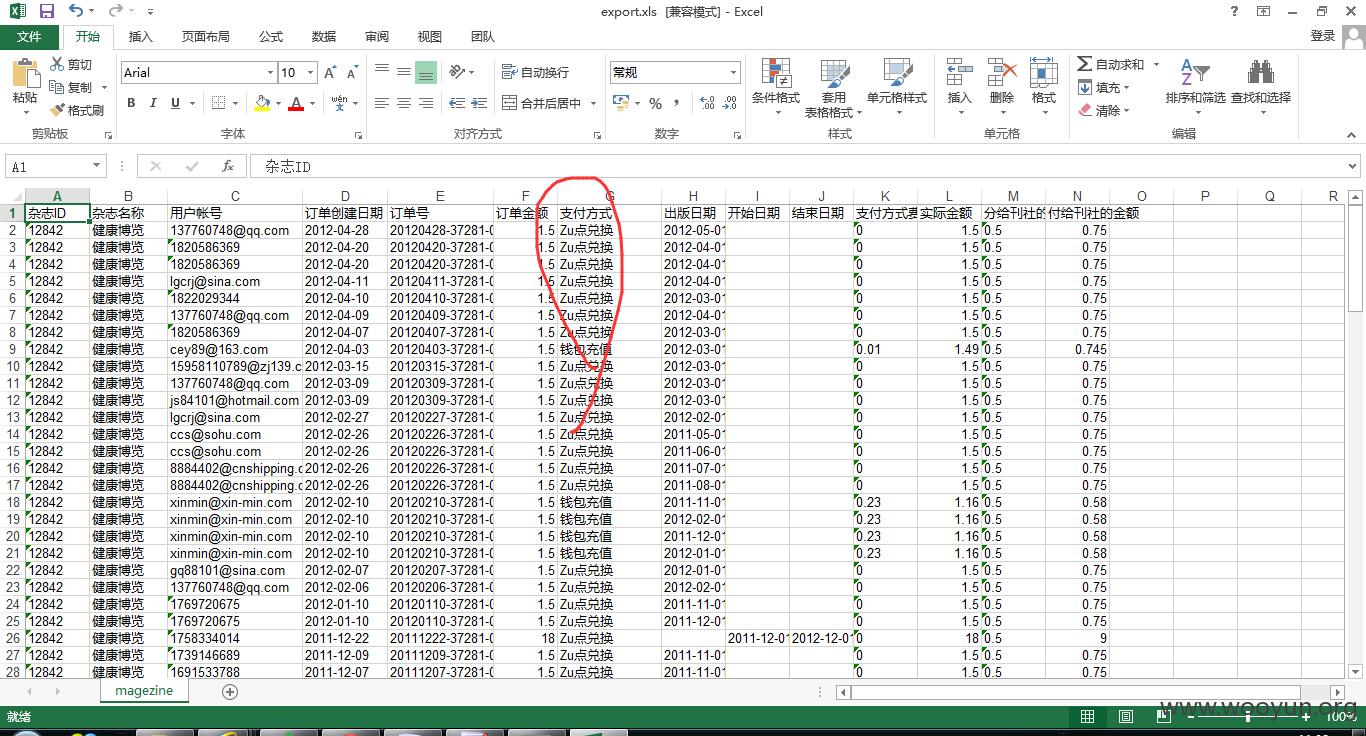

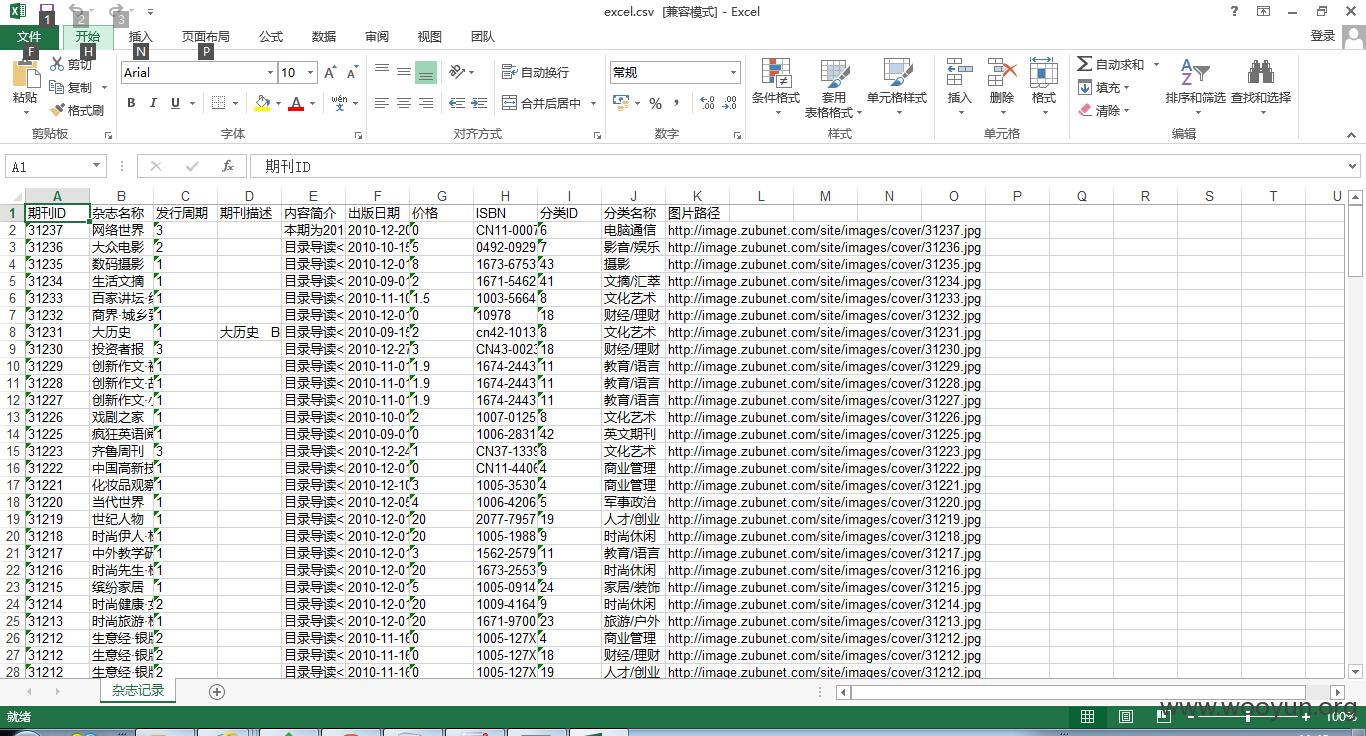

所以我对以下这些文件夹内存放的内容有了自己的判断,电子杂志(含付费杂志)

/YUEDU/data1/online

/YUEDU/data1/padfile/

/YUEDU/data1/ZubuMag/book/

/YUEDU/data1/android/

比如/YUEDU/data1/android/

这个文件夹内的/YUEDU/data1/android/215/62/28562/103811/image/

就是15年10月14日更新的

又或者这个/YUEDU/data1/android/2015/62/29062/103812/image/

也是15年10月14日更新的

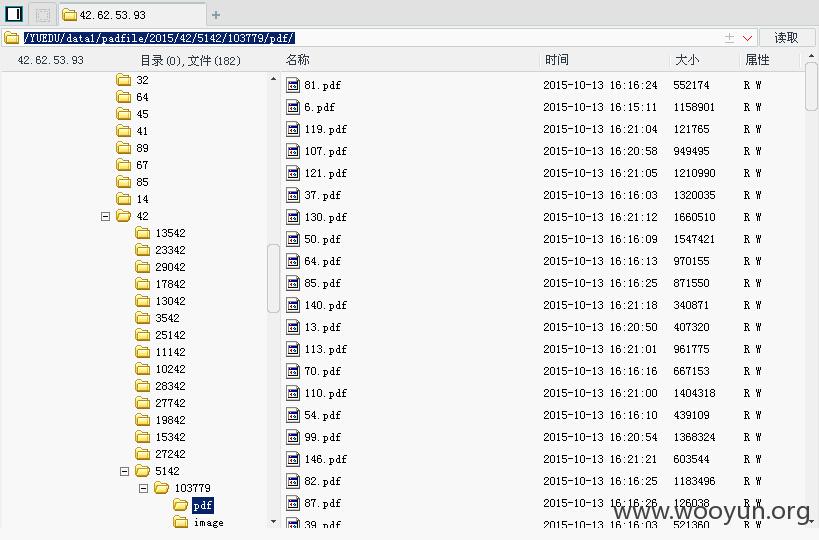

再比如/YUEDU/data1/padfile/2015/42/5142/103779/pdf/

无奈下载下来的图片与pdf大部分不能正常打开,于是只好下载了Zubu Reader

订阅了一份阅读网的免费刊物

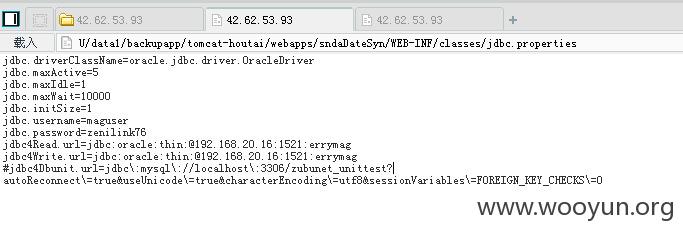

然后通过截取阅读器的数据包,得到了这个地址

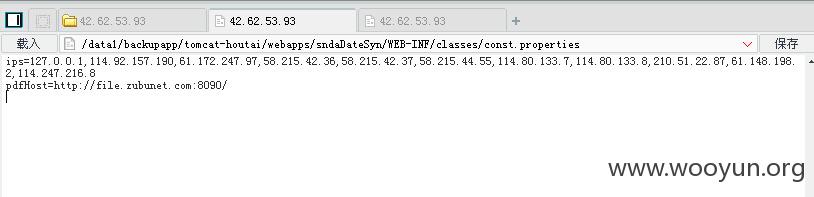

http://download.zubunet.com也就是(http://42.62.53.93)

http://download.zubunet.com/jbossws13/index.jsp

至此得证,该台服务器是盛大网络阅读网的电子期刊存储服务器,存放着该阅读网上提供用户付费阅读的期刊以及期刊图片

免费阅读的日子来临了

修复方案:

正确配置jboss,删除shell

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)