漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145804

漏洞标题:九阳智能豆浆机设备设计不当存在安全隐患可被远程控制(有利用前提)

相关厂商:joyoung.com

漏洞作者: 路人甲

提交时间:2015-10-10 16:22

修复时间:2015-10-15 16:24

公开时间:2015-10-15 16:24

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

九阳智能豆浆机设备设计不当,存在一定的安全隐患,可以被远程控制。

详细说明:

九阳豆浆机本身开放两个端口

1. 80 端口开放 http 服务,需要 basic 认证;

2. 8899 端口为 tcp 端口;

对固件进行分析可能会更彻底些,通过如下两种途径都能够获取到固件

1. 通过类似 http://api.joyoung.com:8089/ia/appfiles/2015/06/30/f66c88cd3d804f75b4ad9a191763fbe6.bin(该地址已经失效) 地址从官网获取固件;

2. 拆机从 flash 中 dump 固件;

通过 strings 和 ida 对固件进行分析,得到如下信息:

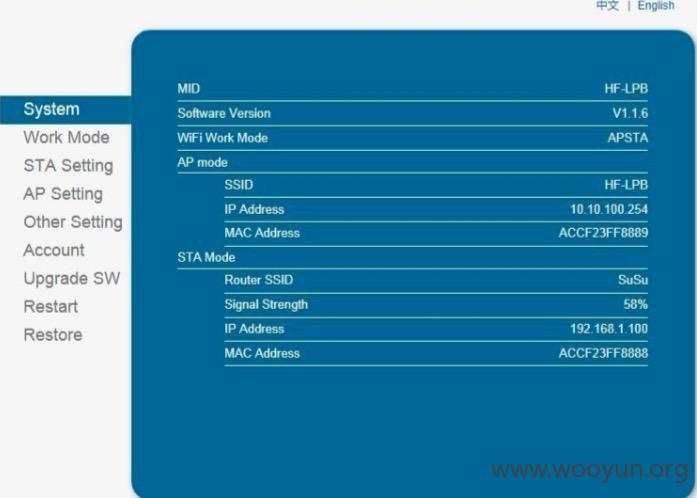

1. 设备 WIFI 模块使用的是 Hi-Flying 的 HF-LPB100 解决方案

2. HF-LPB100 提供 80 服务,默认用户名密码均为 admin,九阳修改为:Joyoung-IOT / jyyjy

3. 8899 为 WIFI 模块的 tcp 调试端口,通过 Hi-Flying 提供的工具可以对 WIFI 模块远程调试

4. 智能设备在云端认证的设备 id 是通过云端随机生成的,并且通过对设备端代码分析,没有对云端和用户端做任何权限控制

通过以上信息可以知道九阳豆浆机设备存在的安全隐患为:

1. 接入和豆浆机同一网络后可以通过 80 8899 端口对豆浆机进行任意操作

PS:HF-LPB100 是通过 basic 认证的,并且有 csrf 漏洞,其实不用接入到豆浆机所在网络也能够进行攻击

漏洞证明:

修复方案:

1. 限制 80 8899 端口,尽量关闭

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-15 16:24

厂商回复:

漏洞Rank:8 (WooYun评价)

最新状态:

暂无