漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145774

漏洞标题:神奇时代网络游戏某GM系统漏洞(卧虎藏龙/天天世界杯/忘仙/三国时代等)

相关厂商:神奇时代网络有限公司

漏洞作者: 路人甲

提交时间:2015-10-10 14:53

修复时间:2015-11-24 14:54

公开时间:2015-11-24 14:54

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

那个啥 给我奖励个GM账户吧

https://github.com/handong106324/sqLogWeb/blob/e4b3815ecbbb1714386ca8d60640f3809dfffa20/WebRoot/WEB-INF/classes/mail_config_zh_CN.properties

数据库连接文件泄露,作者:韩冰

貌似在你们系统这个人是管理员

下面是泄露的具体信息

####locale

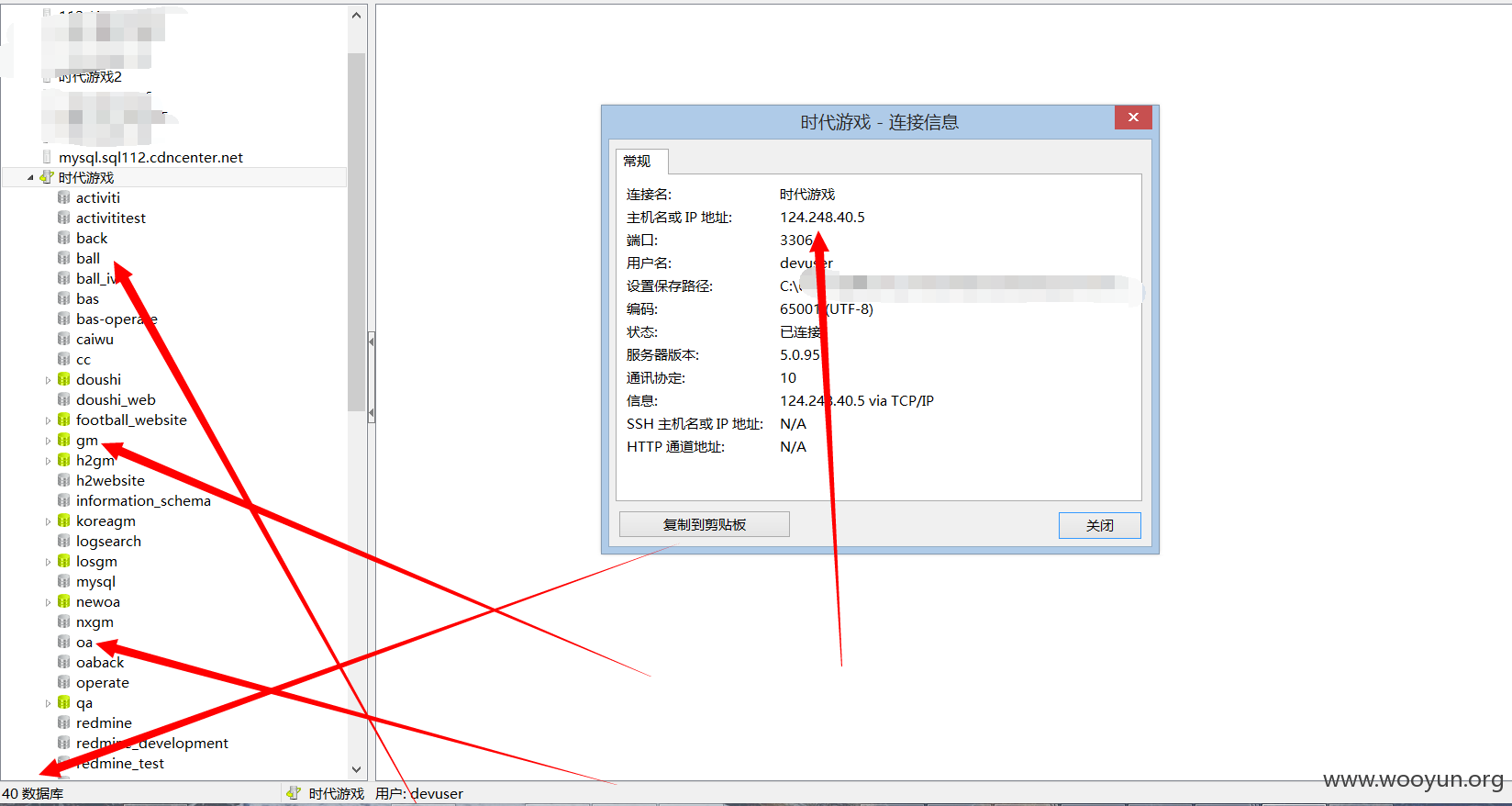

jdbcUrl=jdbc:mysql://124.248.40.5:3306/wh_log

username=devuser

password=devuser

###KOREA

#jdbcUrl=jdbc:mysql://10.100.151.93:58306/wahu_operation

#username=wahu_mng

#password=6uU*S&RU!@

###TAIWAN

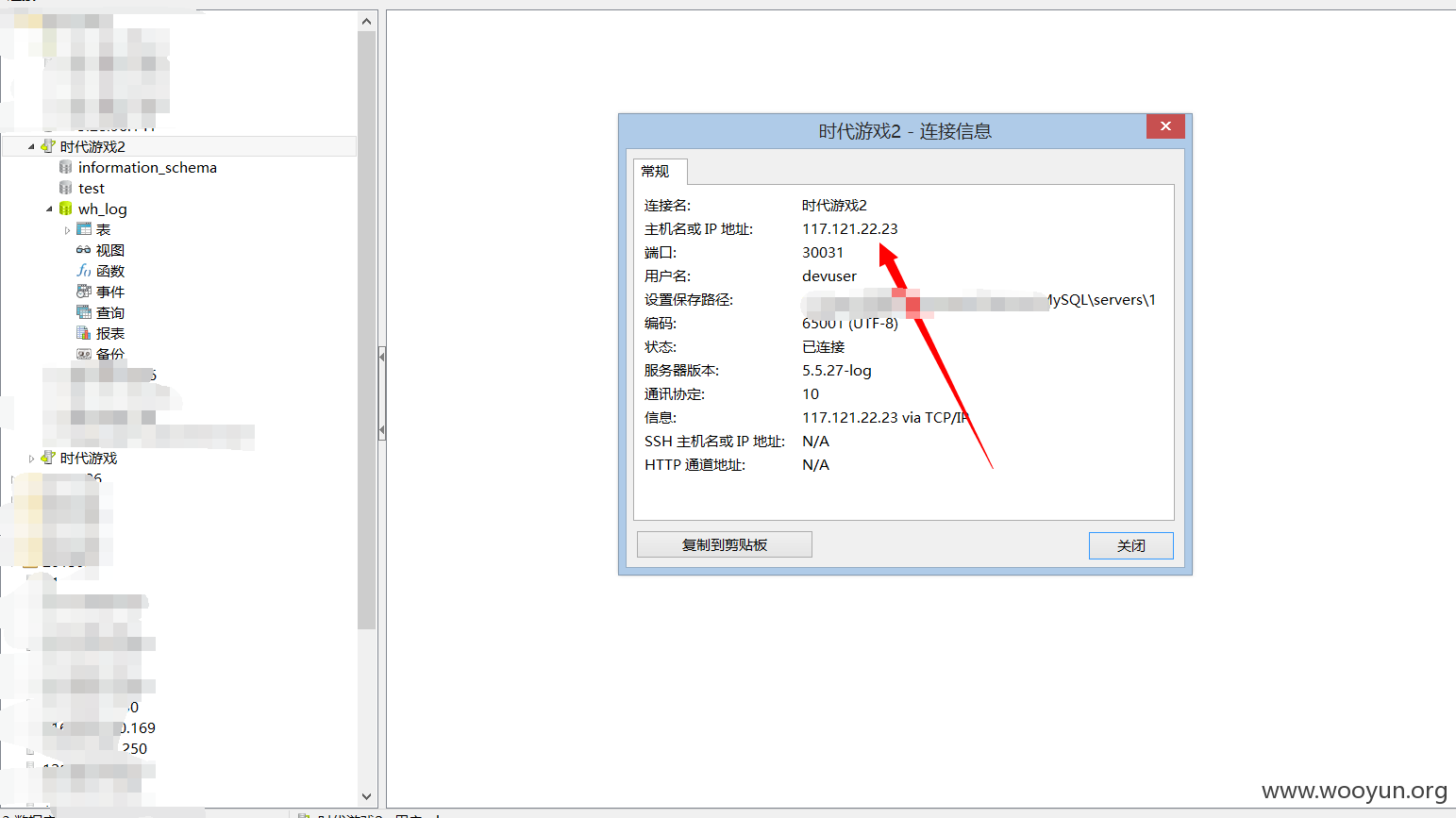

#jdbcUrl=jdbc:mysql://117.121.22.23:30031/wh_log

#username=devuser

#password=dev123

####GLOAB

shell_username=pingtai

shell_password=25#pingtai%

#

#jdbcUrl=jdbc:mysql://127.0.0.1:3306/wh_log

#username=root

#password=12345678

#

shell_key=/workspace/LogTest/resource/pingtai

#shell_username=wahu_admin

#shell_password=-Yq=dQ8u

MSG_SERVER_IP:117.121.17.11

##MSG_SERVER_IP:10.20.41.86

##MSG_SERVER_IP:210.242.234.86 locale/both/foreign

HAIWAIFLAG:true

isByKey:true

HANGUO_WH:false

INTERNATIONAL_NEED:true

INTERNATIONAL_SHOW:n

indexRootPath=/home/wahu_admin/server-resin/kor/log

indexShowMaxSize=100

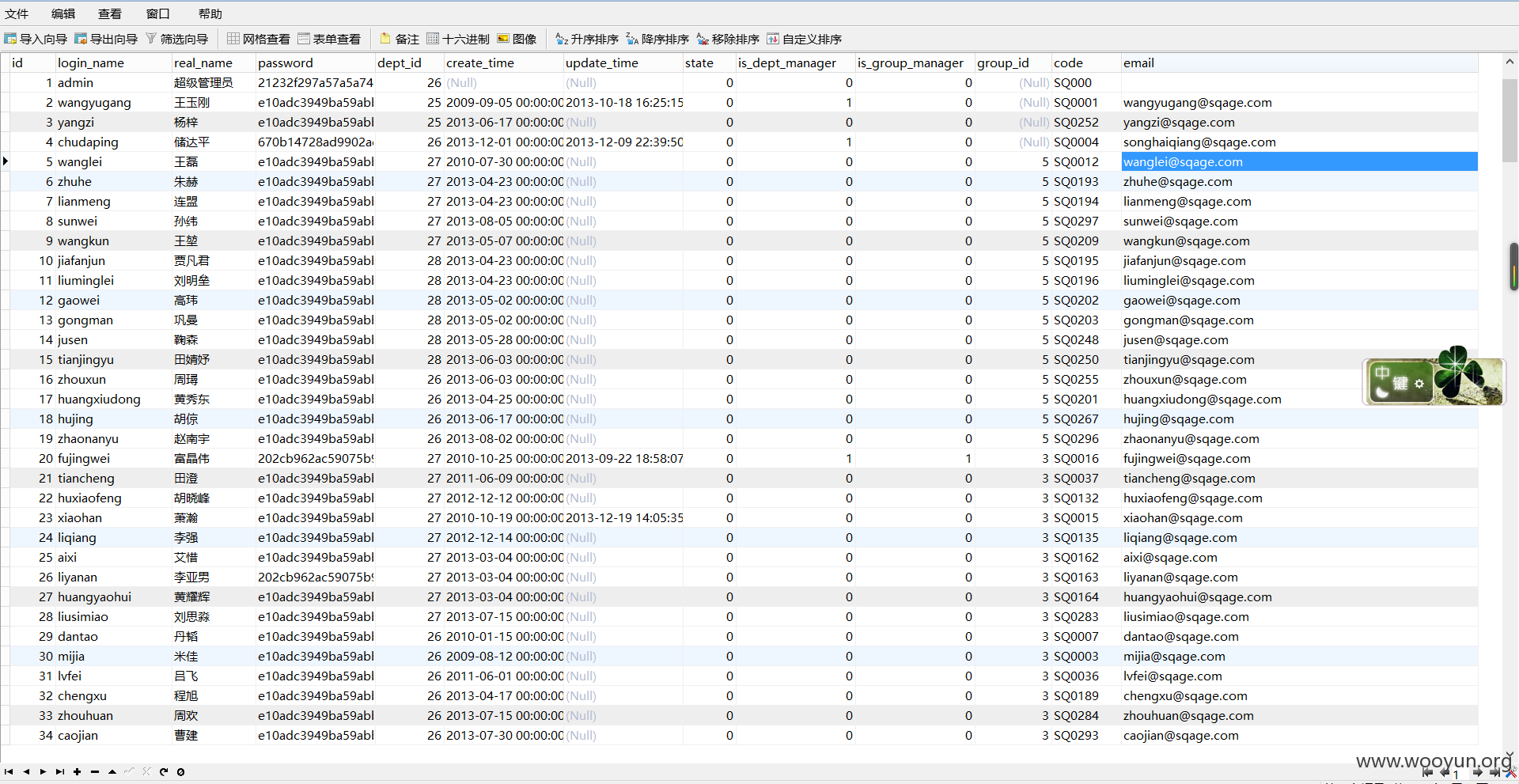

连接上去

另一个服务器

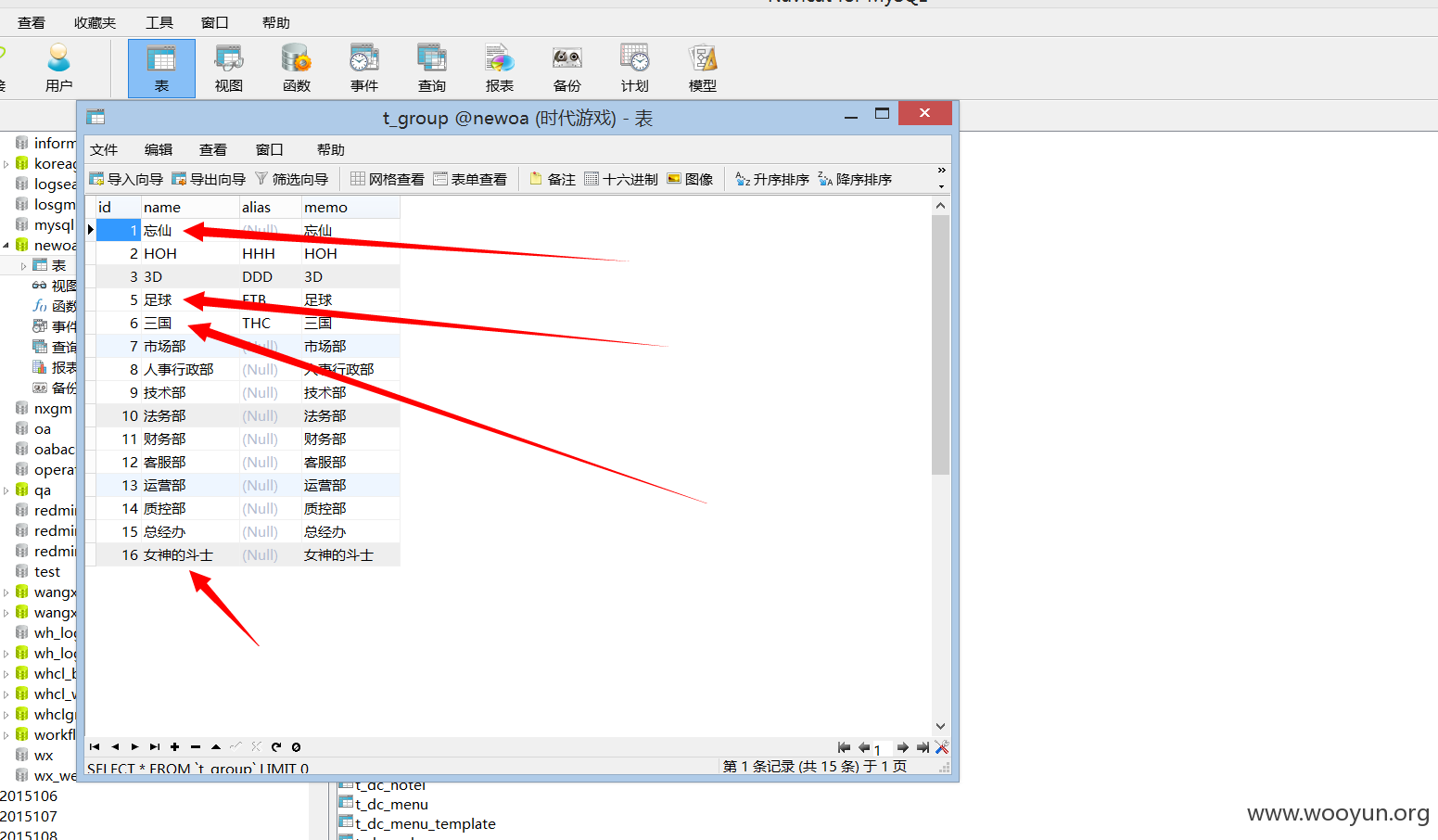

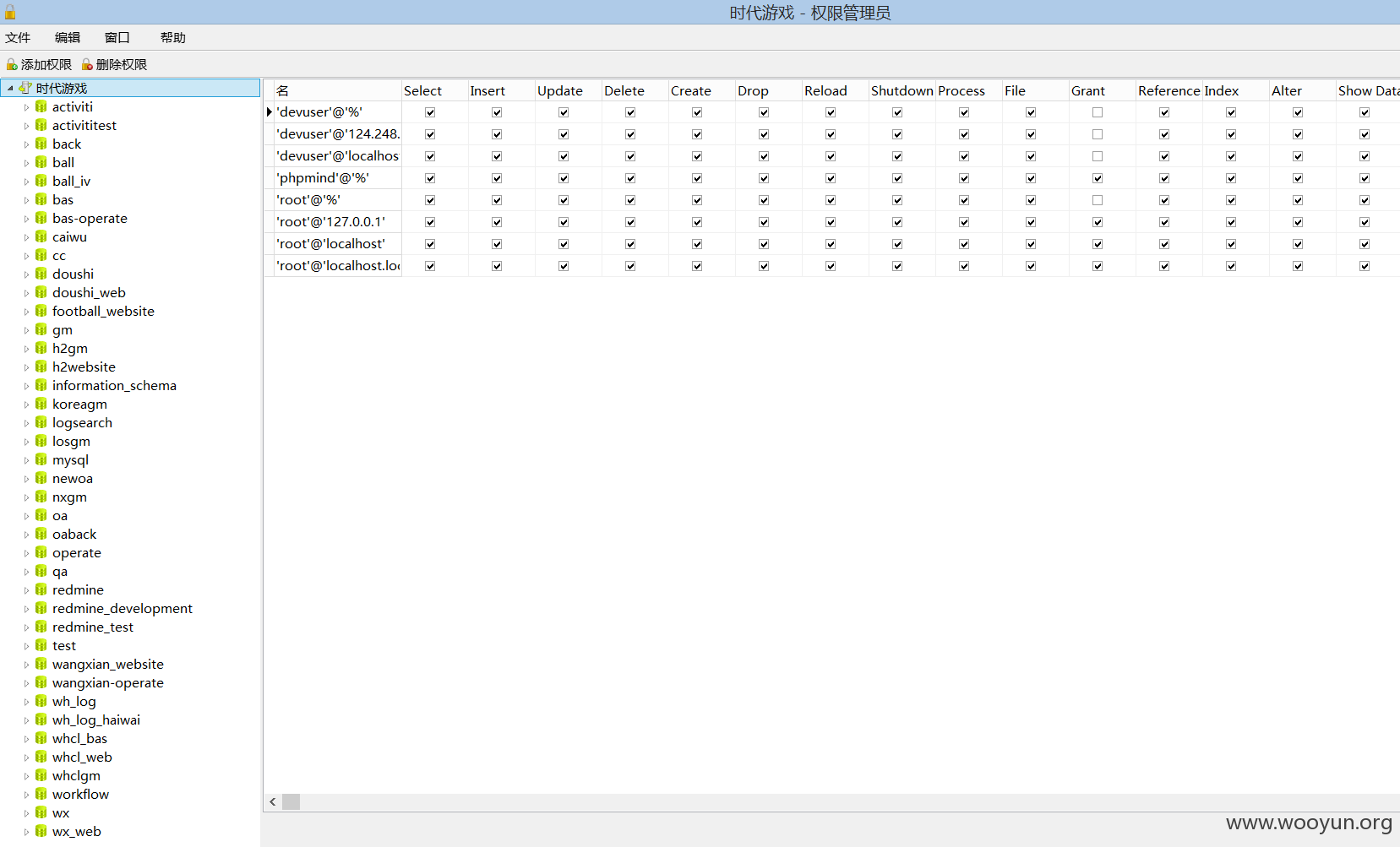

查看信息

再看另一处信息

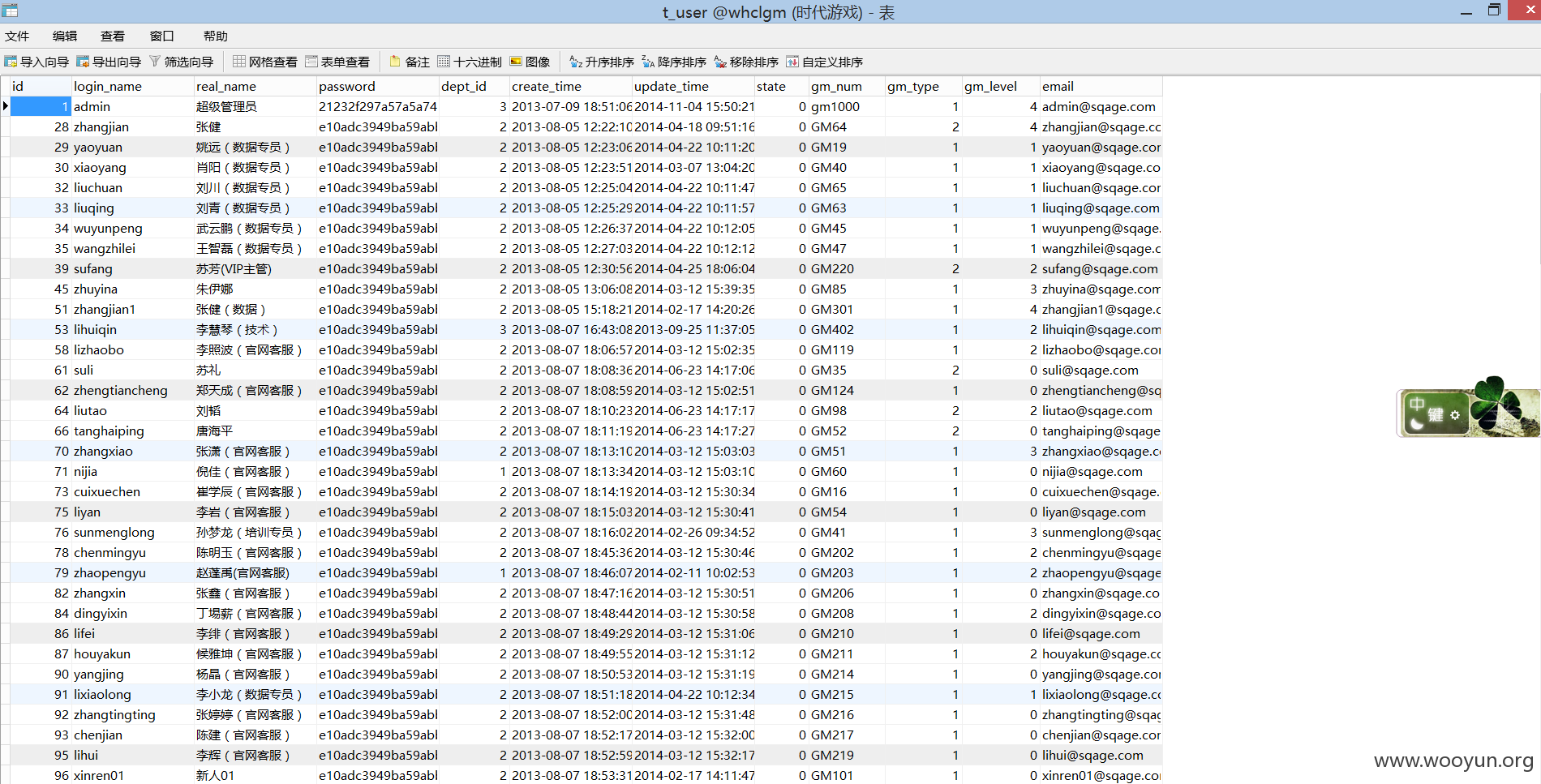

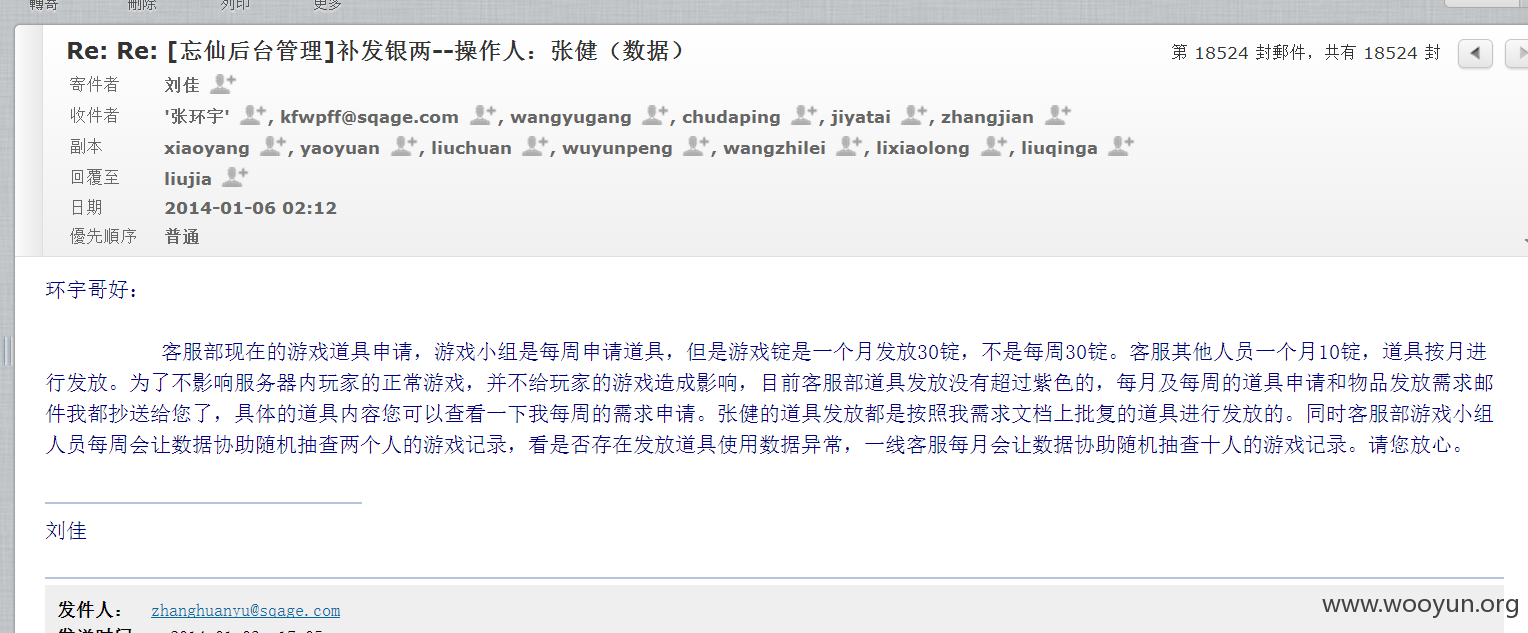

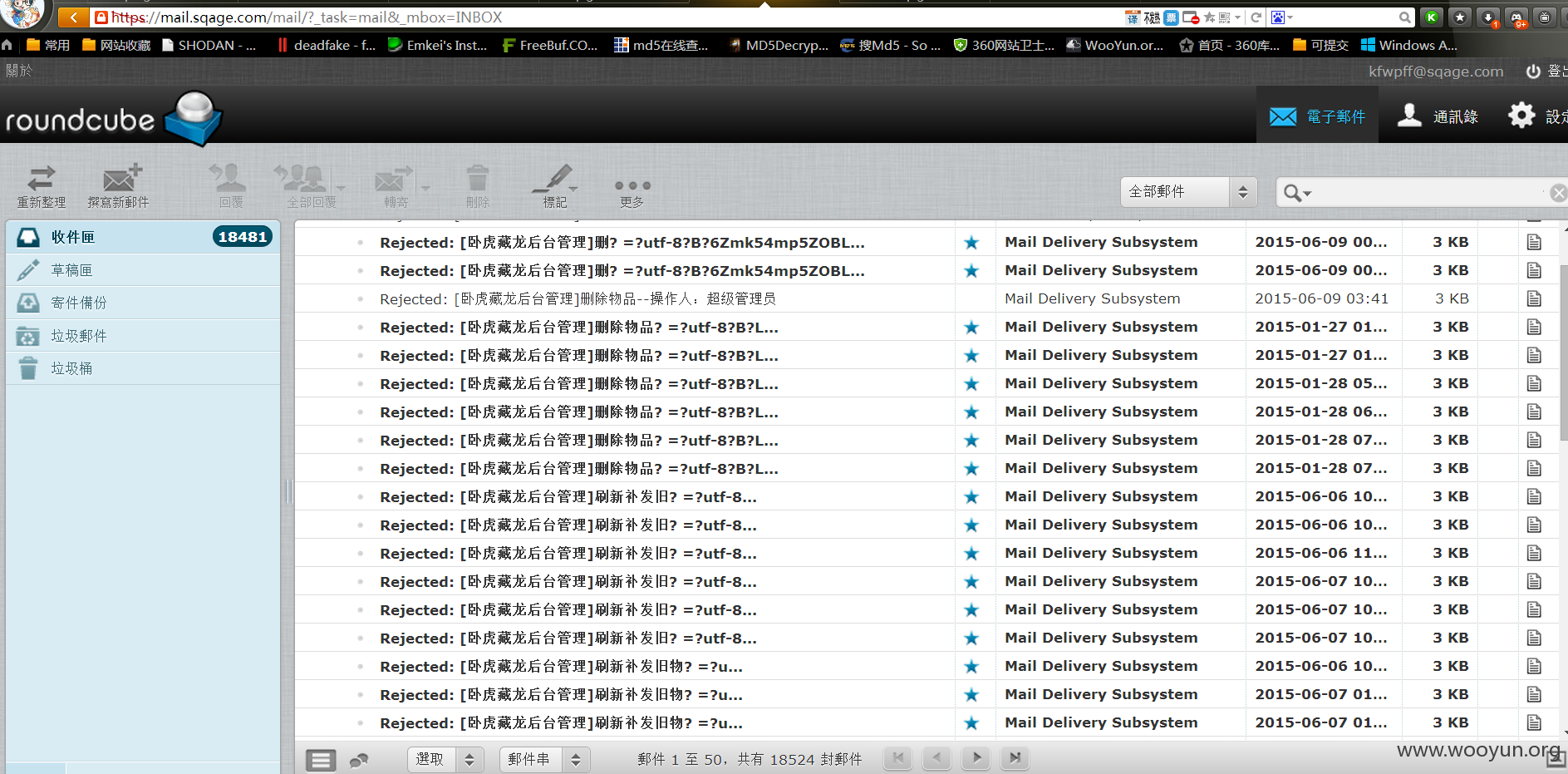

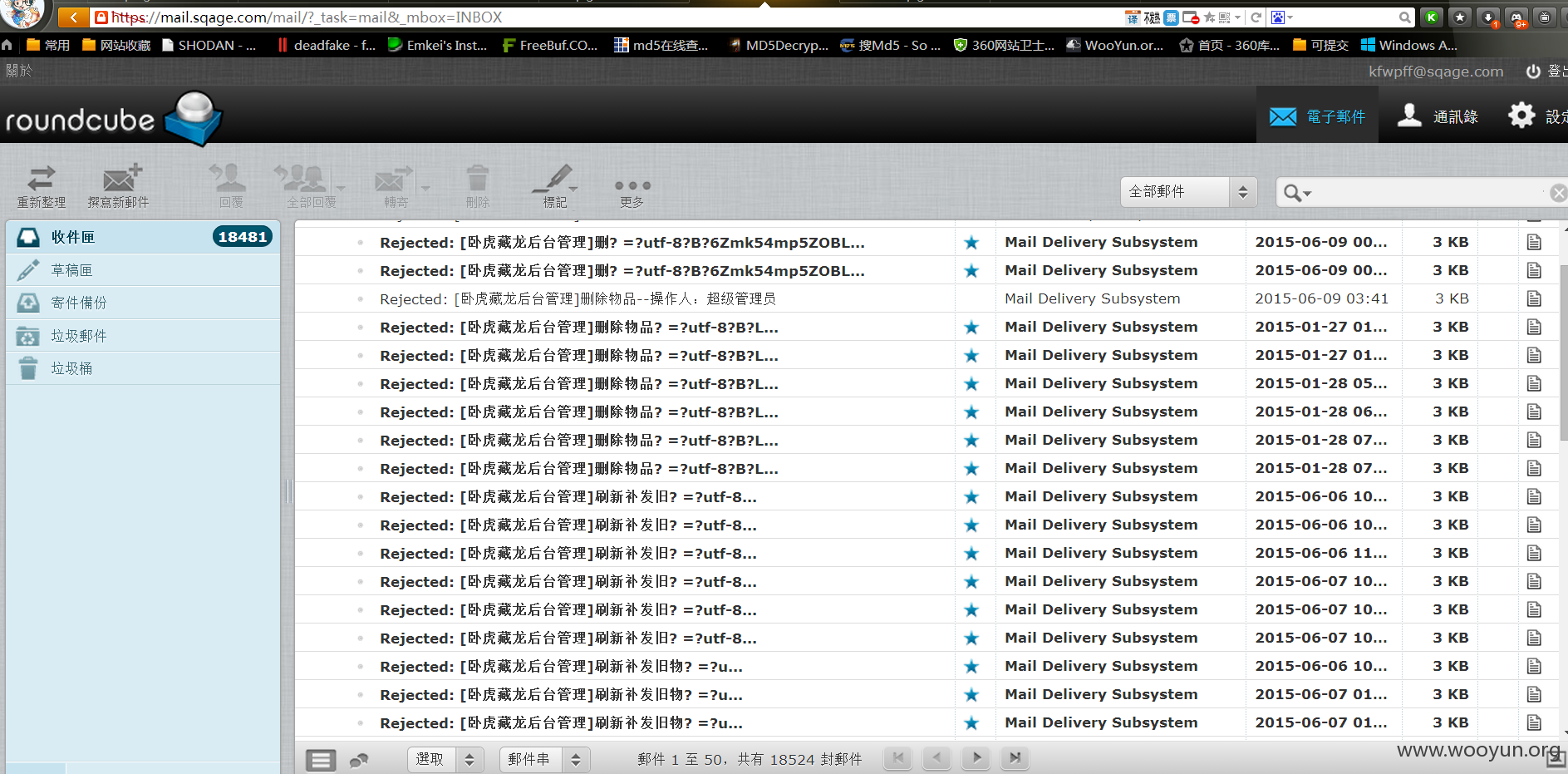

登陆邮箱

https://mail.sqage.com/mail/?_task=settings&_action=preferences

当GM就是好,我也想当

当然这个泄露的代码是日志分析

貌似这个数据也是部分数据是测试服务器吧,

权限很大,拿下服务器没问题,

漫游也不是梦

漏洞证明:

修复方案:

有啥奖励,来个GM号

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:20 (WooYun评价)