漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145508

漏洞标题:华润招聘某漏洞导致任意文件查看/下载/后台弱口令导致大量简历信息泄漏

相关厂商:华润E万家

漏洞作者: 路人甲

提交时间:2015-10-09 11:32

修复时间:2015-11-24 11:26

公开时间:2015-11-24 11:26

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-09: 细节已通知厂商并且等待厂商处理中

2015-10-10: 厂商已经确认,细节仅向厂商公开

2015-10-20: 细节向核心白帽子及相关领域专家公开

2015-10-30: 细节向普通白帽子公开

2015-11-09: 细节向实习白帽子公开

2015-11-24: 细节向公众公开

简要描述:

之前华润万家几次漏洞处理都很及时,该漏洞是华润集团招聘下面的漏洞,估计也会涉及到万家的招聘,所以就麻烦万家处理了

详细说明:

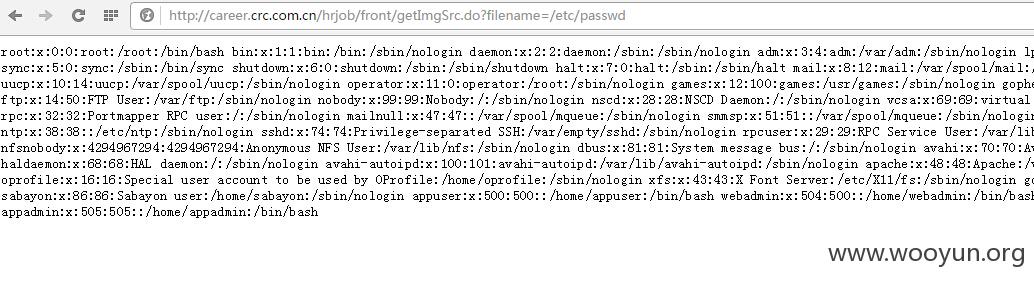

1.华润下面的招聘平台:http://career.crc.com.cn

打开后注册一个账号,在注册的过程中提示上传照片,上传了照片之后查看了一下链接发现是如下链接:

直接把filename后面的参数换成/etc/passwd,可看到passwd文件内容

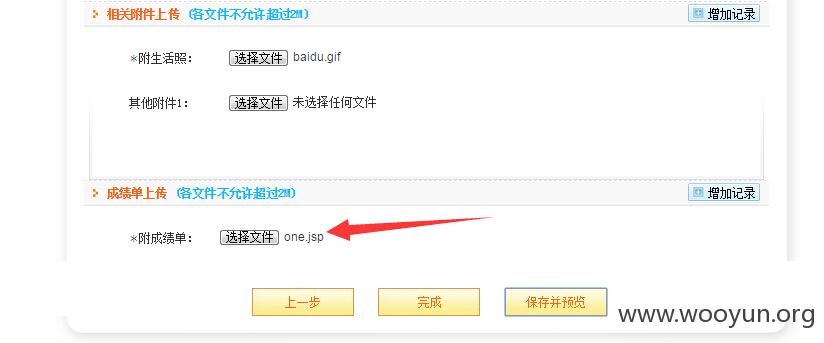

在填写简历完成之前可以在成绩单处上传任意文件

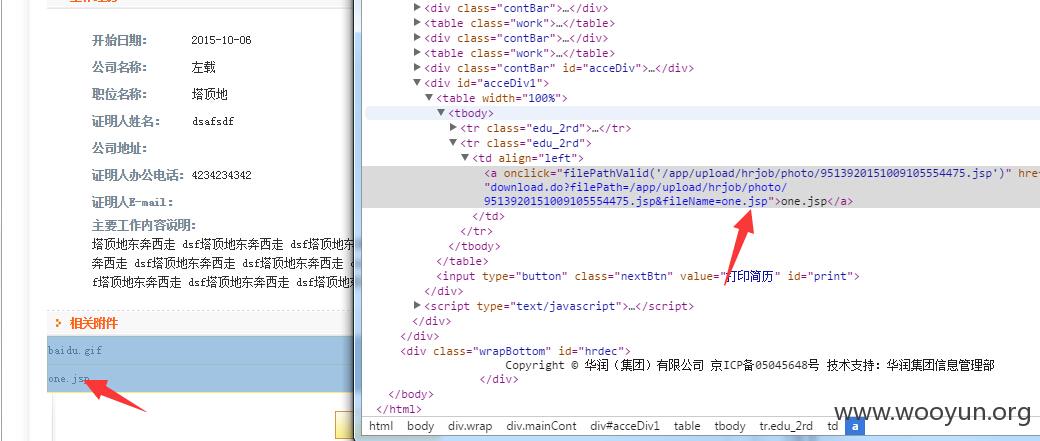

点击保存并预览,即可看到上传的jsp文件

测试发现该jspx文件执行的时候报500错误,可能是struts有限制

上面可以上传jsp或者jspx的文件,但是进入用户中心修改简历的时候却又只能上传图片文件,所以应该是逻辑漏洞

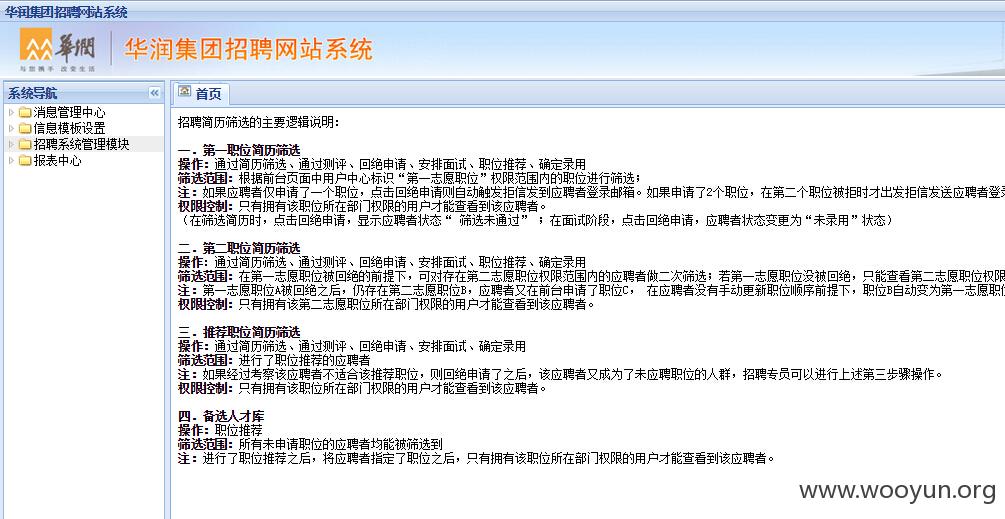

登录后台:

通过看其它白帽子上传的漏洞,发现华润万家的部分用户名

挨个弱口令测试发现其中一个用户可以登录后台:chenyun\123456

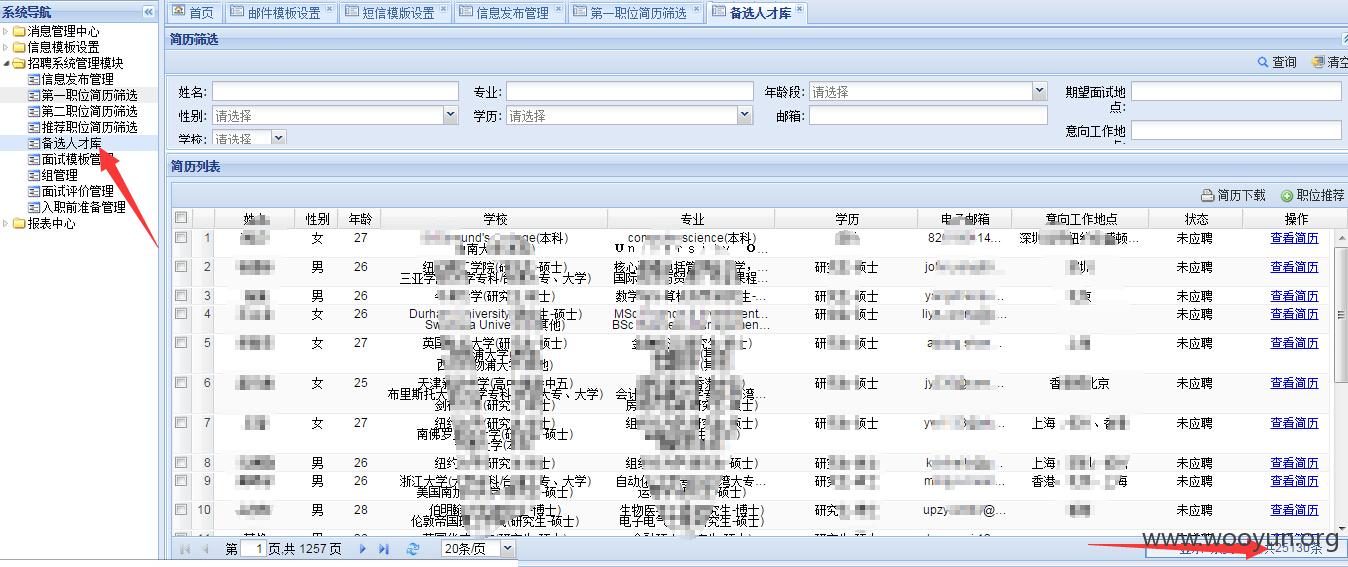

后台备选人才库,两万多人才信息泄漏

可查看简历信息

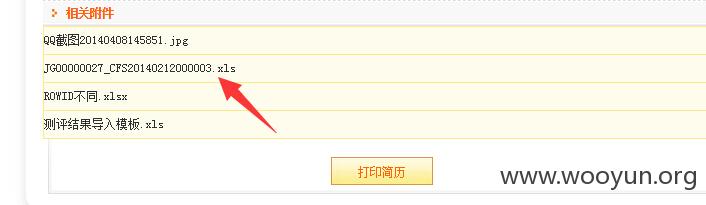

在简历最下面的附件链接可以下载任意文件

比如/etc/passwd

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-10 11:25

厂商回复:

感谢提交

最新状态:

暂无