漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143709

漏洞标题:中国人保移动客户端存在多处安全漏洞

相关厂商:中国人保财险

漏洞作者: 大头鬼

提交时间:2015-09-27 11:55

修复时间:2015-12-26 12:06

公开时间:2015-12-26 12:06

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-27: 细节已通知厂商并且等待厂商处理中

2015-09-27: 厂商已经确认,细节仅向厂商公开

2015-09-30: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-11-21: 细节向核心白帽子及相关领域专家公开

2015-12-01: 细节向普通白帽子公开

2015-12-11: 细节向实习白帽子公开

2015-12-26: 细节向公众公开

简要描述:

对人保客户端做了简单的分析,发现在通讯协议、本地数据存储、webview上存在安全风险。

详细说明:

测试的客户端信息:

apk : **.**.**.**sale.activity, 53, 1.1.1, 中国人保

apkmd5: c8f0c09a6c123c244d4d46496eeac8bd

证书 :

certmd5: 18d31d9a9bfa45a62437334c2f9bca5d

issuer: C=CN, ST=BeiJing, L=BeiJing, O=dtcloud, OU=dtcloud, CN=dtcloud

subject: C=CN, ST=BeiJing, L=BeiJing, O=dtcloud, OU=dtcloud, CN=dtcloud

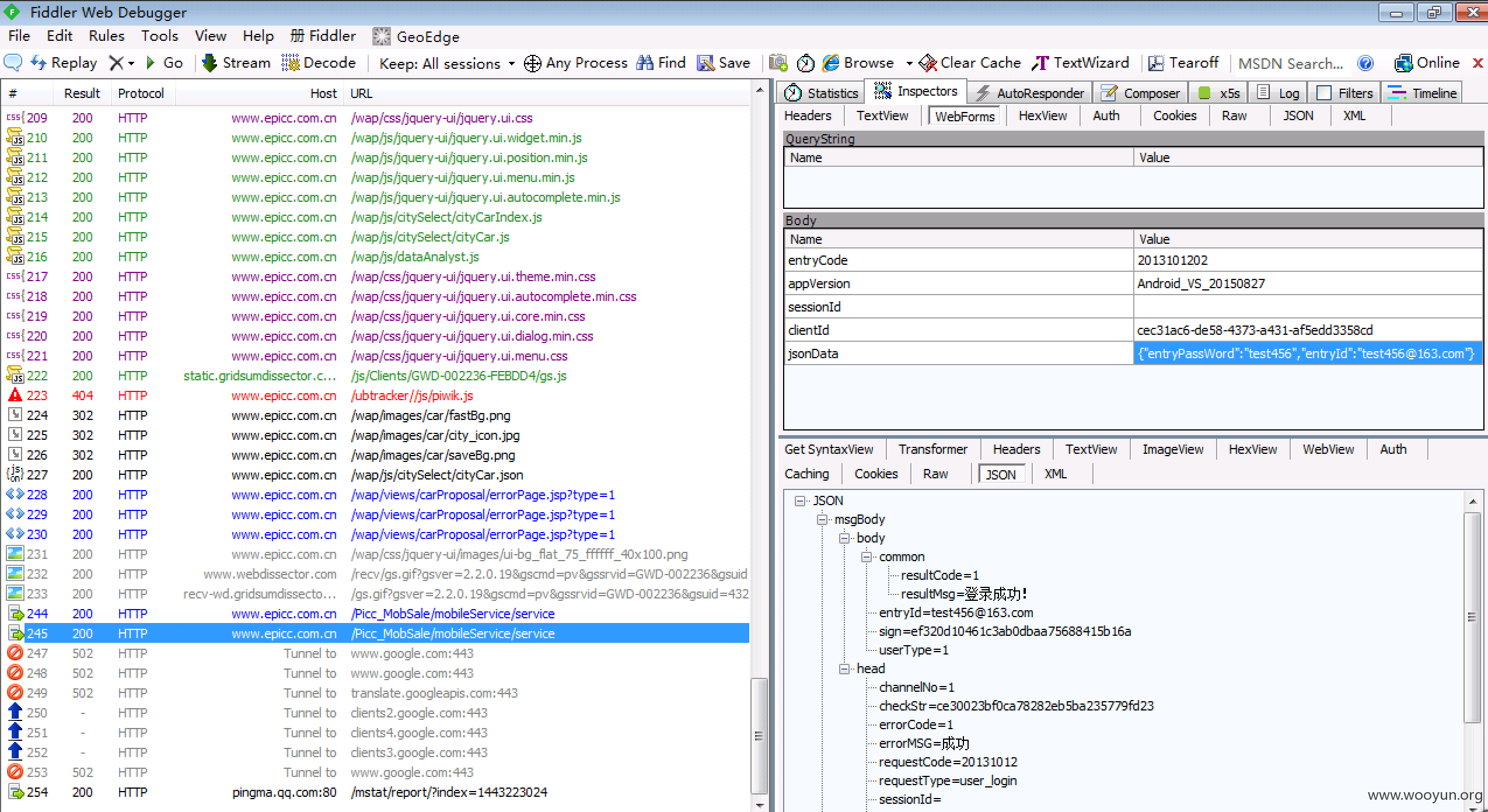

1.通讯协议使用http,敏感数据未做加密处理,很容易受到中间人攻击和网络嗅探,窃取用户隐私数据。

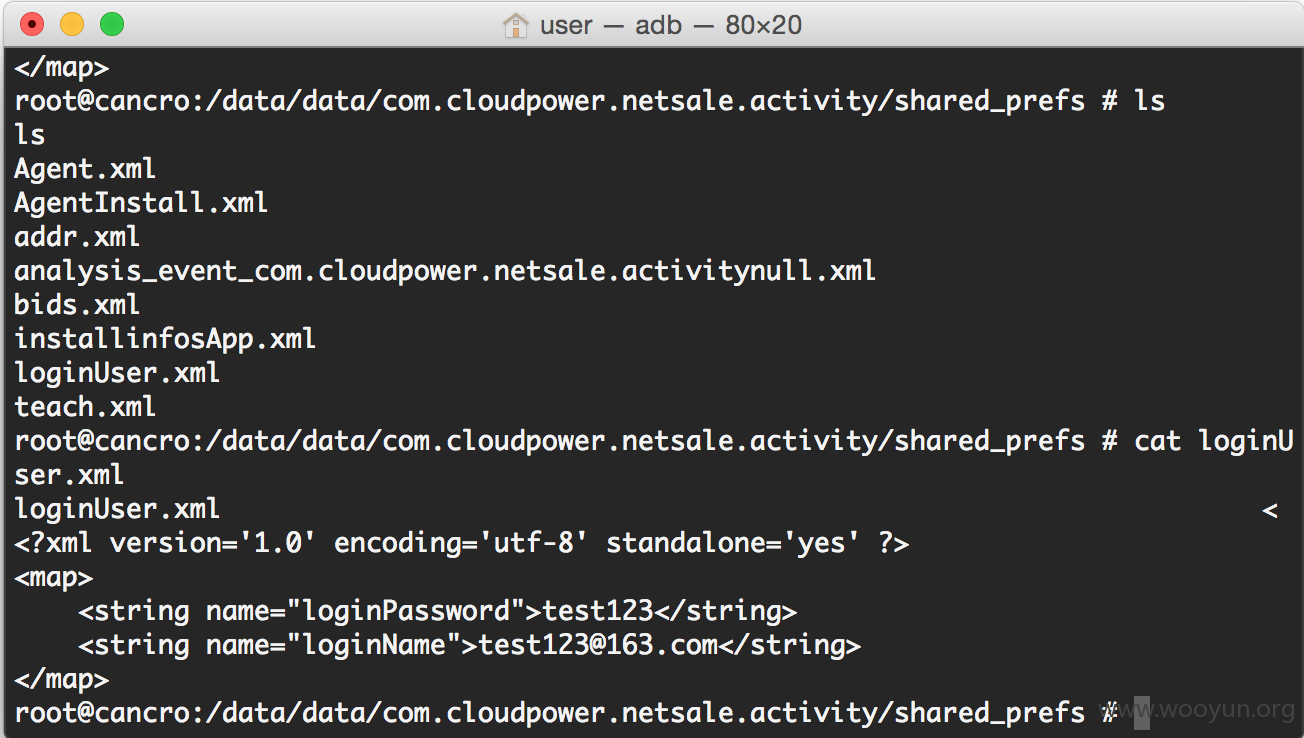

2.应用本地明文存储账号密码,恶意程序可通过系统漏洞提升权限,窃取应用本地数据。

账号密码存储在本地loginUser.xml文件中:

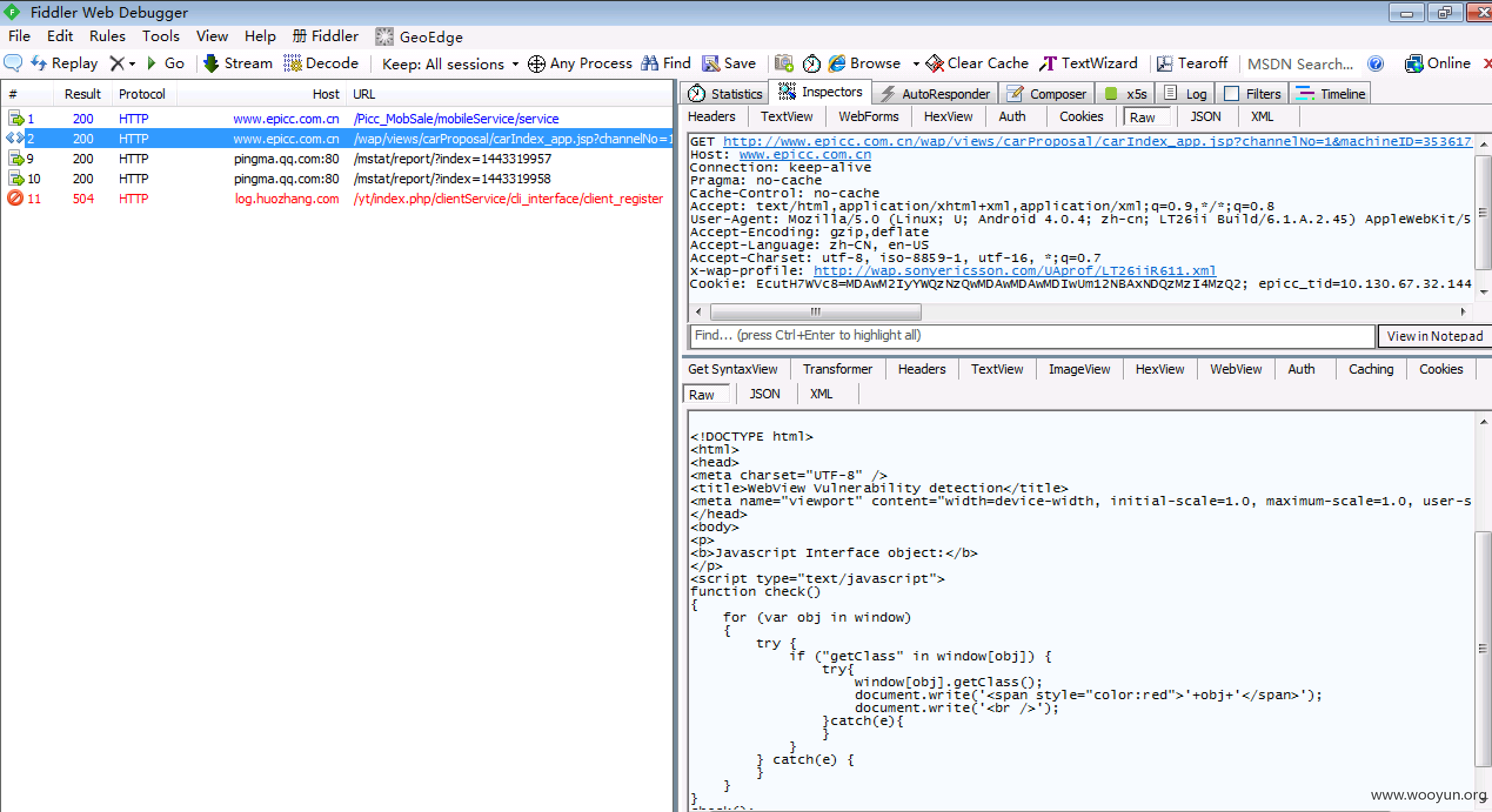

3.webview远程代码执行漏洞,通过中间人攻击,向服务端返回的html页面插入恶意JS代码,窃取应用本地数据、执行恶意操作。

通过fiddler代理,篡改服务端返回的html,植入webview漏洞检测代码:

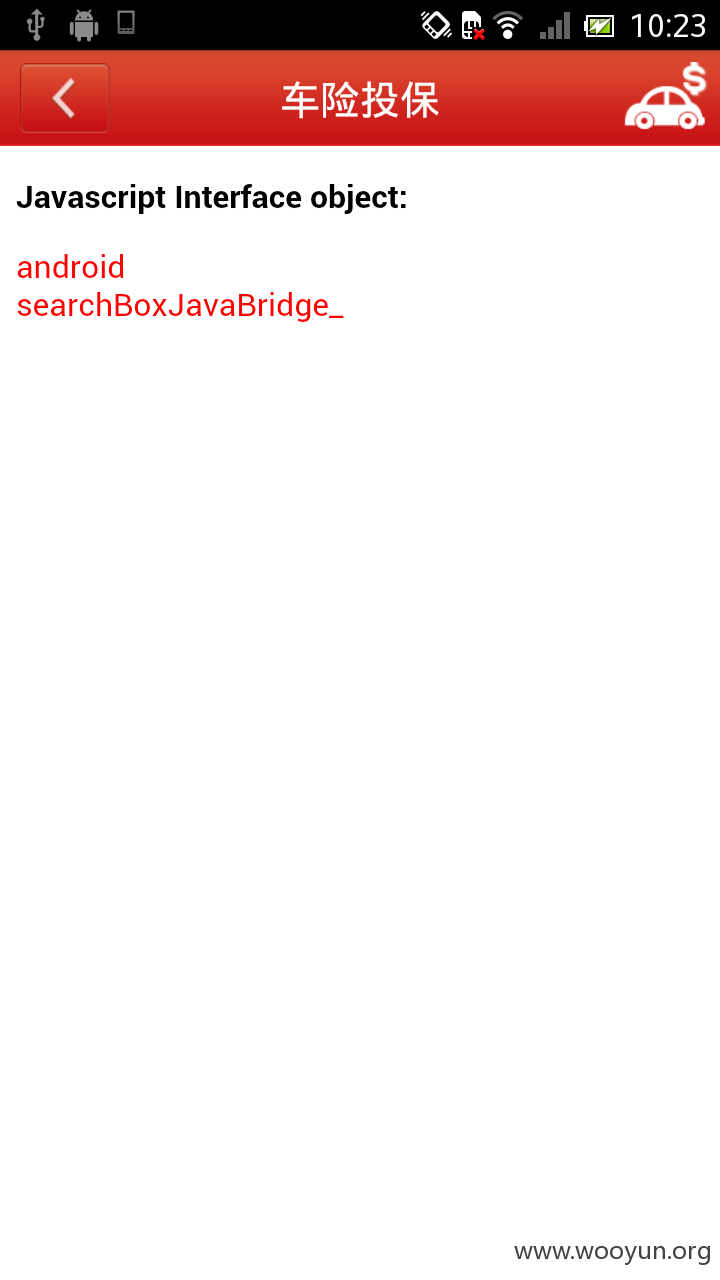

客户端显示暴露的JS接口对象:

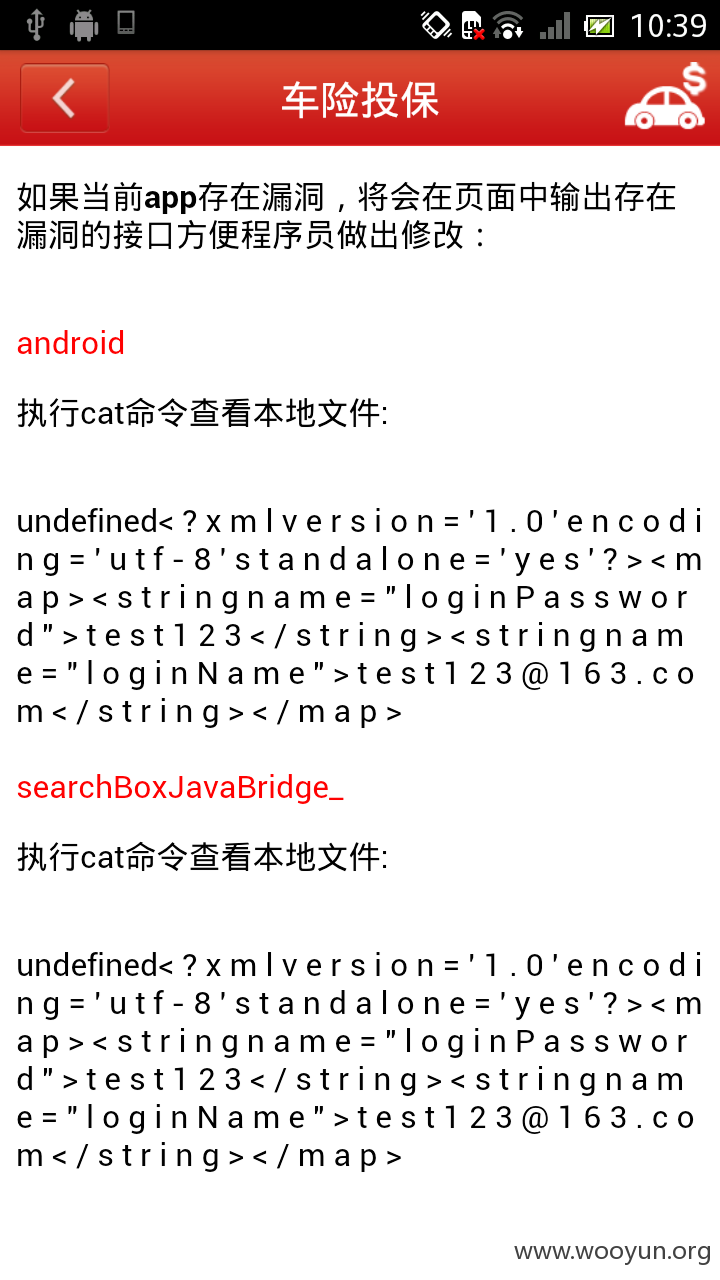

利用暴露的接口对象可执行任意命令,执行cat命令,查看本地loginUser.xml文件:

4.客户端程序调试信息输出泄露用户数据:

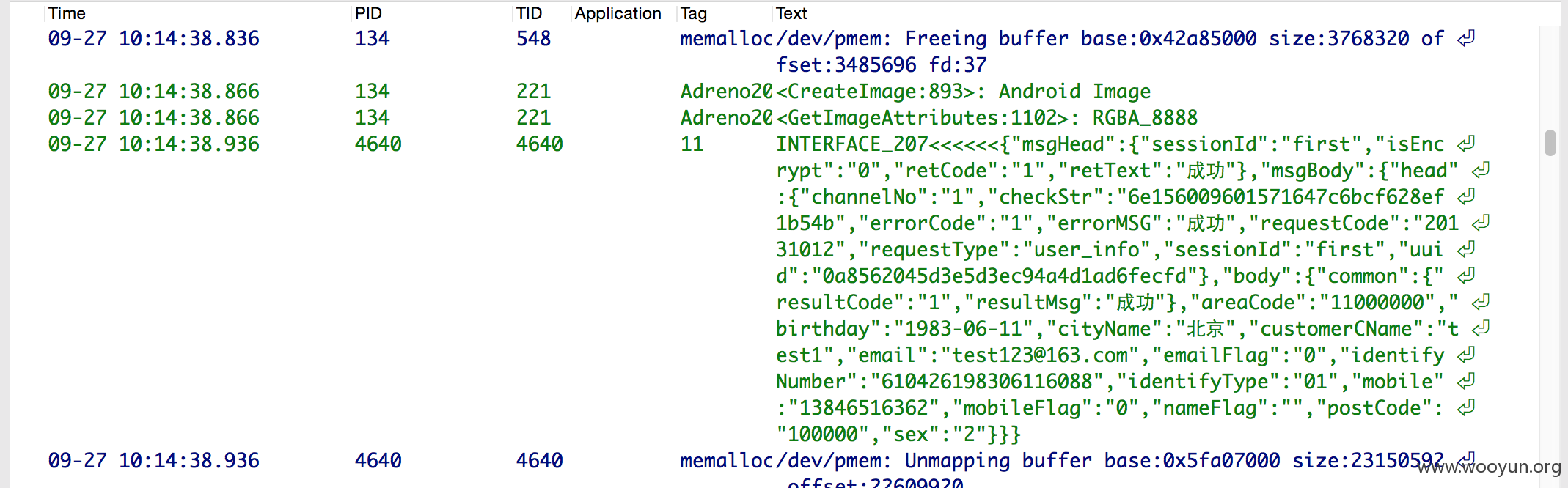

使用DMMS logcat功能查看应用运行时输出的调试信息,输出的信息含有用户隐私数据:

漏洞证明:

1.通讯协议使用http,敏感数据未做加密处理,很容易受到中间人攻击和网络嗅探,窃取用户隐私数据。

2.应用本地明文存储账号密码,恶意程序可通过系统漏洞提升权限,窃取应用本地数据。

账号密码存储在本地loginUser.xml文件中:

3.webview远程代码执行漏洞,通过中间人攻击,向服务端返回的html页面插入恶意JS代码,窃取应用本地数据、执行恶意操作。

通过fiddler代理,篡改服务端返回的html,植入webview漏洞检测代码:

客户端显示暴露的JS接口对象:

利用暴露的接口对象可执行任意命令,执行cat命令,查看本地loginUser.xml文件:

4.客户端程序调试信息输出泄露用户数据:

使用DMMS logcat功能查看应用运行时输出的调试信息,输出的信息含有用户隐私数据:

修复方案:

版权声明:转载请注明来源 大头鬼@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-27 12:05

厂商回复:

非常感谢白帽子, 部分漏洞我们已发现正在整改。

最新状态:

暂无