漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141818

漏洞标题:庖丁解牛之一小牛售后系统N多弱口令乱入

相关厂商:niu.com

漏洞作者: 路人甲

提交时间:2015-10-09 21:12

修复时间:2015-11-23 21:52

公开时间:2015-11-23 21:52

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-09: 细节已通知厂商并且等待厂商处理中

2015-10-09: 厂商已经确认,细节仅向厂商公开

2015-10-19: 细节向核心白帽子及相关领域专家公开

2015-10-29: 细节向普通白帽子公开

2015-11-08: 细节向实习白帽子公开

2015-11-23: 细节向公众公开

简要描述:

小牛售后系统N多弱口令乱入

详细说明:

朋友给小牛售后系统做了一次安全检测并发送邮件友情报告了漏洞,谁知道小牛公司居然偷偷修复了漏洞,甚至没有回复邮件表示感谢。朋友是个老好人,就此事他说就算了,再也不会冒泡做好人,可作为互联网的安全从业人员来说,做好事不被肯定是对我们职业的亵渎!是不可饶恕的行为!

新日售后系统:http://sh.niu.com/

登录提交的POST数据如下

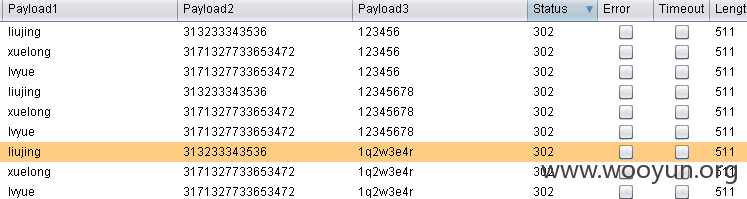

UserName=test&Password=313233343536&Passwordinput=123456&RememberMe=false

password为输入密码值的HEX编码,可以构造编码提交,我是直接生成了一个字典,再结合我们的用户名字典及弱口令字典可以成功登录众多账户

漏洞证明:

修复方案:

1、利用验证码防止暴力破解

2、加强员工密码安全意识,禁用弱口令

最后鄙视一下“牛电科技”对于互联网安全人员的亵渎和不负责,你们不重视安全不重视互联网安全人员,我们也不会重视你们!强烈建议大家组织起“庖丁解牛”计划,让没有道德的互联网公司见识一下侮辱和亵渎网络安全的下场!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-09 21:50

厂商回复:

非常感谢对小牛电动安全的关注,我们会去普及人员安全意识

最新状态:

暂无