漏洞概要

关注数(24)

关注此漏洞

漏洞标题:今日通沦陷了百万用户数据泄露其中有支付宝账户

提交时间:2015-09-17 06:42

修复时间:2015-11-01 15:22

公开时间:2015-11-01 15:22

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-09-17: 细节已通知厂商并且等待厂商处理中

2015-09-17: 厂商已经确认,细节仅向厂商公开

2015-09-27: 细节向核心白帽子及相关领域专家公开

2015-10-07: 细节向普通白帽子公开

2015-10-17: 细节向实习白帽子公开

2015-11-01: 细节向公众公开

简要描述:

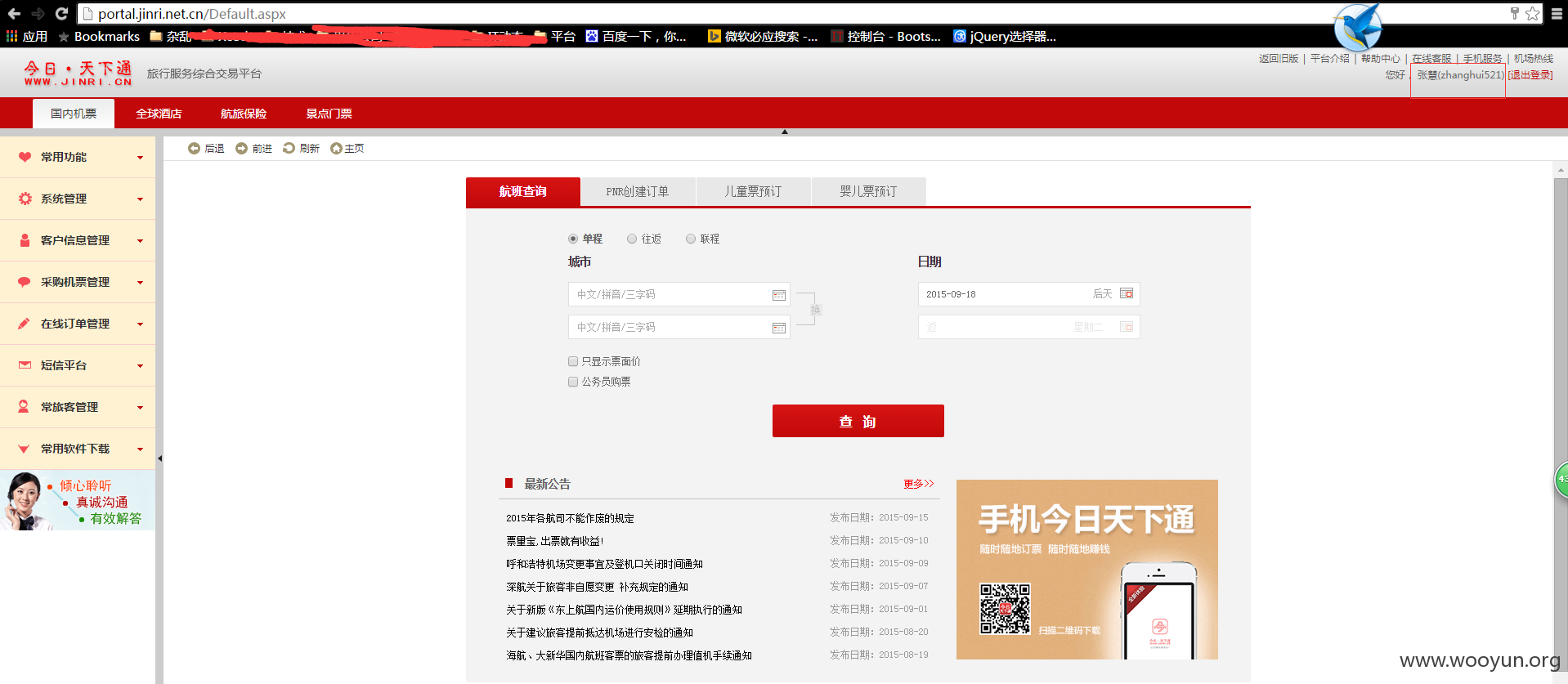

评论一定要吊才能有闪电,厂商才能送礼物。。。。。

不拿webshell,不乱搞,然后你懂的 哈哈

详细说明:

漏洞证明:

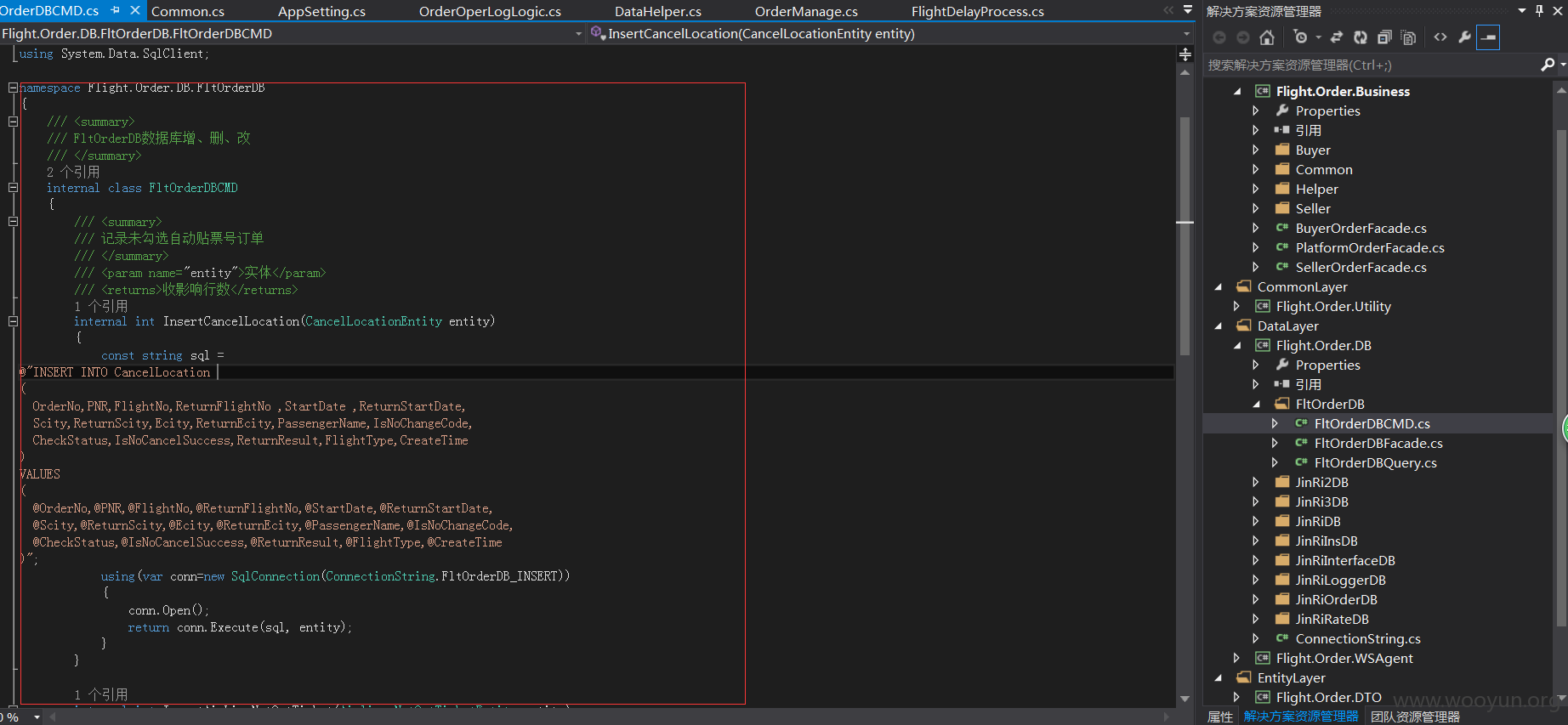

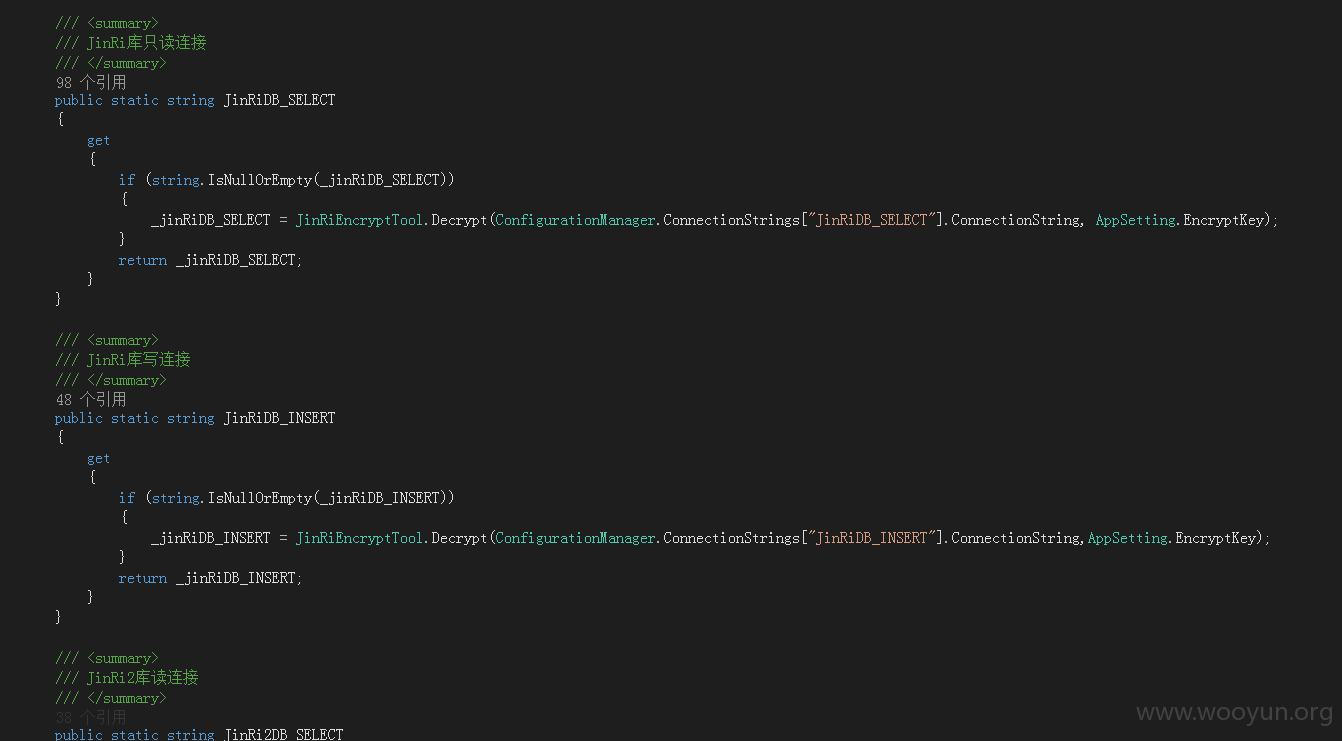

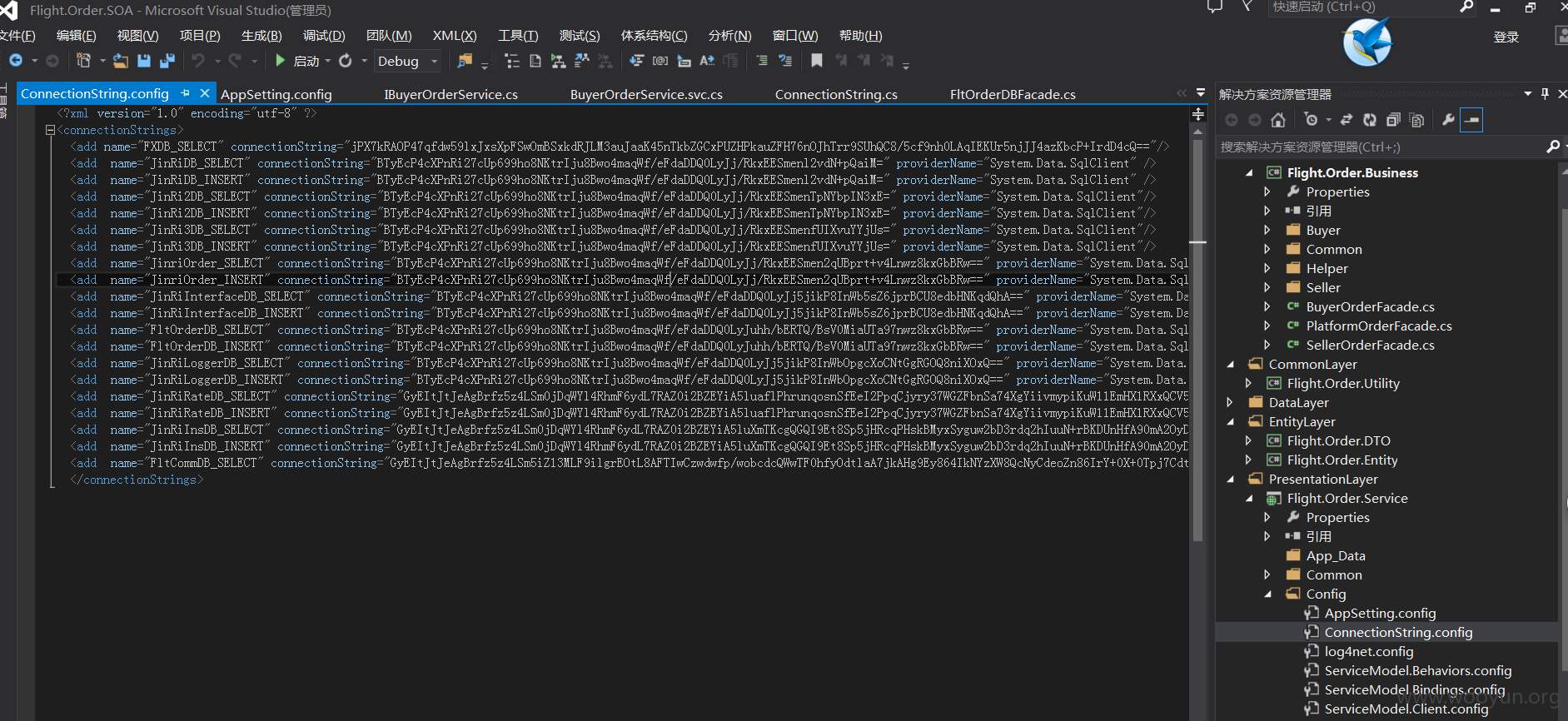

贴个代码让审核的管理看百万用户数据

修复方案:

重点来了啊 总的带点文字吗

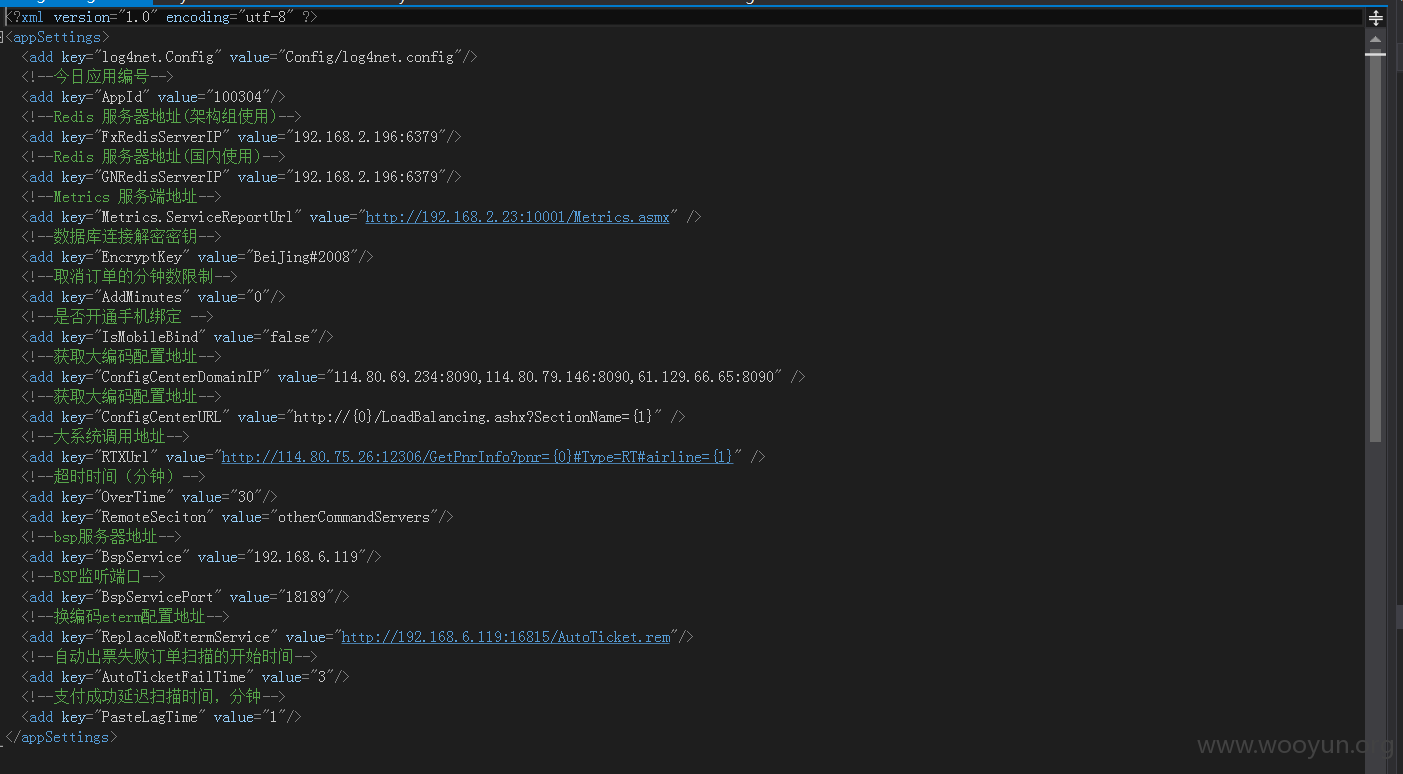

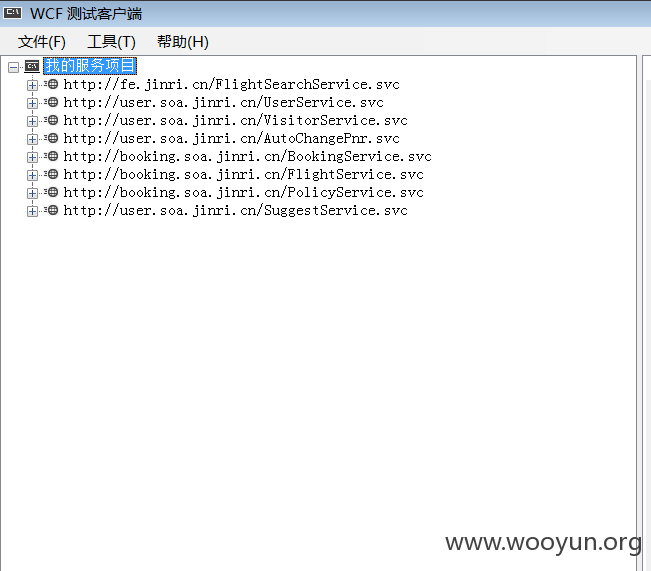

<add key="AppId" value="100701"/>

<add key="AppId" value="100304"/>

<add key="AppId" value="100101"/>

<add key="AppId" value="100102"/> 100203

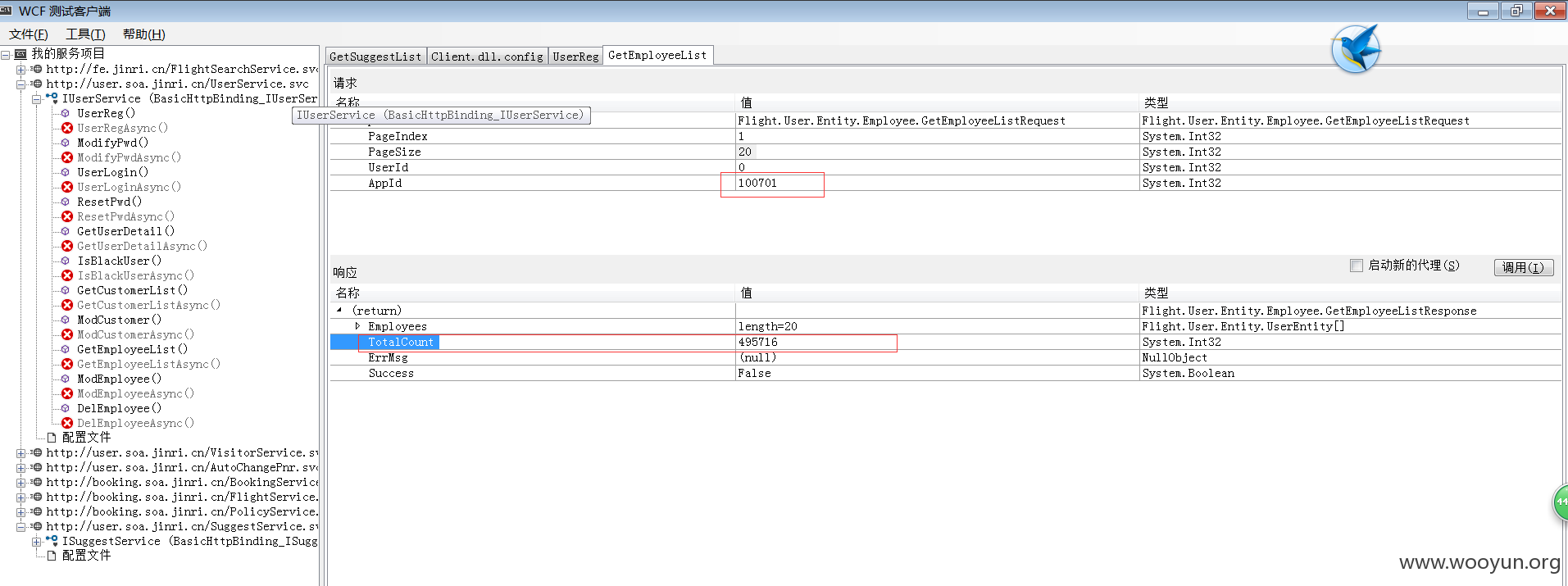

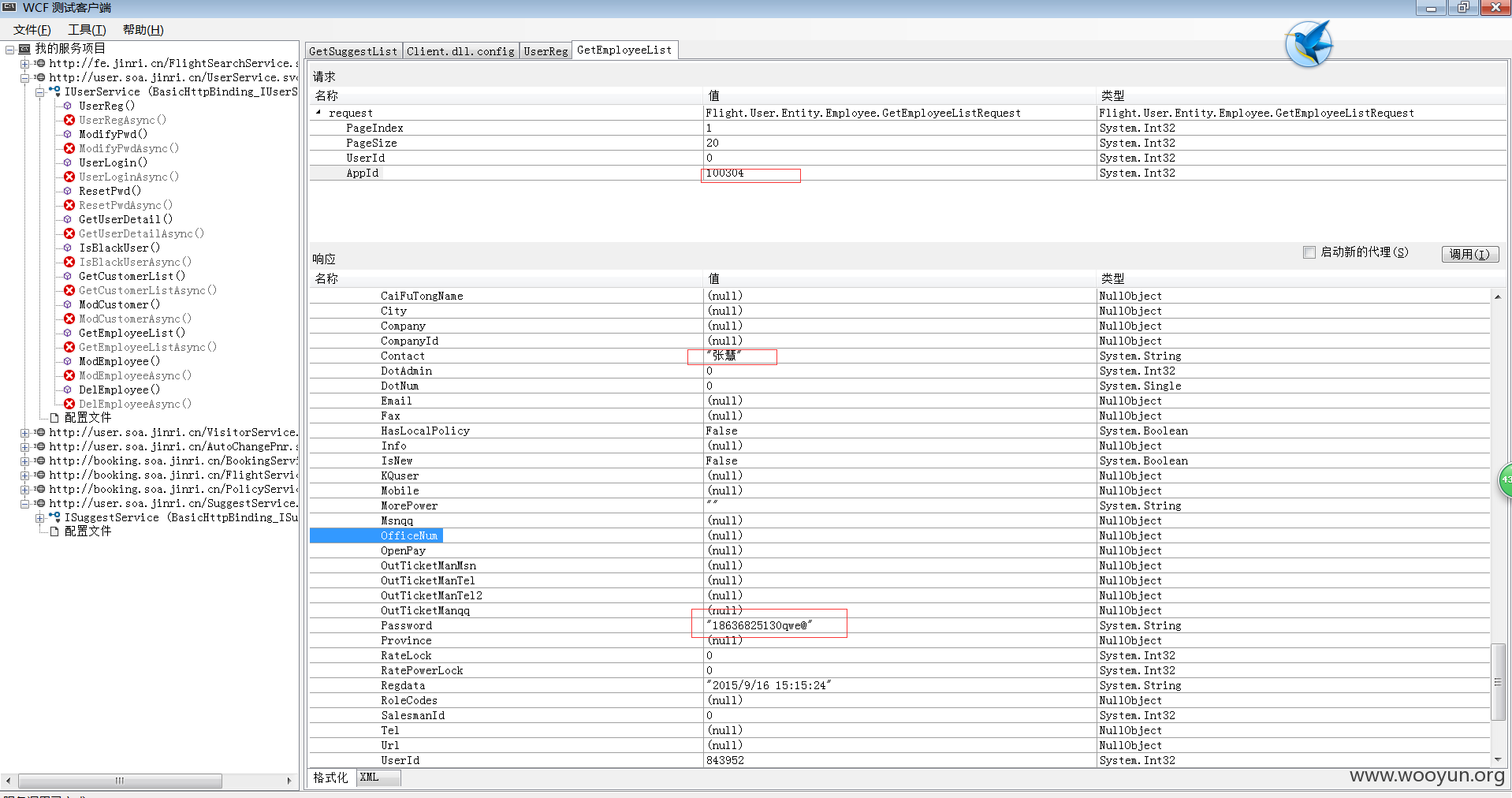

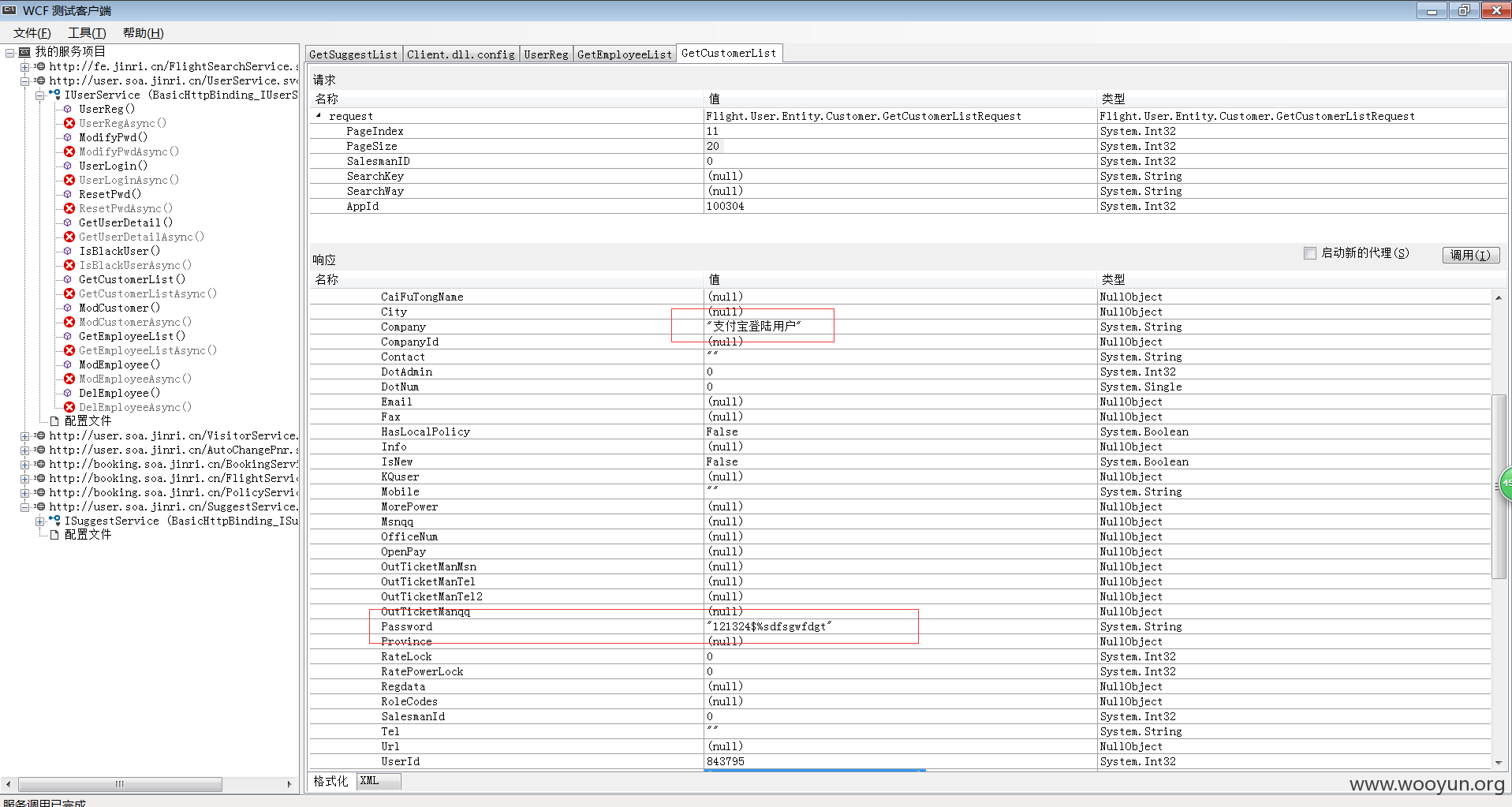

客户量:630373 其中有的是支付宝登陆的

员工信息有:495716

查询订单有点麻烦,所有就没查, 另外友情通告,你们在快保的信息页泄露了

那么多东西 有的搞了

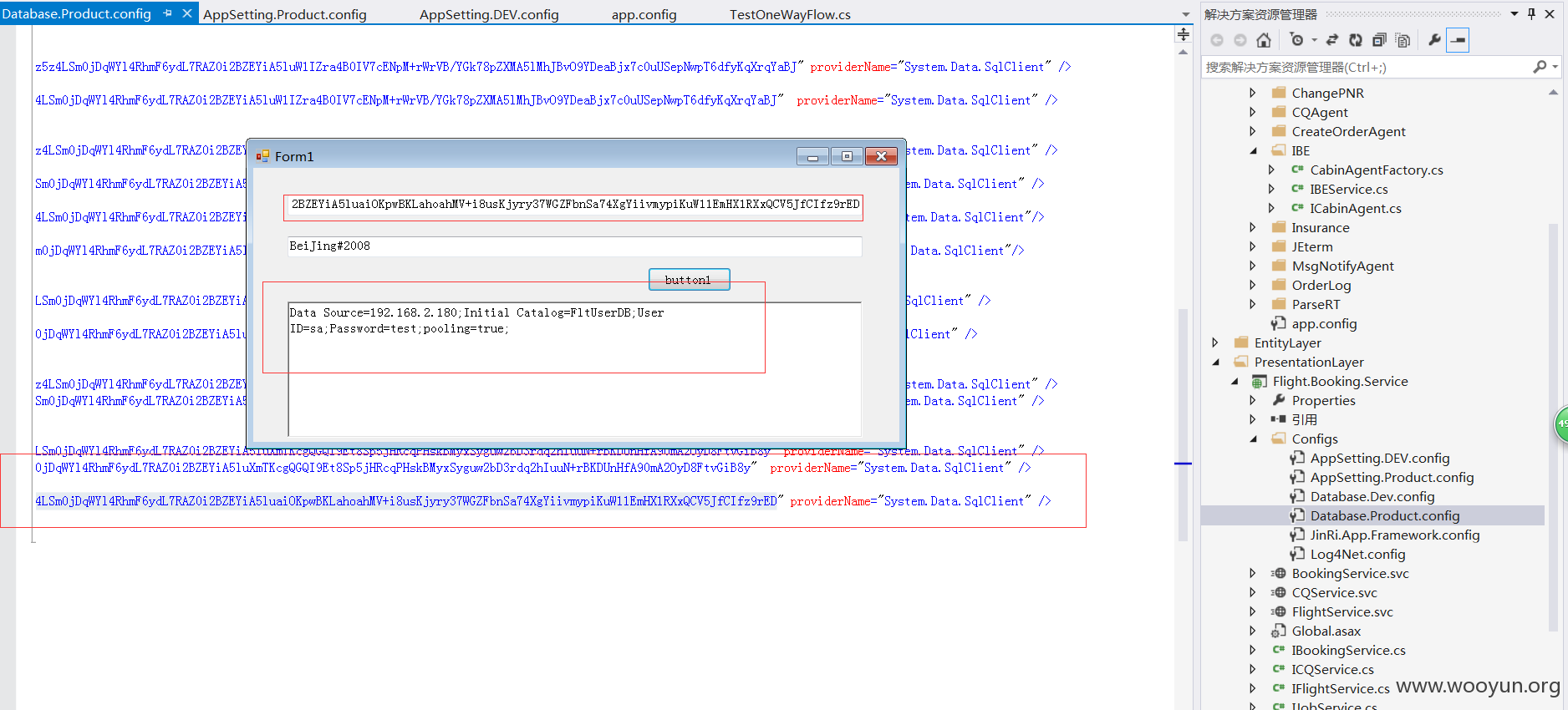

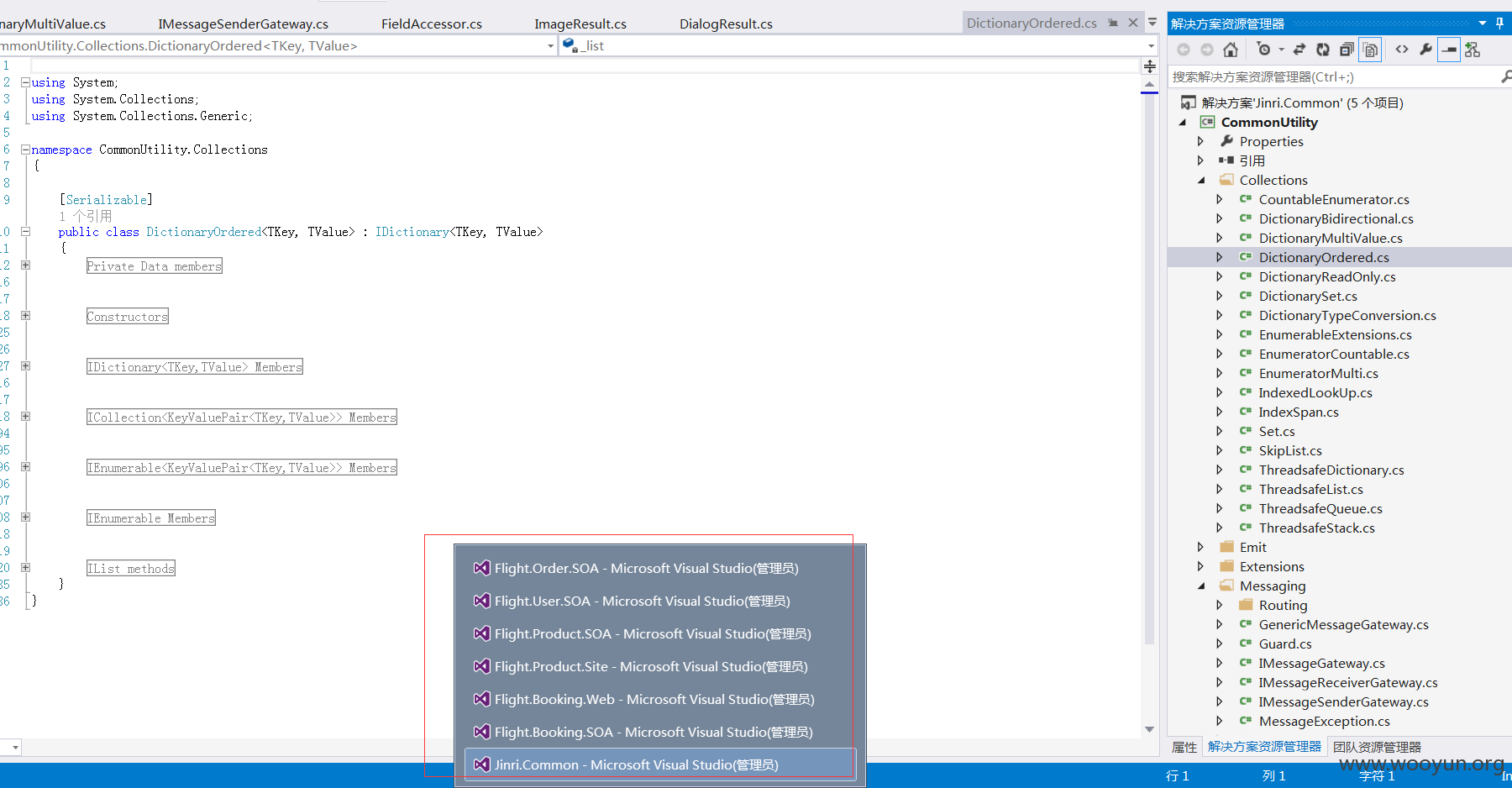

闲着无事帮你们审计下代码了

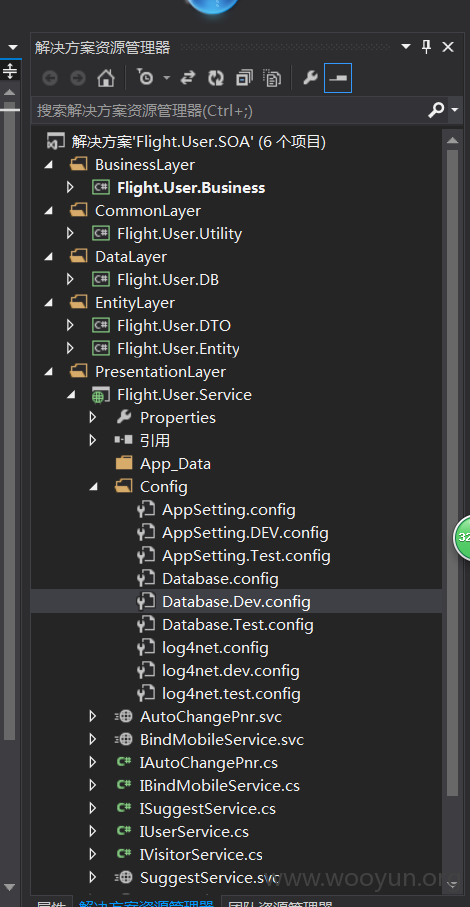

源代码地址给你们吧:https://github.com/johnnyit/JinRI

2015-07-09 创建远程仓库

来个礼物吧良心厂商

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-17 15:20

厂商回复:

正在修复中

最新状态:

暂无