漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141590

漏洞标题:三才期刊采编系统SQL注入10枚

相关厂商:西安知先信息技术有限公司

漏洞作者: 路人甲

提交时间:2015-09-22 14:49

修复时间:2015-12-23 17:28

公开时间:2015-12-23 17:28

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-24: 厂商已经确认,细节仅向厂商公开

2015-09-27: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-11-18: 细节向核心白帽子及相关领域专家公开

2015-11-28: 细节向普通白帽子公开

2015-12-08: 细节向实习白帽子公开

2015-12-23: 细节向公众公开

简要描述:

#影响大量期刊系统

详细说明:

西安知先信息技术有限公司是一家由来自科技期刊、文献数据库管理、以及软件设计工程领域的专家团队组成的高科技企业,致力于搭建高质量的科技信息管理和应用系统以及全方位的期刊网络化服务平台,帮助科技人员获取、管理及应用各类知识信息,以促进科技资讯更加广泛而便捷的传播与交流 。 我们的宗旨是为科技人员提供全方位的科技信息服务,积极推动中国“开放存取”的发展。知先信息一直遵循不断创新和优质服务的理念,近些年陆续推出了深受用户好评的专业产品和服务,包括NoteFirst 网络版文献管理软件、NoteFrist 参考文献辅助编校系统以及三才期刊采编系统,从而确立了行业中的技术领导地位。

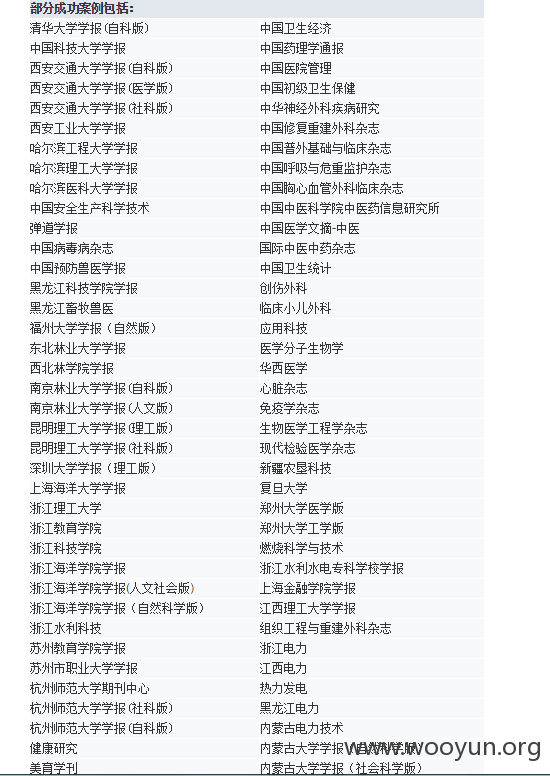

官网枚举部分成功案例:

SQL Injection:【需要注册普通投稿用户完成注入测试,注册无任何限制】

case:【以下测试账号为:test123 123456】

漏洞证明:

Security Testing:

本页漏洞内容仅为漏洞报告交由CNCERT/CNVD通知厂商处理,并非利用方法,请勿仿照漏洞报告进行恶意攻击入侵站点,由此带来的后果,漏洞作者概不负责!

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-09-24 17:27

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无