漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141431

漏洞标题:科大讯飞输入法用户登录过滤不严可登录任意用户

相关厂商:iflytek.com

漏洞作者: 逆流冰河

提交时间:2015-09-16 09:33

修复时间:2015-11-05 09:32

公开时间:2015-11-05 09:32

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 细节已通知厂商并且等待厂商处理中

2015-09-21: 厂商已经确认,细节仅向厂商公开

2015-10-01: 细节向核心白帽子及相关领域专家公开

2015-10-11: 细节向普通白帽子公开

2015-10-21: 细节向实习白帽子公开

2015-11-05: 细节向公众公开

简要描述:

如题

详细说明:

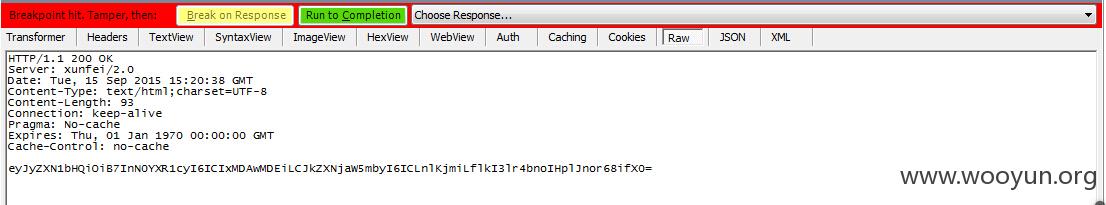

1,注册用户,找到登录时的response

eyJyZXN1bHQiOiB7InN0YXR1cyI6ICIwMDAwMDAiLCJkZXNjaW5mbyI6ICLnmbvlvZXmiJDlip8iLCJ1c2VyaW5mbyI6IHsic2lkIjogIjMyNTg5MzcxNDQ1MDkwMTU1ODciLCJ1c2VyaWQiOiAiMzAxNTA5MTUyMzEwMjc3MDIyIiwibmlja25hbWUiOiAiMTg4NTEzNjk0NTIiLCJnZW5kZXIiOiAiMCIsInBhc3N3b3JkIjogImZlNzMyMjk2OTAyMDUzNGVmNzZiNWY5ZGExOWVlNTA5IiwidXNlcm5hbWUiOiAiMTg4NTEzNjk0NTIifX19

这东西一看就知道是base64加密的,解密后,我把我号码打码了

{"result": {"status": "000000","descinfo": "ç»å½æå","userinfo": {"sid": "3258937144509015587","userid": "301509152310277022","nickname": "1395103****","gender": "0","password": "fe7322969020534ef76b5f9da19ee509","username": "1395103****"}}}

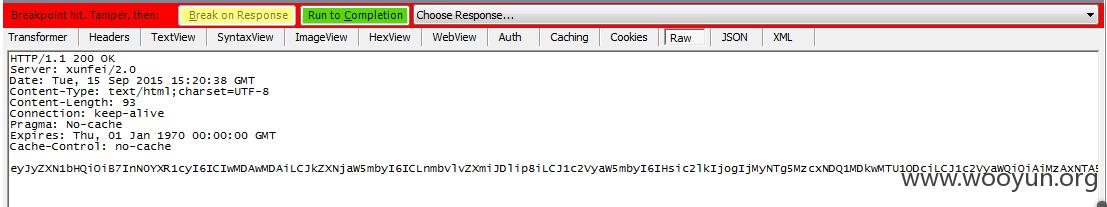

2,换个号码,但不知道用户名和密码,把username和nickname都修改为换的号码

登录页面

点击登录,截获response

修改response

eyJyZXN1bHQiOiB7InN0YXR1cyI6ICIwMDAwMDAiLCJkZXNjaW5mbyI6ICLnmbvlvZXmiJDlip8iLCJ1c2VyaW5mbyI6IHsic2lkIjogIjMyNTg5MzcxNDQ1MDkwMTU1ODciLCJ1c2VyaWQiOiAiMzAxNTA5MTUyMzEwMjc3MDIyIiwibmlja25hbWUiOiAiMTg1NTE3NjU2OTEiLCJnZW5kZXIiOiAiMCIsInBhc3N3b3JkIjogImZlNzMyMjk2OTAyMDUzNGVmNzZiNWY5ZGExOWVlNTA5IiwidXNlcm5hbWUiOiAiMTg1NTE3NjU2OTEifX19

OK,登录成功

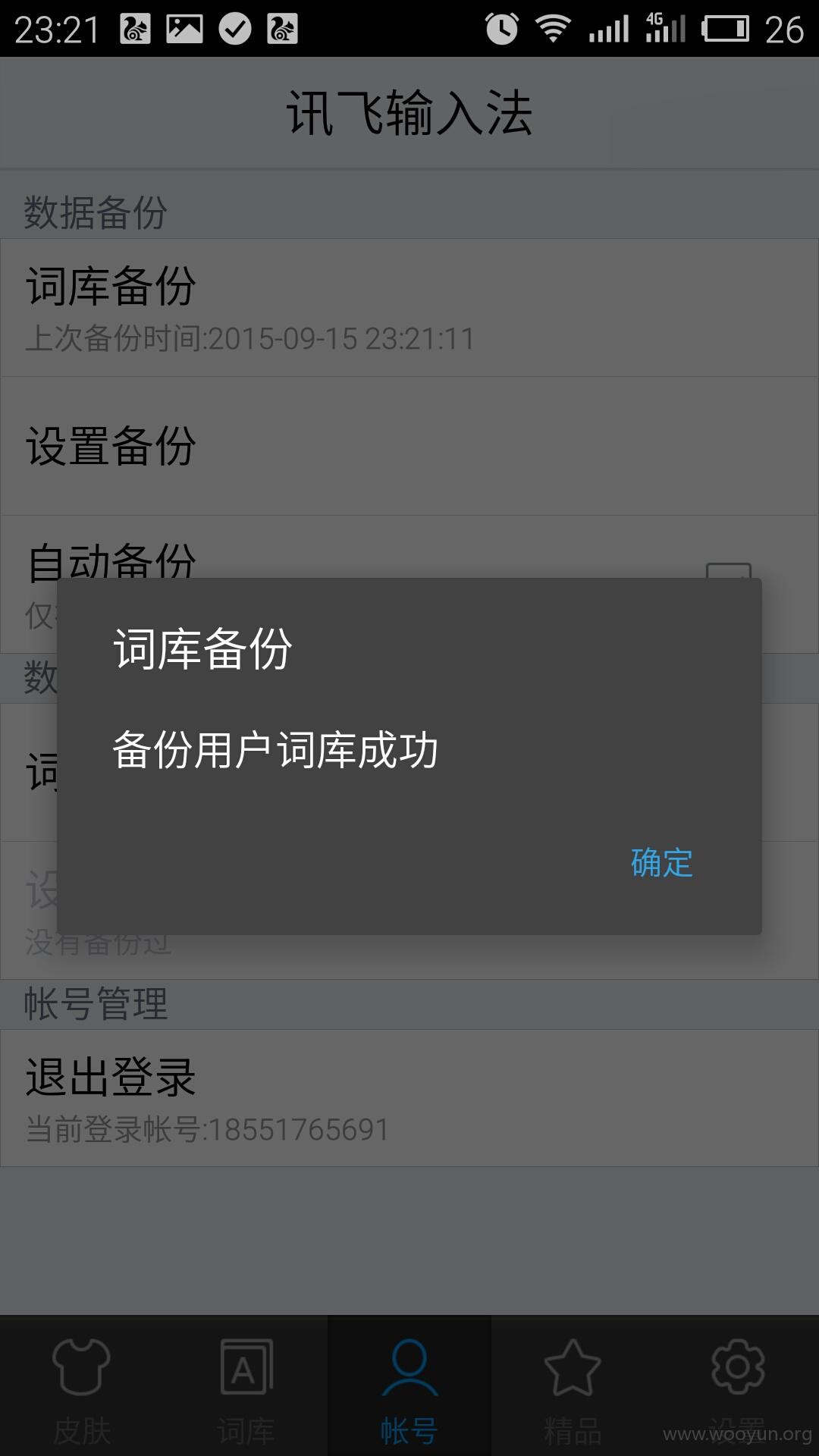

3,备份一下词库吧

漏洞证明:

如上

修复方案:

虽然现在用户相关信息不多,但这是个很大隐患

版权声明:转载请注明来源 逆流冰河@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-09-21 09:30

厂商回复:

该漏洞经复测不存在,username或nickname非业务识别标识,伪造仅影响客户端的显示但并不影响同步词库时的目标对象,但是引发我们对相关问题的思考,感谢。

最新状态:

暂无