漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140526

漏洞标题:养车无忧网可爆破重置任意用户登陆密码和支付密码

相关厂商:养车无忧网

漏洞作者: 真尘

提交时间:2015-09-11 17:03

修复时间:2015-10-26 17:04

公开时间:2015-10-26 17:04

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

养车无忧网重置用户登陆密码和支付密码的短信验证码为4位纯数字, 而且没有任何其他限制, 通过爆破最多只要9999次即可获得手机验证码, 从而实现重置登陆密码和支付密码.

详细说明:

养车无忧网重置用户登陆密码和支付密码的短信验证码为4位纯数字, 而且没有任何其他限制, 通过爆破最多只要9999次即可获得手机验证码, 从而实现重置登陆密码和支付密码.

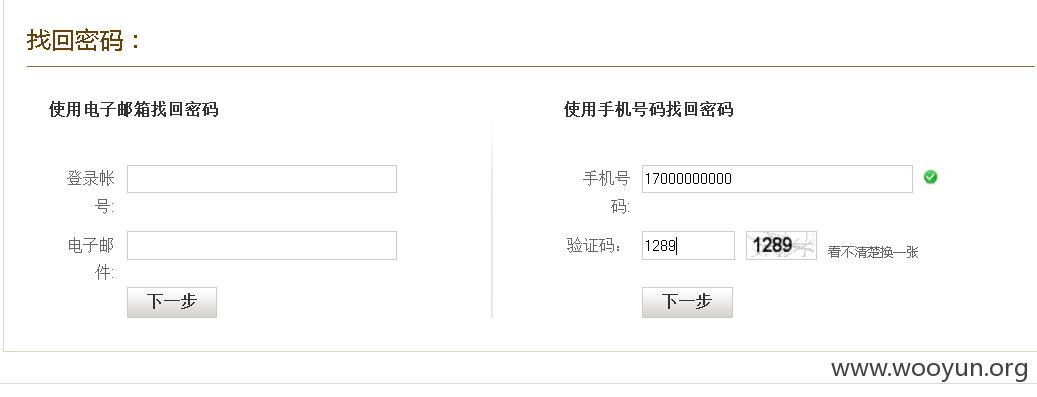

第1步 此页面短信验证码不会变化,通过穷举可以知道目标手机是否已经注册,

随手试了下17000000000 正好可用来测试,

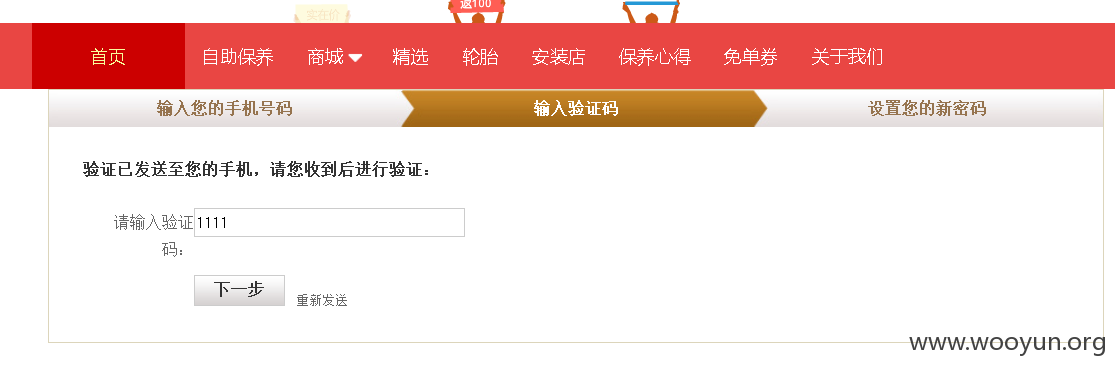

第2步 输入短信验证码, 这里连图形验证码都没有了, 抓包爆破.

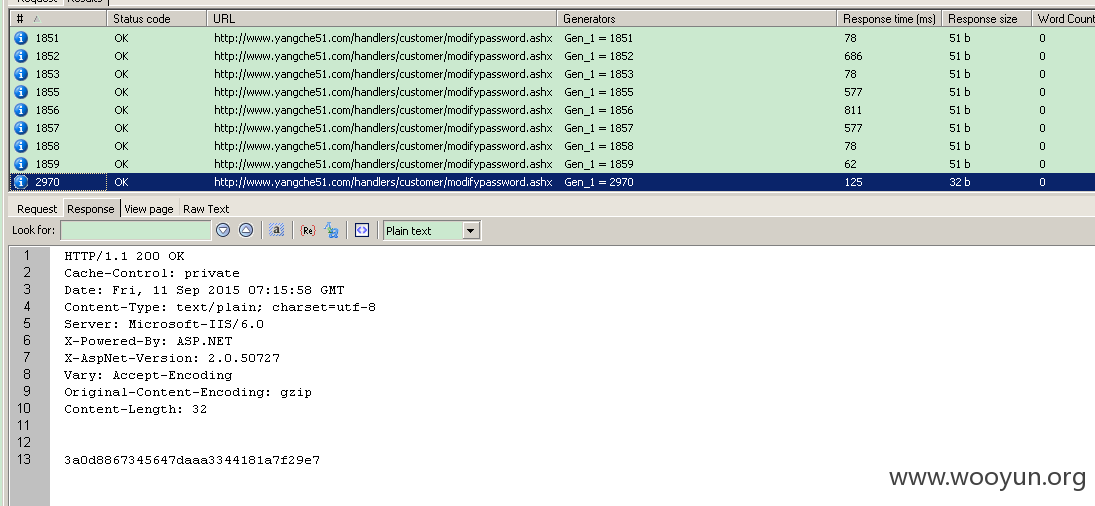

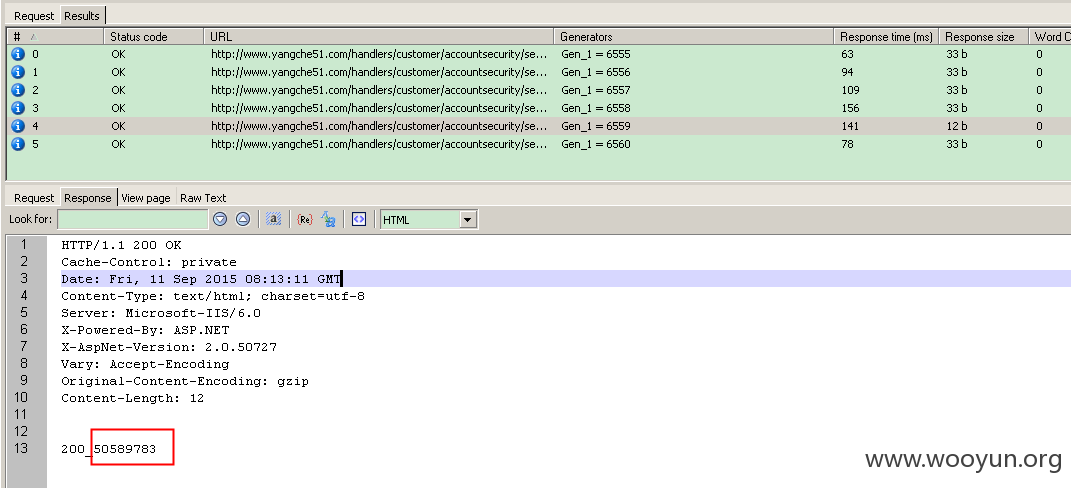

第3步 4位纯数字的验证码, 不到3分钟就搞到验证码2970,下图body没有error就是正码.

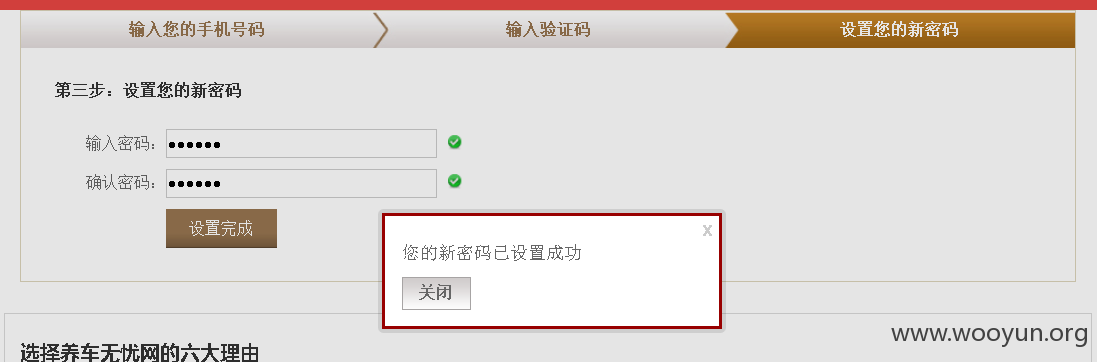

第4步 输入获取的验证码,点击下一步进入重置密码页面,重置成功.

第5步 利用重置后的新密码登陆,进入重置支付密码页面.发现同样是4位纯数字短信验证码,同样可以爆破, 这里选择一个已设置了支付密码的用户.

爆破结果:(注意body最后一串数字,后面有用)

注意: 和登陆密码有一点不同, 这里的验证码在页面只能使用一次,但页面已经完成认证,我们可以直接通过访问URL进入重置页面:

http://www.yangche51.com/customer/myaccount/paypassword.aspx?r=50589783

(其中r后面的数字即为爆破获取的返回值)

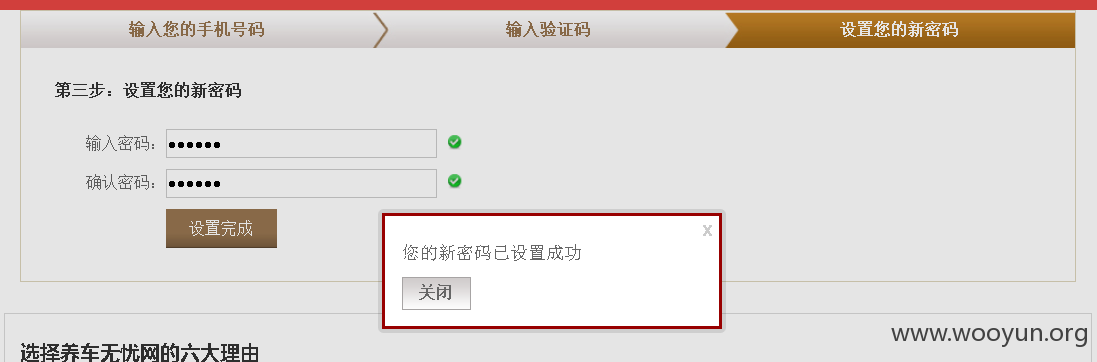

最后, 填写新的支付密码,提交即可

漏洞证明:

修复方案:

加强短信验证

版权声明:转载请注明来源 真尘@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝