漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138557

漏洞标题:IT桔子存储型XSS一枚

相关厂商:itjuzi.com

漏洞作者: 故滨

提交时间:2015-09-02 13:35

修复时间:2015-09-07 13:36

公开时间:2015-09-07 13:36

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-02: 细节已通知厂商并且等待厂商处理中

2015-09-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

IT桔子的工程师真敬业,上周六熬夜发现一个XSS,不到半个小时就被修复掉了,佩服。今天再来一枚。

详细说明:

我只能说这是个很奇葩的洞洞,这居然都能不过滤。。。

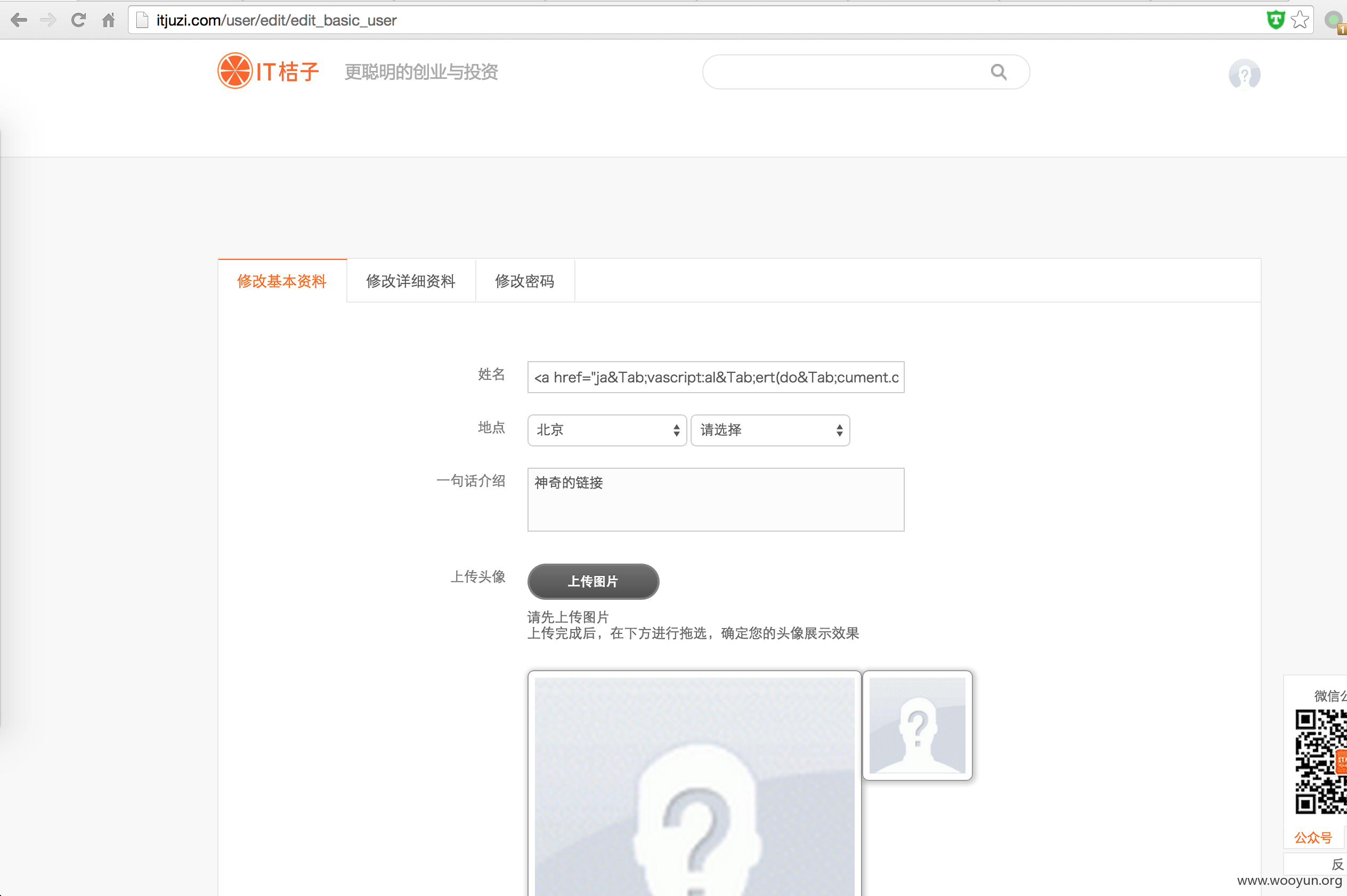

1. 打开用户编辑资料页面,在姓名处输入payload,可用的标签有<a>、<img>,但是on事件均被过滤掉了。

部分利用技巧来源自http://drops.wooyun.org/tips/845

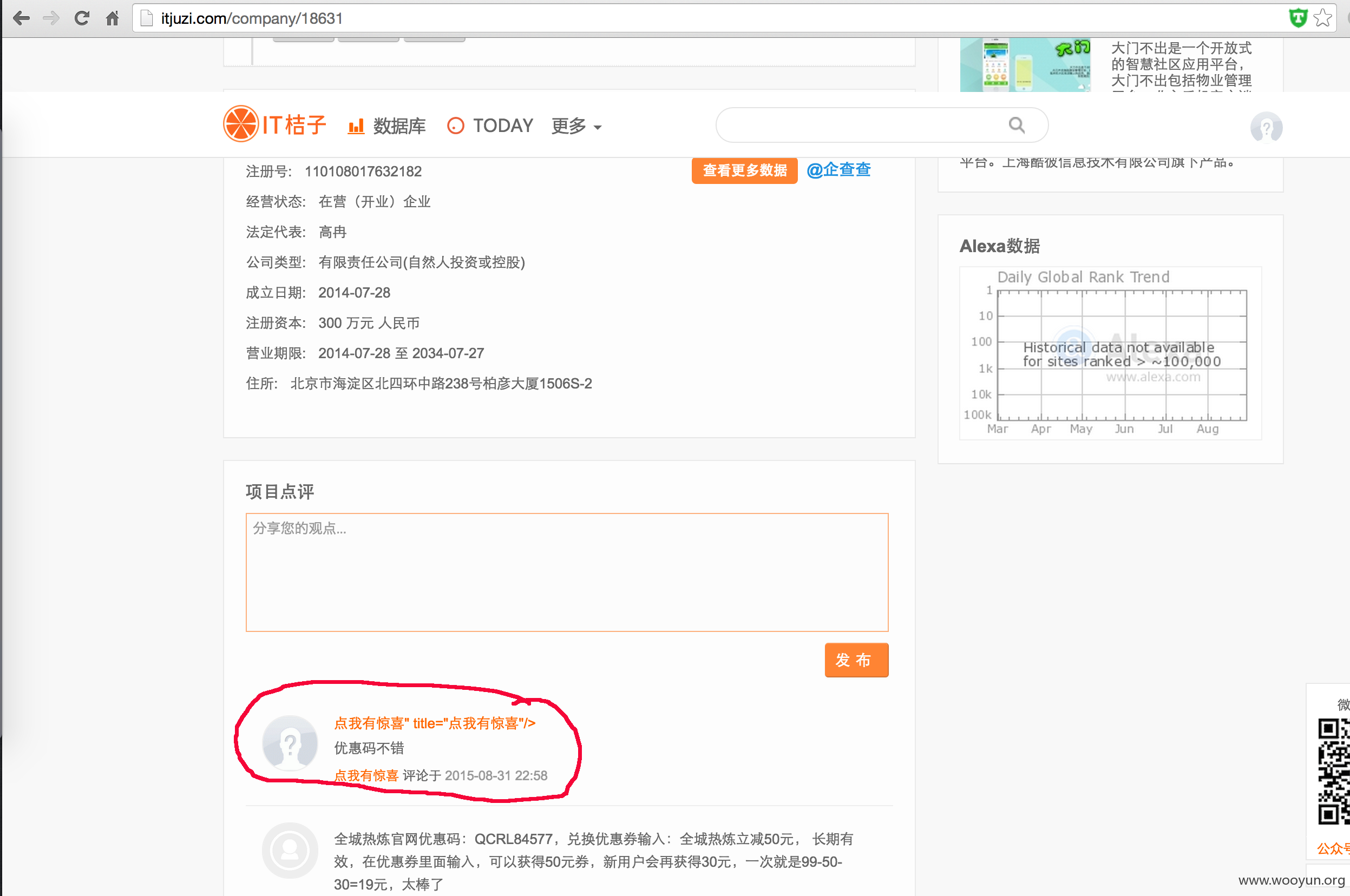

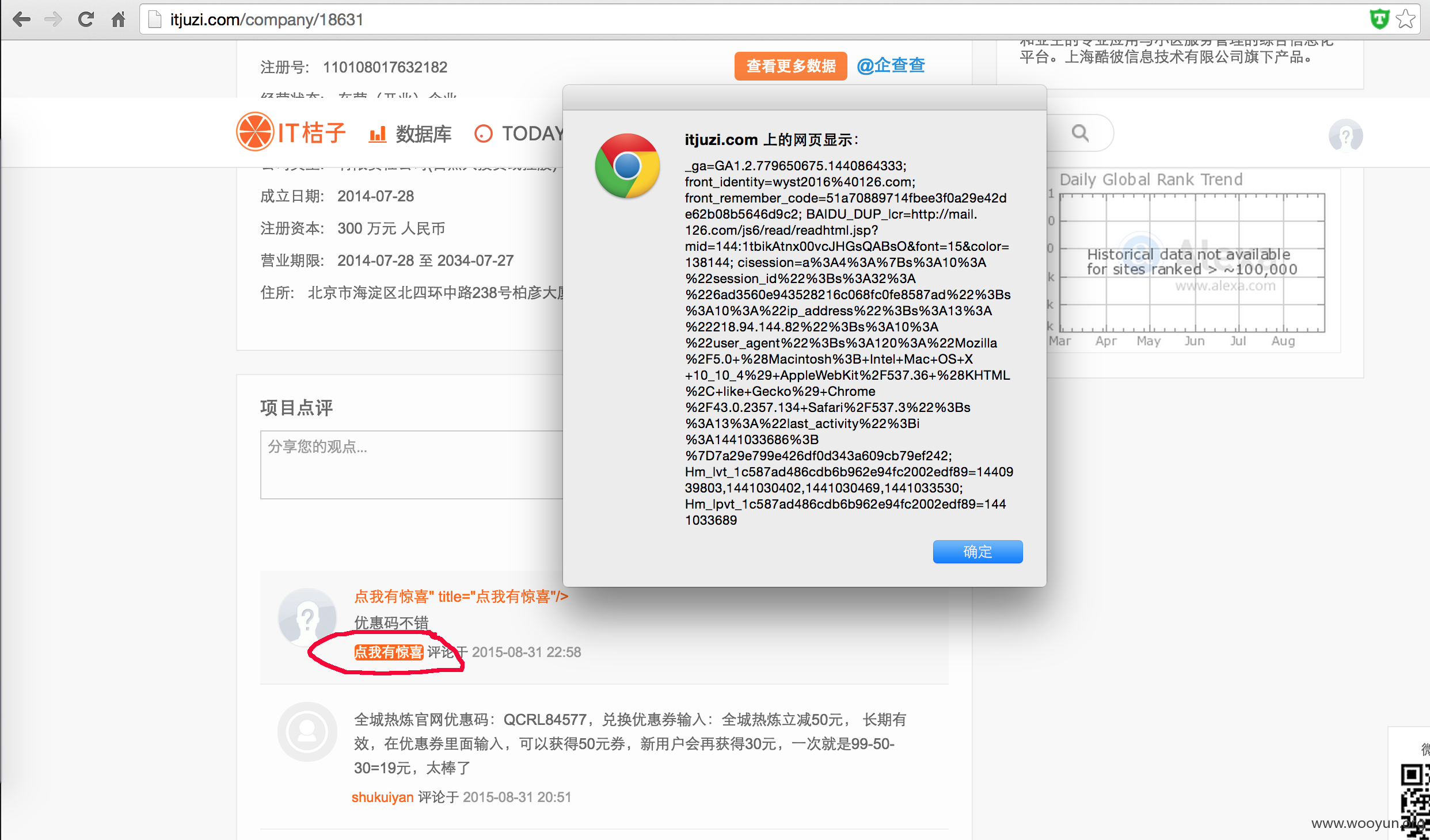

2. 保存成功后去回复帖子http://itjuzi.com/company/18631

3.点击用户名会有惊喜哦!

漏洞证明:

见详细

修复方案:

过滤

版权声明:转载请注明来源 故滨@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-07 13:36

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

暂无