中国石化物资采购电子商务平台

http://ec.sinopec.com/supp/index.shtml

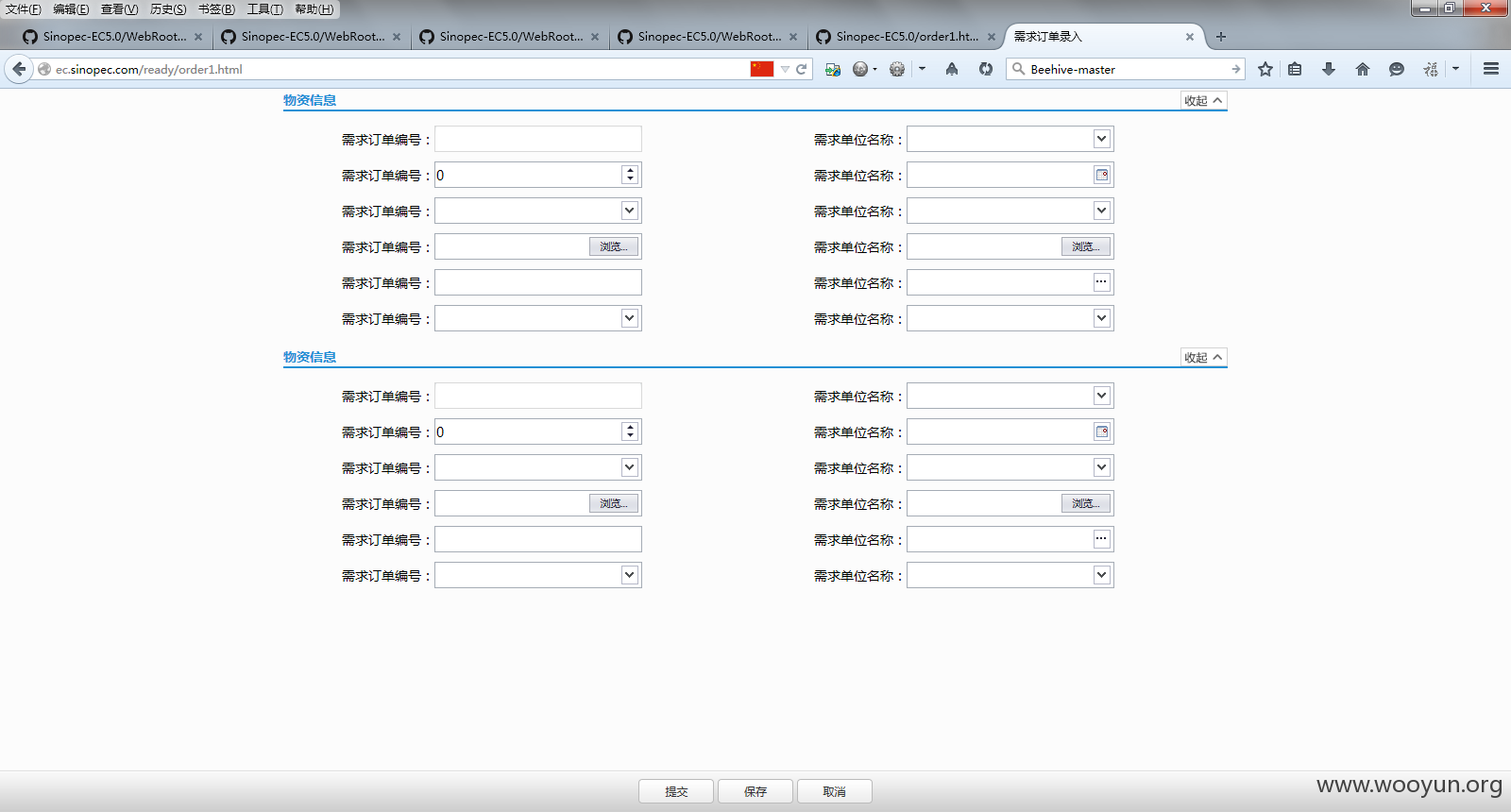

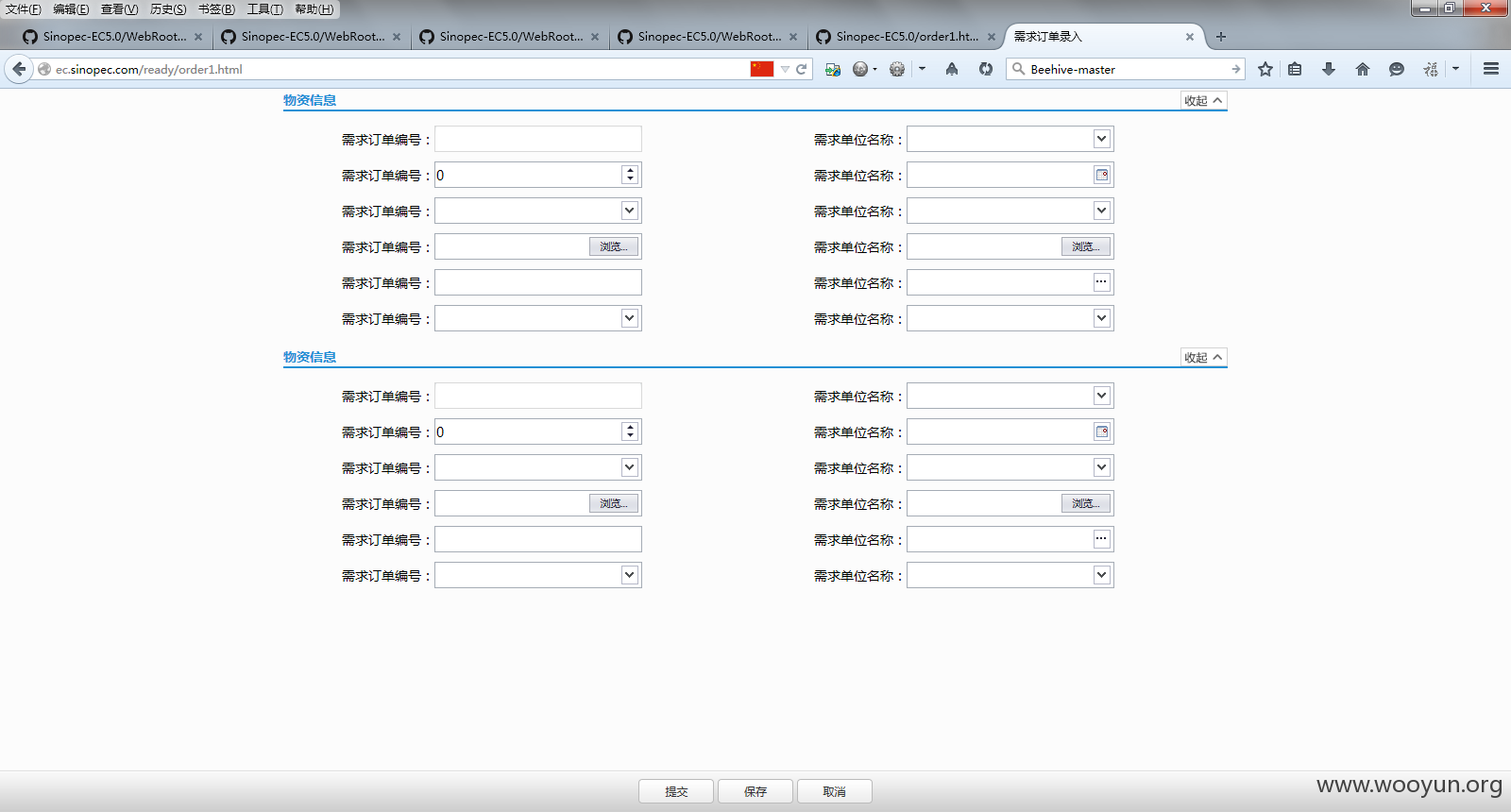

1.越权查看http://ec.sinopec.com/ready/order1.html

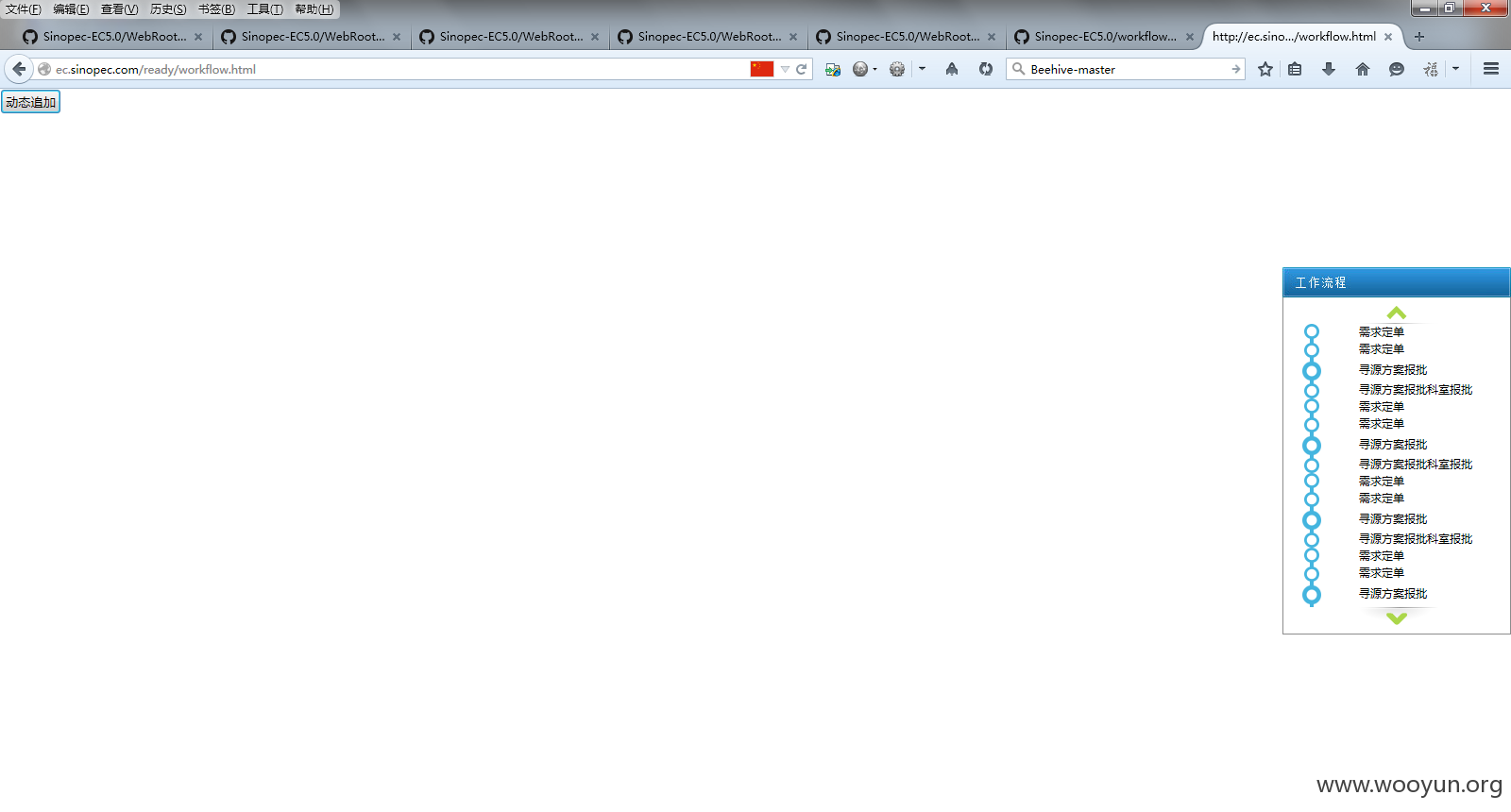

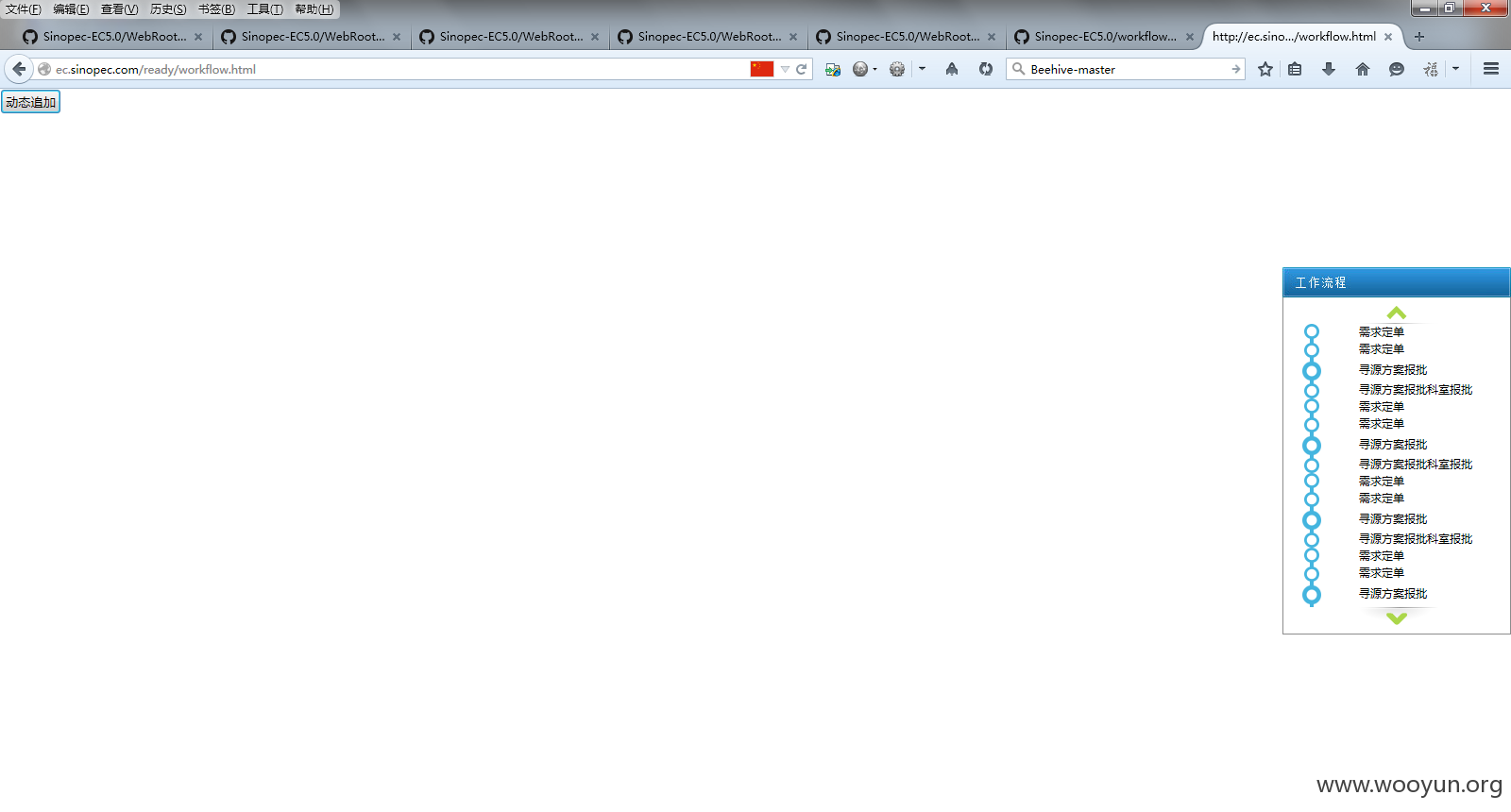

2.越权查看http://ec.sinopec.com/ready/workflow.html

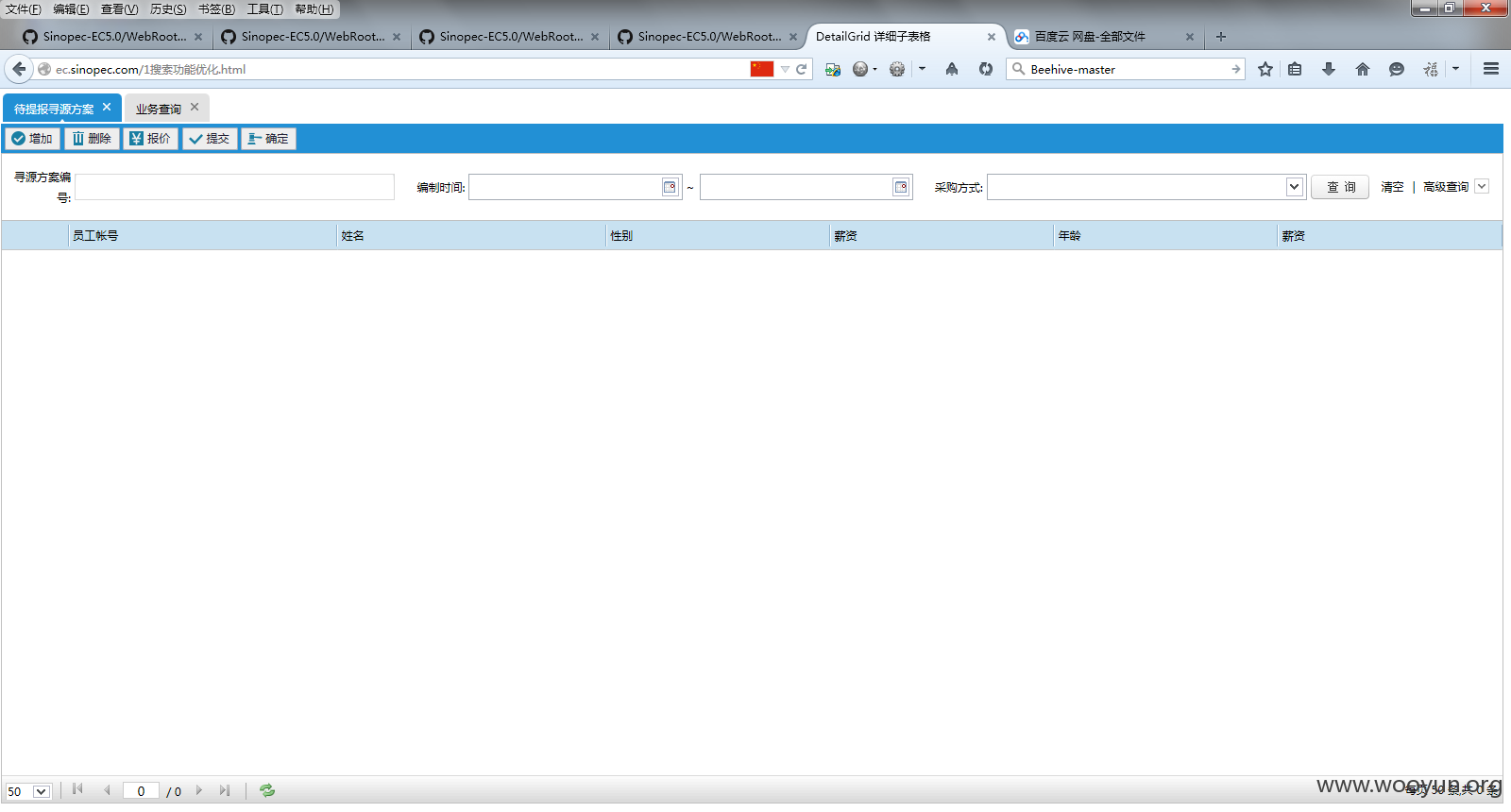

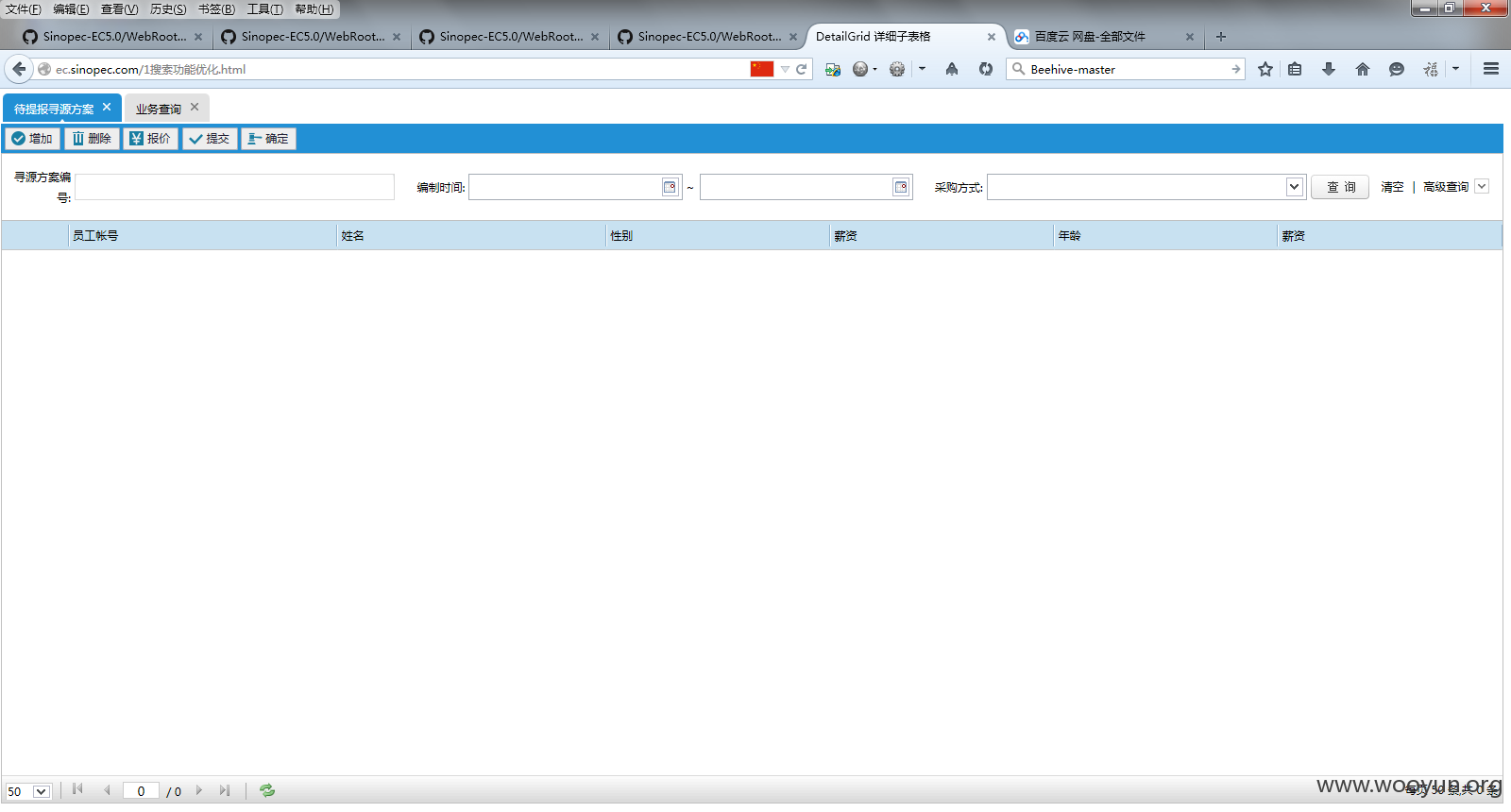

3.测试页面

http://ec.sinopec.com/1%E6%90%9C%E7%B4%A2%E5%8A%9F%E8%83%BD%E4%BC%98%E5%8C%96.html

4.个人信息

http://ec.sinopec.com/supp/lianxi.xlsx

ec.sinopec.com/supp/wuzhileibie.docx

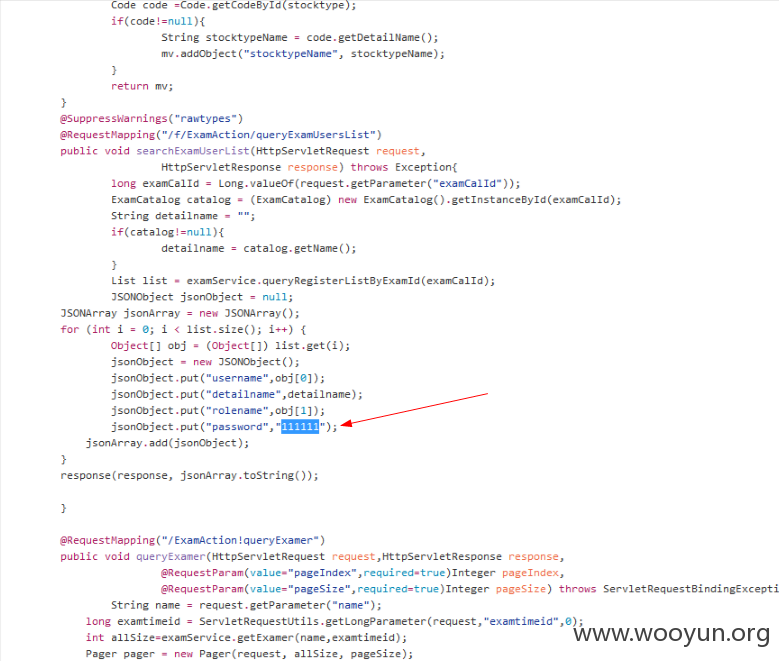

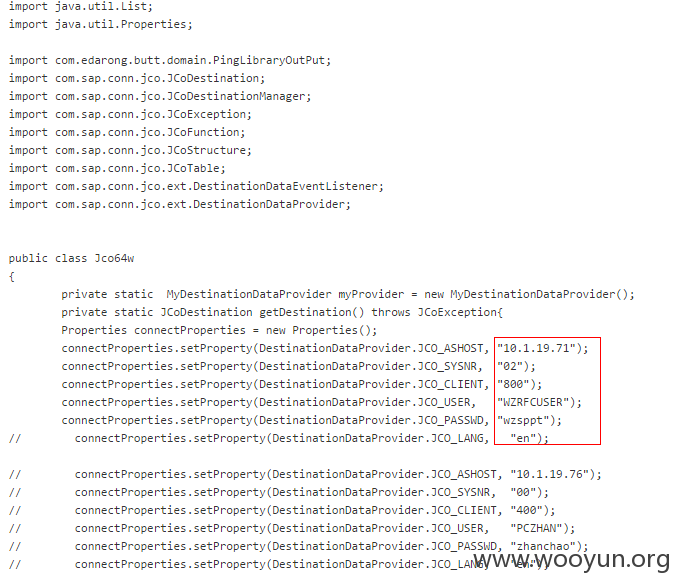

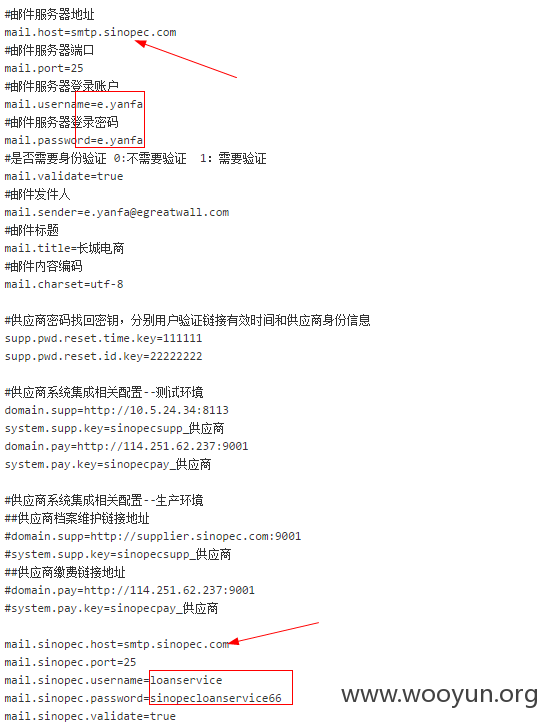

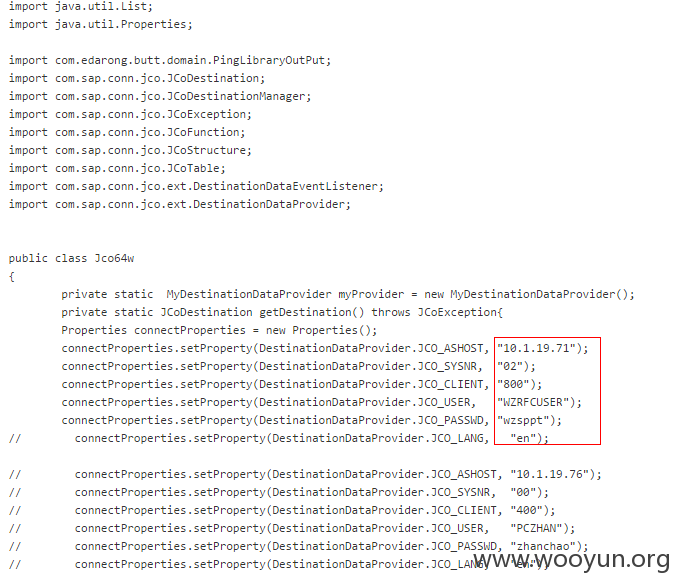

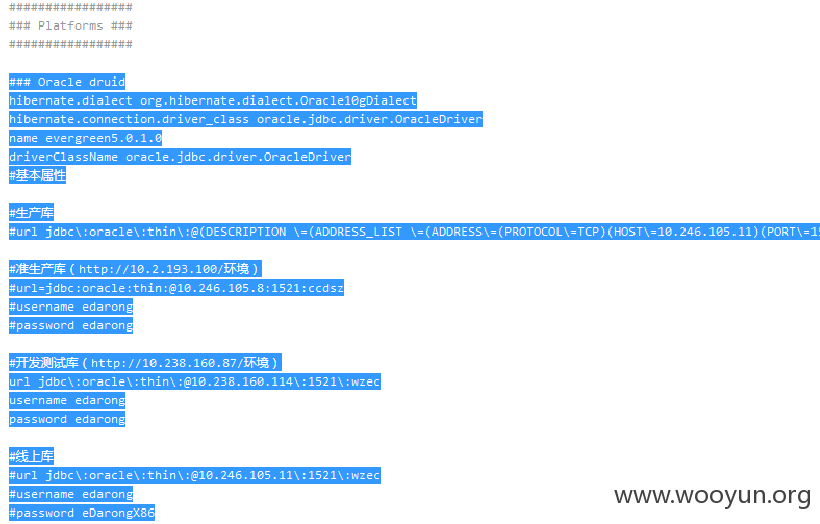

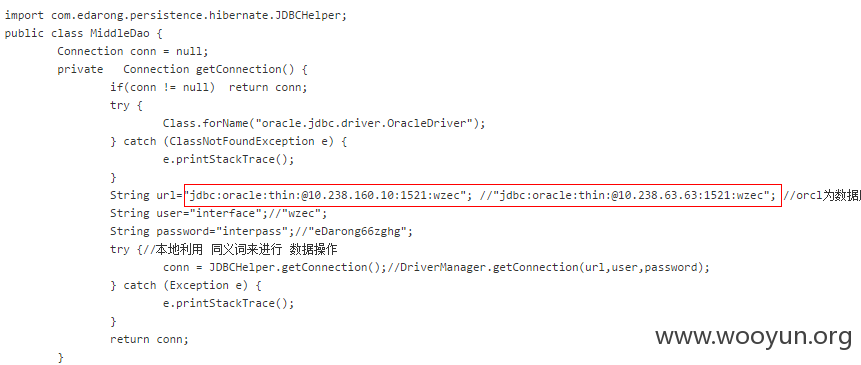

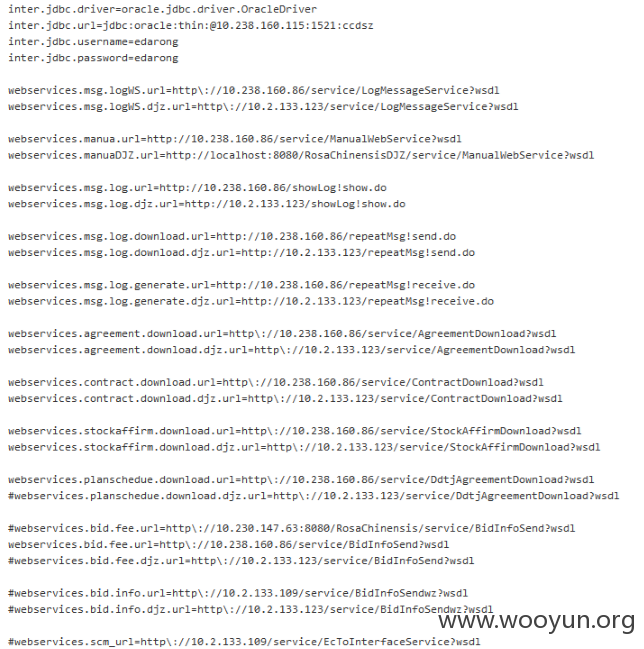

5.用户名密码泄露

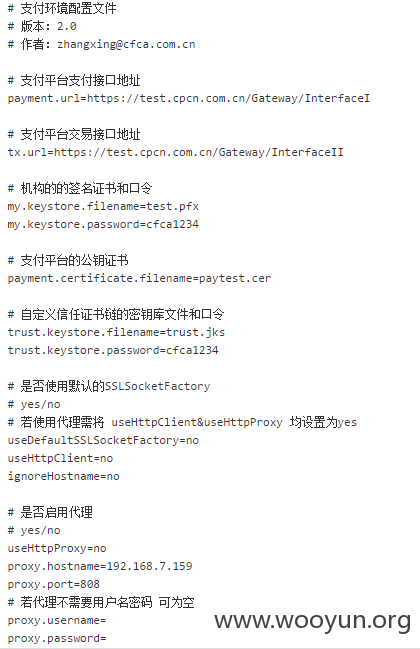

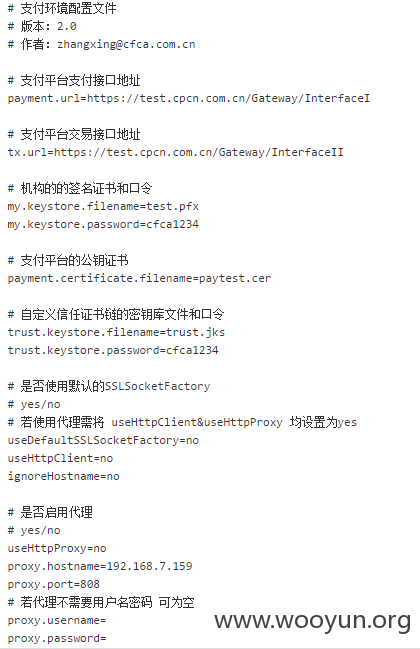

6.支付环境配置

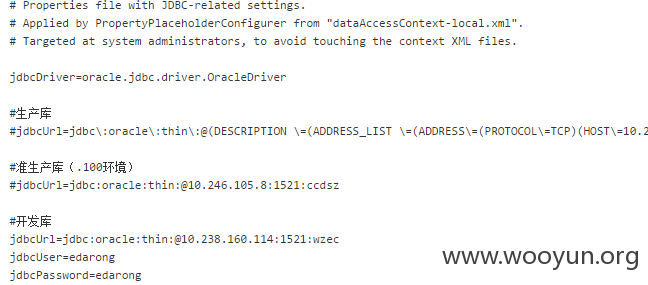

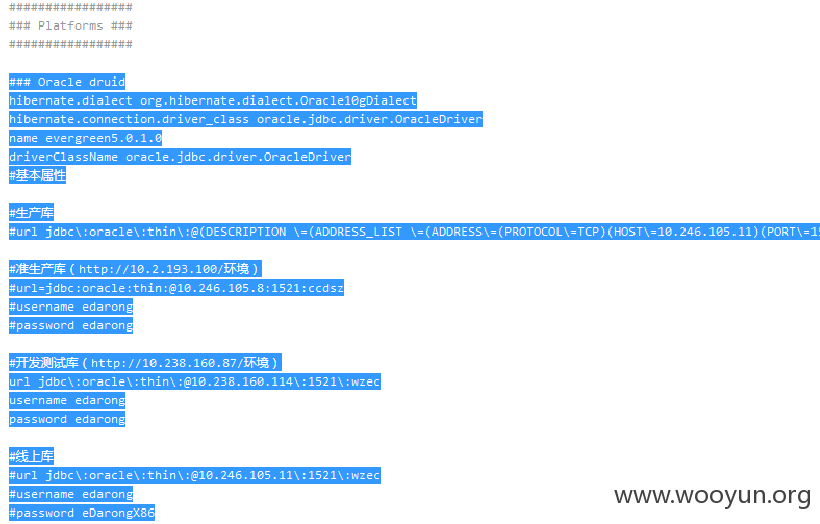

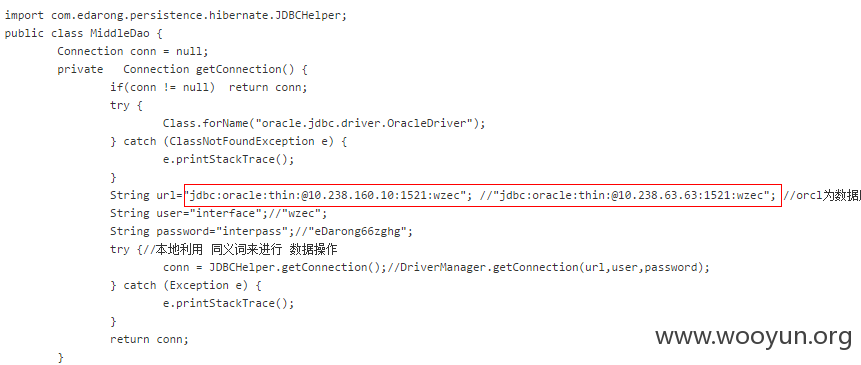

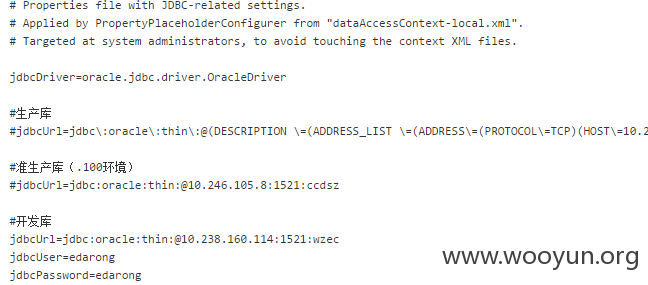

7.数据库信息泄露

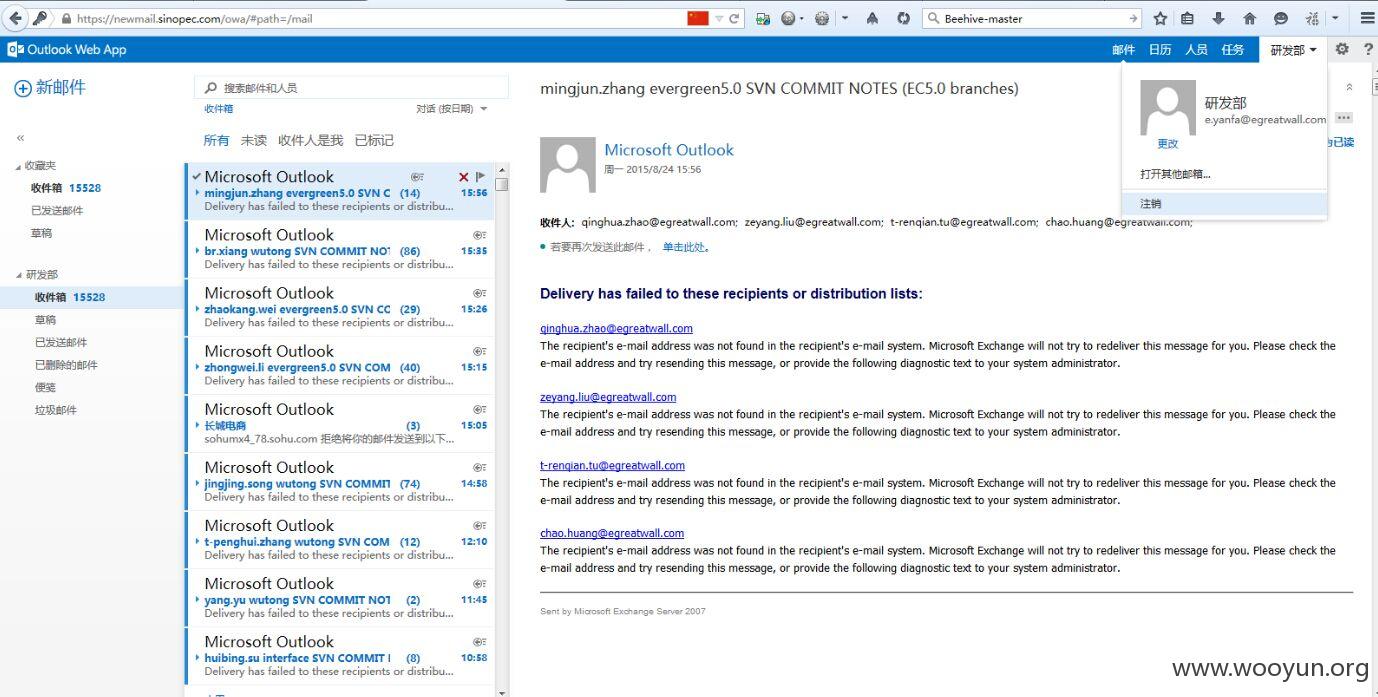

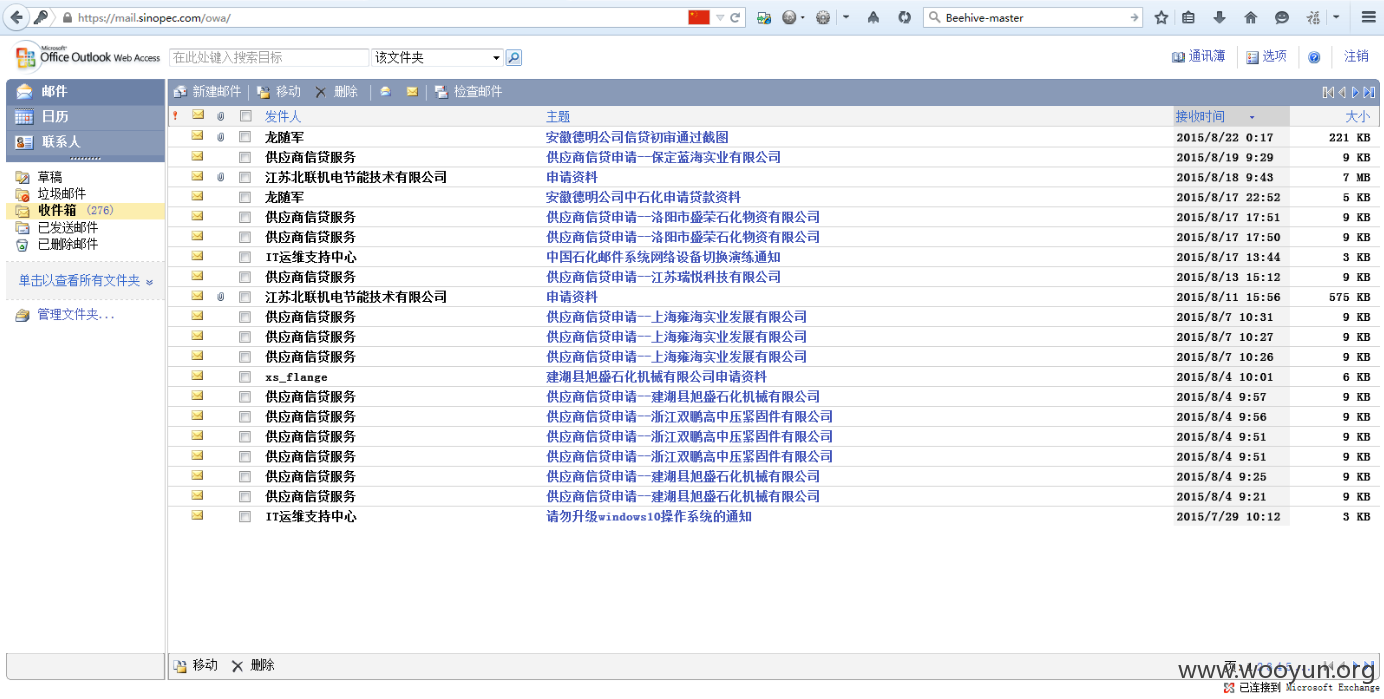

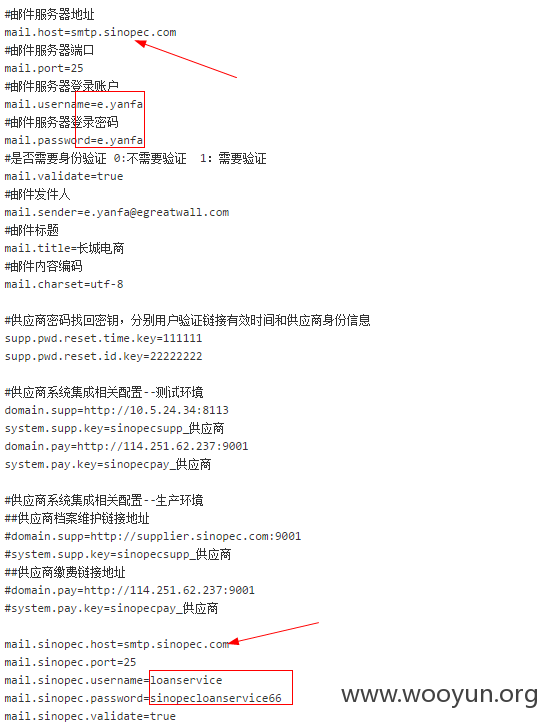

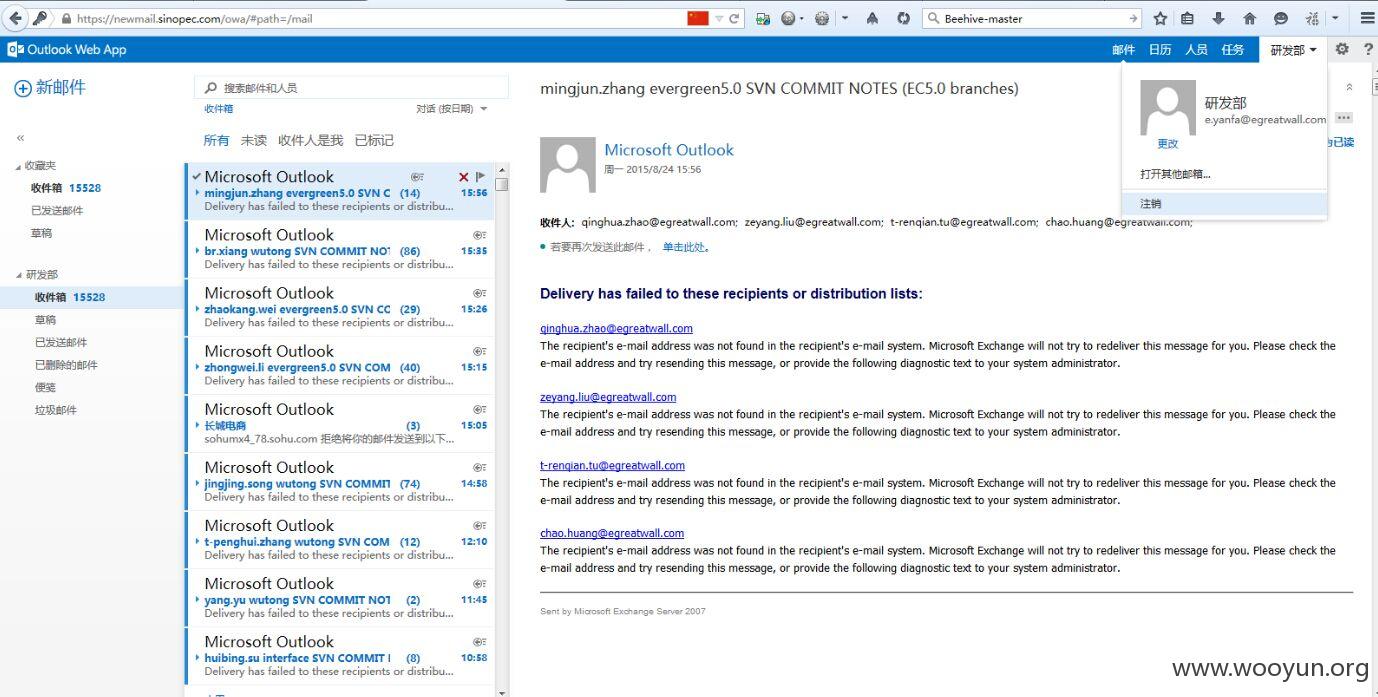

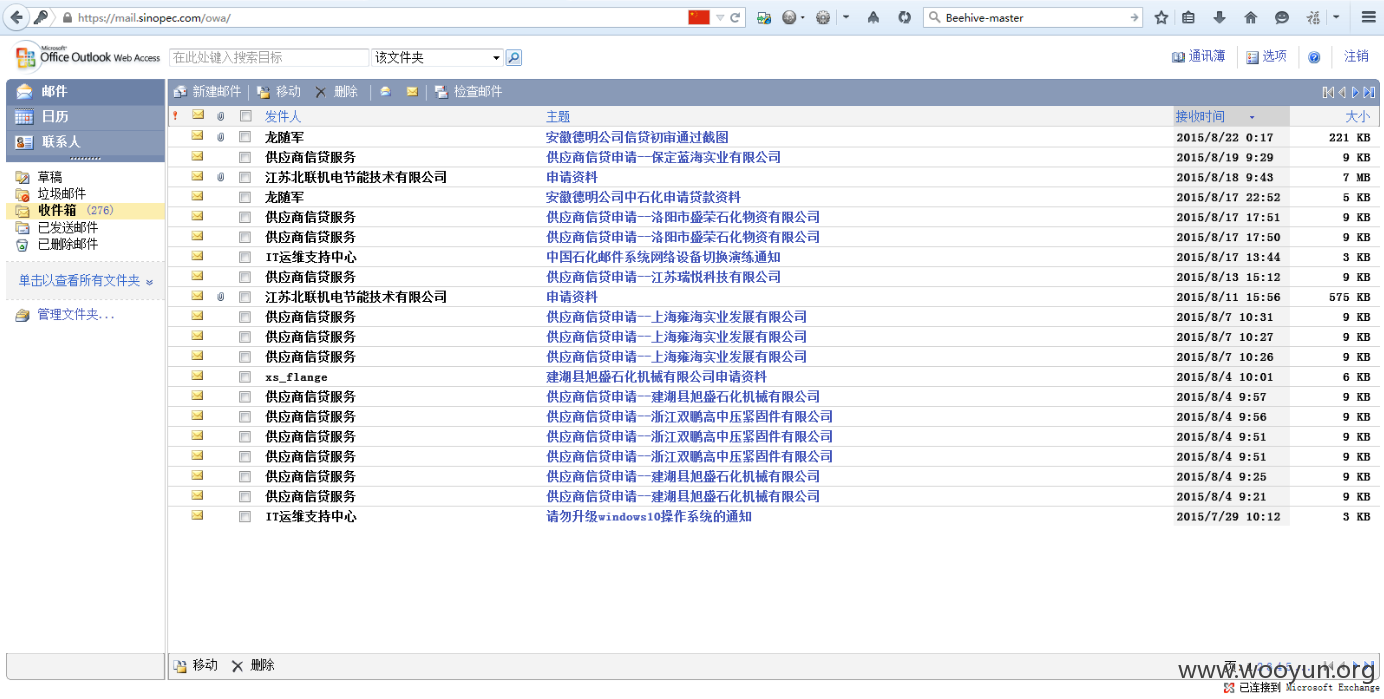

8.邮件账号泄露

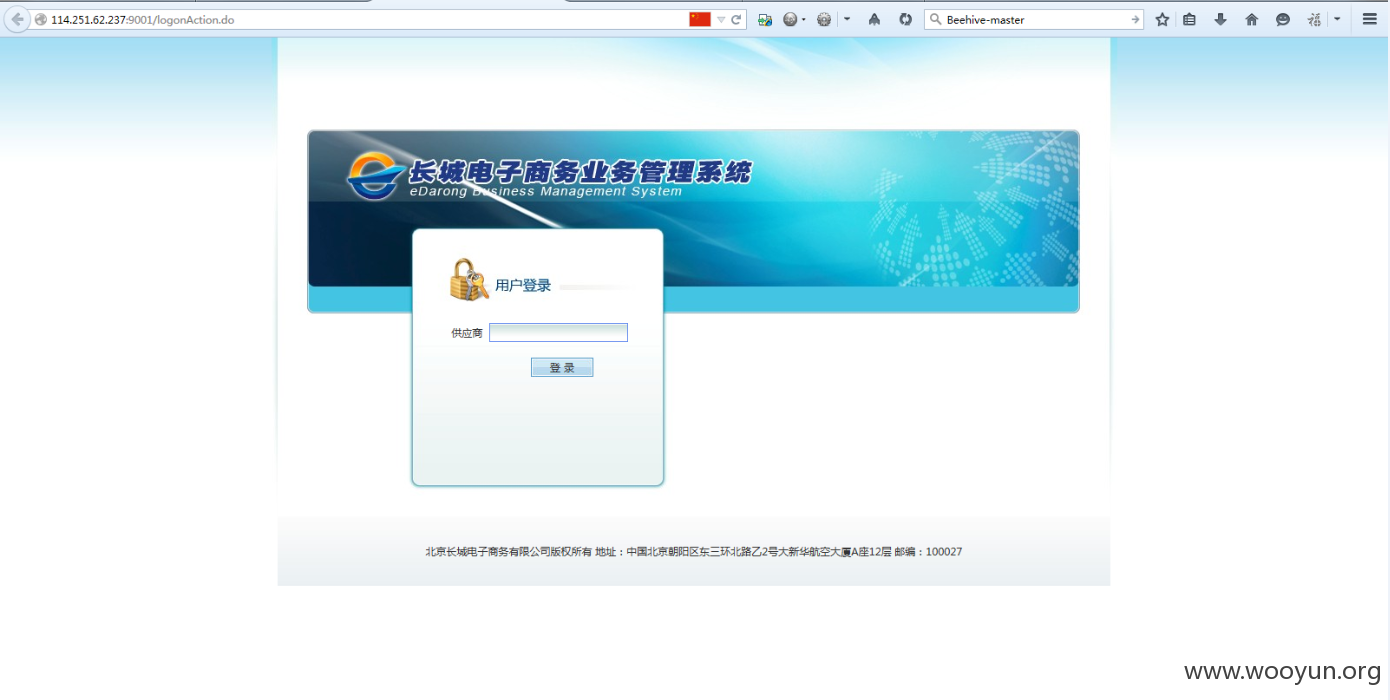

9.长城电子商务业务管理系统

只有用户名,且没有验证码

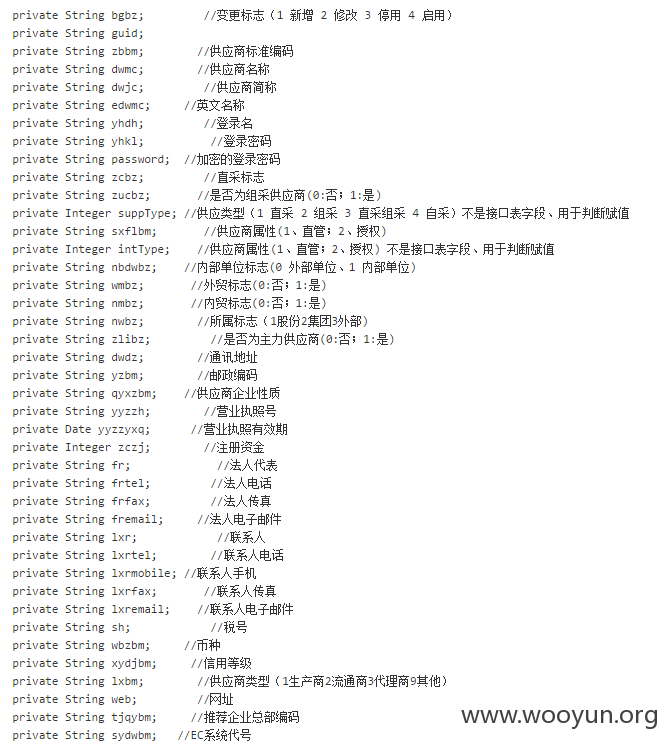

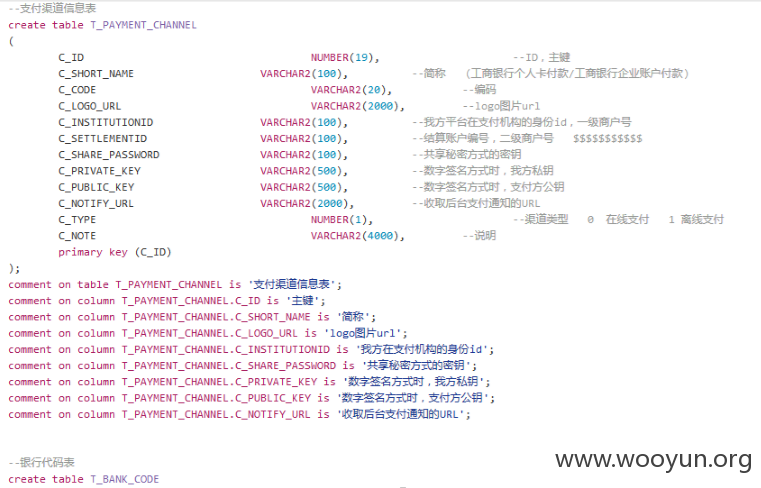

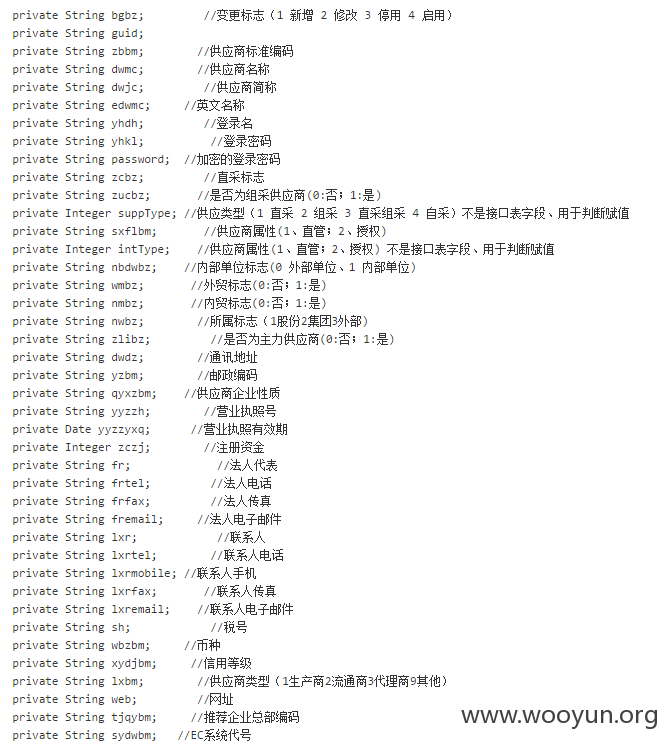

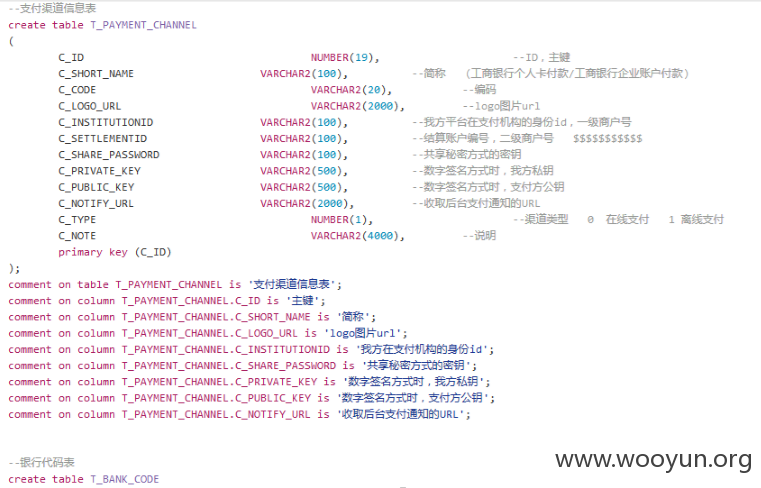

10.数据库表结构

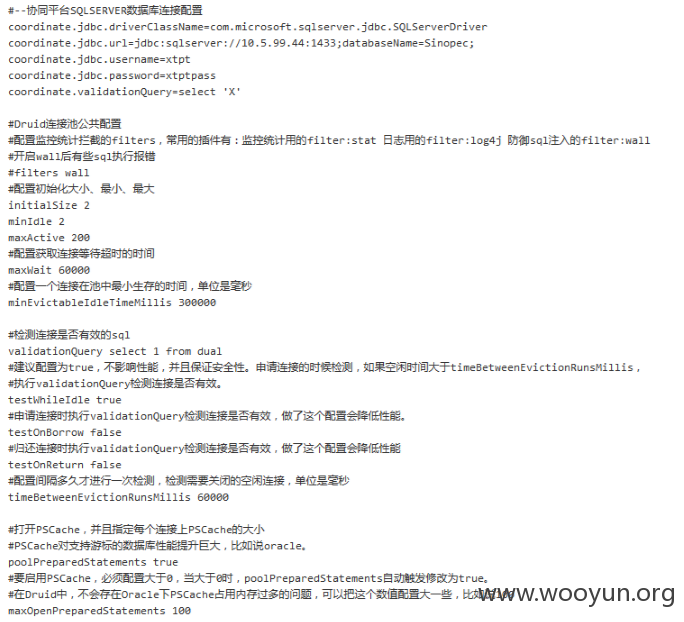

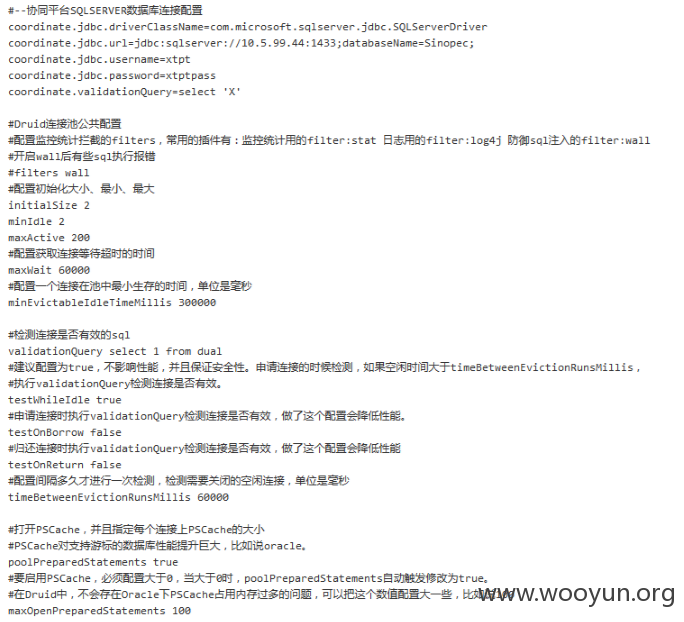

11.协同平台数据库密码泄露

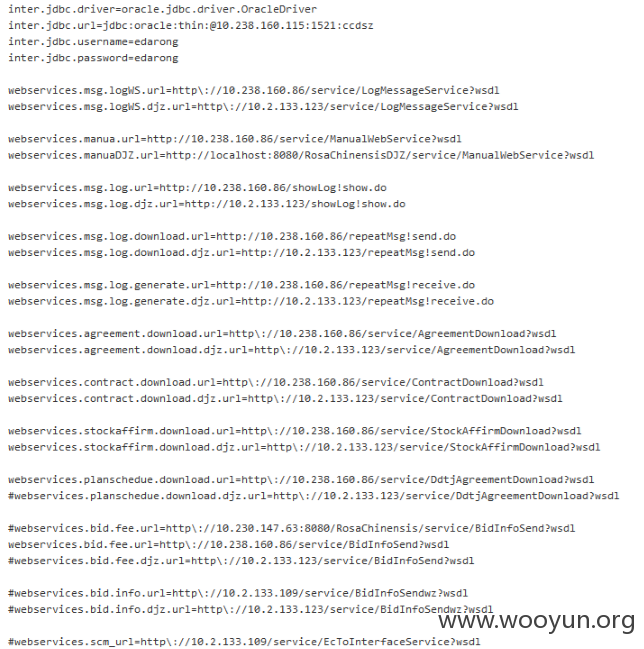

12.内网敏感信息

13.支付渠道

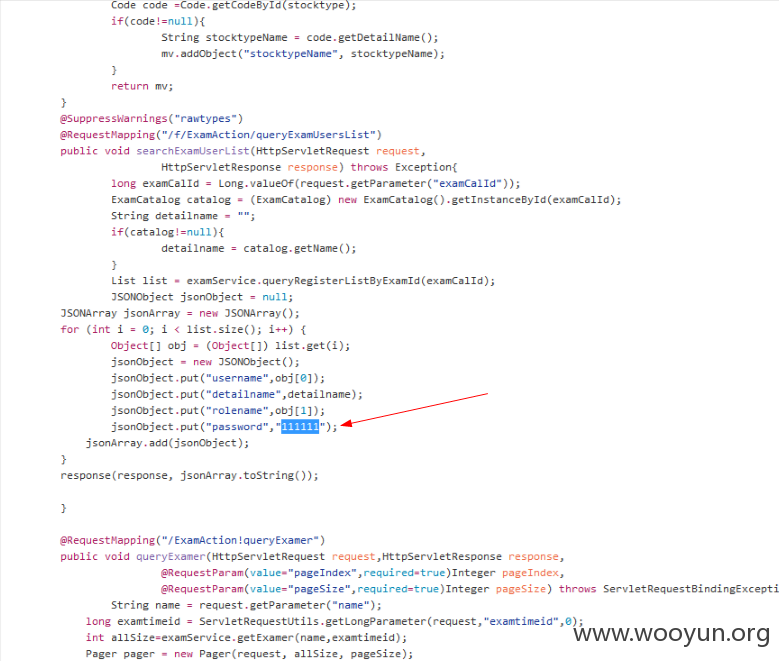

14.考试系统默认口令

可以进行暴力破解