漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134418

漏洞标题:海事局某系统账户体制控制不严影响全国14省所有船务公司及海员

相关厂商:海事局

漏洞作者: 路人甲

提交时间:2015-08-19 12:34

修复时间:2015-10-05 16:48

公开时间:2015-10-05 16:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-19: 细节已通知厂商并且等待厂商处理中

2015-08-21: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-31: 细节向核心白帽子及相关领域专家公开

2015-09-10: 细节向普通白帽子公开

2015-09-20: 细节向实习白帽子公开

2015-10-05: 细节向公众公开

简要描述:

海事局某系统账户体制控制不严影响全国14省船务公司及海员(敏感信息泄露、SQL注入、越权)

详细说明:

出问题的系统是“船员电子申报暨综合信息平台”,该系统是中国海事局统一的网上申报系统,已知的有14个省级海事局在用,各省地方局都受到影响。

该系统是山东中创软件工程股份有限公司的一套海事专用系统。

先把受影响的省级海事局列出来吧。

中国海事局官方给出的使用单位:

地址:

0x00:信息收集

1、通过万能的google来收集一下信息,搜索

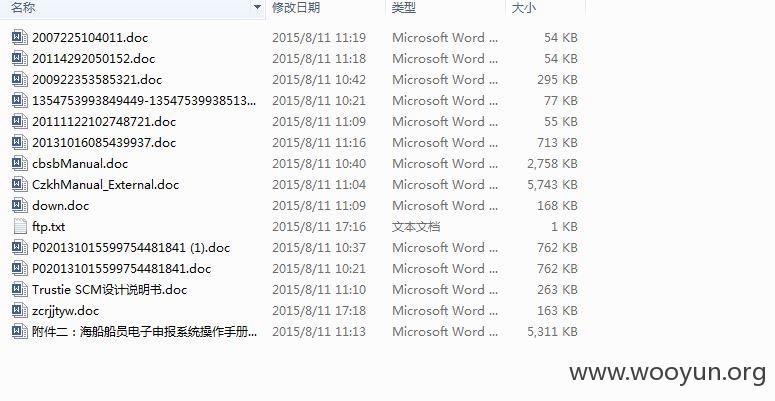

可以看到各种系统的使用手册、升级、维护等的文档都有了,下载了不少,仔细的看了看,有不少文档中泄露了用户敏感信息,如:

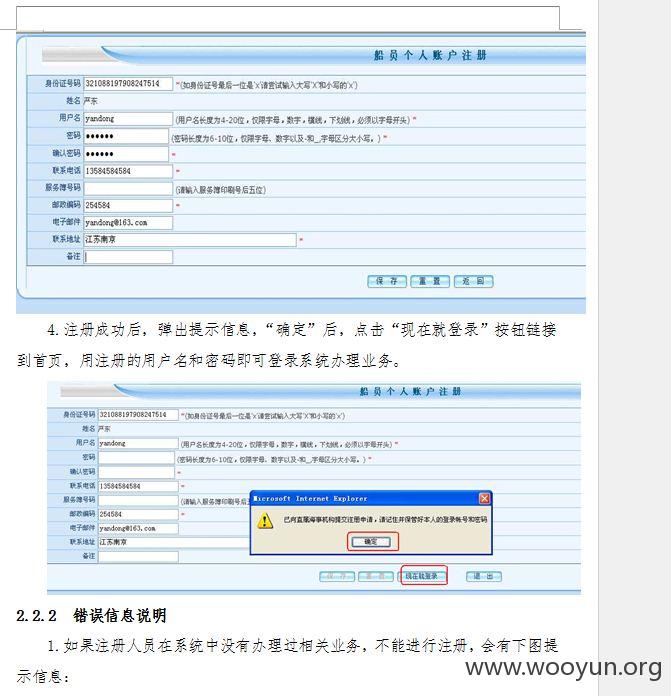

在文档中找到了以下信息,用这些信息可以推断其他人的登陆信息,后面会用到。

2、用户账户体系控制不严

这个问题是去年的时候发现的,当时,任何用户都可以作为船务公司进行注入,而且用户名和密码是系统分配的,用户名类似:A00322、A00320、等等 密码:123。这几天在测试的时候,已经不能任意注册了,但是该系统的账户体系仍然没有改变。

0x01:大量敏感信息泄露

1、以船务公司身份登陆系统

上面分析了,船务公司的账户体系,这里以用户名:A00320,密码:123 登陆上海海事局:**.**.**.**:9080/hcdzsb/welcome.jsp

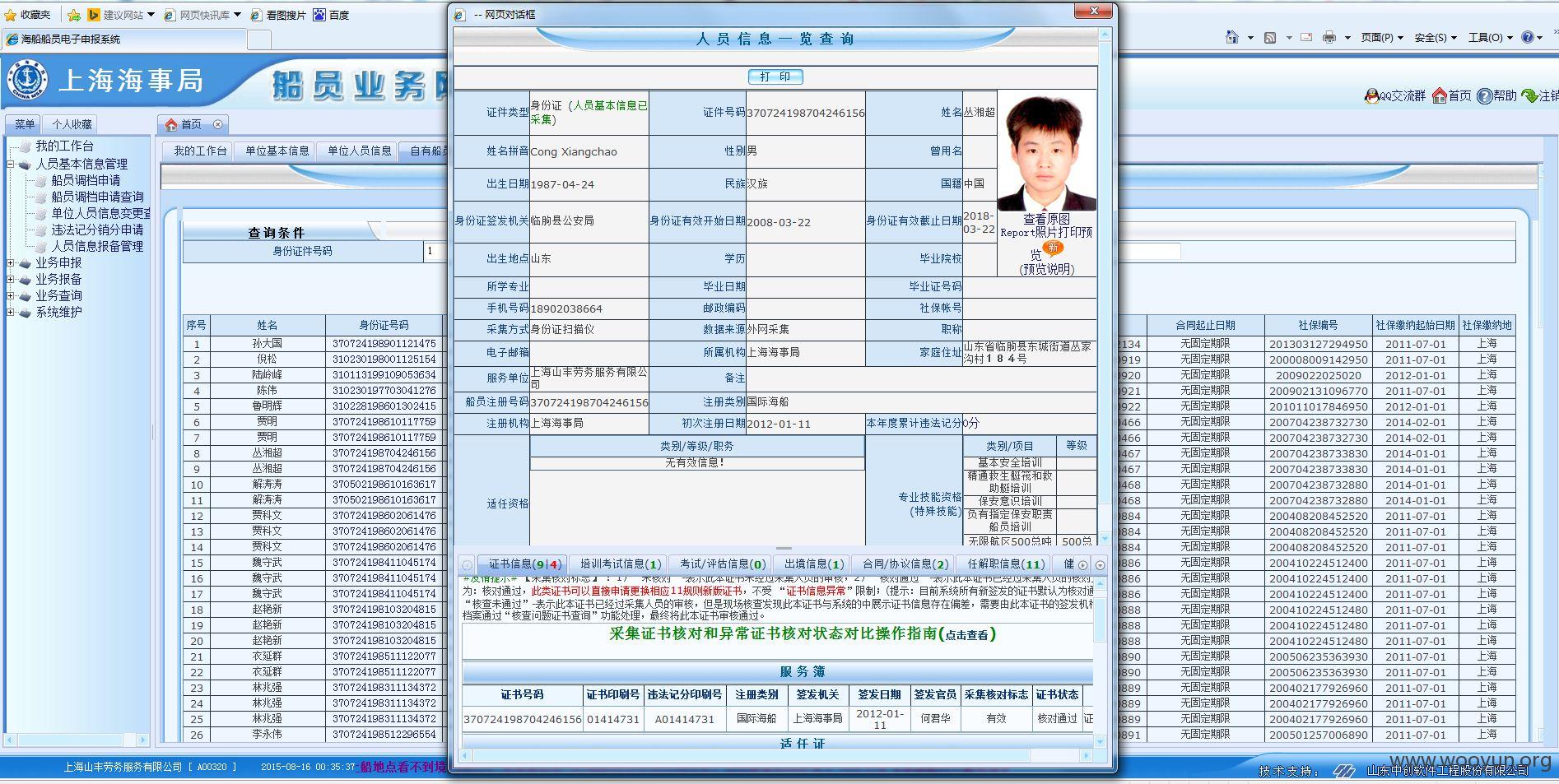

登陆后可以有很多操作,可以查看所有海员的详细信息

单击可查看某个海员的详细信息(身份证、电话、所属机构、家庭住址、合同号、出境信息、各种证书信息、考试信息…………)

2、个人身份登陆系统

个人的登陆凭证是(测试了很多海员,密码都是默认的123456) 用户名:身份证号,密码:123456,用户的身份证号可以由船务公司的账号获得,也可以通过下面的越权得到。这里以上图中的身份证号登陆浙江海事局为例(**.**.**.**:8080/hcdzsb/rbac/logon.do;370724198901121475;123456)

可以有很多操作,包括合同、调档、各种证件的办理、各种考试等等

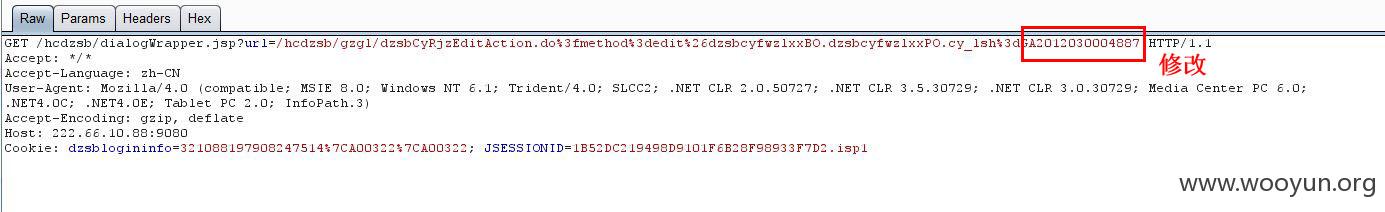

0x02:越权

如果说0x01部分不能得到全部用户的用户名的话,这里可以登陆一个用户以后,越权得到其他人的信息。

我们登陆严东的账号,然后按以下的操作可以查看其他人的信息

越权过程

越权结果

0x03:SQL注入

如果说0x01和0x02的信息还不够的话,这里使用SQL注入就来的更全面了。因为在前只有个登陆框,这里直接随意登陆一个用户的账号进行注入,这种系统的注入应该很多,这里拿一个来用(这里以上海海事局为例)

sqlmap注入时的payload:

出来的数据(Database):

出来的数据(Tables):

点到为至,这里不深入了。

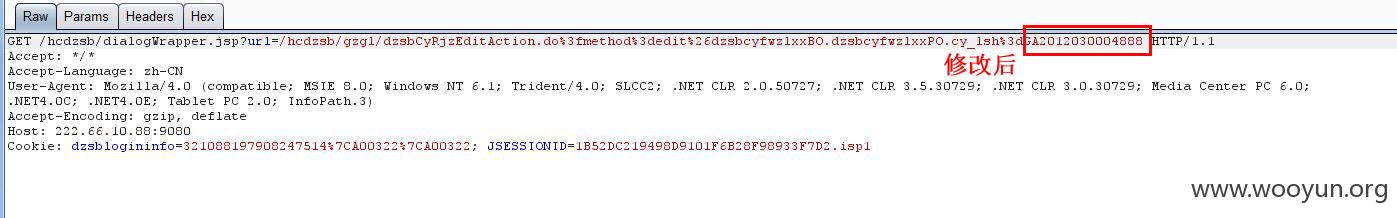

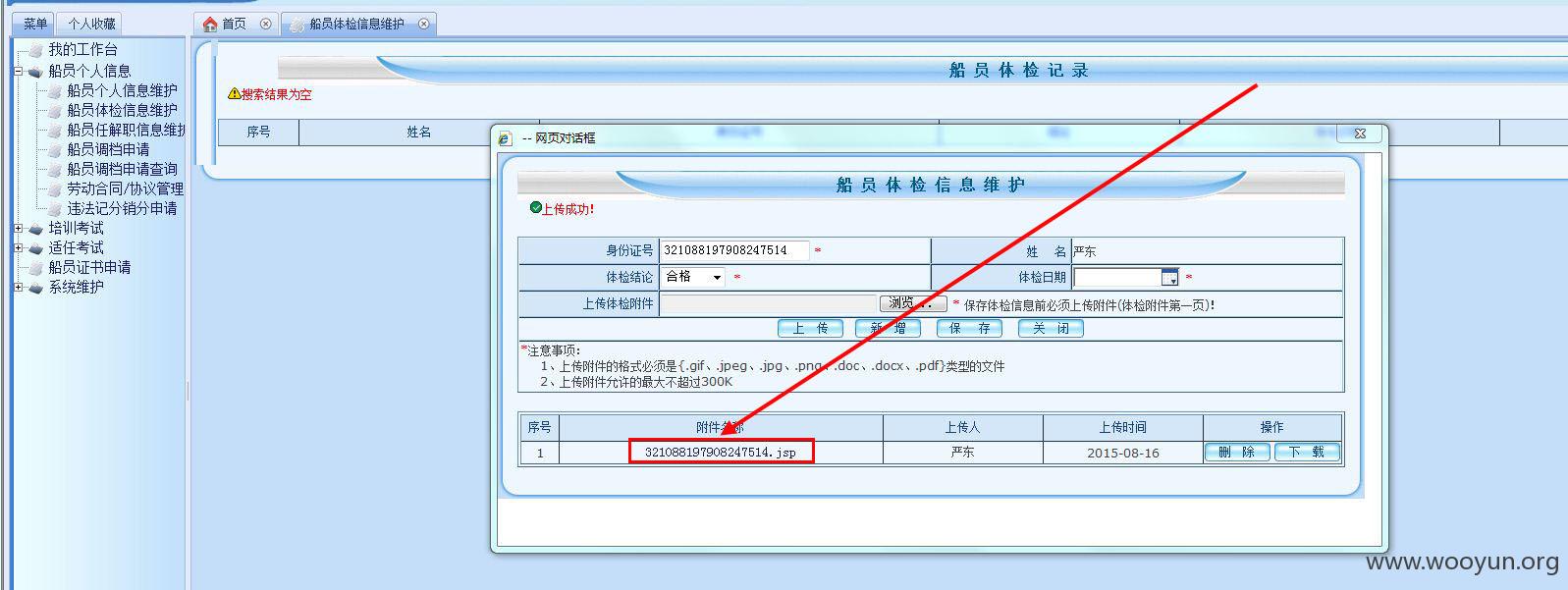

0x04:上传测试

登陆个人用户后,有多个可以上传的地方,上传点的地方只使用js进行了判断,抓包修改后可轻松绕过,但是上传以后,想到马儿的路径,但我只找到了类似这种:**.**.**.**:9080/hcdzsb/gzgl/downloadTjxxfj.action?lsh=GA2013090056118,访问是会以图片的方式打开,不能执行。小菜没有什么强的字典,没有跑出图片的直接路径。该系统应该是把图片(马)直接以数据流的形式返回了,并没有执行马。小菜能力不足,这个点就到这里了。

0x05:总结

通过这几天的测试与对网上泄露文档的分析知道,应中国相关部门的要求,各省海事局的数据都统一了。经过测试,上面的用户登陆凭证可以在各省的系统中登陆,越权可以得到其他各省海员的信息,同时,注入出来的数据那就包含其他各省海员的信息了。

漏洞证明:

见 详细说明

修复方案:

问题有点多,升级系统吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-08-21 16:47

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向国家海事局,由其后续协调网站管理部门处置。

最新状态:

暂无