漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134380

漏洞标题:永乐票务某逻辑错误可撞裤

相关厂商:永乐票务

漏洞作者: 月小对

提交时间:2015-08-16 23:09

修复时间:2015-08-21 23:10

公开时间:2015-08-21 23:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-16: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

上次发了一个永乐票务的撞裤,这次我又来了

详细说明:

账户风控其实是个很头疼的问题,但是稍微努点力还是可以解决很大的隐患

这次我们换了个接口,用m.228.com.cn的html5接口来撞裤。首先这里也存在验证码可识别,而且在受到大规模扫号时,并未做ip限制和登录次数限制。

1.首先验证码可识别,在html5端验证码为4位数字,情有可缘,毕竟用户体验硬性需求

但是图形验证码可识别问题必须改

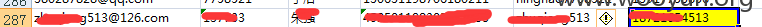

2.通过返回值长度和body信息我们发现,提示了手机号已注册,这里我们以4513结尾的手机号为例,

打开社公裤,查找此手机号密码

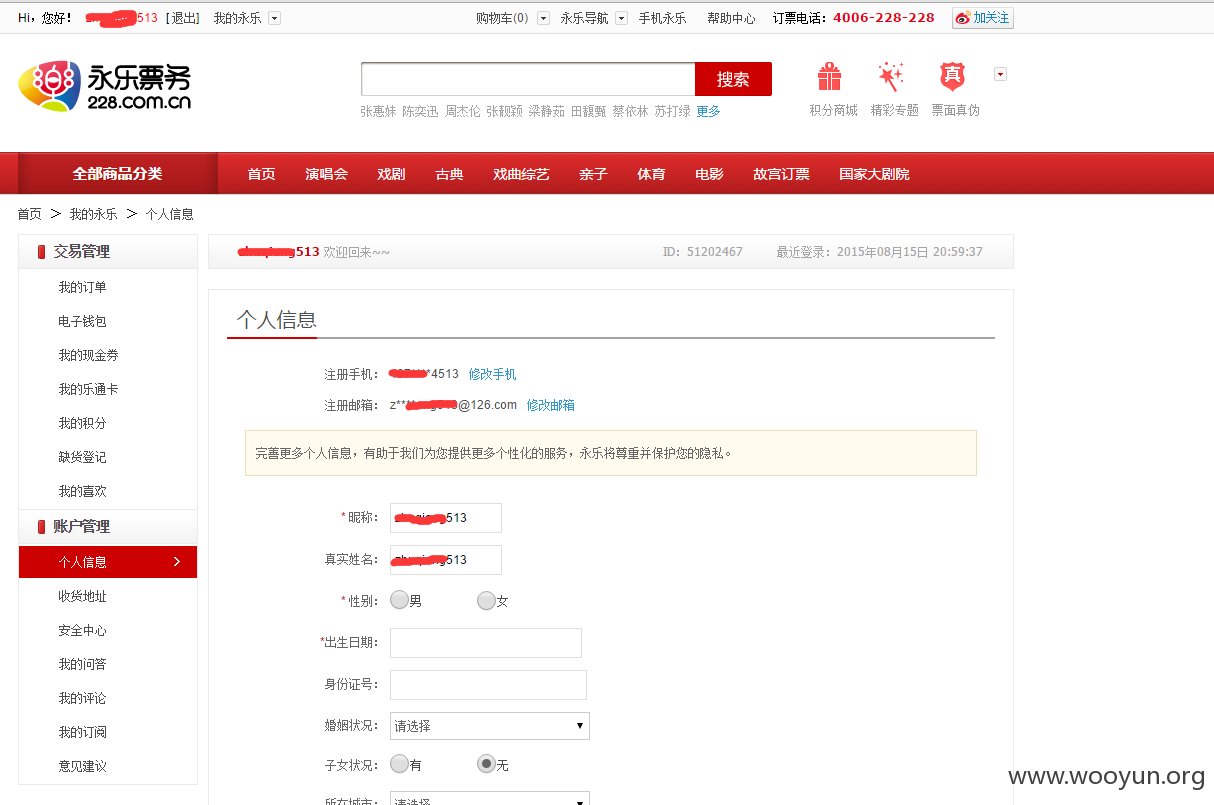

3.来到online端浏览器进行进行登录,顺利进入此账户

漏洞证明:

账户风控其实是个很头疼的问题,但是稍微努点力还是可以解决很大的隐患

这次我们换了个接口,用m.228.com.cn的html5接口来撞裤。首先这里也存在验证码可识别,而且在受到大规模扫号时,并未做ip限制和登录次数限制。

1.首先验证码可识别,在html5端验证码为4位数字,情有可缘,毕竟用户体验硬性需求

但是图形验证码可识别问题必须改

2.通过返回值长度和body信息我们发现,提示了手机号已注册,这里我们以4513结尾的手机号为例,

打开社公裤,查找此手机号密码

3.来到online端浏览器进行进行登录,顺利进入此账户

修复方案:

自行搜索,参考wooyun的账户风控文章

版权声明:转载请注明来源 月小对@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-21 23:10

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无