漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133495

漏洞标题:字典大法好之可进入百度糯米运营支撑平台/大客户广告系统/可能进一步入内网

相关厂商:百度

漏洞作者: getshell1993

提交时间:2015-08-12 00:34

修复时间:2015-09-27 10:02

公开时间:2015-09-27 10:02

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-12: 细节已通知厂商并且等待厂商处理中

2015-08-13: 厂商已经确认,细节仅向厂商公开

2015-08-23: 细节向核心白帽子及相关领域专家公开

2015-09-02: 细节向普通白帽子公开

2015-09-12: 细节向实习白帽子公开

2015-09-27: 细节向公众公开

简要描述:

可进入糯米运营支撑平台,大客户广告系统。

我认识的朋友中叫李伟的有四个,叫李冰的有三个,叫李倩的有两个……

这样的思路貌似绝大部分人还没尝试过……

详细说明:

我认识的朋友中叫李伟的有四个,叫李冰的有三个,叫李倩的有两个……

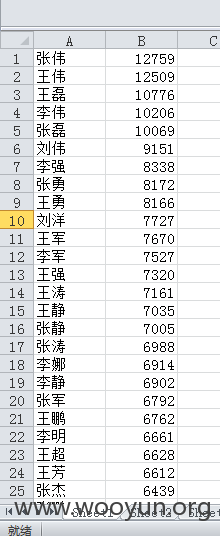

假如一个大企业里有数千员工,数万员工,甚至数十万员工……

那么这个企业里员工姓名相同的肯定很多……

于是员工的itcode或域帐号就很可能会这样命名 liwei liwei01 liwei02 liwei03 liwei-s

此次目标email.baidu.com

利用常用姓名top10000

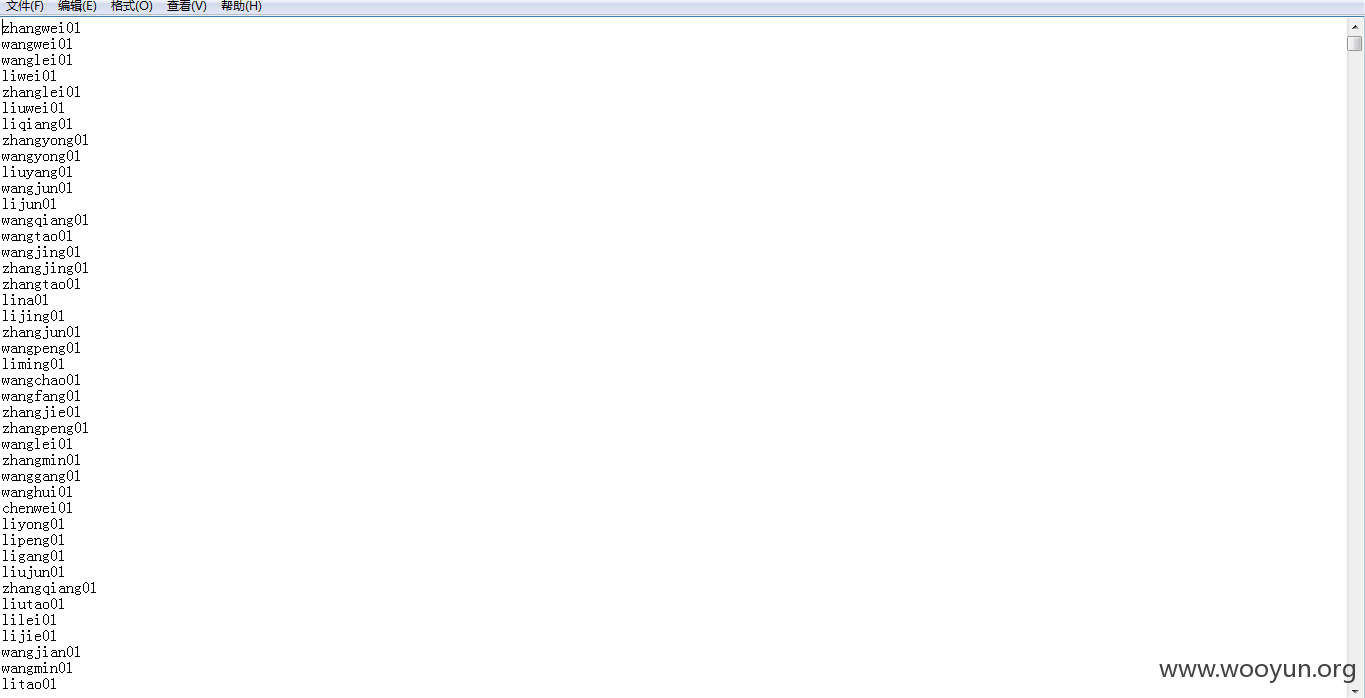

发现单纯用top10000明显不够用了,接着脑洞大开后生成以下字典

01

直到10

接着再集合强弱口令

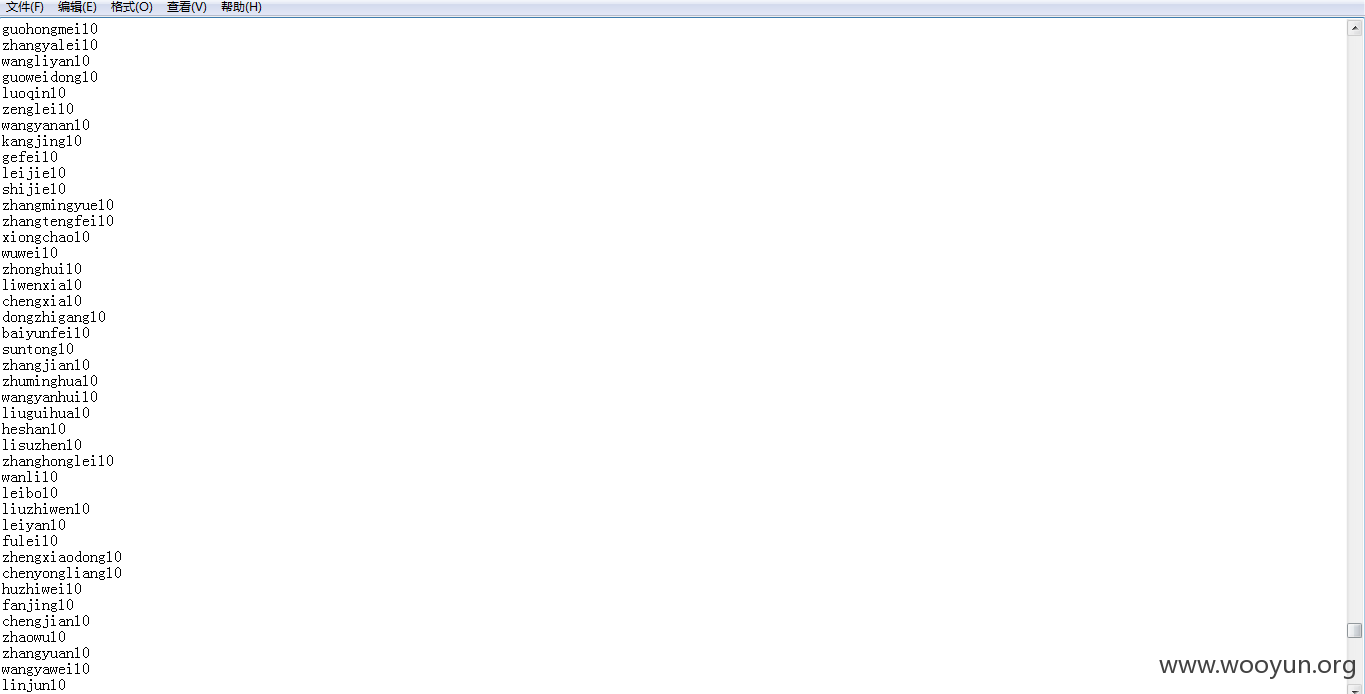

我自己结合键盘组了一些密码

简单分享小部分供参考

123qwe!@#

qwe123!@#

1qaz@WSX

ZAQ!xsw2

ZAQ!2wsx

2wsx#EDC

@WSX3edc

#EDC2wsx

3edc$RFV

#EDC4rfv

$RFV3edc

4rfv#EDC

%TGB6yhn

5tgb^YHN

^YHN5tgb

6yhn%TGB

6yhn&UJM

^YHN7ujm

&UJM6yhn

7ujm^YHN

8ik,(OL>

*IK<9ol.

2wsx!QAZ

!QAZ2wsx

…………

当然可以再结合baidu组合密码

baidu@123 baidu@1234 baidu@123456

不过这种几乎快绝迹了,之前在bsrc提交过一批,百度内部也整顿了

漏洞证明:

程序跑了几十分钟时间获取到两枚弱口令

我拿两个证明一下,剩下的厂商内部扫描排查一遍吧

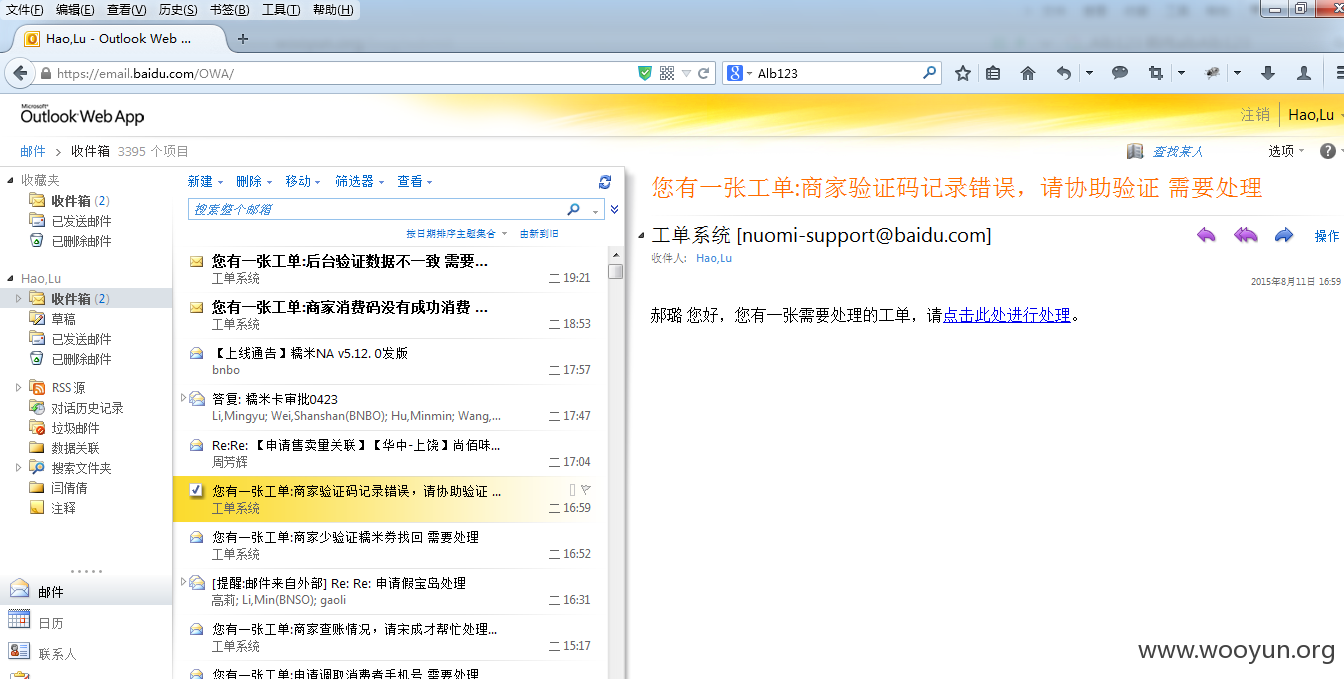

haolu01 123qwe!@#

hanwei01 Baidu@1234

登录第一个账号看一下

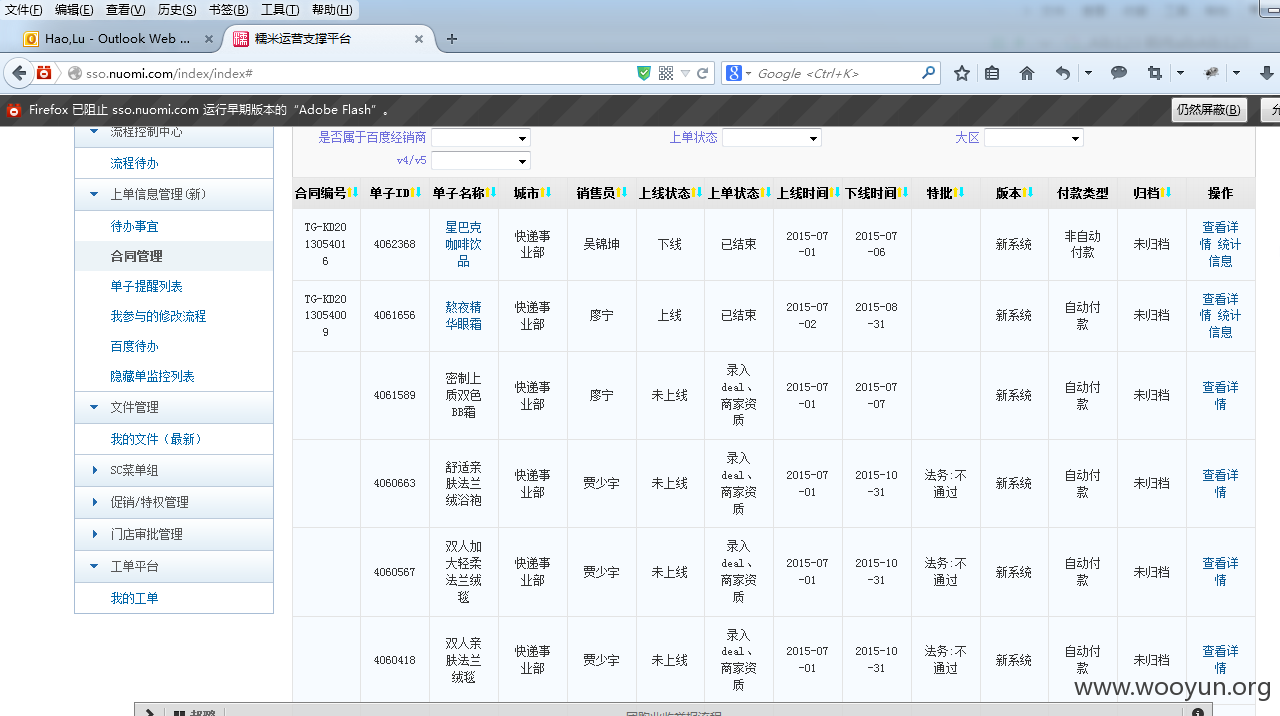

可以看到涉及大量糯米工单信息

http://sso.nuomi.com/login?platform=ticket_platform&rememberURL=http://ticket.nuomi.com/workorder/findworkorder

外网系统,可进一步重置密码登录

您的临时密码(有效期为10分钟):304386,请在登陆后尽快点击“个人信息管理”>“修改密码”重置密码

不好意思,为了验证一下严重性我重置了一下密码

大量合同管理

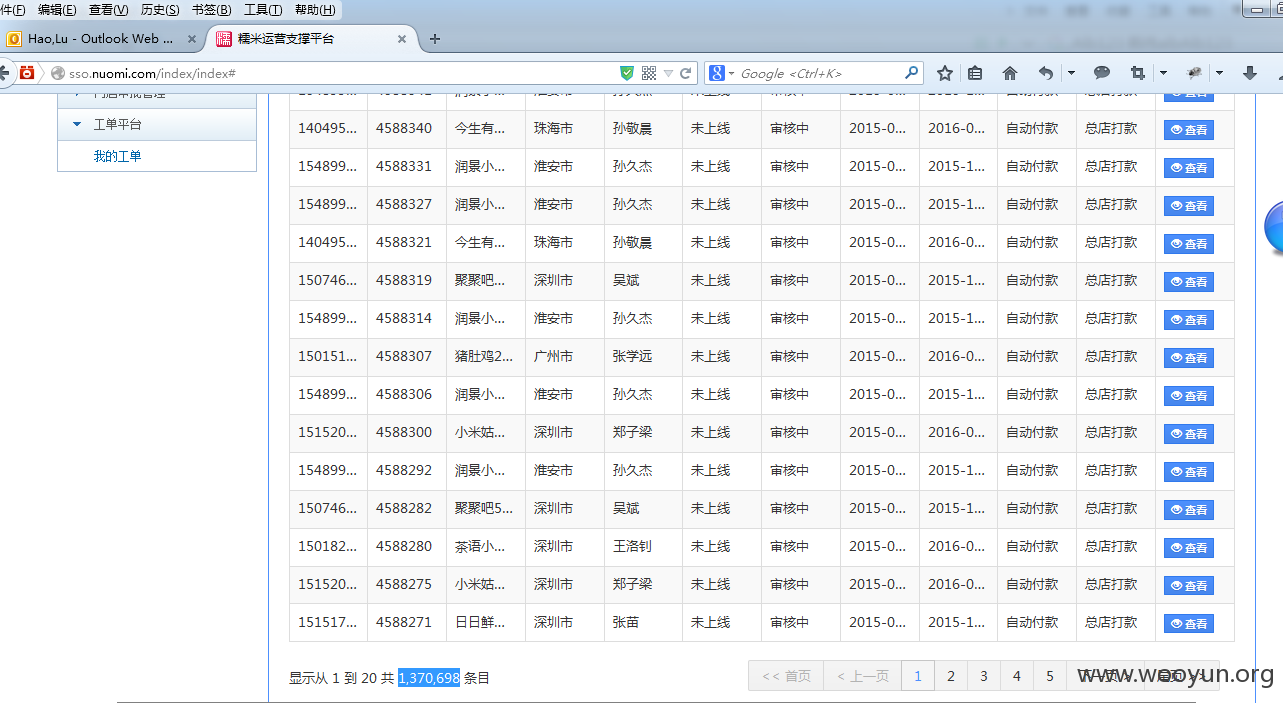

100多万单子

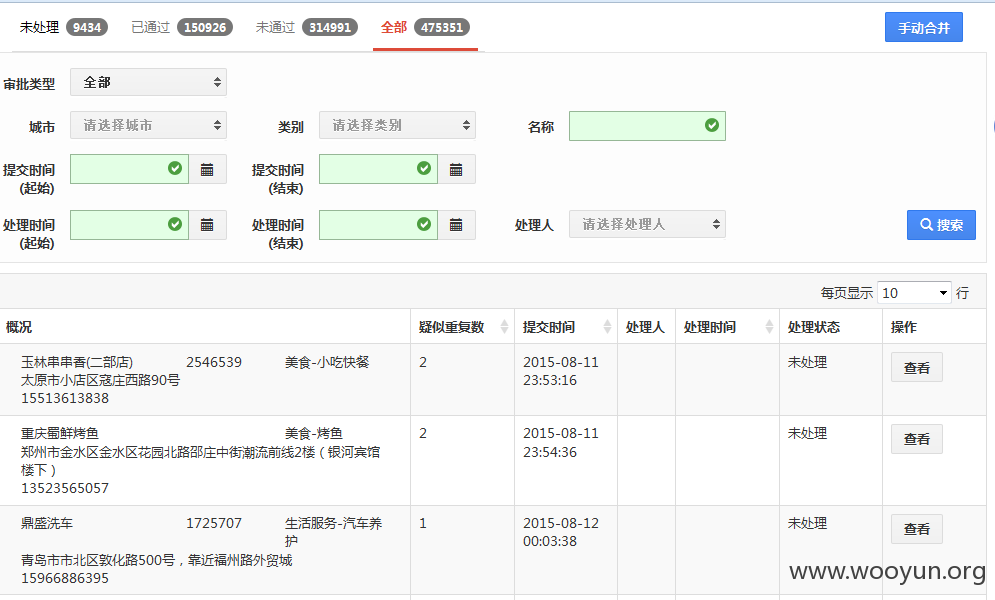

47万门店审批管理

登录第二个账号看一下

http://alb.baidu.com/ap-sys/enter.jsp

外网系统,利用密码找回功能即可重置密码登录系统,上面重置了一个这个就不重置了。

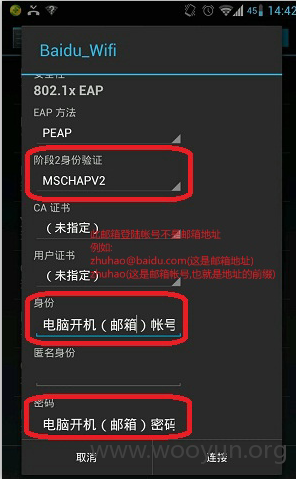

接着发现手机wifi说明

利用获取到的邮箱账号密码就可以连接百度wifi了

由于距离等各种原因,没亲自到百度公司尝试,所以标题写了可能进一步入内网

修复方案:

加强员工安全意识

版权声明:转载请注明来源 getshell1993@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2015-08-13 10:01

厂商回复:

感谢关注百度安全

最新状态:

暂无